公钥专题

SpringBoot中SM2公钥加密、私钥解密的实现示例详解

《SpringBoot中SM2公钥加密、私钥解密的实现示例详解》本文介绍了如何在SpringBoot项目中实现SM2公钥加密和私钥解密的功能,通过使用Hutool库和BouncyCastle依赖,简化... 目录一、前言1、加密信息(示例)2、加密结果(示例)二、实现代码1、yml文件配置2、创建SM2工具

python实现对数据公钥加密与私钥解密

《python实现对数据公钥加密与私钥解密》这篇文章主要为大家详细介绍了如何使用python实现对数据公钥加密与私钥解密,文中的示例代码讲解详细,感兴趣的小伙伴可以跟随小编一起学习一下... 目录公钥私钥的生成使用公钥加密使用私钥解密公钥私钥的生成这一部分,使用python生成公钥与私钥,然后保存在两个文

HTTPS 之共享秘钥 公钥 及 私钥

HTTPS 之共享秘钥 公钥 及 私钥 一 共享秘钥 1.1 概念 共享秘钥和我们生活中同一把锁的钥匙概念类似,对同一把锁来说,加锁时使用什么钥匙,解锁也必须使用同样的钥匙。 1.2 共享秘钥在HTTP传输中的缺点 以共享密钥方式加密时必须将密钥也发给对方。在互联网上转发密钥时,如果通信被监听,那么密钥就可会落入攻击者之手,同时也就失去了加密的意义。另外还得设法安全地保管接收到的密钥

*.rpm 的公钥没有安装或者*.rpm is not signed

yum安装gitlab 时提示 "*.rpm is not signed"或者"*.rpm is not signed" ,只需将 /etc/yum.conf 中 "gpgcheck=1" 改为 "gpgcheck=0" 即可。

密钥分发与公钥认证:保障网络通信的安全

在网络通信中,密钥的安全分发和公钥的有效认证是确保系统安全的关键。本文将为基础小白介绍密钥分发与公钥认证的基本概念和实际应用,帮助大家更好地理解这些技术如何保障我们的网络通信安全。 1. 密钥分发与公钥认证的背景 由于密码算法是公开的,因此密钥系统的安全性依赖于密钥的安全保护。在对称密钥密码体制中,通信双方要共享一个秘密密钥,如何将密钥分发到通信的双方是一个需要解决的问题。显然密钥必须通过安全

SSRF 302跳转攻击redis写入ssh公钥实现远程登录

目录 SSRF漏洞 SSRF攻击Redis 302跳转 漏洞复现: index.html: index.php: 攻击步骤: 1.生成ssh公钥数据: 2.用SSH公钥数据伪造Redis数据: 3.在自己的服务器上写302跳转: 4.最后尝试在.ssh目录下登录: SSRF漏洞 SSRF(Server Side Request Forgery,服

Crypto++:私钥和公钥保存到文件

在Crypto++库中,生成的RSA私钥和公钥可以通过将它们序列化到文件来保存。这通常涉及到使用FileSink来将密钥的数据写入到文件中。以下是一个示例函数,展示了如何将RSA私钥和公钥保存到文件中: #include <cryptopp/rsa.h>#include <cryptopp/osrng.h>#include <cryptopp/files.h>#include <fstre

C# 调用BouncyCastle生成PEM格式的私钥和公钥 , 加密解密 PKCS#1

引用第三方类库 BouncyCastle nuget: https://www.nuget.org/packages/BouncyCastle 网址: http://www.bouncycastle.org/csharp/index.html 1.生成 pem 私钥 TextWriter textWriter = new StringWriter();PemWriter pemWr

RVM无法加载公钥解决方法

1.安装curl sudo yum install curl 2. 安装RVM curl -L get.rvm.io | bash -s stable 一: 错误 : $ curl -sSL https://get.rvm.io | bash -s stable Downloading https://github.com/rvm/rvm/archive/1.26

web中间件漏洞-Redis漏洞未授权访问漏洞-写webshell、写ssh公钥

web中间件漏洞-Redis漏洞未授权访问漏洞 利用redis未授权访问漏洞写webshell 利用redis未授权访问、攻击机向服务器写入webshell 从服务器查看写入的webshell 菜刀连接 利用redis未授权访问漏洞写ssh公钥 kali生成rsa公私钥对 ssh-keygen -t rsa 将公钥id_rsa.pub写入文件bar.txt中,将bar.txt上传到

码云 添加了公钥还不能git clone 代码

sudo git clone git@gitee.com:jinbo0504/MEMS.git ./Cloning into '.'...Access denied: Access Deniedfatal: Could not read from remote repository.Please make sure you have the correct access rightsand

RSA JAVA公钥和C#公钥的转换

JAVA部分的公钥: MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCbyy5i5OE3pJG2kutBK+5MComx+88NsbPxUke2zbWR8VjtH2i9Jgu0p1bCEUE5TRBIqwkJxIzcY4xYAabpsq/Fy5uMms56PcatF68bO72/bmMqMmymS+DzUkv+FZ2S3pFgILAaHZWeipIK78Jy+T

ssh key 公钥配置Permission denied问题记录

mac 解决配置完 ssh key 公钥 拉取代码Permission denied 配置命令 ssh-keygen -t rsa -C "xxx@xxx.com" 新电脑正常情况下,邮箱没问题,生成的key配置完,就能通过ssh拉取代码。 然而在配置好 ssh key 公钥之后,发现,怎么拉取代码,都是Permission denied,在重新设置n次之后,还是提示Permission

mysql-community-libs-5.7.44-1.el7.x86_64.rpm 的公钥尚未安装

在 CentOS 或 RHEL 系统上安装 RPM 包时,如果遇到“公钥尚未安装”的问题,通常是因为系统没有导入相应的 GPG 公钥。MySQL 官方提供了一个 GPG 公钥,用于验证 RPM 包的签名。 以下是解决该问题的步骤: 下载并导入 MySQL 官方的 GPG 公钥: rpm --import https://repo.mysql.com/RPM-GPG-KEY-mysq

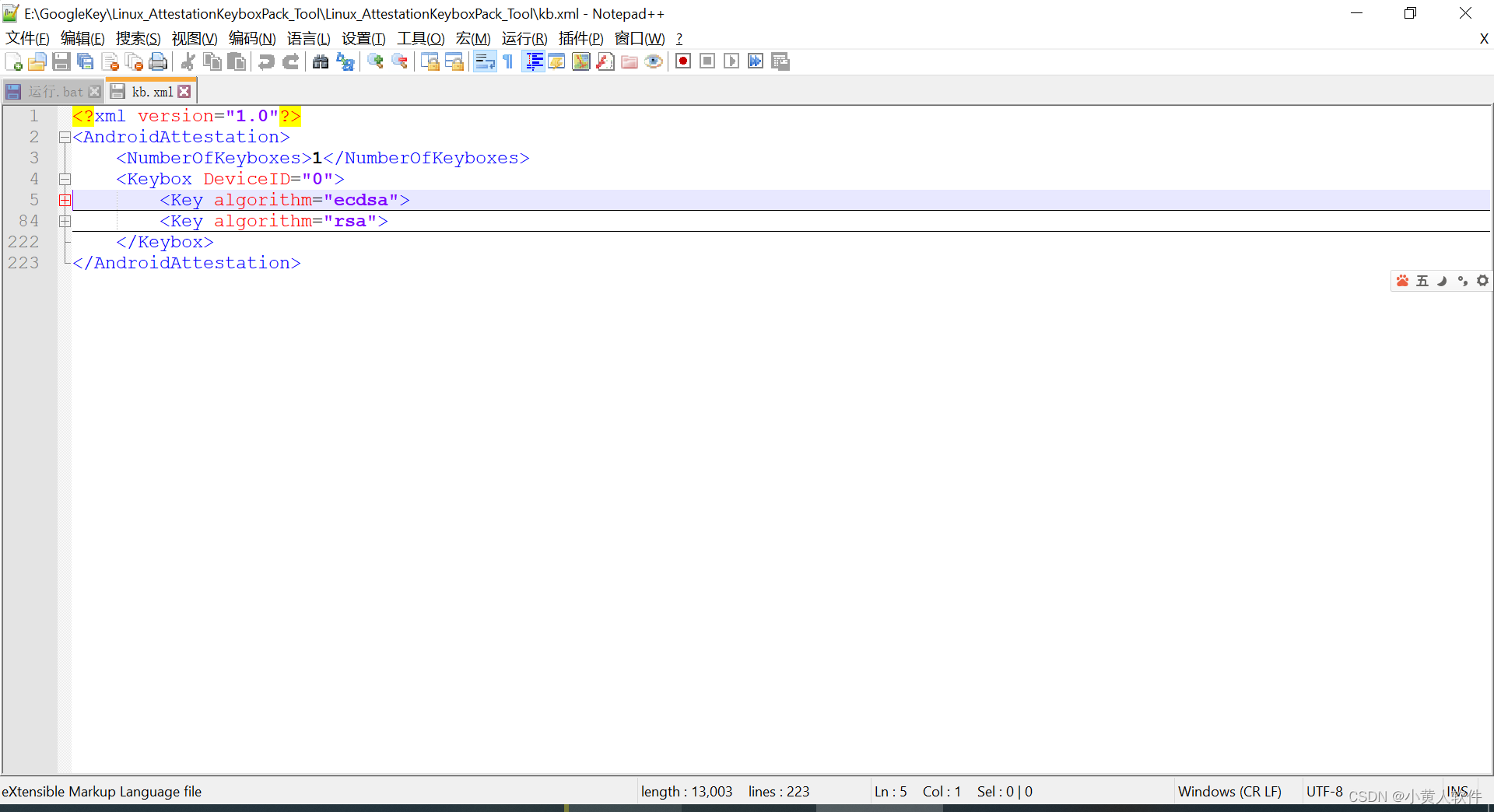

google keybox.xml格式 内容有哪些 Keybox数量、设备ID、算法的 私钥 公钥 证书链 (ECDSA即ECC, RSA)

根据您提供的文件内容,keybox.xml 文件包含以下主要信息: Keybox数量 ([NumberOfKeyboxes](file:///d%3A/010F200/svn/ProduceToolMfc/FtSmartPos/FtSmartPos/ToolBydMes/httpclient/e%3A%5CGoogleKey%5CLinux_AttestationKeyboxPack_Tool

GIT生成SSH公钥图文教程

参考:GIT生成SSH公钥图文教程-CSDN博客 这样做好之后,如果要在D盘目录下载代码,则把id_rsa和id_rsa.pub拷贝到对应目录下 不能使用ToitoiseGit下载代码,只能使用Git Bash下载文件 git clone ssh://xxx.git

Ubuntu由于没有公钥,无法验证下列签名。

其他操作系统报错也一样处理,我kali的也是这样解决的。 使用sudo apt update时出现以下错误: 3B4FE6ACC0B21F32就是公钥,每个人的不一样,注意看自己的报错信息 :~$ sudo apt update[sudo] ts 的密码: 命中:1 http://archive.ubuntu.com/ubuntu impish InRelease获取:2 http:

密码学及其应用——安全邮件、公钥密码学和PKI

本教程的学习目标是熟悉与公钥加密和公钥基础设施(PKI)相关的概念。此外,本实验室将借助安全邮件交换进行说明。完成实验室后,学生应该能够获得关于安全邮件交换、公钥加密、数字签名、X.509证书、证书颁发机构、基于PKI的认证等方面的第一手经验。 1. 概述 在当今的数字时代,网络安全变得越来越重要。公钥加密和公钥基础设施(PKI)是保护信息传输的关键技术,特别是

公钥,私钥和数字证书关系

主角介绍:Bob and Alice 提起RSA加密算法,公钥和私钥,多数文章都要使用Bob和Alice这两位人物。他们的创造者名叫Rivest,是RSA之父。他为了在避免在描述中使用A和B,就以这两个字母开头,创建一男一女两个角色,就是我们在任何文章上都能看到的Alice和Bob了。这是一些题外话,下面就来进入我们的数字证书入门学习吧。 什么是数字证书 Bob有两把钥匙,一把叫公钥(p

日站碰到ras加密以及公钥和明文、密文

补充:在密码学上,这应该叫选择明文攻击(伪专业) 先看一下抓包 看出是用rsa用公钥对password进行了加密 rsa想要解出私钥是很难的 要不然也不会有安全一说 但是对于我们黑客(安全测试人员)而言 我们只需要知道密文就行了 本来是想在网上在线加密就行了 可是它这个格式我不知道怎么填 然后有了下面的故事 这个python脚本已知n和e对明文进行加密 n = '94dd2a86

OpenSSL生成私钥和公钥以及RSA加密

MAC 自带了OpenSSL,直接在终端里使用。 1、打开终端,然后输入cd到一个文件夹用来存放生成的公钥私钥文件。接着输入openssl来打开OpenSSL。 2、输入 genrsa -out rsa_private_key.pem 1024 命令生产私钥 3、输入 pkcs8 -topk8 -inform PEM -in rsa_private_key.pem -outf

加密和认证,公钥和私钥,

加密和认证 首先我们需要区分加密和认证这两个基本概念。 加密是将数据资料加密,使得非法用户即使取得加密过的资料,也无法获取正确的资料内容,所以数据加密可以保护数据,防止监听攻击。其重点在于数据的安全性。身份认证是用来判断某个身份的真实性,确认身份后,系统才可以依不同的身份给予不同的权限。其重点在于用户的真实性。两者的侧重点是不同的。 公钥和私钥 其次我们还要了解