本文主要是介绍WebShell,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

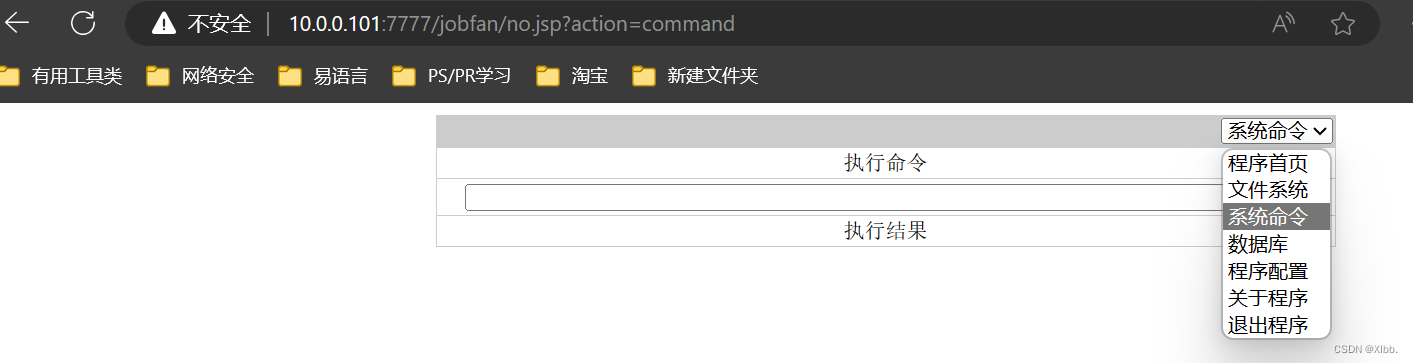

WebShell是一种恶意代码程序,通常以脚本语言(如PHP、ASP、JSP等)编写,它被上传到Web服务器上,允许攻击者通过Web浏览器界面远程控制和交互目标服务器。WebShell的存在为攻击者提供了一个后门入口,使他们能够在受害者服务器上执行命令、浏览文件系统、窃取数据、上传下载文件,甚至进一步扩展攻击范围到内网的其他系统。

WebShell的特点包括:

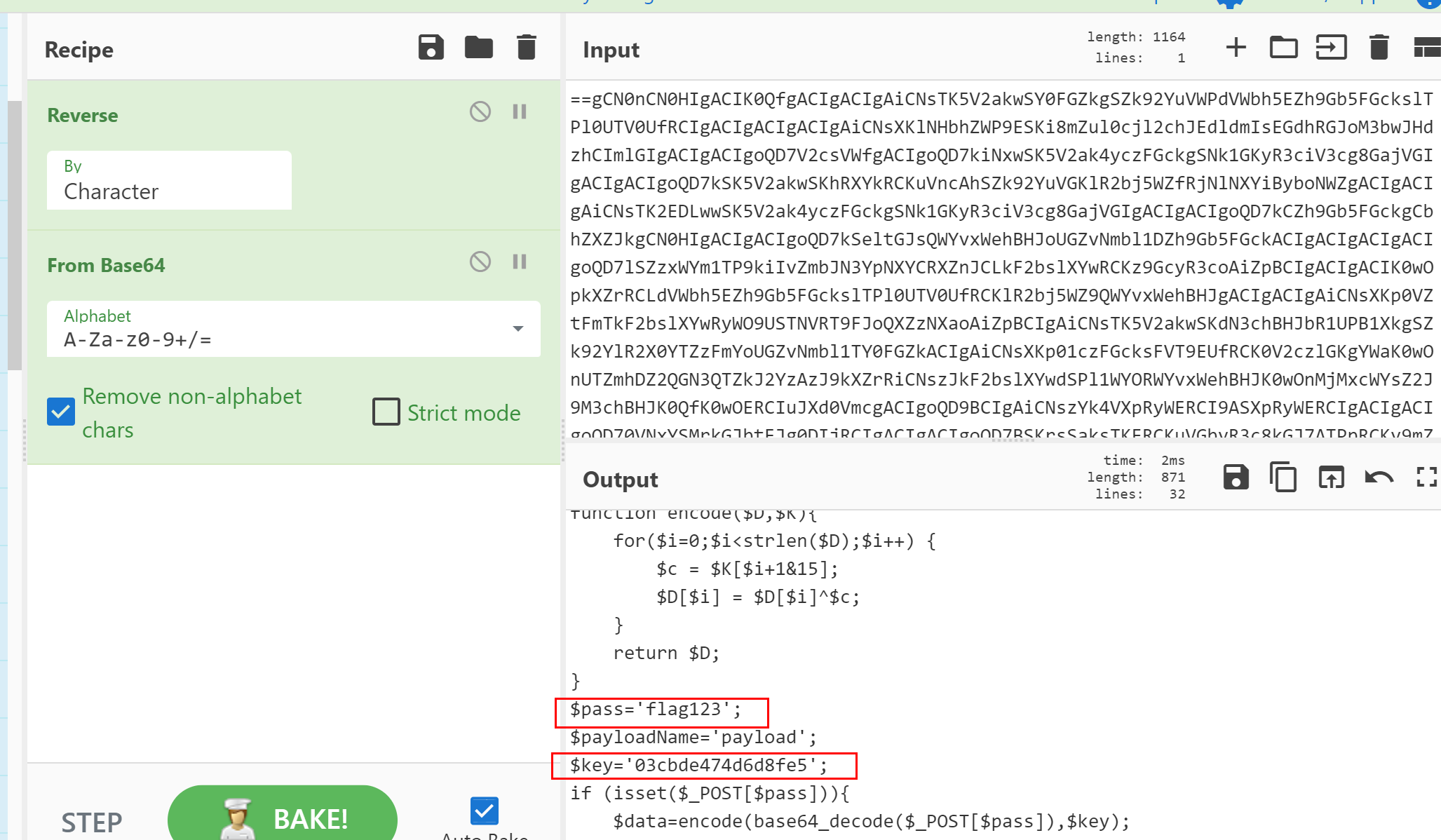

- 隐蔽性:WebShell常常被伪装成合法的文件或隐藏在Web应用程序的正常文件中,难以被常规安全检查发现。

- 灵活性:它可以是简单的命令执行脚本,也可以是非常复杂的后门程序,支持多种功能和命令集。

- 易传播:通过Web接口,攻击者可以在任何有网络连接的地方控制被植入WebShell的服务器。

- 多功能性:除了基本的文件操作和命令执行,一些高级WebShell还支持反向代理、端口转发、进程管理等多种功能。

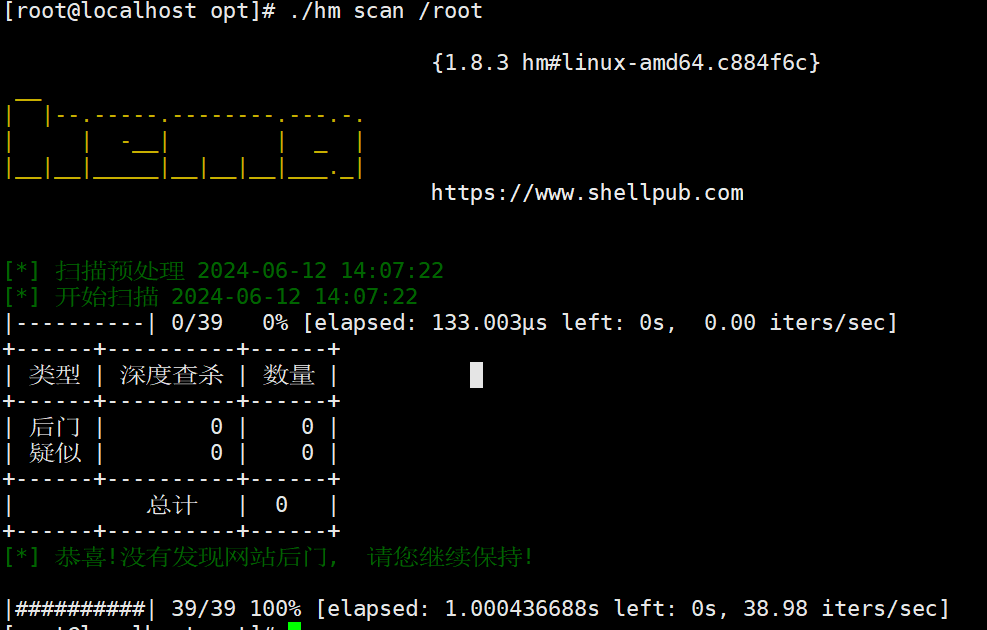

常见的WebShell检测和防护措施包括:

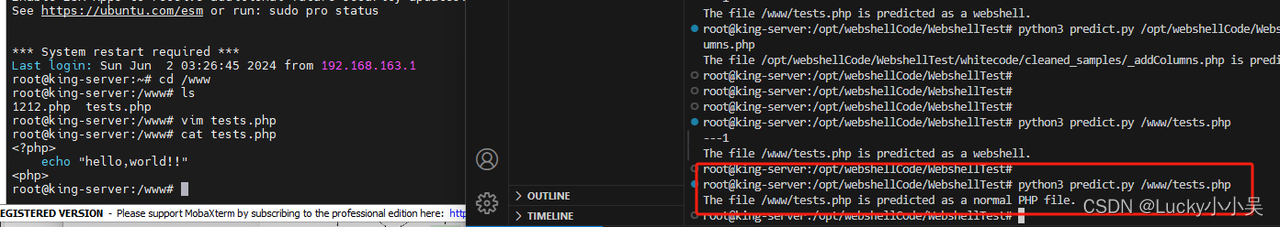

- 定期安全扫描:使用专业的安全扫描工具检测Web应用程序和服务器文件系统中的可疑代码。

- 代码审计:对网站源代码进行定期审查,查找潜在的安全漏洞和非法插入的WebShell。

- 权限管理:严格限制Web服务器的文件和目录权限,避免攻击者能够轻易上传文件。

- Web应用防火墙(WAF):配置WAF以检测和阻止WebShell上传的尝试,以及过滤出包含恶意命令的请求。

- 入侵检测系统(IDS/IPS):部署入侵检测系统监控网络流量,识别异常行为。

- 安全更新与补丁:定期更新Web服务器软件、应用框架和插件,修复已知的安全漏洞。

了解WebShell的工作原理和防范措施对于维护Web服务器的安全至关重要。

这篇关于WebShell的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升](https://img-blog.csdnimg.cn/img_convert/fd12b9d0eb487f9f3b63a473b30a5f50.jpeg)