poison专题

webid、sec_poison_id、a1、web_session参数分析与算法实现

文章目录 1. 写在前面2. 参数分析3. 核心算法 【🏠作者主页】:吴秋霖 【💼作者介绍】:擅长爬虫与JS加密逆向分析!Python领域优质创作者、CSDN博客专家、阿里云博客专家、华为云享专家。一路走来长期坚守并致力于Python与爬虫领域研究与开发工作! 【🌟作者推荐】:对爬虫领域以及JS逆向分析感兴趣的朋友可以关注《爬虫JS逆向实战》《深耕爬虫领域》 未来作者会持续

HTB-oscplike-valentine+poison+sunday

HTB-oscplike-valentine+poison+sunday Valentine easy难度的Valentine 靶机IP 10.10.10.79 sudo nmap -sC -sV -A -p- --min-rate=5000 -Pn 10.10.10.79 22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Li

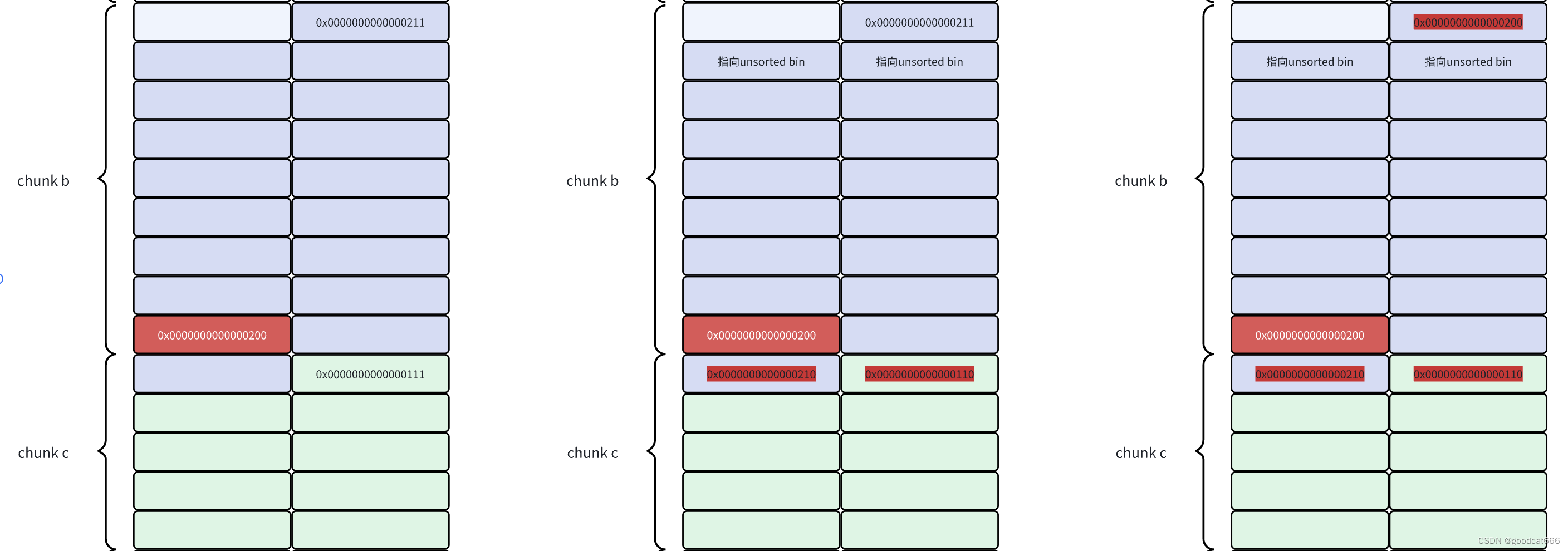

how2heap-2.23-11-poison_null_byte

什么是poison_null_byte 当然不止这一种,下面最简单的形式 #include <malloc.h>int main(){char * a = malloc(0x200);char * b = malloc(0x200);size_t real_size = malloc_usable_size(a);a[real_size] = 0;return 0;} 影响: ch

Poison Frogs! Targeted Clean-Label Poisoning Attacks on Neural Networks(2018)

Poison Frogs! Targeted Clean-Label Poisoning Attacks on Neural Networks----《毒蛙!面向神经网络的有针对性的干净标签投毒攻击》 背景: 非干净标签数据投毒的后门攻击要求攻击者对训练数据的标签进行控制,即需要在数据上增加触发器并修改标签, 这种攻击方法在审查数据集时仍然很容易发现数据被恶意篡改,隐蔽性不足。 意义: 目前

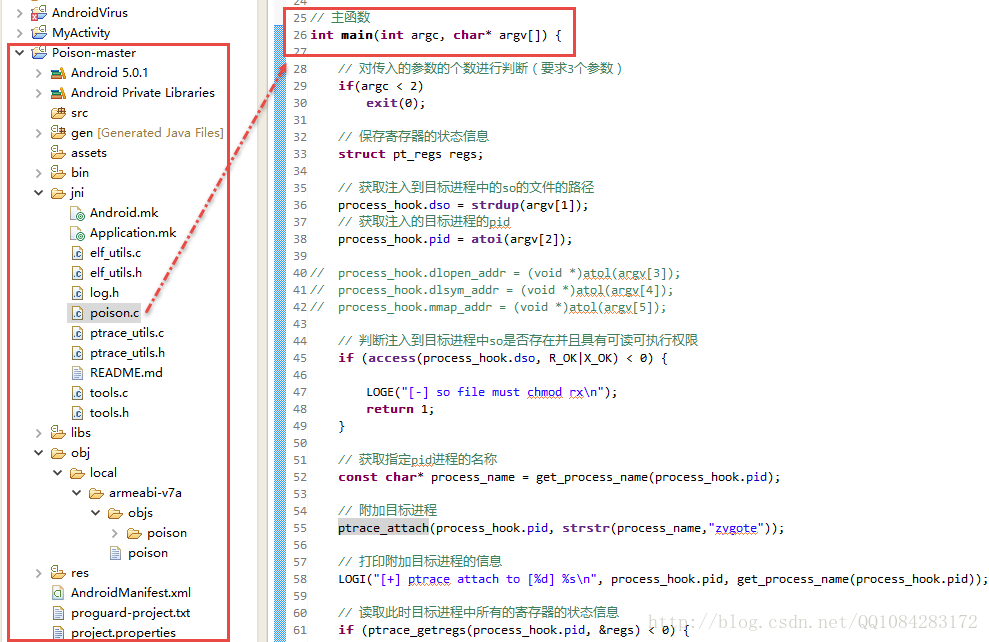

Android进程的so注入--Poison(稳定注入版)

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/53869796 Android进程的so注入已经是老技术了,网上能用的Android注入的工程也有很多,虽然分享代码的作者在测试的时候能注入成功,但是其他的同学使用这些代码的时候总是出现这样或者那样的问题。在Android逆向学习的这段时间里,我也陆续测试了几个作者给出的Andro