本文主要是介绍Dina 渗透测试,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Dina渗透测试

0x00实验环境

靶机:node,IP地址:192.168.8.209

测试机:Kali,IP地址:192.168.8.145;

0x01实验流程

信息收集——主机发现、端口扫描

渗透测试

0x02实验步骤

- netdiscover主机发现

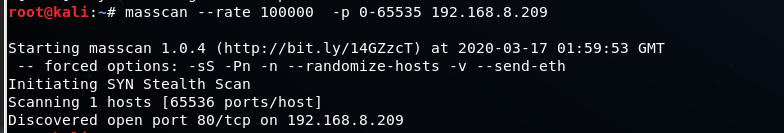

- Masscan、nmap扫描

- 访问web

没什么内容,dirb扫描目录

逐个访问:

- 发现一个backup文件,下载,解密

Freedom为压缩文件的密码

访问该秘密路径:

尝试用前面web目录显示的密码登陆

结果为diana

- 搜索playsms漏洞并利用

成功getshell

- 提权

可以用脏牛提权

下载脏牛脚本,编译运行

提权成功

或者:

尝试上传文件:

Bp抓包

再用kali反弹shell并提权就可以了

- 清理痕迹,留后门

总结:

1、在使用msf的漏洞模块时要仔细查看模块的帮助信息

2、一如往常,在浏览web界面时要仔细观察暴露出来的信息,很有可能就是某个文件或某个的登陆界面的用户密码

3、网站的robots文件中有时有好东西,要多留心

这篇关于Dina 渗透测试的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![业务中14个需要进行A/B测试的时刻[信息图]](https://img-blog.csdnimg.cn/img_convert/aeacc959fb75322bef30fd1a9e2e80b0.jpeg)