本文主要是介绍爬虫逆向实战(35)-MyToken数据(MD5加盐),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、数据接口分析

主页地址:MyToken

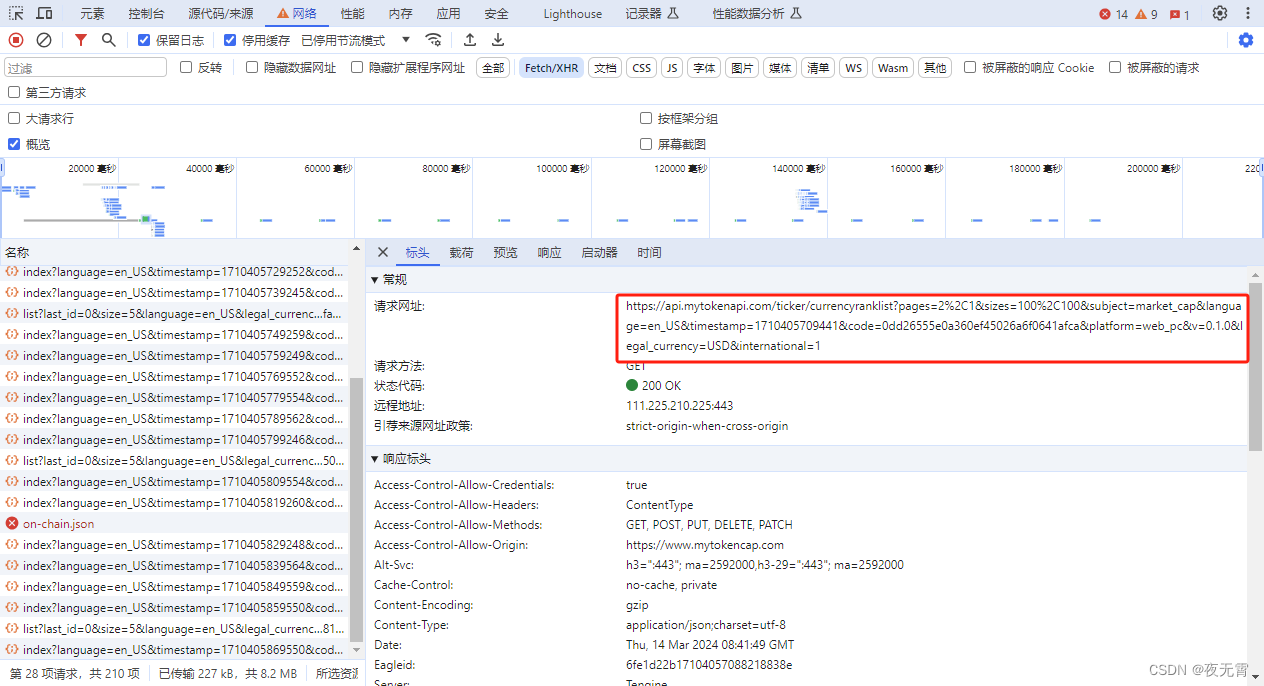

1、抓包

通过抓包可以发现数据接口是/ticker/currencyranklist

2、判断是否有加密参数

-

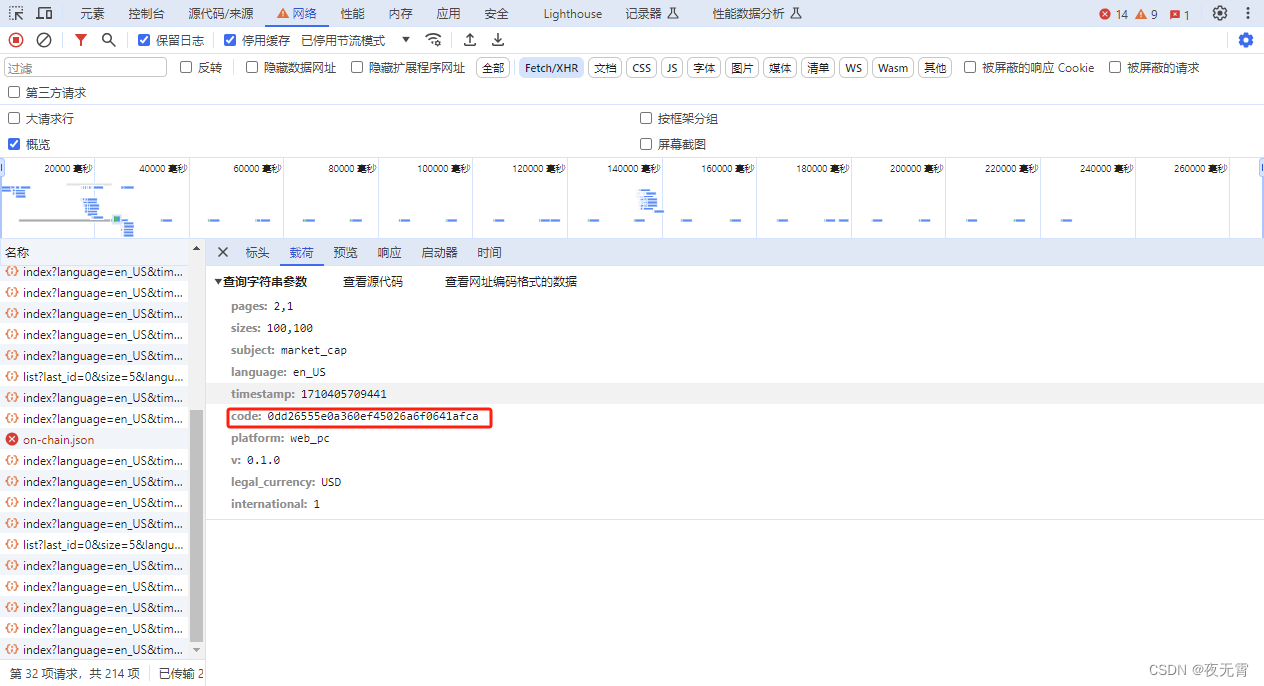

请求参数是否加密?

通过查看“载荷”模块可以发现有一个code参数

-

请求头是否加密?

无 -

响应是否加密?

无 -

cookie是否加密?

无

二、加密位置定位

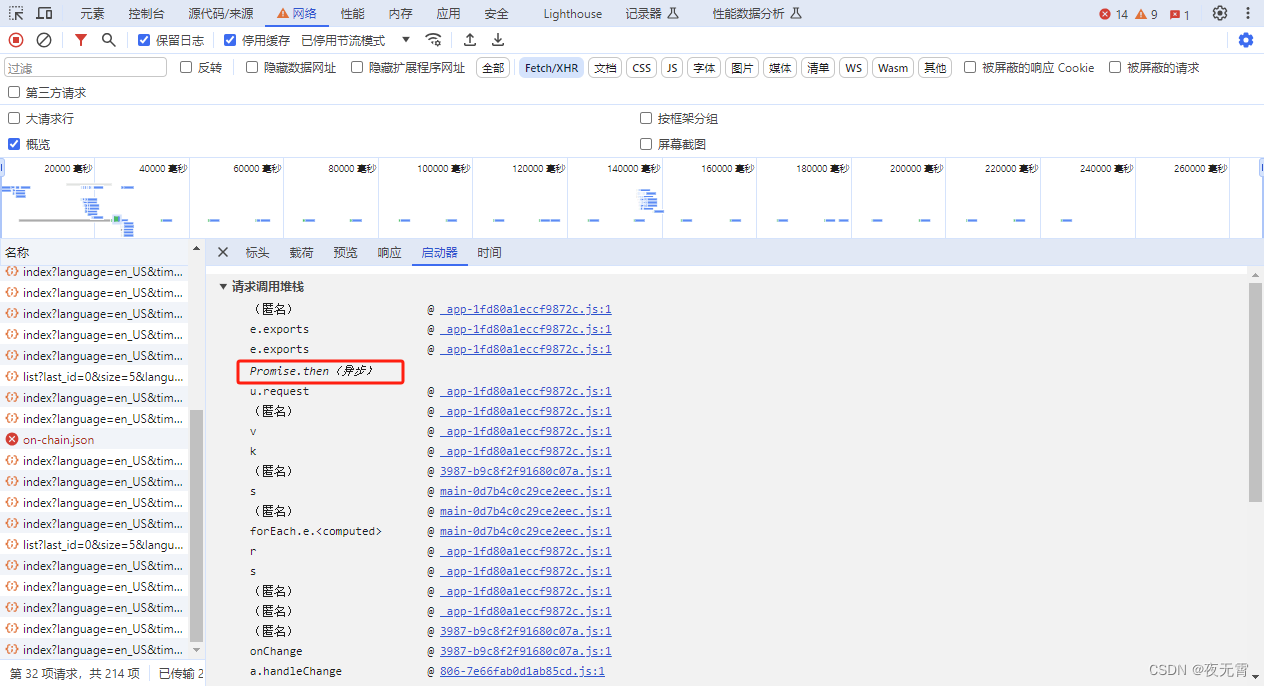

1、看启动器

查看启动器发现里面包含异步,所以无法正确找到加密位置

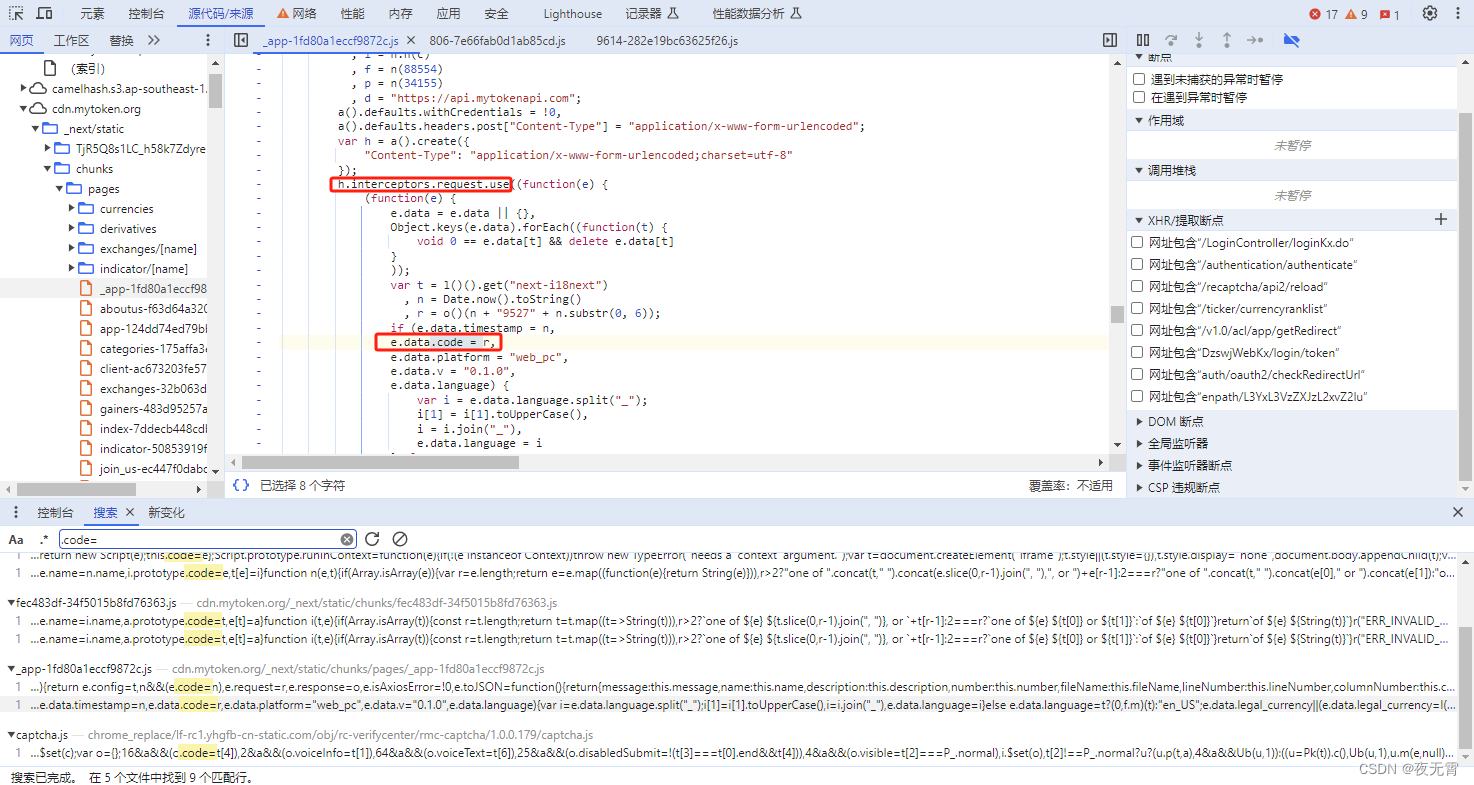

2、搜索关键字

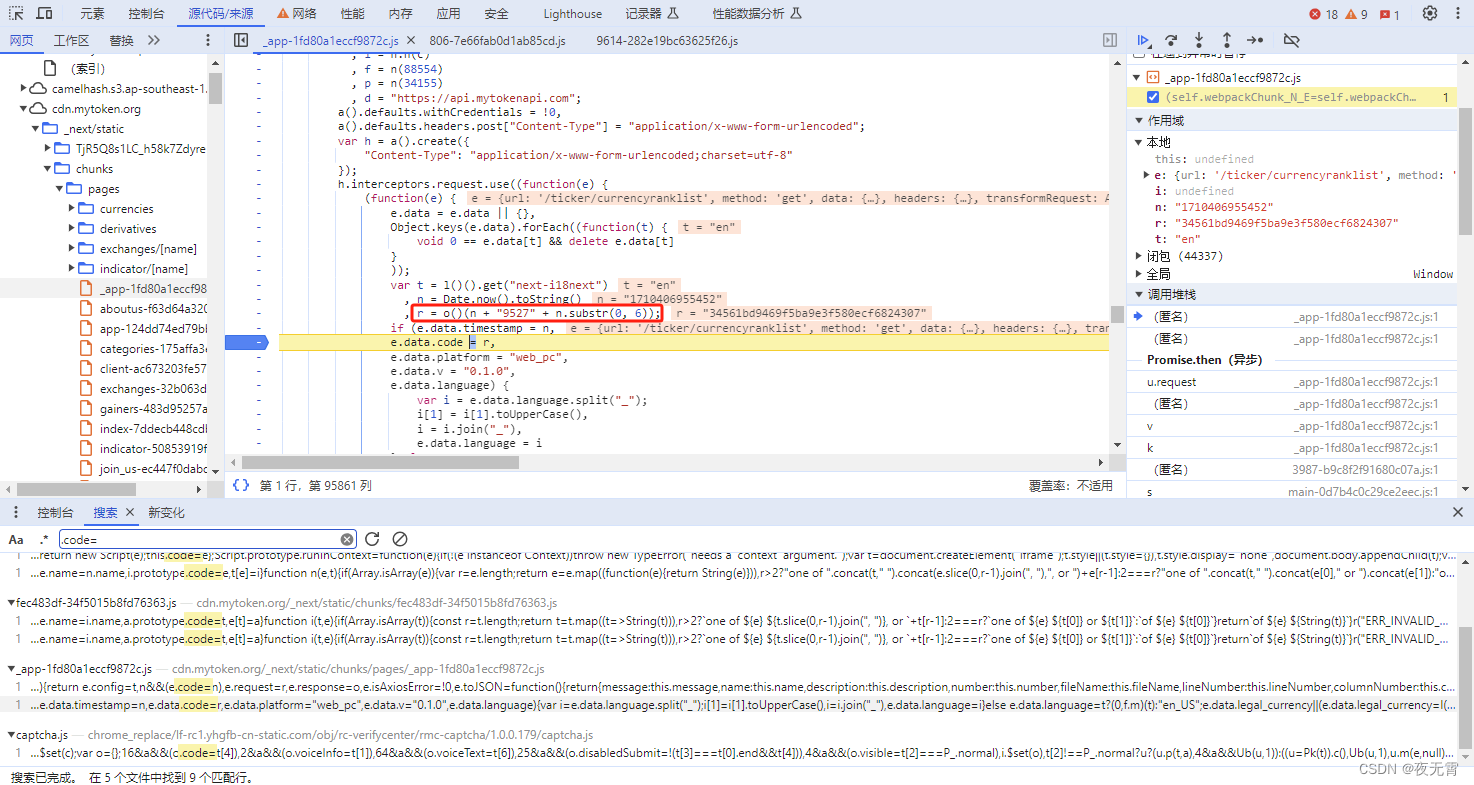

通过搜索关键字.code=,可以发现在请求拦截器中,有一处给code赋值的位置

在此处打上断点,再次翻页,发现可以断住,并且code就是在此处生成的

三、扣js代码

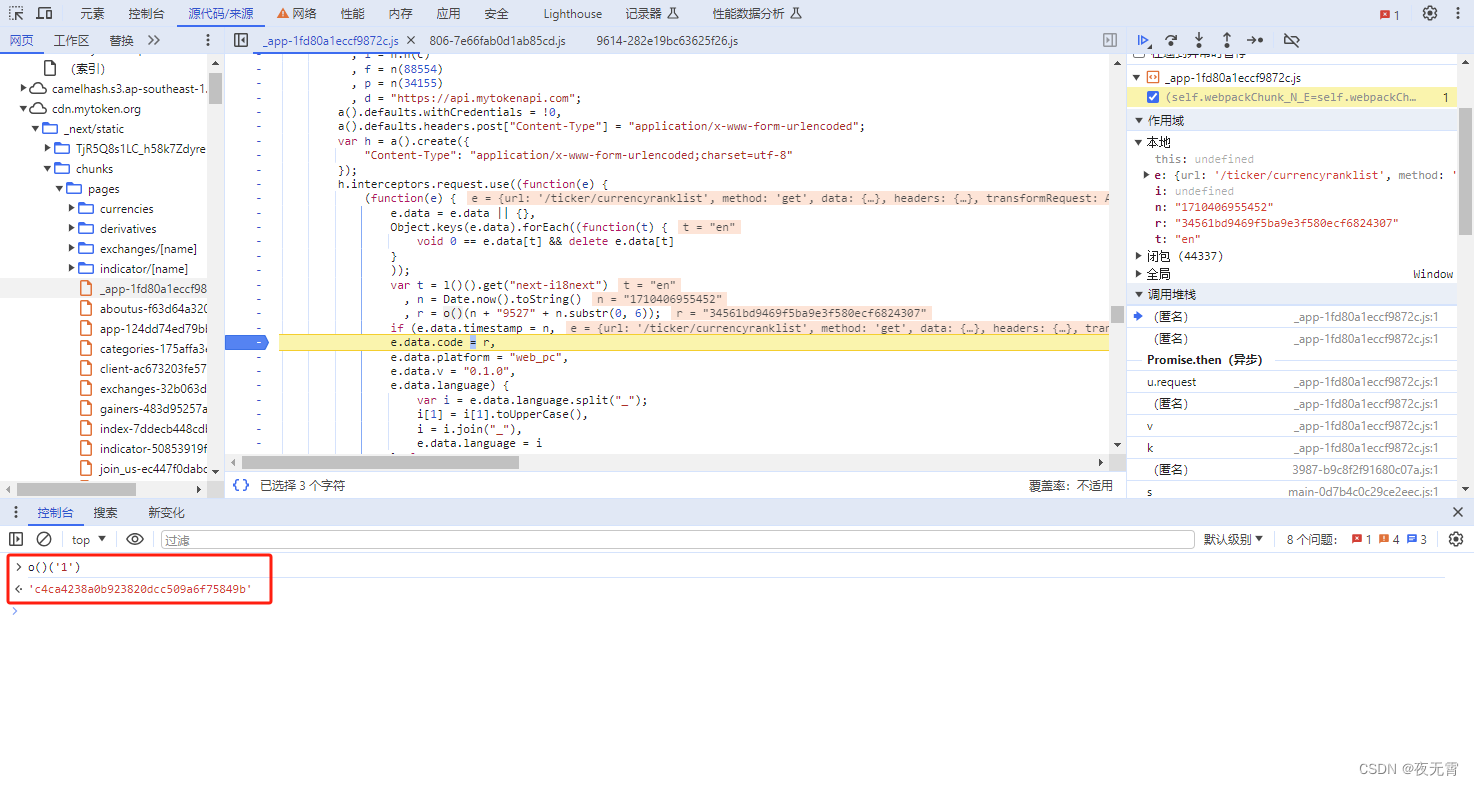

扣js代码时,可以发现code在加密时,使用的加密方法是标准的MD5,所以我们可以使用标准模块进行加密,不扣js代码

这篇关于爬虫逆向实战(35)-MyToken数据(MD5加盐)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!