加盐专题

SpringBoot实现MD5加盐算法的示例代码

《SpringBoot实现MD5加盐算法的示例代码》加盐算法是一种用于增强密码安全性的技术,本文主要介绍了SpringBoot实现MD5加盐算法的示例代码,文中通过示例代码介绍的非常详细,对大家的学习... 目录一、什么是加盐算法二、如何实现加盐算法2.1 加盐算法代码实现2.2 注册页面中进行密码加盐2.

密码 加盐处理 是什么

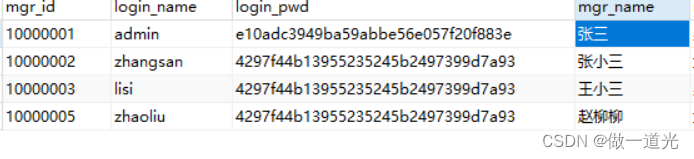

问题 一般对密码都不会是明文存储,而是对密码进行MD5处理,增强反向解密难度。 但这样还是能可以找出破绽,因为MD5加密相同的数据,得到的密文是一样的。 如果用户可以查看数据库,那么他可以观察到自己的密码和别人的密码加密后的结果都是一样,那么,就会知道别人用的和自己就是同一个密码。 解决 加盐 对于这个问题其实只要稍微混淆一下就能防范住了,这在加密术语中称为“加盐”。 具体来说

加盐加密算法保护用户密码 实战案例 PasswordUtil

加盐算法(Salted Hashing)是一种密码学技术,用于增强密码的安全性。它结合了哈希算法和随机盐值的概念在传统的密码存储中,用户的密码通常是经过哈希算法处理后存储在数据库中。然而,这种方法面临着彩虹表和字典攻击等风险。 彩虹表是一个预先计算好的表格,其中包含了大量的输入和对应的哈希值。攻击者可以使用彩虹表反向查找通过已知的哈希值来快速找到对应的原始密码。字典攻击是一种暴力破解技术,假设用

加密算法:MD5加盐

1、概述 在密码存储中使用MD5加盐是一种安全实践,目的是增加密码的安全性。加盐是指在用户输入的密码前面或后面添加一个随机生成的、不可预测的字符串(盐),然后再对整个字符串进行哈希计算。这样做的好处包括: 1.1、防止彩虹表攻击 彩虹表是一种预先计算好的密码哈希值和明文密码之间的映射表,可以通过查表快速破解哈希值。加盐后,即使两个用户使用相同的密码,由于用于哈希计算的盐不同,生成的哈希值也会

【java工具类】获取服务器ip,时间差,字符串,计算经纬度,MD5加密[加盐与不加盐计算md5]获取临时工作文件夹,获取系统是否是win系列

目录 前言 主要封装方法 获取随机字符,自定义长度 md5加密(加盐) md5加密(不加盐) 过滤掉掉字符串中的空白 获取某个时间间隔以前的时间 时间格式:yyyy-MM-dd HH:mm:ss 获取异常的具体信息 获取ip地址 拷贝属性,为null的不拷贝 判断是否是windows操作系统 替换掉字符串的空格以及空白字符串 获取临时目录 把一个数转化为int ,Bi

前后端开发的非对称机密,Token加密加盐设置

在前后端开发中使用非对称加密技术和Token加密是一种提高数据传输和存储安全性的有效方法。这种方法不仅可以保护数据免受未授权访问,还可以确保数据在传输过程中的完整性和机密性。以下是一个关于如何在前后端系统中实现非对称加密和加盐Token的详细方案: 1. 使用非对称加密 非对称加密使用一对密钥:公钥和私钥。公钥可以公开,用于加密数据;私钥保密,用于解密数据。这种方法特别适合于不安全的通信环境。

MD5加密技术(加盐)

import org.apache.commons.lang3.StringUtils;import java.security.MessageDigest;import java.security.NoSuchAlgorithmException;import java.util.Random;public class MD5Util {public static void main(St

密码加密——加盐后再进行md5加密

数据库常见的存储密码的方式有以下三种: 明文MD5加密加盐算法 首先明文肯定是不可取的,在数据库中明文存储密码风险实在是太大了。 MD5(Message Digest Algorithm 5)是一种常用的哈希函数,用于将任意长度的数据进行不可逆的加密处理。MD5 可以将输入的任意长度的数据转换为一个128位(16字节)的哈希值,通常表示为32个十六进制数字。 MD5 加密的特点包括: 不

SpringBoot 系列教程(八十五):Spring Boot使用MD5加盐验签Api接口之前后端分离架构设计

加密算法参考: 浅谈常见的七种加密算法及实现 加密算法参考: 加密算法(DES,AES,RSA,MD5,SHA1,Base64)比较和项目应用 目的: 通过对API接口请求报文签名,后端进行验签处理,实现接口参数防篡改的目的。 一、前言 在现如今的Web开发,或者是涉及到H5、Android APP、IOS APP、小程序等移动端开发时,都是需要后端提供Api接口来给前端调用,那么接口安全

https和加密方法和hash加盐

参考:https://www.sohu.com/a/294450321_100134138 https相比http:就是防止 客户端和服务端之间交互的信息,中途被人窃取,通过非对称加密,来保障客户端发出去的信息,只有服务端用自己的私钥解开,来指导发过来的是什么信息。 这里涉及到证书的问题,就是客户端需要拿到证书,基于这个证书来进行加密,这证书是通过一个公开的授信渠道下载下来的,做和域名作为ke

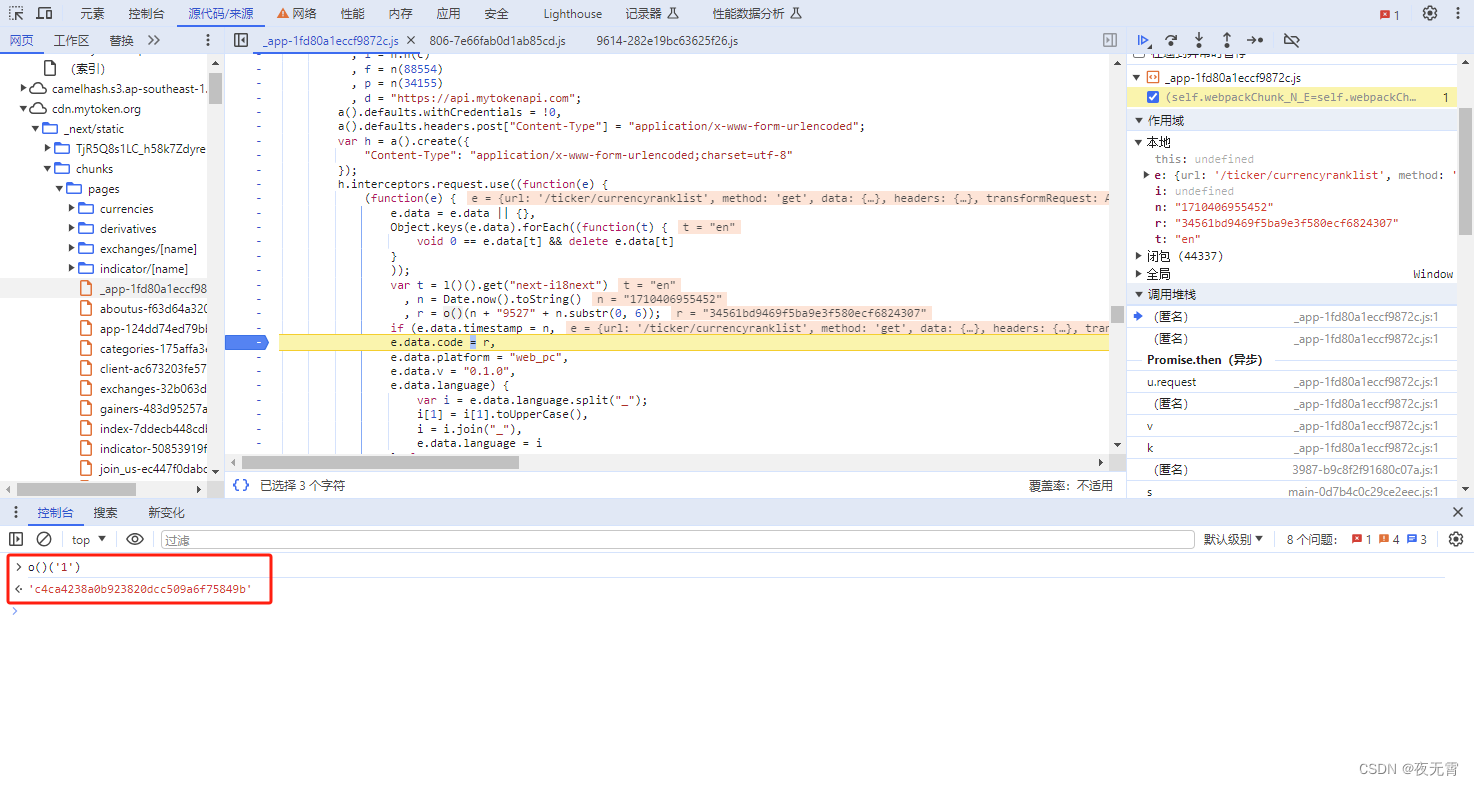

爬虫逆向实战(35)-MyToken数据(MD5加盐)

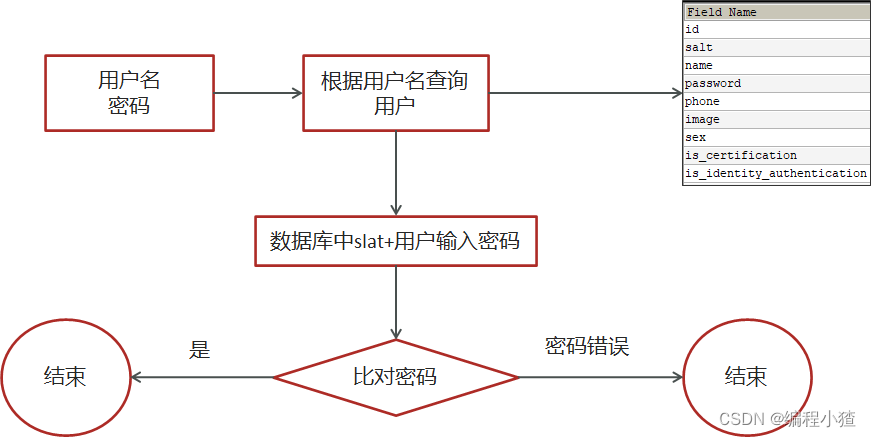

一、数据接口分析 主页地址:MyToken 1、抓包 通过抓包可以发现数据接口是/ticker/currencyranklist 2、判断是否有加密参数 请求参数是否加密? 通过查看“载荷”模块可以发现有一个code参数 请求头是否加密? 无 响应是否加密? 无 cookie是否加密? 无 二、加密位置定位 1、看启动器 查看启动器发现里面包含异步,所以无法正确找到加

Taro + node.js 注册 仿照java 中的加盐算法

1.需求 为了让用户的密码更加保密 我们在md5 之前 在加一个随机数 用java 的说法 叫做 加盐算法 2.代码 //H5注册async H5Register(register) {if (!register.phone ||!register.password ||!register.confirmPassword ||!register.yzmCode ||!regi

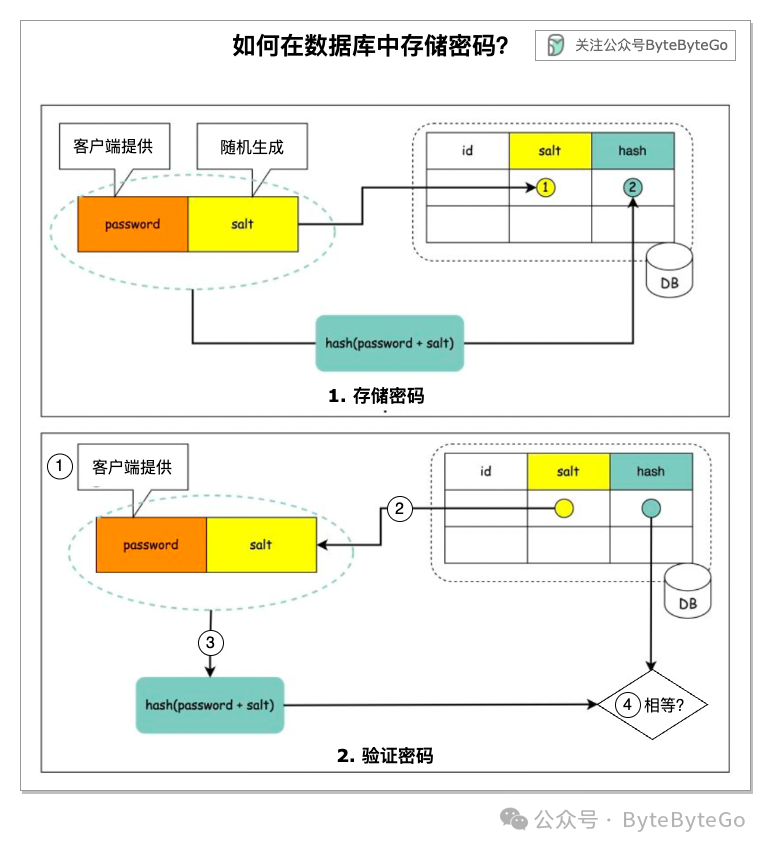

存储密码时为什么要加盐?

存储密码时为什么要加盐? 本文转自 公众号 ByteByteGo,如有侵权,请联系,立即删除 今天来聊聊存储密码时为什么要加盐。 存储密码应注意 不要用纯文本存储密码,因为任何有内部访问权限的人都可以看到它们。直接存储密码哈希值是不够的,因为它会受到预计算攻击,如彩虹表 (rainbow tables)。为了减少预计算攻击,我们对密码进行加盐处理。 什么是盐? 根据 OWAS

34、商城系统(十五):认证服务,短信验证码,密码加盐,OAuth2.0社交登录,SpringSession认证功能,单点登录

目录 一、新建认证服务 1.后端项目启动 2.前端页面复制 3.配置域名 4.配置gateway

后台管理用户的密码加密 及加盐

第一步 加盐 *** 生成随机盐*/public static String randomSalt(){// 一个Byte占两个字节,此处生成的3字节,字符串长度为6SecureRandomNumberGenerator secureRandom = new SecureRandomNumberGenerator();String hex = secureRandom.next

【常用的简单功能及算法】拦截器 加盐算法 深克隆 时间日期格式化 加盐算法 sql分页算法 验证码

1.实现拦截器 Interceptor (以登录拦截器为例) 1.1 写一个登录拦截器普通类 实现HandlerInterceptor接口重写preHandle方法 //检验登录状态拦截器//实现接口HandlerInterceptor 重写方法preHandlepublic class LoginInterceptor implements HandlerInterceptor {/

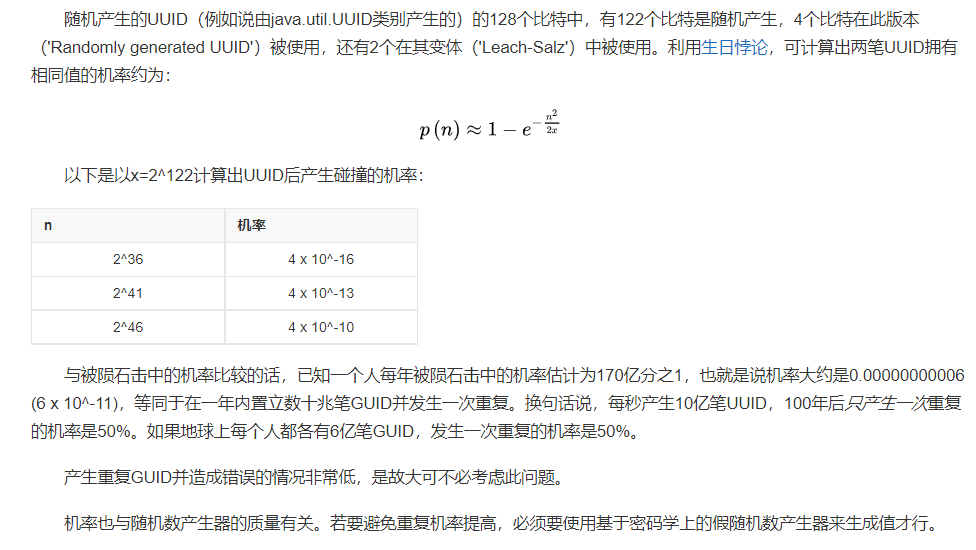

手写一个加盐加密算法(java实现)

目录 前言 什么是MD5?? 加盐算法 那别的人会不会跟你得到相同的UUID? 如何使用盐加密? 代码实现 前言 对于我们常见的登录的时候需要用到的组件,加密是一个必不可少的东西,如果我们往数据库存放用户的密码,是直接以明文存储的话,那么数据被窃取的时候,损失也就是最大的,因为别人可以很直观的看到你的用户数据,不需要任何破解成本。

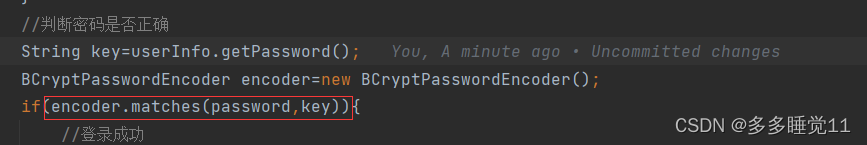

springboot密码加盐

在Spring Boot应用中实现“加盐”(Salt)机制,主要用于增强密码的安全性。通过向密码添加随机字符串(即“盐”),即使两个用户具有相同的密码,它们在数据库中存储的哈希值也会不同。这使得破解密码更加困难,因为攻击者不能简单地使用彩虹表或字典攻击来破解密码。 以下是在Spring Boot中实现加盐的基本步骤: 依赖引入 : 首先,确保你的Spring Boot项目包含了安全相关的依赖

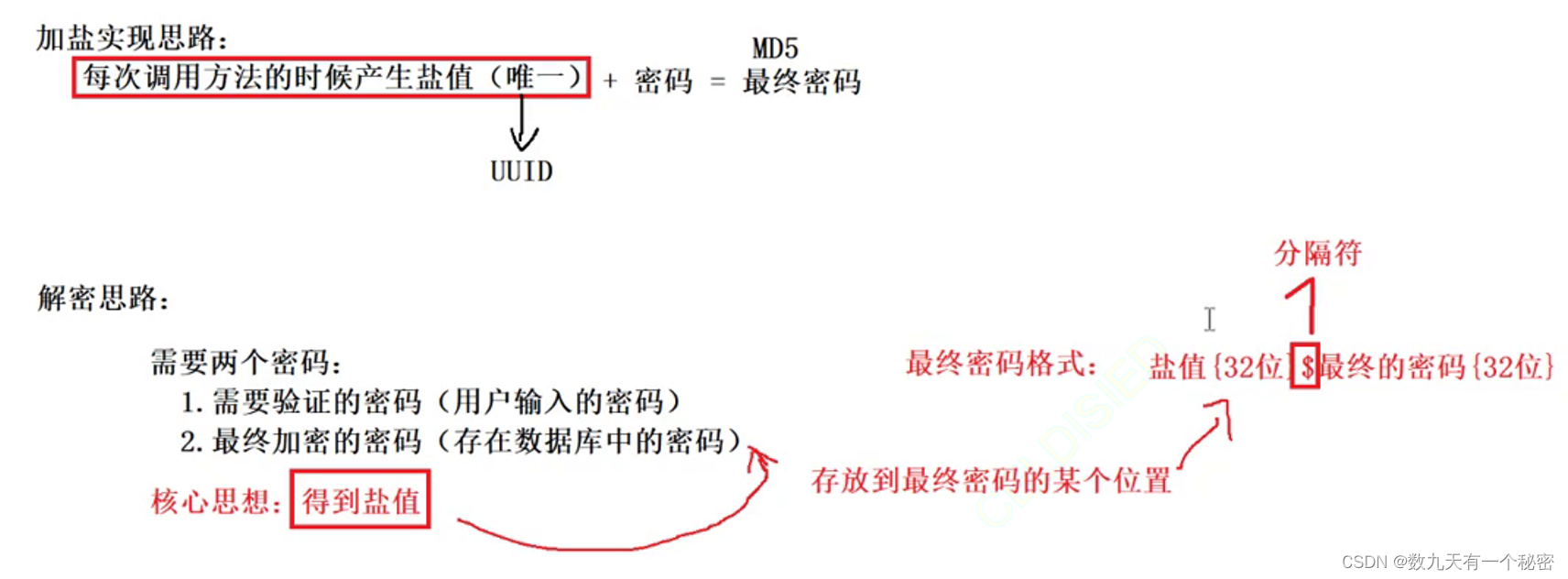

11.9密码加密,加盐算法(手动实现)

一.Spring提供了mb5加密的方法 注意:这种加密不安全,是有规律的,可以被暴力穷举(彩虹表). 二.加盐加密(每次调用都是随机的,无规律的) 1.思路: 每次调用该方法产生唯一的盐值, 加上明文密码, 再经过md5加密形成最终的密码. 三.代码实现 package com.example.demo.common;import org.springframework.uti

11.9密码加密,加盐算法(手动实现)

一.Spring提供了mb5加密的方法 注意:这种加密不安全,是有规律的,可以被暴力穷举(彩虹表). 二.加盐加密(每次调用都是随机的,无规律的) 1.思路: 每次调用该方法产生唯一的盐值, 加上明文密码, 再经过md5加密形成最终的密码. 三.代码实现 package com.example.demo.common;import org.springframework.uti

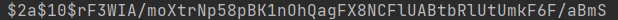

Bcrypt算法(随机加盐,每次加密后的密文都是不一样的)

1.Bcrypt算法简介 $2a$10$nEsRnVKwA2Jvm9xwZ3CVs.Dgjn19y5Wim/DP6nzb4xxmHEuF3SXym 这个密码是由 Spring Security 框架中内置的加密算法BCrypt生成的,号称最安全的加密算法 BCrypt是由Niels Provos和David Mazières设计的密码哈希函数,他是基于Blowfish密码而来的,并于1

Javaweb实战中,对用户密码密码进行加密加盐,提高用户信息安全性

5.3.1加密方式 对称加密:明文按照一定规则加密成密文,这个密文可以按照对应的规则解密成明文。(隐患:当黑客知道加密规则后就可以解密,如base64)非对称加密:明文按照一定规则加密成密文,密文没有对应的规则解密成明文。(加密后的明文是不能解密的,如MD5),但现在网上已经有了非对称加密的加密解密网址,如果黑客到的用户的密码的密文在该网站上输入密文,就可以得到该密码的明文(理论上加密后的明文是

密码如何“加盐加密”处理?程序员一定要掌握的知识

目录 前言 一、手写加盐算法 1.1、加密 1.1.1、加密思路 1.1.2、加密简图 1.1.3、代码实现 1.2、解密 1.2.1、解密思路 1.2.2、解密代码 1.3、验证 二、使用 Spring Security 框架实现加盐算法 前言 为什么要使用加盐的方式对密码进行加密?我们知道传统的 md5 加密方式是可以通过 “彩虹表” 很容易破解的,因为