逆向专题

MyBatisX逆向工程的实现示例

《MyBatisX逆向工程的实现示例》本文主要介绍了MyBatisX逆向工程的实现示例,文中通过示例代码介绍的非常详细,对大家的学习或者工作具有一定的参考学习价值,需要的朋友们下面随着小编来一起学习学... 目录逆向工程准备好数据库、表安装MyBATisX插件项目连接数据库引入依赖pom.XML生成实体类、

Android逆向(反调,脱壳,过ssl证书脚本)

文章目录 总结 基础Android基础工具 定位关键代码页面activity定位数据包参数定位堆栈追踪 编写反调脱壳好用的脚本过ssl证书校验抓包反调的脚本打印堆栈bilibili反调的脚本 总结 暑假做了两个月的Android逆向,记录一下自己学到的东西。对于app渗透有了一些思路。 这两个月主要做的是代码分析,对于分析完后的持久化等没有学习。主要是如何反编译源码,如何找到

转:android ro.debuggable属性调试修改(mprop逆向)

android ro属性调试修改(mprop逆向) 大家都知道如果需要调试android 的程序,以下两个条件满足一个就行。第一是apk的配置文件内的AndroidManifest.xml的 android:debuggable=”true”,第二就是/default.prop中ro.debuggable=1。两种方式第一种通常是解包添加属性再打包,随着加壳软件以及apk校验等,容易出

【MyBatis学习14】MyBatis的逆向工程生成代码

1. 什么是逆向工程 mybatis的一个主要的特点就是需要程序员自己编写sql,那么如果表太多的话,难免会很麻烦,所以mybatis官方提供了一个逆向工程,可以针对单表自动生成mybatis执行所需要的代码(包括mapper.xml、mapper.java、po..)。一般在开发中,常用的逆向工程方式是通过数据库的表生成代码。 2. 使用逆向工程 使用mybatis的逆向工程,需要导入逆向

js逆向--cai招网

js逆向--cai招网 一、寻找加密入口1、抓包2、关键字搜索寻找加密入口 二、调试js三、python代码实现 一、寻找加密入口 1、抓包 目标数据来源网址为:https://search.bidcenter.com.cn/search?keywords=%E5%85%AC%E5%85%B1%E4%BD%8F%E5%AE%85,打开开发者工具进行抓包。 目标响应数据被加密。

NRF51822 小黄车智能锁 逆向工程

笔者在夜跑时发现有人将拆下的小黄车智能锁丢弃在花园角落,于是萌生了拆解的想法。 拆开外壳后发现MCU 是NRF51822 ,并且预留了Jlink 调试接口,更萌生了逆向这个电路板的想法 下面是 各个智能锁厂家提供的方案: 摩拜单车:STM32F1+GSM+GPS 使用芯片 STM32F401 + NRF51802(BLE)+TD1030 泰斗定位芯片+BQ25895(充电管理)+C3Hx(

某城user_dun,js逆向分析

声明: 该文章为学习使用,严禁用于商业用途和非法用途,违者后果自负,由此产生的一切后果均与作者无关。 本文章未经许可禁止转载,禁止任何修改后二次传播,擅自使用本文讲解的技术而导致的任何意外,作者均不负责,若有侵权,请联系作者立即删除! 前言 这次会简单的讲解某城ly headers中参数userdun的逆向分析流程以及简单的补环境,如果有疑问可以在评论区交流讨论,我看到会及时回复的,另外,有

【js逆向专题】9.SM国密系列

本教程仅供学习交流使用,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,请各位自觉遵守相关法律法规。 目录 一.算法简介1.1 算法分类1.1.1 `SM2` 椭圆曲线公钥加密算法1.1.2` SM4 `分组加密算法 二.算法实现1. JavaScript实现1. `SM2`2. `sm3`3. `sm4` 2`python`实现1. `sm2`2.`sm3`3. `s

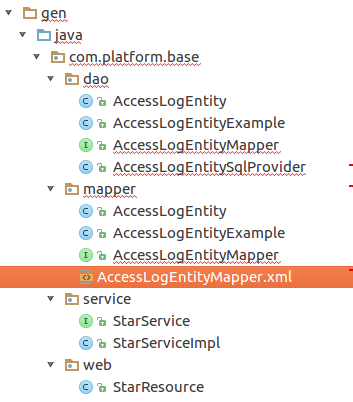

Mybatis 逆向生成工具mybatis-generator-core-1.3.2.jar的使用

mybatis-generator-core-1.3.2.jar用来生成我们的项目代码,今天分享一下,这个工具,神器之处,在于不仅仅生成dao,mapper还有service层,web层都可以根据数据库反射生成出来。上图 如图,使用mybatis,无非就用××××EntitySqlProvider或××××EntityMapper.xml两种形式书写sql语句,生成方法本文均提供 展开图

安卓逆向(之)真机root(红米手机)

概览: 1, 手机解锁 2, 下载官方系统包,推荐线刷包,取出镜像文件 3, magisk工具修补 官方系统包 4, adb:命令对手机刷 root 5, 完成 6, 小米手机解锁 点击 小米手机解锁OEM官方教程 记得数据线连接手机电脑 工具下载 点击 下载adb(电脑操作手机的命令工具)点击 下载Magisk(修补系统镜像)下载官方系统安装包(这里是小米手机),一定要跟当前系统

myclipse的mybatis逆向工程生成

资源连接 : 链接:http://pan.baidu.com/s/1geCsEor 密码:gtie cmd 下的执行语句: java -jar mybatis-generator-core-1.3.2.jar -configfile generator.xml -overwrite 然后就可以在你的目录下找到你的mapper 跟 model类,,文件的格式已经注释配好了

【简介】固体火箭发动机装药设计新方法:装药逆向设计

固体火箭发动机装药设计新方法:装药逆向设计 🚀固体火箭发动机 固体火箭发动机通常由点火器、燃烧室、喷管和装药组成。不同的装药药型(如星型、车轮型、翼柱型)会产生不同的推力~时间曲线,是设计人员重点关注的问题。 🎇装药逆向设计 装药设计是固体火箭发动机设计的核心环节,直接决定发动机的设计水平。为了满足导弹或火箭总体分配给固体火箭发动机系统的诸多指标(如总冲、工作时间、装填分数、推力性

逆向工程核心原理 Chapter27 | 代码注入

代码注入知识点 代码注入与DLL注入的区别 代码注入和DLL注入的区别在于:我们必须把参数也注入目标进程。 DLL注入不需要考虑参数地址,只需要考虑LPTHREAD_START_ROUTINE的地址和DLL字符串地址, 是因为参数在DLL里面,目标进程加载DLL后会在内存中加载参数。 而代码注入则不行,如果还是像DLL那样硬编码参数,就会内存访问错误。 具体可以看这个例子:

【软件逆向】第38课,软件逆向安全工程师之操作标志寄存器实例,每天5分钟学习逆向吧!

在这些实例学习中,我们使用汇编指令来操作标志寄存器,并根据标志寄存器的状态进行条件分支。这些操作对于编写高效的汇编程序以及理解程序的行为至关重要 实例 1:使用 PUSHF 和 POPF 保存和恢复标志寄存器状态 section .text global _start _start: ; 初始化 AL 寄存器 MOV AL, 0xFF ; 对 AL 寄存器进行加一操作,这将导致 AL 寄存器的

并查集题目(路径压缩、扩展域并查集、带权并查集、二维转一维并查集、逆向思维并查集)

目录 P2814 家谱 P1955 [NOI2015] 程序自动分析 P2256 一中校运会之百米跑 (并查集结合map) P3144 [USACO16OPEN]Closing the Farm S P6121 [USACO16OPEN]Closing the Farm G P1197 [JSOI2008] 星球大战 P5092 [USACO04OPEN]Cube Stacki

mybatis-plus使用+generator逆向工程

MyBatis-Plus (opens new window) (简称 MP)是一个 MyBatis (opens new window) 的增强工具,在 MyBatis 的基础上只做增强不做改变,为简化开发、提高效率而生。官网地址: 简介 | MyBatis-Plus 用idea开发的建议安装一个mybatisx的插件,可以实现xml和dao层之间的跳转以及天生自带generat

【软件技巧】第35课,软件逆向安全工程师之汇编指令mov、ptr、xchg交换指令,每天5分钟学习逆向吧!

在x86汇编语言中,mov 指令用于将一个值从一个位置移动到另一个位置。这个值可以是立即数、寄存器中的值、内存中的值或者是一个指针。mov 指令是汇编语言中最常用的指令之一,因为它在数据传输和初始化操作中起着核心作用。 mov 指令的基本格式: mov 目标操作数, 源操作数 目标操作数:接收数据的操作数,通常是寄存器、内存地址或者是一个指针。源操作数:提供数据的操作数,可以是立即数、寄存器

js逆向--某乐网登录

js逆向--某乐网登录 一、抓包二、寻找加密入口三、js调试和扣代码四、完整代码 一、抓包 打开登录界面(https://oauth.d.cn/auth/goLogin.html),打开开发者工具,随便输入用户名和密码,手动过掉点选认证,点击“立即登录”进行抓包,如下图所示: 可以发现,参数pwd(即密码)经过了加密,所以接下来要找密码的加密位置,如下图所示: 二、寻找加密

【软件逆向】第30课,软件逆向安全工程师之(五)寄存器相对寻址,每天5分钟学习逆向吧!

寄存器相对寻址是汇编语言中的一种寻址方式,它结合了寄存器间接寻址和立即数偏移。在这种寻址方式中,操作数的有效地址是通过将一个寄存器的内容与一个固定的偏移量(立即数)相加来得到的。以下是关于寄存器相对寻址的详细信息: 寄存器相对寻址的特点: 操作数地址是寄存器内容与偏移量的和:有效地址是寄存器的内容加上一个固定的立即数偏移量。灵活且具体:提供了对特定内存位置的间接访问,同时允许通过改变寄存器的内

【软件逆向】第27课,软件逆向安全工程师之(二)寄存器寻址,每天5分钟学习逆向吧!

寄存器寻址是汇编语言中的一种寻址方式,在这种方式中,操作数位于CPU的寄存器中。寄存器是CPU内部的高速存储位置,用于快速访问数据。以下是关于寄存器寻址的详细信息: 寄存器寻址的特点: 操作数在寄存器中:数据直接存储在寄存器中,而不是内存地址或立即数。快速访问:由于寄存器位于CPU内部,因此访问速度远快于内存。指令简短:使用寄存器寻址的指令通常较短,因为不需要指定内存地址。 识别寄存器寻址:

逆向工程核心原理 Chapter23 | DLL注入

前面学的只是简单的Hook,现在正式开始DLL注入的学习。 0x01 DLL注入概念 DLL注入指的是向运行中的其它进程强制插入特点的DLL文件。 从技术细节上来说,DLL注入就是命令其它进程自行调用LoadLibrary() API,加载用户指定的DLL文件。 概念示意图: 很关键的一个点: 加载到notepad.exe进程的myhack.dll具有对notepad.exe进程内存合

【软件逆向】第34课,软件逆向安全工程师之段寄存器,每天5分钟学习逆向吧!

在x86架构的汇编语言中,段寄存器是一组用于存储内存地址的寄存器,它们与基址寄存器(如ebp、esp或eax)一起使用,以访问内存中的数据。段寄存器的主要作用是将线性地址转换为物理地址。 x86架构中的段寄存器包括: CS(Code Segment):代码段寄存器,存储当前正在执行的代码段的基址。DS(Data Segment):数据段寄存器,存储当前正在使用的数据段的基址。ES(Extra S

【软件技巧】第33课,软件逆向安全工程师之如何快速的跑到某行代码EIP设置,每天5分钟学习逆向吧!

鼠标右键在此设置EIP EIP(Extended Instruction Pointer)是x86架构中一个重要的寄存器,它用于存储当前正在执行的指令的地址。EIP是程序计数器(Program Counter)的扩展版本,因为它是32位寄存器,所以它能够存储一个32位的地址。 在x86架构中,EIP寄存器的作用如下: 指令地址:EIP寄存器存储当前正在执行的指令的内存地址。当CPU执行一个指令

【js逆向专题】5.消息摘要算法

摘要算法 在 JavaScript 中和 Python 中的基本实现方法,遇到 JS 加密的时候可以快速还原加密过程,有的网站在加密的过程中可能还经过了其他处理,但是大致的方法是一样的。 消息摘要算法/签名算法:MD5、SHA、HMAC 1. MD5 简介:全称 MD5 消息摘要算法,又称哈希算法、散列算法,由美国密码学家罗纳德·李维斯特设计,于 1992 年作为 RFC 1321 被公布

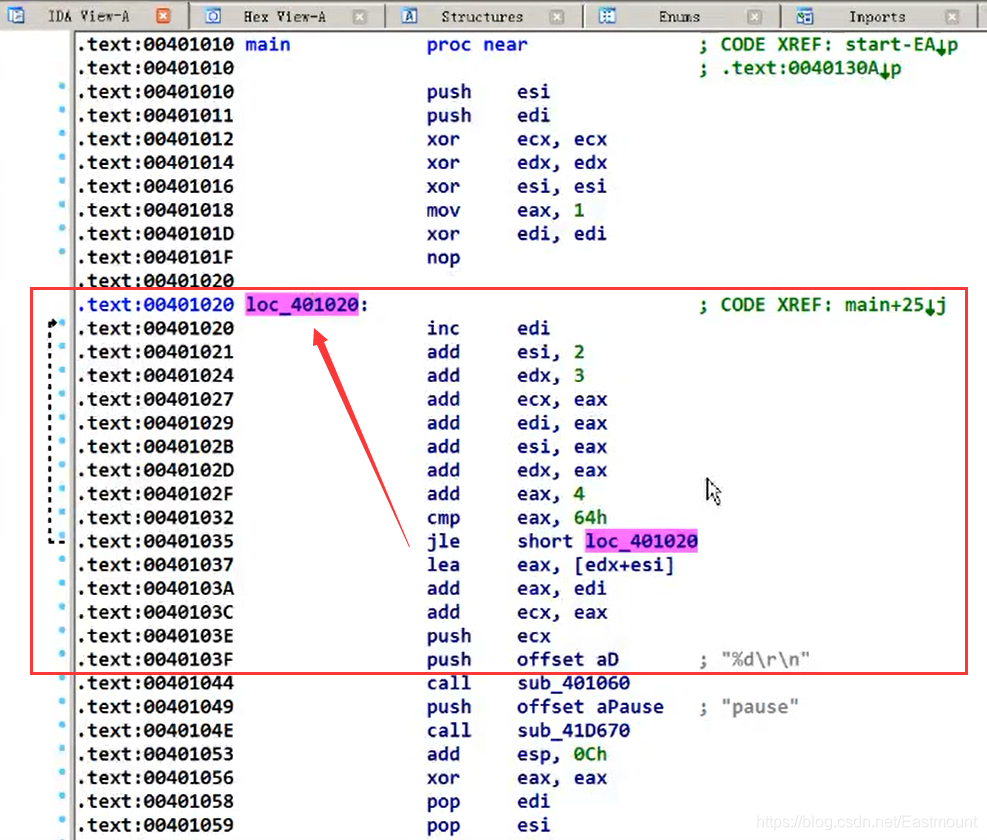

C++逆向分析之条件语句和循环语句

一.C++逆向条件结构基础入门 大家写过相关的算法吗? 加密代码中会涉及循环和分支,你要识别算法,首先就是需要将它的算法处理流程识别出来。当我们还原出等价的高级代码之后,就没有逆向分析人员的事情了,因为接下来涉及到密码学、数学相关人员的工作,逆向人员把加密的代码还原出来后就应该扔给研究密码学的数学家,他们负责玩数学对抗,而逆向关注的是编译原理和代码还原。同时,逆向还涵盖了识别对象、识别算法、识