本文主要是介绍点亮我的攻击地图:树莓派蜜罐节点部署实战,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

本文原创作者:starshine

本文测试的内容是在已搭建好MHN中心服务器的前提下,尝试用树莓派搭建Dionaea 蜜罐 ,部署在局域网内,实时检测局域网内部攻击,同时通过出口路由器端口映射的方式,实现外网攻击的实时检测和攻击地图展示。主要是讨论一下这种MHN蜜罐网络的特点,以及蜜罐节点搭建过程中的问题解决:包括蜜罐第一次部署遇到的常见问题及解决办法,蜜罐的快速批量部署的思路(即插即用),蜜罐稳定性问题及解决方法,蜜罐节点的定制等。

Part1 蜜罐网络简介

详情请见:http://drops.wooyun.org/papers/5968 (蜜罐网络)

采用MHN中心服务器和树莓派蜜罐终端的方式主要考虑如下几点

1. MHN中心服务器可部署在独立ip的远程VPS上,部署简单,支持多种蜜罐

2. 树莓派蜜罐终端成本低,部署也比较容易,部署好后可以即插即用

3. MHN中心服务器汇总数据,展示;使得蜜罐终端可以灵活部署在内外网,只要网络能连接到MHN中心服务器即可MHN简介:

MHN是一个开源软件,它简化了蜜罐的部署,同时便于收集和统计蜜罐的数据。用ThreatStream(http://threatstream.github.io/mhn/)来部署,MHN使用开源蜜罐来收集数据,整理后保存在Mongodb中,收集到的信息也可以通过web接口来展示或者通过开发的API访问。

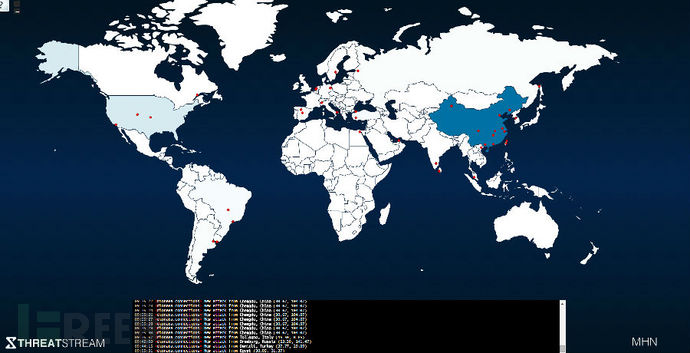

MHN能够提供多种开源的蜜罐,可以通过web接口来添加他们。一个蜜罐的部署过程很简单,只需要粘贴,复制一些命令就可以完成部署,部署完成后,可以通过开源的协议hpfeeds来收集的信息。搭建好后,访问3000端口,就会看到默认的世界地图准备就绪(没有数据来源的情况下空白状态):

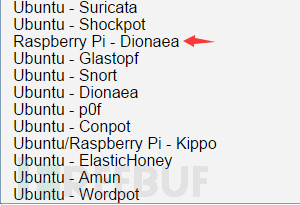

首先看MHN中心服务器支持的蜜罐终端的类型(还是很丰富):

这里我们选择比较简单的“Raspberry Pi-Dionaea”,就是树莓派上的Dionaea蜜罐,Dionaea是个低交互蜜罐。

Dionaea简介:

Dionaea(捕蝇草) 低交互式蜜罐是 Honeynet Project 的开源项目,起始于 Google Summer of Code 2009,是Nepenthes(猪笼草)项目的后继。Honeynet Project 是成立于 1999 年的国际性非盈利研究组织,致力于提高因特网的安全性,在蜜罐技术与互联网安全威胁研究领域具有较大的影响力。

Dionaea 蜜罐的设计目的是诱捕恶意攻击,获取恶意攻击会话与恶意代码程序样本。它通过模拟各种常见服务,捕获对服务的攻击数据,记录攻击源和目标IP、端口、协议类型等信息,以及完整的网络会话过程,自动分析其中可能包含的 shellcode 及其中的函数调用和下载文件,并获取恶意程序。

有别于高交互式蜜罐采用真实系统与服务诱捕恶意攻击,Dionaea 被设计成低交互式蜜罐,它为攻击者展示的所有攻击弱点和攻击对象都不是真正的产品系统,而是对各种系统及其提供的服务的模拟。这样设计的好处是安装和配置十分简单,蜜罐系统几乎没有安全风险,不足之处是不完善的模拟会降低数据捕获的能力,并容易被攻击者识别。详情见:http://drops.wooyun.org/tips/640 (Dionaea低交互式蜜罐部署详解)

为什么用树莓派呢?

树莓派,没玩过的可以简单理解为一个微型计算机主机。

百度百科:树莓派

为什么选用树莓派作为终端呢?

1. 这两年树莓派软硬件发展,社区建设也比较迅速,学习和使用比较便捷

2. 成本低:一个树莓派主体 + 电源 + SD卡不超过300元。

3. 便携,树莓派很小,搭建好之后便于携带,即插即用。配合移动电源还可以实现短时间独立供电。Part2 树莓派搭建Dionaea蜜罐实战

本地搭建蜜罐终端前提:MHN已在远程VPS搭建好且运行正常 (其实蜜罐终端也可独立部署,然后通过访问查看捕获到的攻击数据和攻击地图展示,这里说的不是这种模式)

那么开始搭建树莓派蜜罐吧,让地图闪动起来~

树莓派部署Dionaea参考教程(放轻松,姿势正常的话会很顺利):https://github.com/threatstream/mhn/wiki/Deploying-Dionaea-on-a-Raspberry-Pi

为了少出错误,基本按照官方教程来。

工具和软件准备

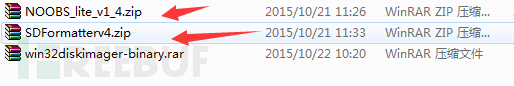

在Windows7下进行工具的下载和树莓派SD卡的处理(这次用的是一个16GB的SD卡,用读卡器连接到电脑上)

用到的工具(前两个)

工具下载链接:

SDFromatter

NOOBS_lite

用“SDFromatter”软件格式化SD卡,直接用Windows格式化应该也可以,注意下磁盘格式,考虑到后边树莓派装的linux系统。

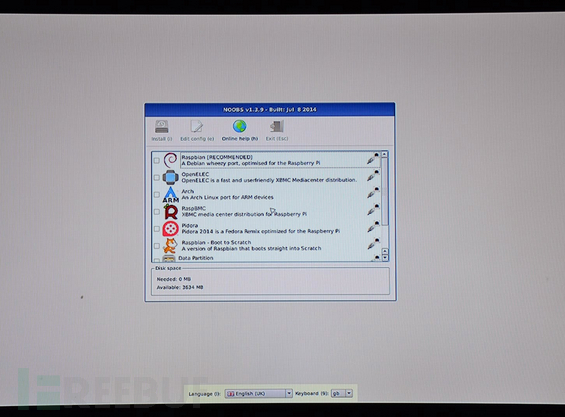

把“NOOBS_lite”下载,解压后如下图,整个拷贝到SD卡中。

树莓派联网安装所需操作系统

然后准备工作就做好了,可以把SD卡插到树莓派中,给树莓派连接上网线(保证树莓派能够稳定上网就行),启动,就进入安装界面,按照教程一步步操作就好了。

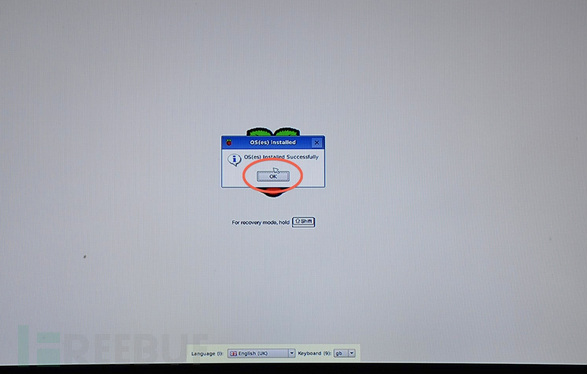

注意:这个安装其实是安装的操作系统,边下载边安装,很慢,我安装的时候,整整等了12个小时才安好…(安装的是Debian GNU/Linux system)

然后就可以重启进入树莓派系统了。

几个建议做的树莓派初始化设置

首次启动的设置,用户及密码设置

首次启动将出现系统初始配置的界面,这个界面在也可以在之后的终端窗口中通过

sudo raspi-config

激活选择2 Change User Password ,改一下pi用户的密码,初始密码为空或者raspberry。

root用户默认没开启,重新开启root账号,可由pi用户登录后,在命令行下执行

sudo passwd root 执行此命令后系统会提示输入两遍的root密码,输入你想设的密码即可,然后在执行

sudo passwd --unlock root

这样就可以解锁root账户了。

让树莓派支持中文

终端中输入(通常需要root权限):

sudo apt-get install ttf-wqy-zenhei

将安装文泉驿的开源中文字体

输入法呢? Linux 下早就有,叫 SCIM ( Smart Common Input Method ),输入:

sudo apt-get install scim-pinyin

时间设置

部署的MHN的中心服务器在国外,默认是是格林尼治时间(世界时间):

Greenwich Mean Time(GMT): 10/22/2015 08:52:41 Thursday(星期四)

想把树莓派设置成国内的本地时间,

使用时区设置,

sudo dpkg-reconfigure tzdata

试了几种,最后选择time zone“Asia/Chita” 就对了

网络设置

默认设置是DHCP,根据需要修改,可改成静态ip。

设置树莓派为静态ip的方法和debian linux修改是一样的 ,

只需要修改文件

sudo vi /etc/network/interfaces

即可。

开启SSH服务

终端里,

sudo raspi-config

选项8 8-4-ssh enable 。打开ssh服务。

远程连接putty和winscp,直接root登录默认是禁止的。

putty的ssh可以,普通用户接入,然后su,改成root用户。

在树莓派上安装和部署Dionaea蜜罐,和中心服务器进行连接

前提是树莓派已经接入了局域网,为了方便,可以在电脑上SSH连接树莓派,root权限下通过执行命令安装Dionaea。

首先Web登录远程的MHN中心服务器:

复制这条命令执行即可,

wget "http://MHN服务器的ip/api/script/?text=true&script_id=10" -O deploy.sh && sudo bash deploy.sh http://MHN服务器的ip d5xofICf

等几分钟,蜜罐就部署好了,中心服务器就能看到这个节点了。

以后只要把这个树莓派通电,连上网就可以自动工作了。服务会开机自启动的。

几个需要解决的问题

部署在局域网的蜜罐如何检测外网攻击?

部署在局域网内的树莓派蜜罐,只能检测到内网的扫描行为,你会发现那个攻击地图啥也没有,而且通常情况下,一般的单位被攻击到内网的情况比较少。想部署在外网呢?很多人又没这个条件,成本也高。

所以,如果你的外网是ADSL或者电信宽带,有独立公网IP的话,可以通过在出口路由器设置端口映射的方式。

端口映射出去,会给内网带来一定的风险。但是Dionaea 被设计成低交互式蜜罐,它为攻击者展示的所有攻击弱点和攻击对象都不是真正的产品系统,而是对各种系统及其提供的服务的模拟,网络配置适当的话,风险还是比较小的。

这样就能够检测外网攻击了。

如何快速批量地部署多个终端?

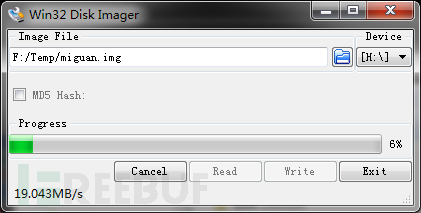

上述,安装操作系统的时候需要联网等待12个小时,还是太久了。所以,推荐的解决办法,是对一个安装好操作系统,基本配置完成的树莓派的SD卡进行镜像克隆成img文件。然后就可以方便地还原到新的SD卡中,还原后只需要执行最后一步安装蜜罐的那条命令就好了。

试了几种方法,各有利弊,但是推荐一种傻瓜式的方法,windows下使用win32diskimager软件克隆,或者linux下使用dd命令克隆效果是一样的。

但需要注意的是:这个克隆是全盘克隆,意思是说,我这次安装的时候用的是16GB的SD卡,虽然安装好后实际只用了4GB多,但是克隆后的img文件足足有14GB多,这样的话,拿一个小于等于16GB的SD卡来进行还原,往往就会因为空间不足还原不了。

所以,强烈建议首次安装的时候用小于等于8GB的SD卡,然后克隆成img镜像,以后批量部署,就可以方便地把这个img镜像,还原到16GB大小的SD卡上直接使用了。(其实就复制4GB的方法也有,要麻烦些)

尝试“win32diskimager-binary.rar”工具:

注意:为了避免奇葩的错误,请使用英文路径,且路径不要有空格。

先自己先建立一个后缀为img的文件,例如miguan.img,要不然之后操作时会提示文件不存在。

然后以管理员身份运行这个程序,必要时关闭杀软。

选中这个空的文件,然后用read命令,制作镜像。

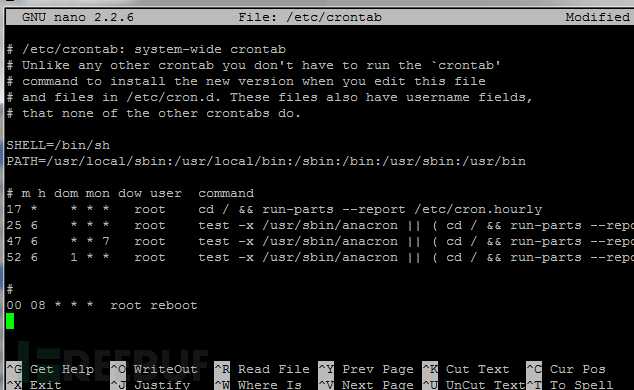

树莓派Dionaea 蜜罐终端的稳定性问题?

试运行几天后,我发现这个树莓派Dionaea 蜜罐终端运行几天后就捕捉不到攻击行为了,重启后就可以立马恢复正常。或者是树莓派蜜罐突然断网,网络恢复后有时也会出现捕获不到攻击了。一个解决思路就是定时重启。这样可以持续稳定运行。说起来容易,折腾了一晚上才解决。

给出最简单的解决方法:

借助crontab定时任务,设定每天8点执行,比较常见的就是,echo命令可以很顺利执行,结果reboot命令,怎么都不执行。权限问题。

试了很久,各种姿势。

最后发现,想要执行重启,在root用户下,必须把命令写到 /etc/crontab 文件中,而且格式必须对,只要报错就说明命令格式不对。

00 08 * * * root reboot

这个命令就可以正常执行了 每天8点重启

nano编辑器也不错

Ctrl + X 退出,然后Y保存

改动后

service cron restart 重启服务

然后

service cron status 不报错,就ok了

cron命令详解:

https://www.raspberrypi.org/documentation/linux/usage/cron.md

Part3 实验效果

部署在局域网的树莓派,一副扑克牌大小:

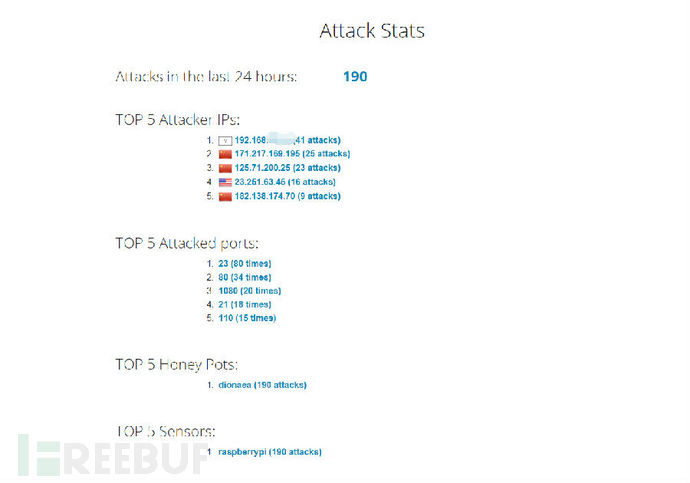

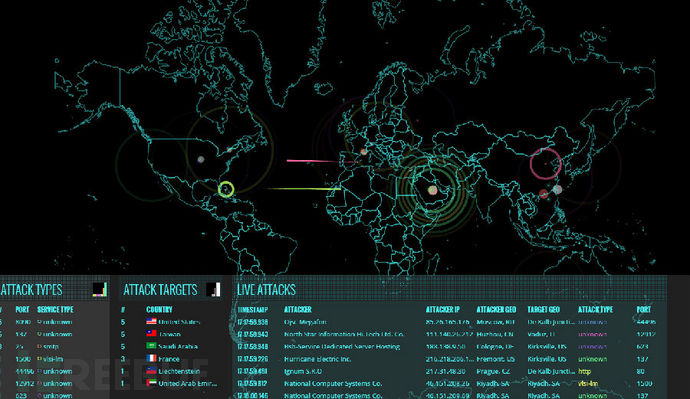

攻击地图一夜里检测到的潜在攻击行为(主要是扫描):

说明:红圈圈说明刚检测到的攻击源,红点表示之前捕捉到的攻击源。底下会显示时间,攻击源所在地,经纬度。

看到我一个普通宽带的ip每天都被那么多人扫描,还是有种感知的即视感。

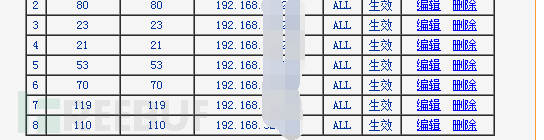

登录后可看到攻击细节:IP、时间、扫描的端口、包类型等。

攻击细节记录(大都是被扫描记录)

低交互式蜜罐的普遍弱点:

即对网络服务的模拟与真实服务存在差距,可能无法捕获某些对环境敏感的攻击,可以搭配其他专用服务蜜罐一起使用,来不断进行完善。Part4 应用场景思考

检测潜在的内网攻击

单位各局域网中部署一台,管理员定期查看,捕捉内网攻击。

也可通过端口映射,检测潜在的外网攻击。

蜜罐的深度利用

及时看到潜在攻击行为,提前应对;学习攻击者针对该服务的攻击技巧和利用代码。 一些蜜罐能够捕获恶意软件,利用代码等等。

再次提醒:蜜罐是把双刃剑,如果不能正确的使用,有可能遭受更多的攻击,模拟服务的软件存在问题,也会产生新的漏洞。

MHN中心服务器的定制开发

蜜罐终端传回的毕竟是基础数据,可以通过自己开发程序对基础数据进行处理和分析,提取出关注的信息,增加报警功能等。也可以把攻击地图改了,比如http://map.norsecorp.com/

Part5 继续

如果看到这里你心动了,就去尝试用树莓派点亮你的地图吧。

楼主表示:我也是刚开始玩,以上都是入门级的功能,还有很多可以尝试的思路。

主要参考文章汇总:

http://drops.wooyun.org/papers/5968 (蜜罐网络)

http://drops.wooyun.org/tips/640 (Dionaea低交互式蜜罐部署详解)

https://github.com/threatstream/mhn/wiki/Deploying-Dionaea-on-a-Raspberry-Pi(树莓派部署Dionaea参考教程)

这篇关于点亮我的攻击地图:树莓派蜜罐节点部署实战的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!