本文主要是介绍近期孩子燃放烟花已引发多起火灾 富维图像烟火识别防止悲剧发生,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

近期,孩子们燃放烟花造成的火灾事件频发,这不仅威胁到社区的安全,更触动了每个家庭的心。在这样的背景下,“预防胜于治疗”显得尤为重要。北京富维图像公司的FIS智能图像识别系统,就是这样一款能够及时防止悲剧发生的创新技术。

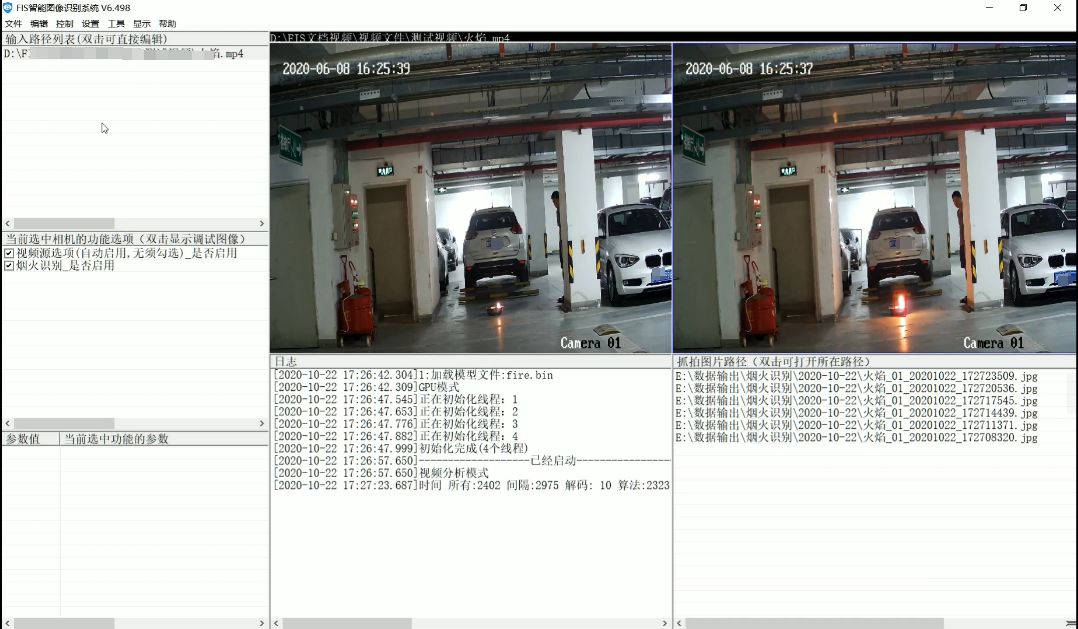

FIS系统利用现有监控设备,通过高精度的图像分析技术,实时监测烟火活动。一旦检测到异常烟雾或明火,系统会立即发出警报,让相关人员迅速做出响应。这对于燃放烟花较频繁的地区来说,无疑是一大福音。

值得一提的是,富维图像的这款产品在行业内获得了极高的评价。它的智能识别技术能够有效区分真正的火灾威胁和误报,如日落的霞光、过往车辆的车灯等,减少了虚假警报,提高了预警的准确性和效率。

在孩子们的欢声笑语中,我们不可忽视潜在的安全风险。通过应用北京富维图像的FIS系统,我们不仅能够保障孩子们的安全,还能有效地预防可能发生的悲剧。在这个充满变数的时代,让我们携手富维图像,共同构筑一个更加安全、智能的生活环境。

这篇关于近期孩子燃放烟花已引发多起火灾 富维图像烟火识别防止悲剧发生的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!