本文主要是介绍js随机跳转域名_不明恶意攻击致lt;搜狗搜索gt;lt;搜索结果gt;跳转lt;百度搜索gt;技术原理分析...,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

不明恶意攻击致<搜狗搜索><搜索结果>跳转<百度搜索>技术原理分析

原创 2017-09-29 玄魂工作室 EE 玄魂工作室

不明恶意攻击致<搜狗搜索><搜索结果>跳转<百度搜索>技术原理分析

作者:玄魂工作室 EE

先声明一点,本文作者不是搜狗的

然后

只是从技术的角度探讨问题

目录

- 不明恶意攻击致<搜狗搜索><搜索结果>跳转<百度搜索>技术原理分析

- 目录

* 前提背景

* BS流量分析

* 继续分析

前提背景

最近我用搜狗的搜索的时候,就发现搜索结果会跳转到百度搜索,但是没注意,但是最近这个频率越来越高了之后,开始关注这个事,本人的这些分析只是抛砖引玉,欢迎更多的大神来加入分析

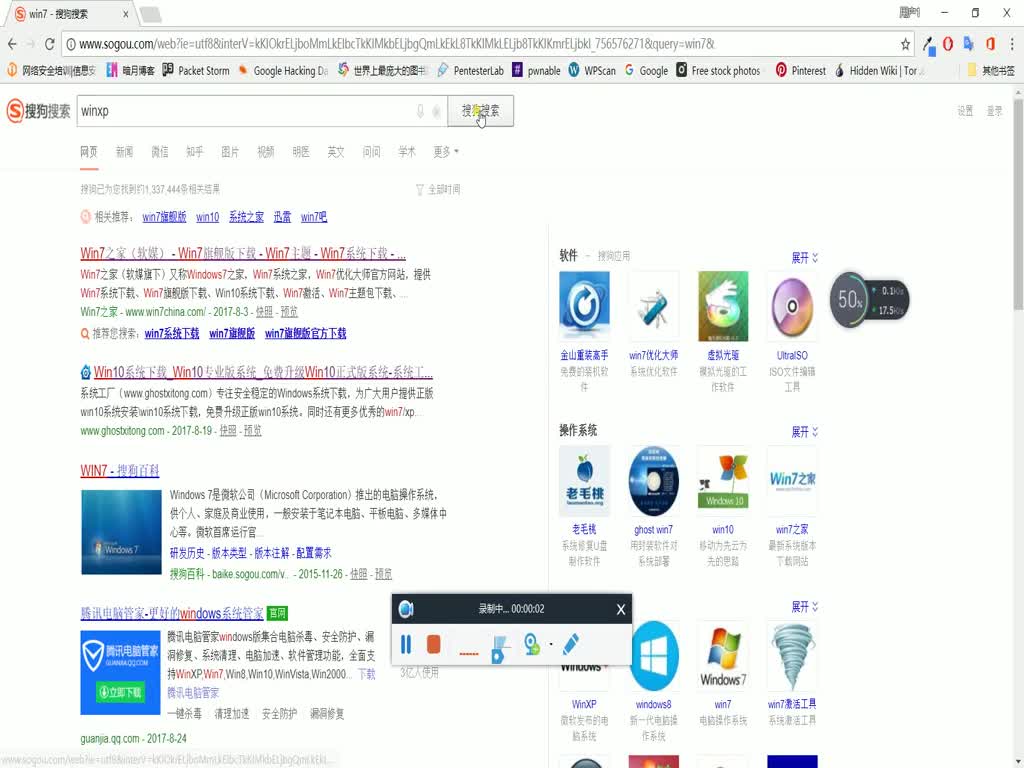

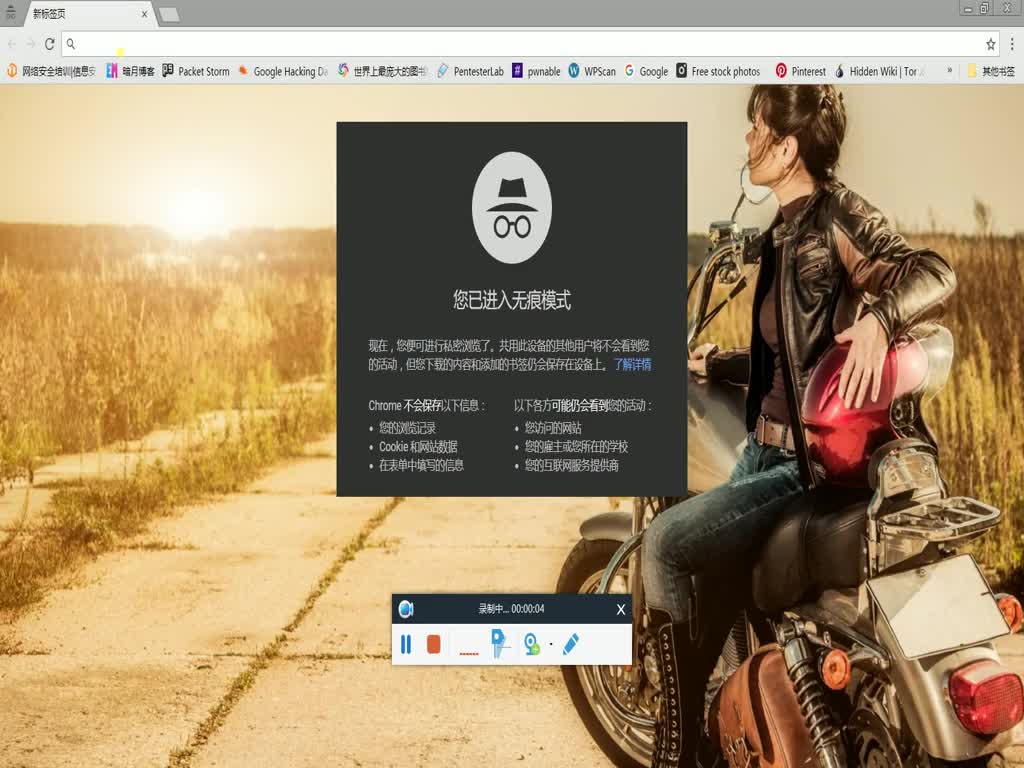

我们先看一段视频,这是我差不多一两个月之前录的,然后这个因为还原比较难(随机的因素),毕竟<黑产帝>也不是吃素的,所以我就录了一段屏,录了好几次,只有那么一次成功复现了的

然后今天早上吧,我又发现这东西跳转又出现,所以我用Burp Suite(以下简称BS)截了一下吧,很巧的,才点了下一个链接,就跳转了,千分之一的概率被我撞上了

然后下面我们就来看这个东西的分析

BS流量分析

我们先来看流量的分析

下面我直接贴BS的截图了,图片没有加工过,但是如果有关方面有异议,可以申请技术鉴定,上面那个视频也是一样的,如果有异议,可以申请技术鉴定

今早我是打算给我的虚拟机装个某压缩软件,我就不说是哪个软件了,然后呢所以如果截图出现什么2345的网址和一些软件下载网址的话大家不要奇怪,这不是广告(喂喂喂,大家不要走啊)

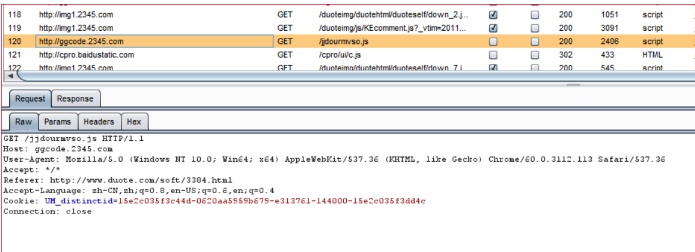

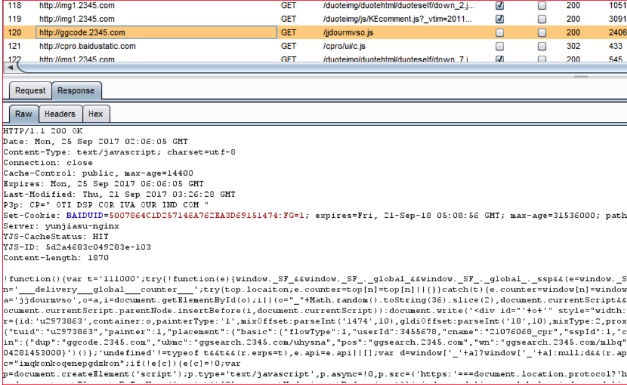

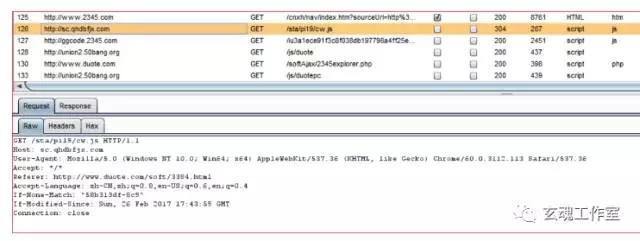

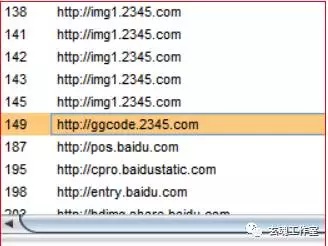

然后我们先来看第一条可疑的流量

为了图片的真实性,我就不圈圈和乱画了

这是某压缩软件的官网,大家一看就知道,我就不打广告了

我们打开这个http://ggcode.2345.com后会发现会跳转到百度推广的官方网站,然后这个这里请求了一个js的文件,我们看看这是什么

这应该是一个2345网的推广用的js代码,这个我们先不管,这个代码我贴这里了--->Github

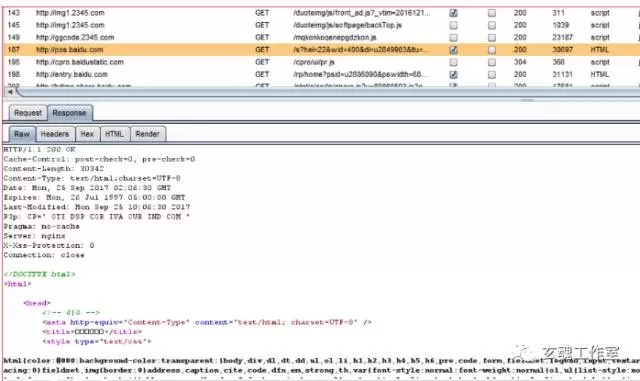

我们来看这个请求的response

就是返回了这个网页上的这个js代码,和一个这个

Set-Cookie: BAIDUID=5007864C1D257146A762EA3D69151474:FG=1; expires=Fri, 21-Sep-18 05:08:56 GMT; max-age=31536000; path=/; domain=.baidu.com; version=1

然后继续看这个请求的下文

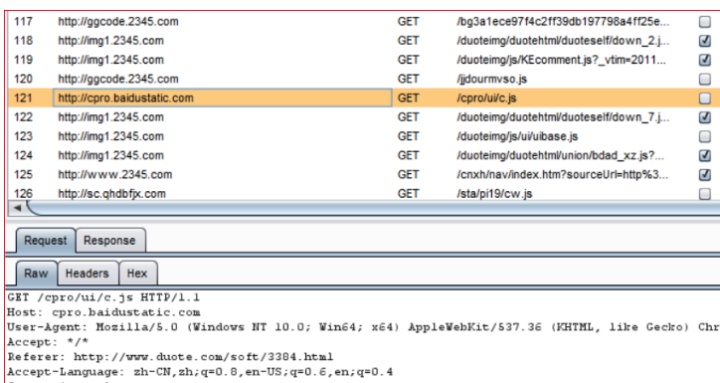

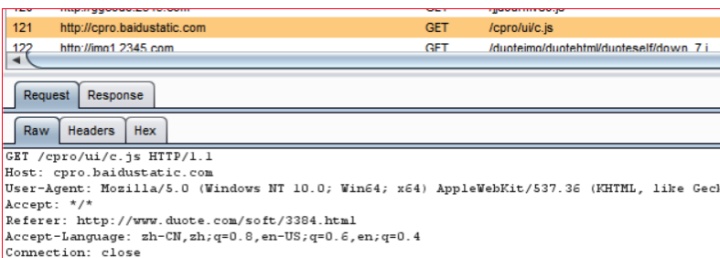

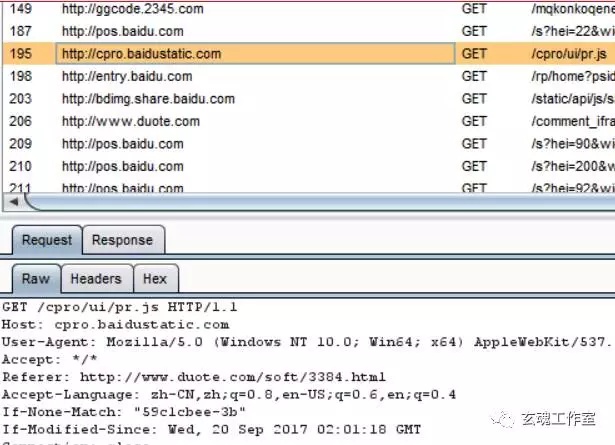

在请求完http://ggcode.2345.com之后紧接着的就是一个http://cpro.baidustatic.com的请求,这个请求是什么样的

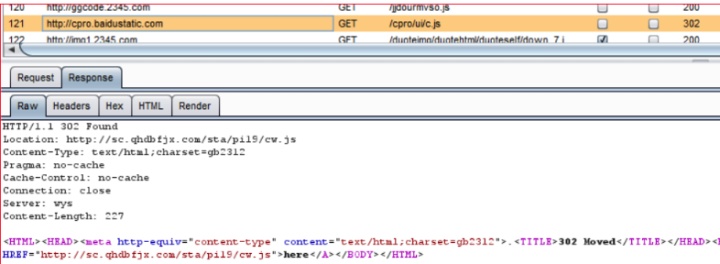

这里请求了一个也是js,注意这里的状态码,是302,302意味着什么,意味着我们要跳到其它网址了,我们再看看response

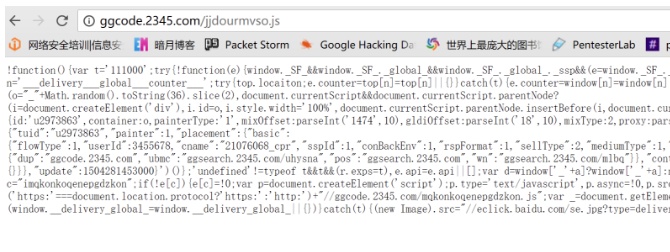

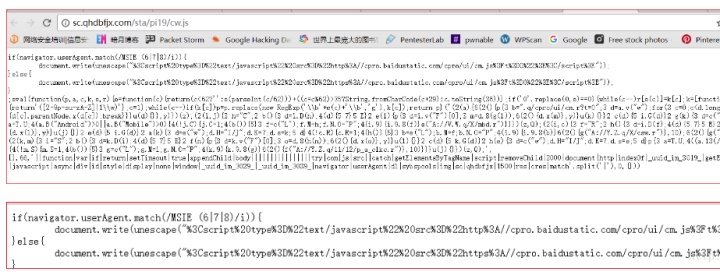

发现什么?百度的网址的js代码要求跳转到一个http://sc.qhdbfjx.com/pil9/cw.js上,我们看看这个网址上的这个代码,请注意第二行和第四行的代码

这里明显出现了baidu字样

这个代码我贴到这里了--->Github

这里要么有一种可能,就是我的本地网络被谁劫持了,跳转到这个网址,但是这个对谁也没啥好处啊,就从搜狗搜索跳转到百度搜索,除了百度

然后我们继续看

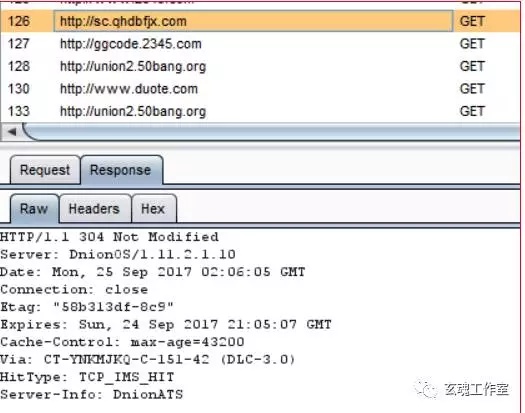

其他那些无关流量是网站产生的,我们不管他,然后看这里,我们上一个流量不是302了嘛,然后这就是302后的流量

请注意状态是304,因为刚刚才跳转过,我一看有了,就开始截包了,所以这里状态码是304,因为这个js文件,我们本地已经有了,时间没过期,所以服务器返回304

response也是一样的,但是我们可以去这里网址和路径看一下这个代码是什么,就是上面那个

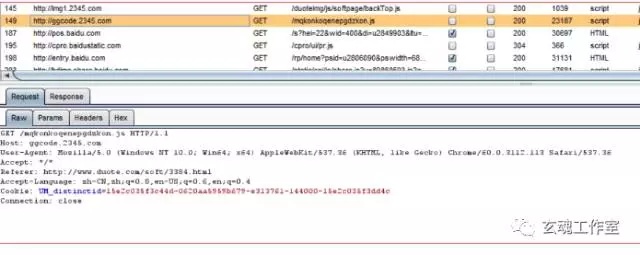

然后一些无关的流量之后,我们会发现又请求了一个推广的js

这次状态码不是302了,而是200

这个请求的js在这里--->Github

然后执行完这个请求的js之后,我们的浏览器就开始跳百度了

看到下面那个http://pos.baidu.com没?开始跳到百度了

这是完整的URL

http://pos.baidu.com/s?hei=22&wid=400&di=u2849903<u=http%3A%2F%2Fwww.duote.com%2Fsoft%2F3384.html&cmi=5&tlm=1506171517<r=https%3A%2F%2Fwww.sogou.com%2Flink%3Furl%3DDSOYnZeCC_rnZBEq7eVevZxspV_DrxUOW1cto8mAN_y2wKelUak-kA..&cec=GBK&dri=1&dc=2&chi=1&exps=111000&cpl=4&cfv=0&cdo=-1&dai=1&dis=0&par=1536x824&tpr=1506305183853&tcn=1506305184&ps=316x868&drs=1&ari=2&cce=true&cja=false&pis=-1x-1&ti=%E3%80%90%E5%A5%BD%E5%8E%8B%E8%BD%AF%E4%BB%B6%E5%AE%98%E6%96%B9%E4%B8%8B%E8%BD%BD%E3%80%912345%E5%A5%BD%E5%8E%8B%E5%AE%98%E6%96%B9%E4%B8%8B%E8%BD%BD_2345%E8%BD%AF%E4%BB%B6%E5%A4%A7%E5%85%A8&psr=1536x864&pss=1536x640&ant=0&col=zh-CN&dtm=HTML_POST&pcs=1536x734&ccd=24

看到这串URL里面的sogou.com没有???然后这个的response是这样的

有点长,我把他丢这里了--->Github

然后,从这里开始,你就已经从搜狗搜索,跳到百度搜索了

我们会发现这么一个有趣的东西

这个请求的Referer是http://www.duote.com/soft/3384.html

为我们打开这个网址

毫无疑问,百度劫持了搜狗的流量,因为推广是按访问流量算钱的,然后你懂的

然后,这还没完

继续分析

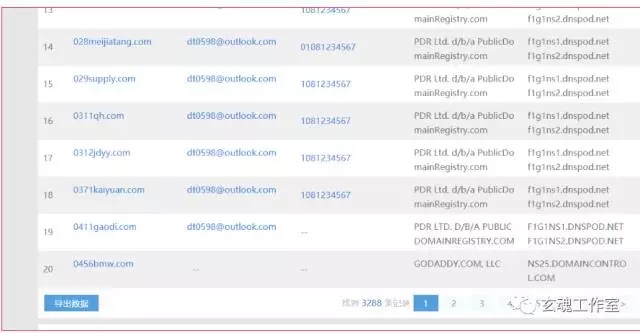

我们是不是忘了一开始的那个网站了,我们继续分析看这个网址是http://sc.qhdbfjx.com/sta/pi19/cw.js

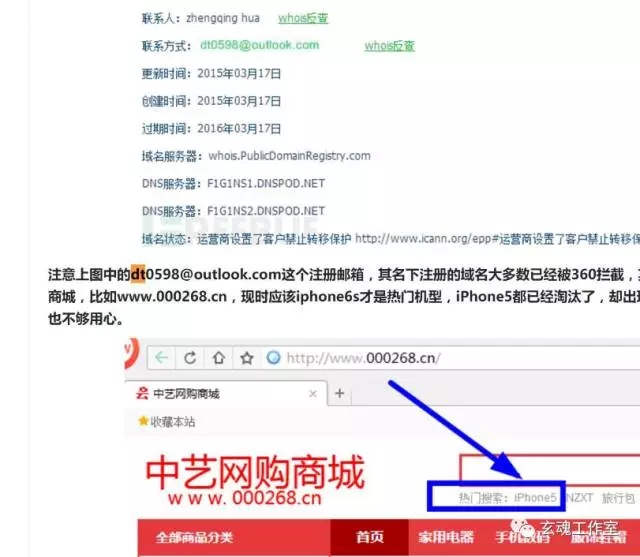

我们查一查

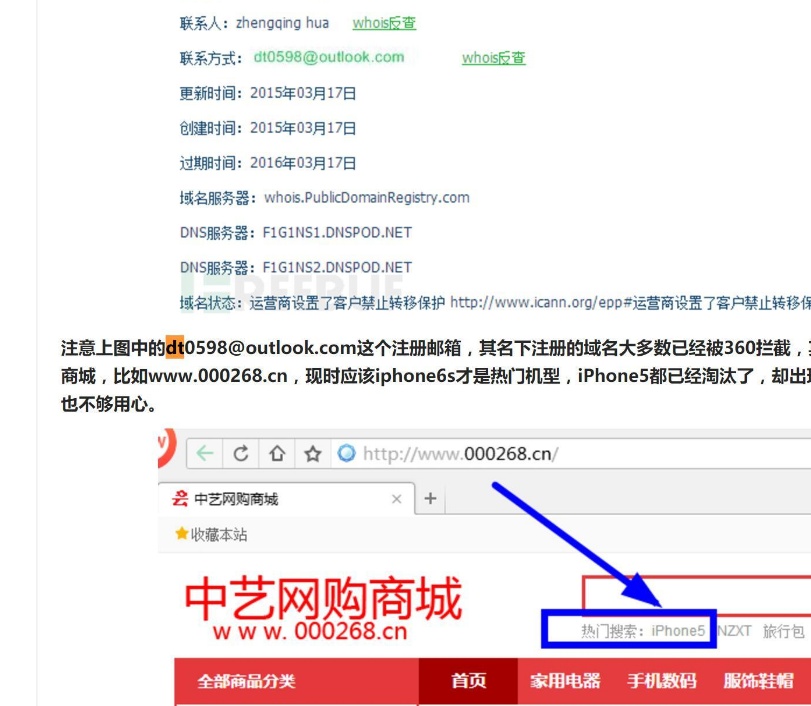

会发现这个人zhengqing hua的人,这个域名的过期时间是2017/10/24,也就是很快了,现在是2017/9/25,然后我们在反查

这里有165页的域名,然后注册公司都是些什么鬼名字,在安全行业的同学一看就知道这是黑产帝

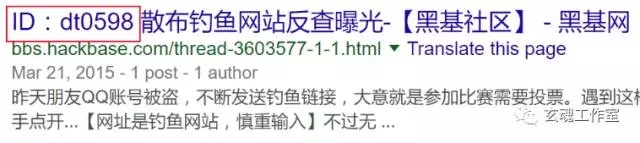

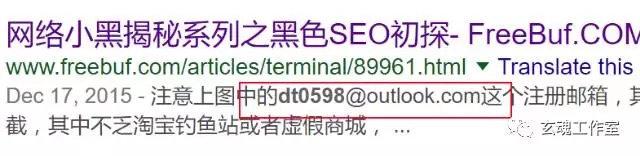

我们也可以查查这个同学的邮箱

这个是恶意域名无疑了吧?

那分析到这里我想问一下百度的工作人员,为什么百度的域名请求的流量,最后会302到这个恶意域名?为什么恶意域名上会有你们的流量请求?

然后这个软件指向了这个百度域名下的一个js文件,上面这段代码中,很像XSS代码中的语句

document.write(unescape("%3Cscript%20type%3D%22text/javascript%22%20src%3D%22http%3A//http://cpro.baidustatic.com/cpro/ui/cm.js%3Ft%3D0%22%3E%3C/script%3E"))

也是通过各种字符变化逃避检测这段代码解码之后是这样

"<script type="text/javascript" src="http://cpro.baidustatic.com/cpro/ui/cm.js?t=0"></script>"

他向这个cm.js传了一个参数,t=0,这个能对百度域名下的脚本传参数的,很玄妙然后我们访问这个域名http://cpro.baidustatic.com/cpro/ui/cm.js就会跳转到http://sc.qhdbfjx.com/img/cm.js

为什么百度域名的解析会跳转指向恶意网址??这点也麻烦百度做出解释(视频这里--->视频君)

本文完

原文首发链接:http://blog.csdn.net/isinstance/article/details/78085339

微信订阅号读者点击阅读原文,可以跳转。

欢迎关注玄魂工作室

------------------------------------

----------------------------------

一份python安全编程入门教程

Struts2 S2-052 RCE简单测试

阅读原文

这篇关于js随机跳转域名_不明恶意攻击致lt;搜狗搜索gt;lt;搜索结果gt;跳转lt;百度搜索gt;技术原理分析...的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!