本文主要是介绍WAF绕过-信息收集之反爬虫延时代理池 46,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

老师用的阿里云的服务器,装了宝塔和安全狗,

演示案例

Safedog-默认拦截机制分析绕过-未开CC

没有打开防止流量攻击的安全狗,

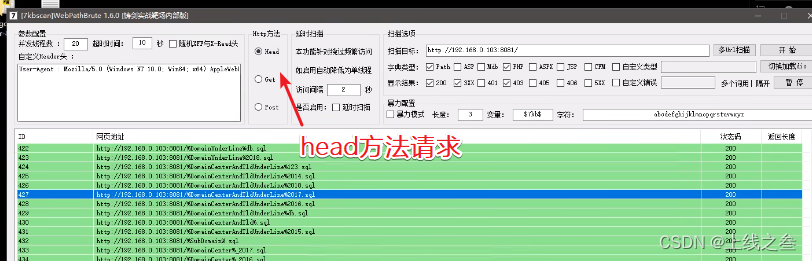

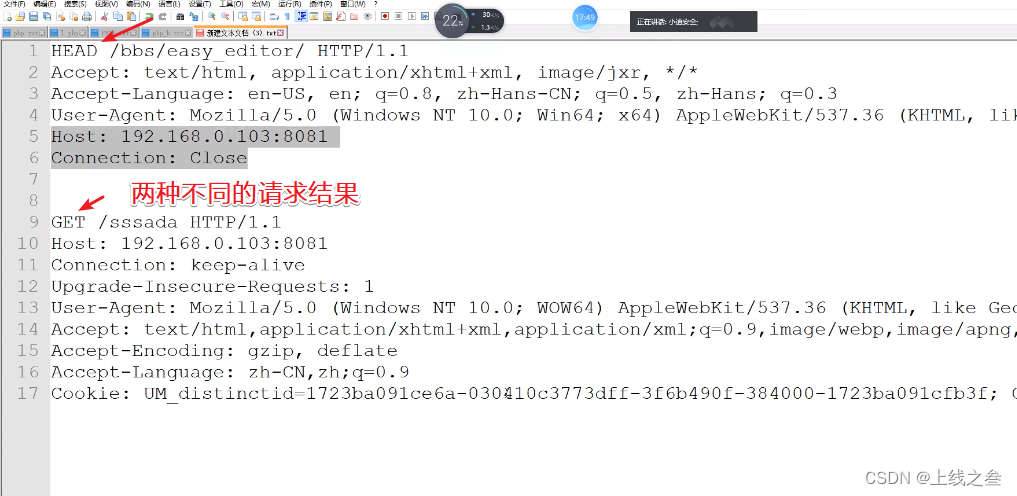

而这里,get请求可以直接看到返回结果,而head就不行。

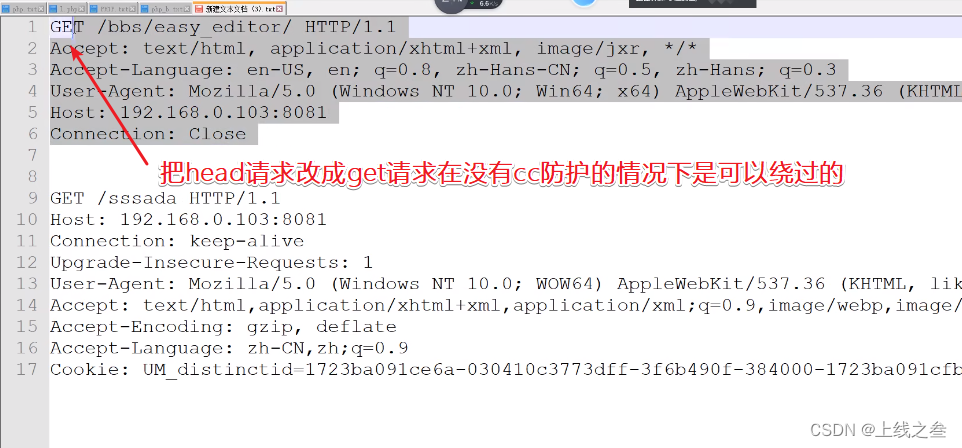

我们就给工具换成get请求

在没有cc防护情况下的绕过思路,换成get方法,模拟用户真实请求

Safedog-默认拦截机制分析绕过-开启CC

在开始扫描,就有很多误报出现了

然后再去看一下网站,就出现了安全感拦截界面

这个时间间隔要根据对方waf设置的实际情况来设置,只要不触发对方的流量防护,就是成功的绕过,这个3秒就是不会触发安全感的流量防护。

#绕过手法

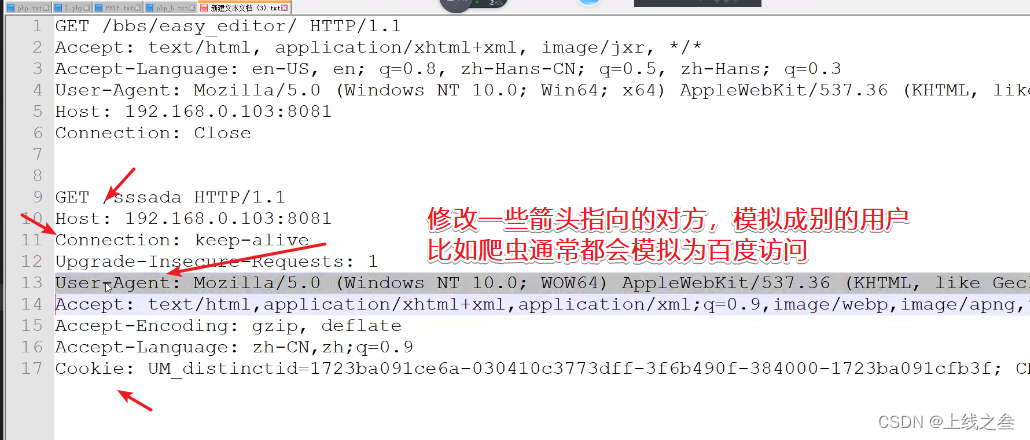

数据包特征

请求方法

模拟用户

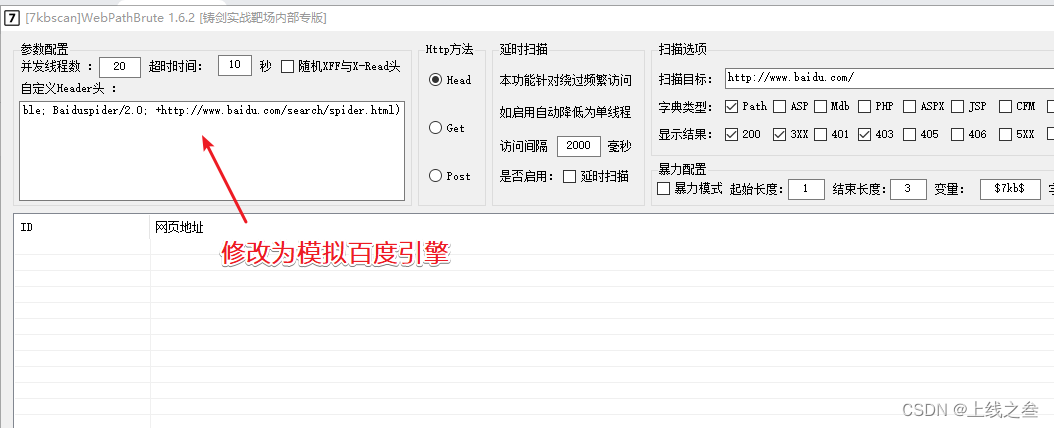

爬虫引擎

这个和文件目录白名单黑名单有关,比如你是内部的人,肯定是白名单啥都能看,而普通用户只能看一部分,而黑名单是啥都不能看,

而文件目录设置为白名单,就不会被拦截,而如果是黑名单,不管怎么搞都不能看。

而ip黑白名单,白名单只有白名单可以分为;而黑名单就只要黑名单的ip不可以访问。

安全狗还有一个爬虫白名单,是为了网站可以确定正常收入,这也是为什么默认设置cc攻击是关闭的,

我们如何模拟

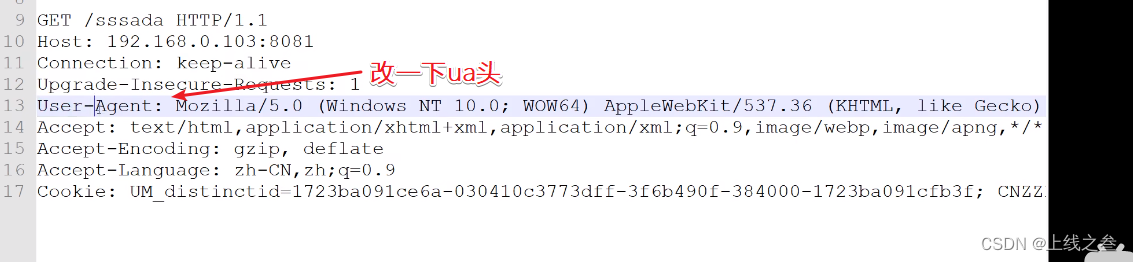

去百度搜搜百度引擎爬虫,有教程,修改ua头就可以模拟成百度来访问的

但是只要跑,修改为get请求方法,还是不行,这时候就需要用的技巧,模拟用户

用burp抓包

fa

cai

这篇关于WAF绕过-信息收集之反爬虫延时代理池 46的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!