之反专题

BUU CODE REVIEW 11 代码审计之反序列化知识

打开靶场,得到的是一段代码。 通过分析上面代码可以构造下面代码,获取到序列化之后的obj。 <?phpclass BUU {public $correct = "";public $input = "";public function __destruct() {try {$this->correct = base64_encode(uniqid());if($this->corre

使用WAF防御网络上的隐蔽威胁之反序列化攻击

什么是反序列化 反序列化是将数据结构或对象状态从某种格式转换回对象的过程。这种格式通常是二进制流或者字符串(如JSON、XML),它是对象序列化(即对象转换为可存储或可传输格式)的逆过程。 反序列化的安全风险 反序列化的安全风险主要来自于处理不受信任的数据源时的不当反序列化。如果应用程序反序列化了恶意构造的数据,攻击者可能能够执行代码、访问敏感数据、进行拒绝服务攻击等。这是因为反序列

46 WAF绕过-信息收集之反爬虫延时代理池技术

目录 简要本章具体内容和安排缘由简要本课具体内容和讲课思路简要本课简要知识点和具体说明演示案例:Safedog-默认拦截机制分析绕过-未开CCSafedog-默认拦截机制分析绕过-开启CC总结: Aliyun_os-默认拦截机制分析绕过-简要界面BT(防火墙插件)-默认拦截机制分析绕过-简要界面 涉及资源: 简要本章具体内容和安排缘由 这四块不是说所有的东西都能绕过,如果说

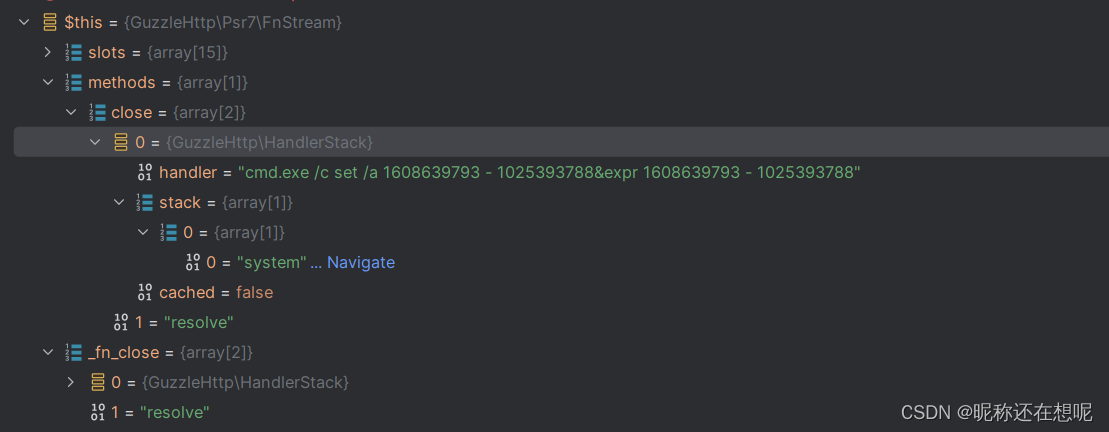

PHP代码审计之反序列化攻击链CVE-2019-6340漏洞研究

关键词 php 反序列化 cms Drupal CVE-2019-6340 DrupalKernel 前言 简简单单介绍下php的反序列化漏洞 php反序列化漏洞简单示例 来看一段简单的php反序列化示例 <?phpclass pingTest {public $ipAddress = "127.0.0.1";public $isValid = Fal

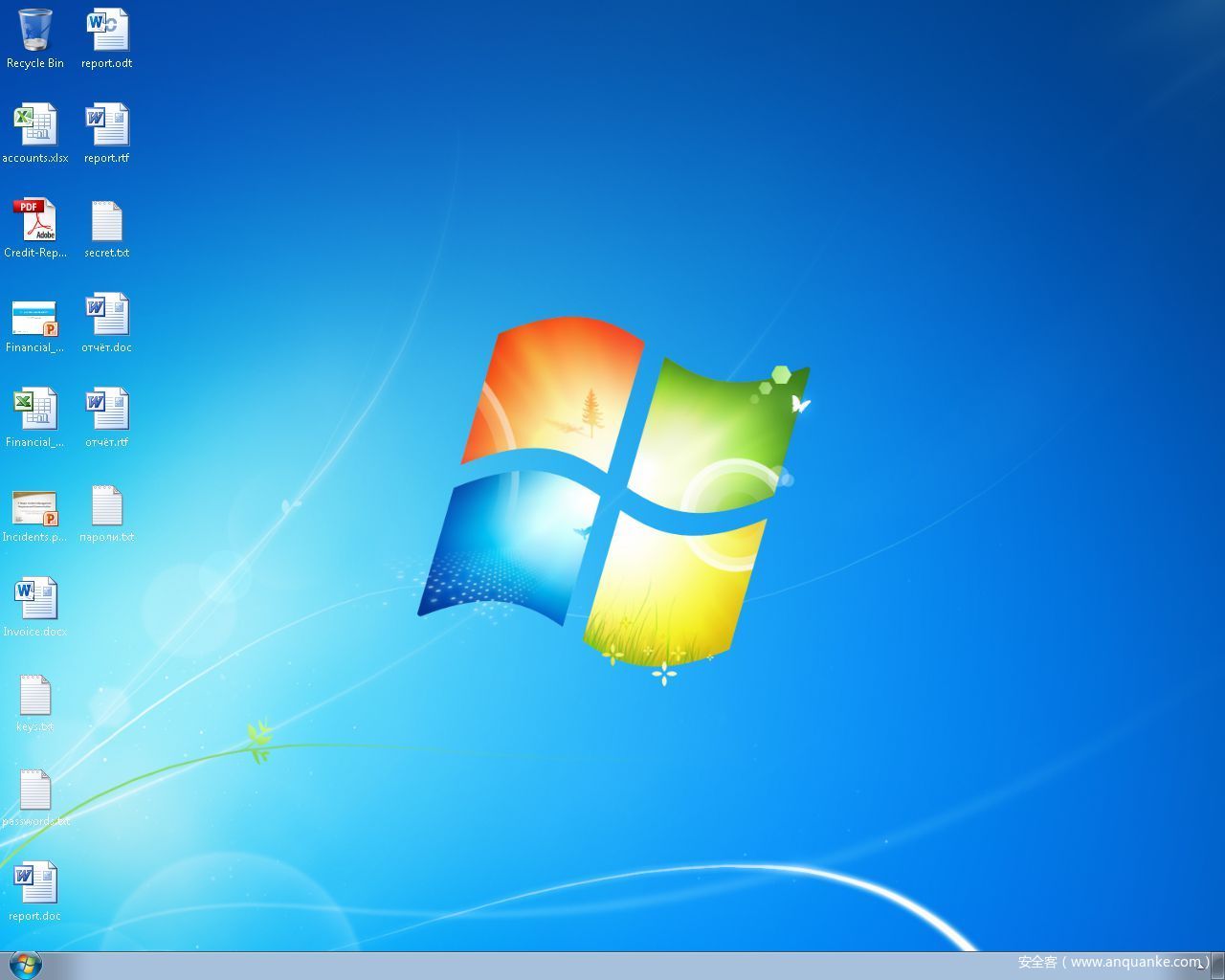

沙箱对抗之反沙箱技巧

前言 我们经常会在红蓝对抗中遇到这种场景,离线免杀,但是10分钟又被杀,这就是云查杀的威力,而云查杀可以分为下列两种: 1.静态分析 2.动态分析 静态分析就是分析样本的结构,导入表,等等来判定是否是恶意程序,或者使用AI等其他算法来聚类分析,看它整体的代码结构是否和其他病毒相似,既程序没有运行下来判定病毒,而动态分析则是样本运行起来后,它的API调用序列,内存特征,外联地址,流量特征,都是在静

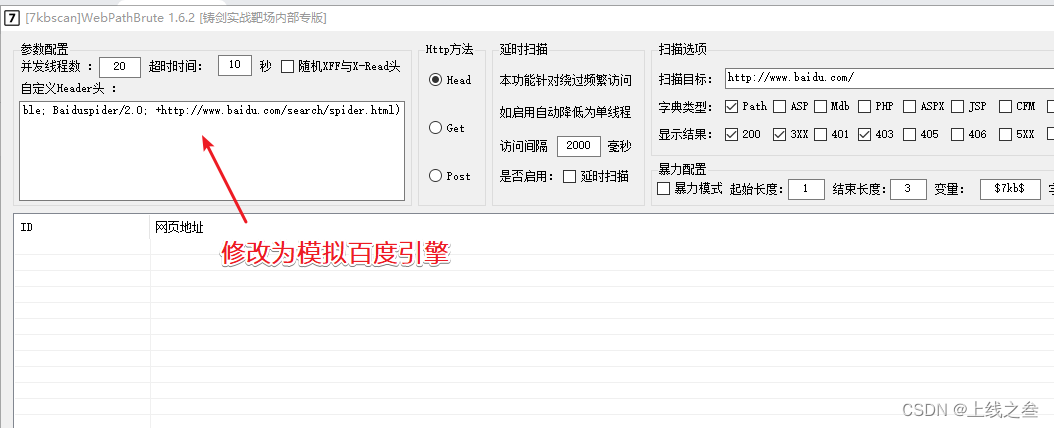

WAF绕过-信息收集之反爬虫延时代理池 46

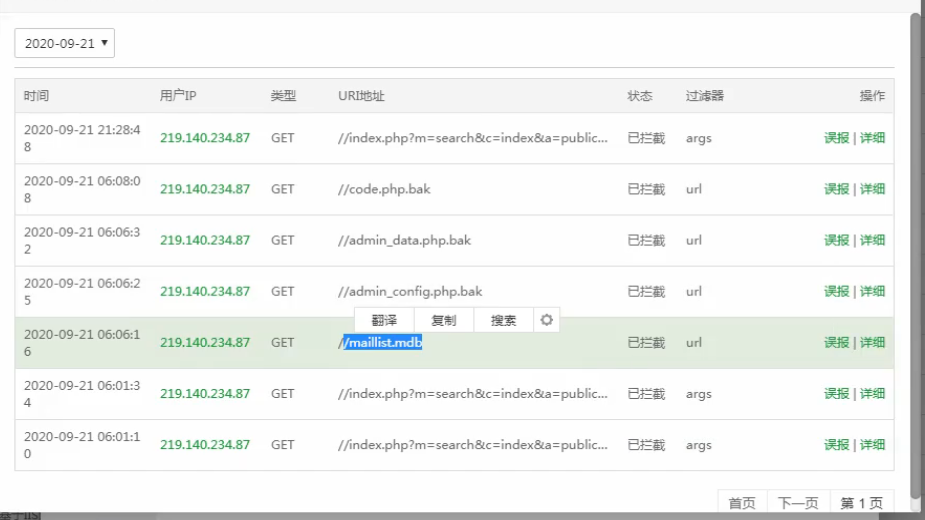

老师用的阿里云的服务器,装了宝塔和安全狗, 演示案例 Safedog-默认拦截机制分析绕过-未开CC 没有打开防止流量攻击的安全狗, 而这里,get请求可以直接看到返回结果,而head就不行。 我们就给工具换成get请求 在没有cc防护情况下的绕过思路,换成get方法,模拟用户真实请求 Safedog-默认拦截机制分析绕过-开启CC 在开始扫描,就有很多误报出现了