绕过专题

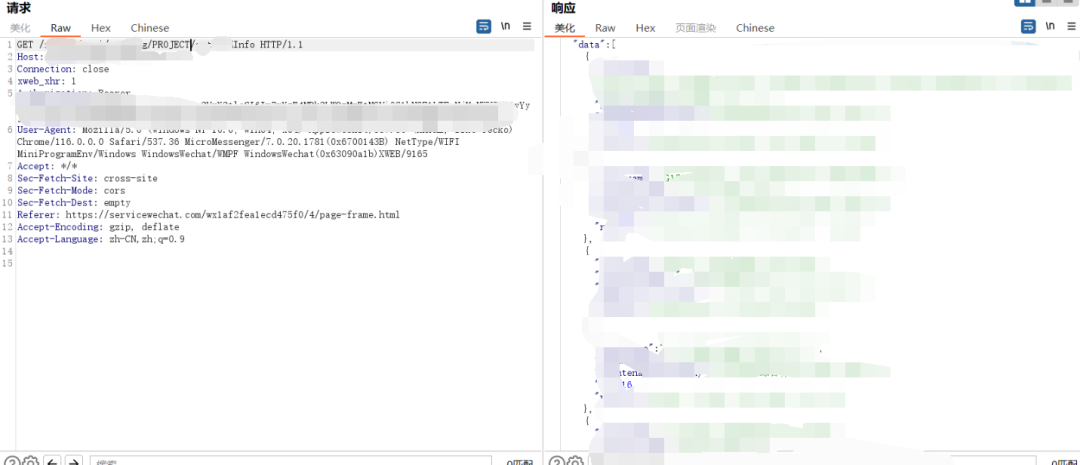

小技巧绕过Sina Visitor System(新浪访客系统)

0x00 前言 一直以来,爬虫与反爬虫技术都时刻进行着博弈,而新浪微博作为一个数据大户更是在反爬虫上不遗余力。常规手段如验证码、封IP等等相信很多人都见识过…… 当然确实有需要的话可以通过新浪开放平台提供的API进行数据采集,但是普通开发者的权限比较低,限制也比较多。所以如果只是做一些简单的功能还是爬虫比较方便~ 应该是今年的早些时候,新浪引入了一个Sina Visitor Syst

frida检测绕过-libmsaoaidsec.so

libmsaoaidsec.so 部分检测手段 检测机制在native层实现一般在init_proc()函数中触发使用 pthread_create 创建2个检测线程 绕过: nop pthread_create 的调用 eg: 在 bilibil1 - v7.26.1版本中, 在got表导入了pthread_create 绕过: 替换dlsym(xx, "pthread_create ")的返

vulhub GhostScript 沙箱绕过(CVE-2018-16509)

1.执行以下命令启动靶场环境并在浏览器访问 cd vulhub/ghostscript/CVE-2018-16509 #进入漏洞环境所在目录 docker-compose up -d #启动靶场 docker ps #查看容器信息 2.访问网页 3.下载包含payload的png文件 vulhub/ghostscript/CVE-2018-16509/poc.png at

【webdriver 识别】webdriver 识别绕过原理与实战

目标网站:http://www.porters.vip/features/webdriver.html 获取 点击查看详情里面的内容 我们先用selinum 试试,直接定位按钮,渲染出来。 # -*- coding: utf-8 -*-from selenium import webdriverfrom selenium.webdriver.chrome.options import

【SRC】某次众测绕过限制注册用户+敏感信息泄露漏洞

吉祥知识星球http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247485367&idx=1&sn=837891059c360ad60db7e9ac980a3321&chksm=c0e47eebf793f7fdb8fcd7eed8ce29160cf79ba303b59858ba3a6660c6dac536774afb2a6330&scene

智联云采 SRM2.0 autologin 身份认证绕过漏洞复现

0x01 产品简介 智联云采是一款针对企业供应链管理难题及智能化转型升级需求而设计的解决方案,针对企业供应链管理难题,及智能化转型升级需求,智联云采依托人工智能、物联网、大数据、云等技术,通过软硬件系统化方案,帮助企业实现供应商关系管理和采购线上化、移动化、智能化,提升采购和协同效率,进而规避供需风险,强化供应链整合能力,构建企业利益共同体。 0x02 漏洞概述 由于智联云采 SRM2.0

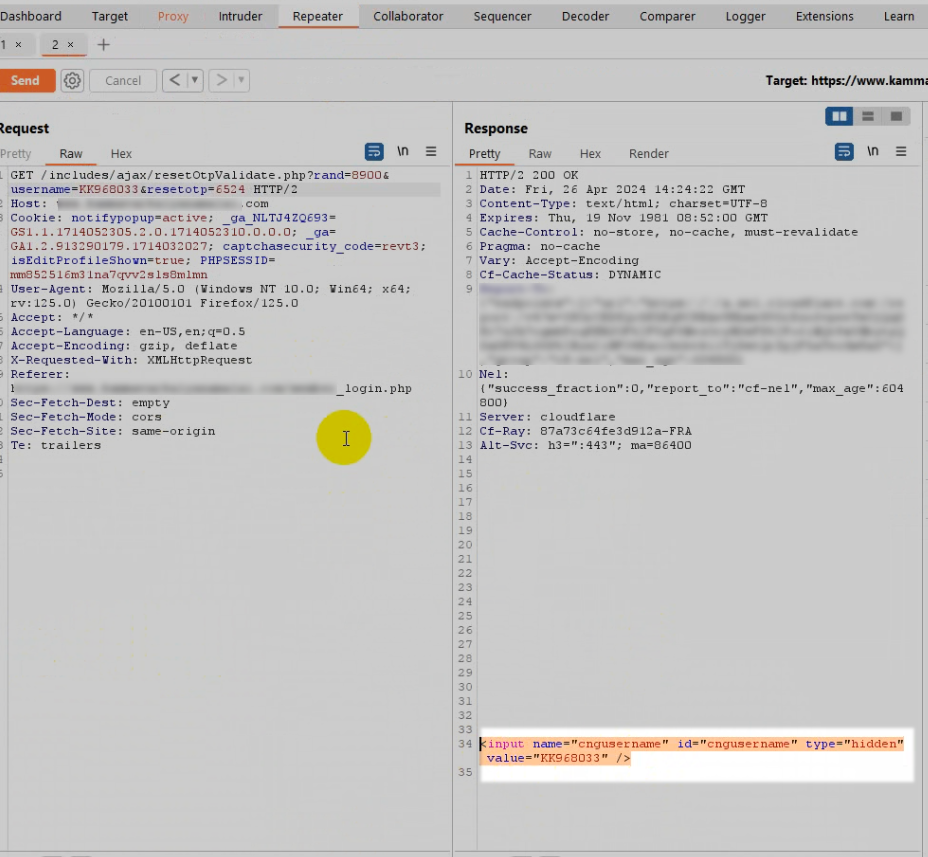

【网络安全】Instagram 和 Meta 2FA 绕过漏洞

未经许可,不得转载。 文章目录 漏洞概述技术细节Meta 2FA 绕过步骤Instagram 2FA 绕过步骤总结 漏洞概述 该漏洞允许攻击者在具有受害者Facabook账户权限的情况下,绕过 Meta 的双重身份验证 (2FA) 机制,实现账户接管;并且也能够绕过 Instagram 的双重身份验证 (2FA) 机制,实现账户接管。 技术细节 该漏洞存在的原因是在

【网络安全】XSS+OTP绕过+账户接管

未经许可,不得转载。 文章目录 正文XSSOTP绕过账户接管 正文 目标:www.example.com XSS 不断寻找可能存在XSS的点位。 终于,在个人资料页面:www.example.com/profile_details.php?userid= ,使用Payload<script>alert(1)</script>,实现XSS: 因此,能够实现接

记一次学习--webshell绕过

目录 第一题 第二题 第三题 第四题 第五题 第一题 <?php$action = $_GET['action'];$parameters = $_GET;if (isset($parameters['action'])) {unset($parameters['action']);}$a = call_user_func($action, ...$paramete

信息打点-CDN绕过篇漏洞回链接口探针全网扫描反向邮件

知识点: 0、CDN知识-工作原理及阻碍 1、CDN配置-域名&区域&类型 2、CDN绕过-靠谱十余种技战法 3、CDN绑定-HOSTS绑定指向访问 CDN的全称是Content Delivery Network,即内容分发网络。其基本思路是尽可能避开互联网上有可能影响数据传输速度和稳定性的瓶颈和环节,使内容传输得更快、更稳定。通过在网络各处放置节点服务器所构成的在现有的互联网基

【CTF Web】BUUCTF Upload-Labs-Linux Pass-04 Writeup(文件上传+PHP+.htaccess绕过)

Upload-Labs-Linux 1 点击部署靶机。 简介 upload-labs是一个使用php语言编写的,专门收集渗透测试和CTF中遇到的各种上传漏洞的靶场。旨在帮助大家对上传漏洞有一个全面的了解。目前一共20关,每一关都包含着不同上传方式。 注意 1.每一关没有固定的通关方法,大家不要自限思维! 2.本项目提供的writeup只是起一个参考作用,希望大家可以分享出自己的通关思路

Python接口自动化——绕过验证登录

以博客园登录为例,url= 'https://account.cnblogs.com/signin' 1.登录前后,查看cookie差异,登录后新增'.CNBlogsCookie'和'.Cnblogs.AspNetCore.Cookies',将name和value复制出来,用作后续添加cookie。 3.追加cookies s = requests.session() #开启一个会话Sess

【网络安全】绕过Referer实现CSRF

未经许可,不得转载。 文章目录 CSRFReferer绕过Referer实战案例 CSRF CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种攻击方式,其中攻击者诱使用户在已登录的情况下执行不安全的操作。例如,攻击者可能诱导用户访问一个恶意网站B,B网站上可能会发送伪造的请求到用户已经登录的A网站,从而执行一些未经授权的操作,比如从A网

Android静态安全检测 - WebView File域同源策略绕过漏洞

WebSettings.setAllowFileAccess( ) & WebSettings.setJavaScriptEnabled( ) 关于WebView组件安全的整理:http://blog.yaq.qq.com/blog/10 一、API 1. 继承关系 【1】java.lang.Object 【2】android.webkit.Web

HVV前沿 | 积木报表组件(Jeecg-Boot)权限绕过漏洞分析

漏洞概述 JeecgBoot是适用于企业 Web 应用程序的国产Java低代码平台。 近期,网宿安全演武实验室监测到JeecgBoot JimuReport 1.7.8版本及之前版本存在安全漏洞(网宿评分:高危):该漏洞源于权限设置不安全,攻击者在请求中添加特定参数,即可绕过授权机制,从而查看敏感信息并通过 Aviator 表达式注入在1.6.0版本后实现远程代码执行。 目前该漏洞POC状态

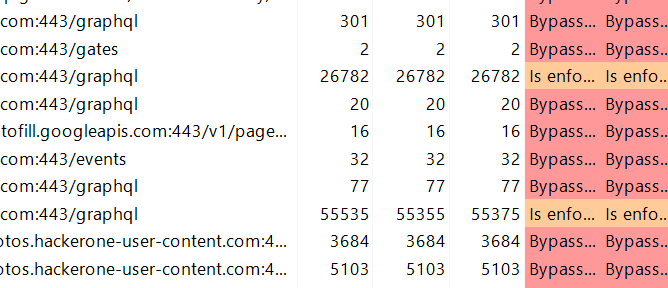

【网络安全】缓存配置错误导致授权绕过

未经许可,不得转载。 文章目录 正文复现 正文 一个电子商务网站,它有 2 个资产:target.com和admin.target.com target.com是面向用户的门户,用户可以去那里购买物品。admin.target.com是卖家的管理门户,卖家可以在其中列出他们的物品,跟踪订单、客户信息等。 我正在测试 IDOR 和访问控制,通常使用 Autorize

【PyCharm】从零到一:Python爬虫实战教程,小白、绕过反爬虫机制、实战案例全解析

文章目录 前言一、使用的工具二、安装必要的库三、编写程序1.引入库2.发送GET请求3.绕过反爬虫机制4.解析HTML内容5.输出需要的内容 四、完整源码总结 前言 爬虫(Web Crawler)是一种自动浏览万维网并从中收集信息的程序。它们常被用于搜索引擎、数据分析、市场研究等领域。在本文中,我将通过一个简单的Python爬虫实例(获取豆瓣评分前250的电影名称)来演示如何

webdriver 反爬虫 (selenium反爬虫) 绕过

1. webdriver 反爬虫原理 爬虫程序可以借助渲染工具从动态网页中获取数据。 在这个过程中,“借助”其实是通过对应的浏览器驱动(即WebDriver)向浏览器发出指令的行为。因此,开发者可以根据客户端是否包含浏览器驱动这一特征来区分正常用户和爬虫程序。 webdriver 属性是我们最常听到的,通过 webdriver 驱动浏览器就会包含这一属性,因此可用来辨别爬虫程序(可检测的属性远

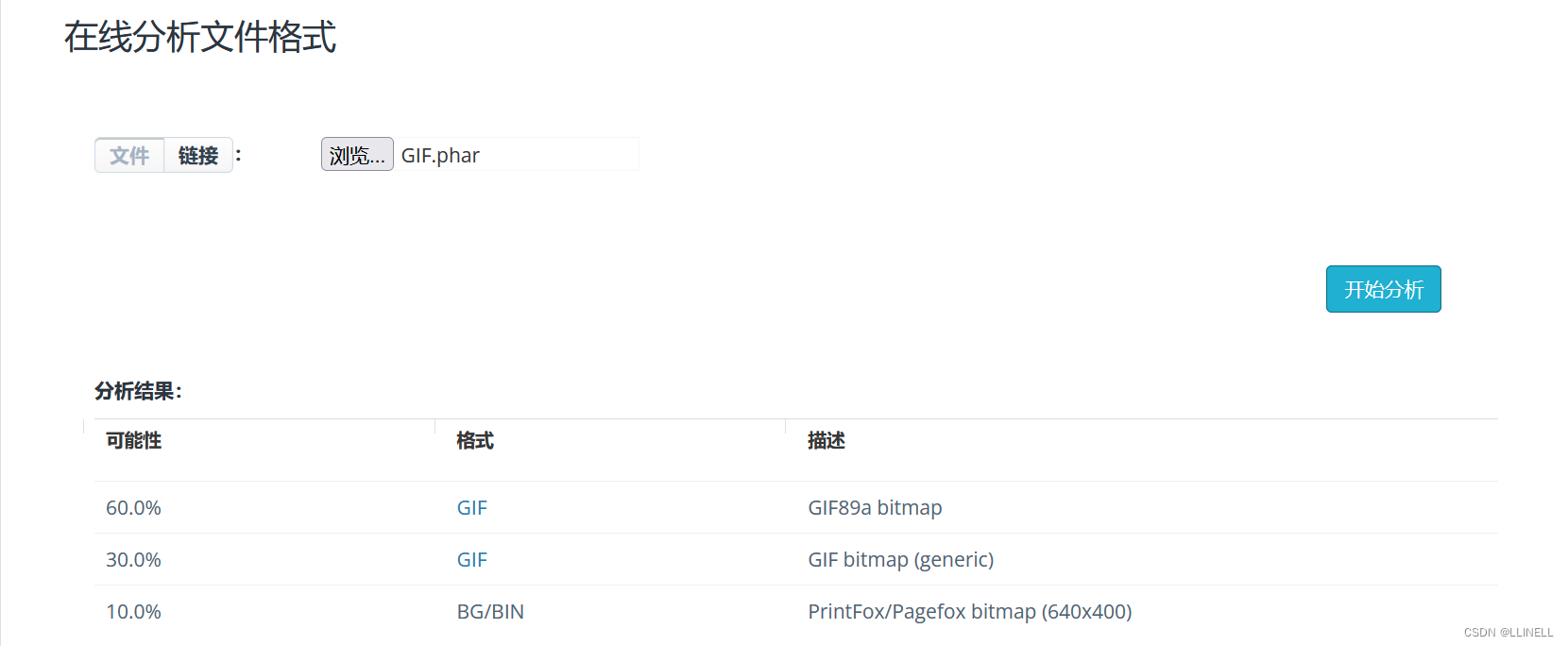

phar反序列化及绕过

目录 一、什么是phar phar://伪协议格式: 二、phar结构 1.stub phar:文件标识。 格式为 xxx; *2、manifest:压缩文件属性等信息,以序列化存 3、contents:压缩文件的内容。 4、signature:签名,放在文件末尾。 生成模板: 三、绕过方式 1.更改文件格式 2.绕过phar关键词检测 3.绕过 __HALT_COMPI

GPT-4o的视觉识别能力,将绕过所有登陆的图形验证码

知识星球🔗除了包含技术干货:《Java代码审计》《Web安全》《应急响应》《护网资料库》《网安面试指南》还包含了安全中常见的售前护网案例、售前方案、ppt等,同时也有面向学生的网络安全面试、护网面试等。 我们来看一下市面上常见的图形验证码,主要的验证码: 静态图形类验证码 字符类验证码 字符类验证码是最常见的验证码类型之一。这类验证码通常包含数字和字母的组合,有时还会加入干扰信息,如扭曲

Waf 绕过手法测试

设备类型 由上到下,waf的检测细腻度依次降低 网络层WAF:先拦截流量,进行检测后再转发给 应用层WAF:先经过apache/nginx解析后再交给php处理 云 WAF(CDN+WAF):简单的看成CDN加上软件WAF的结合体,既可以抗住DDos攻击,也可以过滤出部分简单的Payload攻击代码,甚至对流量也有一定的清洗作用 自定义WAF(自己写的一些规则)在系统后台内置一项

bug bounty - 绕过限制劫持Skype账号

0x00 前言 在使用outlook的过程中,我意外发现了一个URL:https://webdir.xxx.lync.com/xframe。并在这个页面中发现了一处监听message时间的监听器。 通过阅读代码,发现过程如下: (1)接受外界的message,抽取出URL,type(类似于command指令),以及一些data、header等。 (2)用这个mess

PHP的两个特性导致waf绕过注入(有趣的知识点)

1、HPP HTTP参数污染 HTTP参数污染指的是,在URL中提交相同键值的两个参数时,服务器端一般会进行一些处理。比如Apache就要以最后一个参数为准,比如: user.php?id=111&id=222 如果输出$_GET数组,则id的值只会取222,即URL上提交的多余值覆盖了前一个值。 2、一个CTF题目 http://drops.wooyun.