本文主要是介绍UAC提权之CVE-2019-1388,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0X00 UAC简介

UAC:用户帐户控制(User Account Control)是微软公司在其Windows Vista及更高版本操作系统中采用的一种控制机制。其原理是通知用户是否对应用程序使用硬盘驱动器和系统文件授权,以达到帮助阻止恶意程序(有时也称为“恶意软件”)损坏系统的效果。

CVE-2019-1388:该漏洞位于Windows的UAC(User Account Control,用户帐户控制)机制中。默认情况下,Windows会在一个单独的桌面上显示所有的UAC提示 Secure Desktop。这些提示是由名为 consent.exe 的可执行文件产生的,该可执行文件以NT AUTHORITY\SYSTEM权限运行,完整性级别为System

因为用户可以与该UI交互,因此对UI来说紧限制是必须的,否则,低权限的用户可能可以通过UI操作的循环路由以SYSTEM权限执行操作,即使隔离状态的看似无害的UI特征都可能会成为引发任意控制的动作链的第一步。

0X02 适用范围:

SERVER

Windows 2008r2 7601 link OPENED AS SYSTEM

Windows 2012r2 9600 link OPENED AS SYSTEM

Windows 2016 14393 link OPENED AS SYSTEM

Windows 2019 17763 link NOT opened

WORKSTATION

Windows 7 SP1 7601 link OPENED AS SYSTEM

Windows 8 9200 link OPENED AS SYSTEM

Windows 8.1 9600 link OPENED AS SYSTEM

Windows 10 1511 10240 link OPENED AS SYSTEM

Windows 10 1607 14393 link OPENED AS SYSTEM

Windows 10 1703 15063 link NOT opened

Windows 10 1709 16299 link NOT opened

0X03 执行步骤

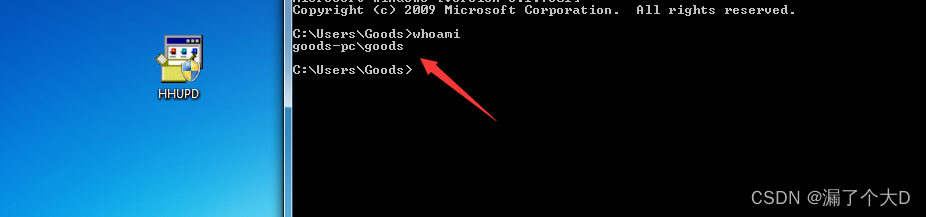

1.测试前cmd执行whoami返回goods用户

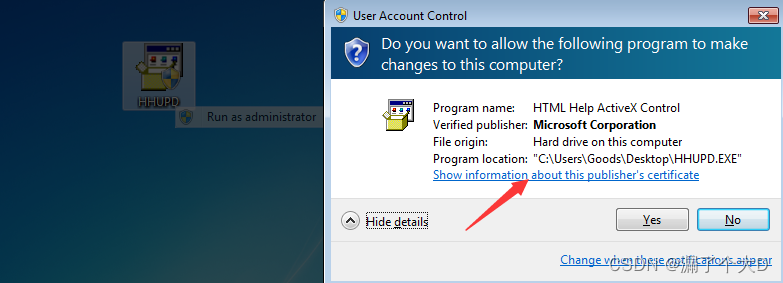

2.以管理员权限运行 HHUPD.EXE,显示详细信息,显示有关此发布者的证书信息

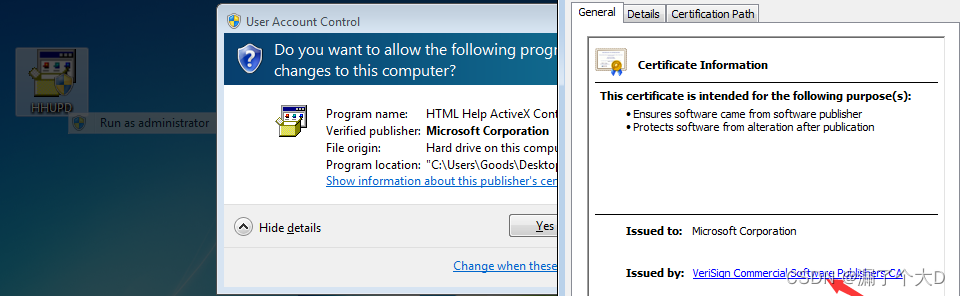

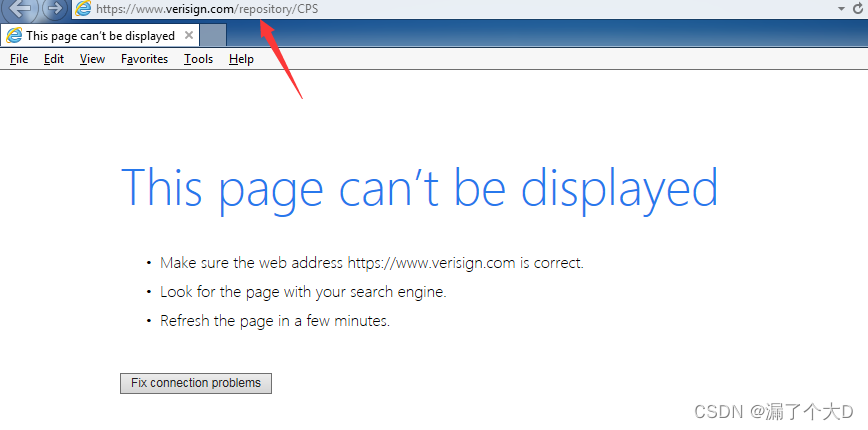

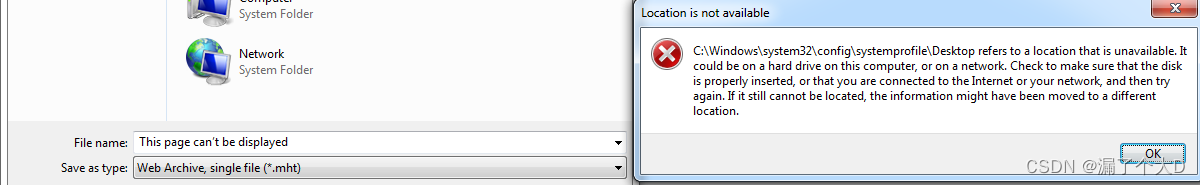

3.点击颁发者右侧的超链接,等待一段时间ie浏览器自动运行,并访问该链接,这时出现404或链接无法访问注:此时浏览器以system权限运行

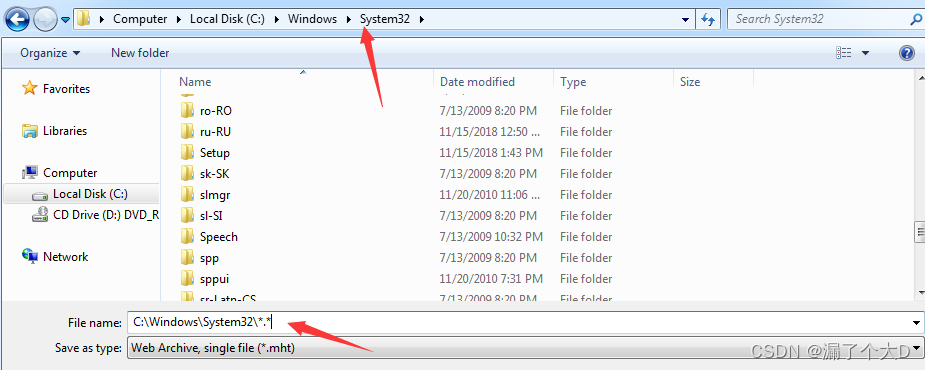

4.将该网页直接另存为文件,选择位置`C:\Windows\System32\*.*`

文件名 C:\Windows\System32\*.*

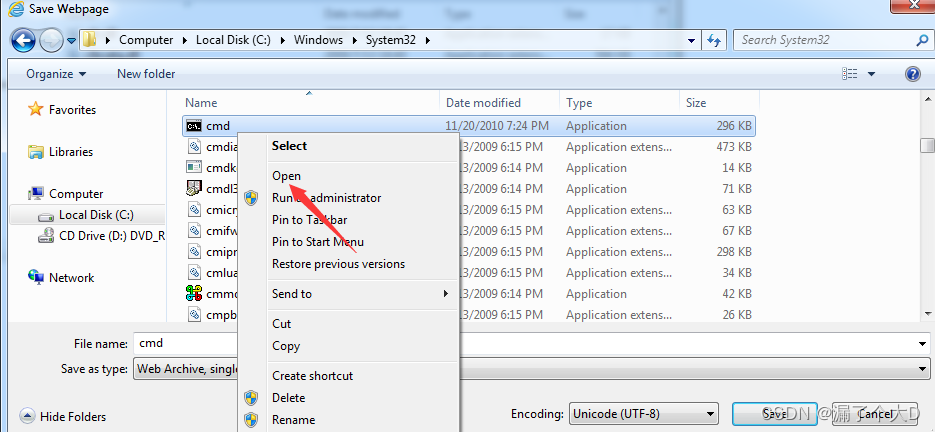

注:在这一步的时候不用点击保存,在此页面中找到cmd.exe,打开即可

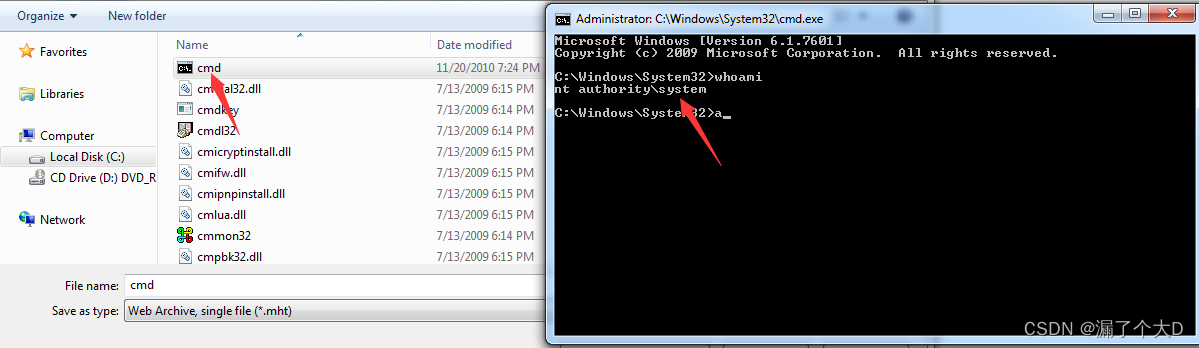

5.选择 cmd.exe 并运行,此时查看权限,已经是system权限

可以看到成功提权到system权限

参考链接

https://github.com/jas502n/CVE-2019-1388

https://cn-sec.com/archives/918361.html

https://cloud.tencent.com/developer/article/1554417

这篇关于UAC提权之CVE-2019-1388的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)