本文主要是介绍48-1 内网渗透 - 内核漏洞提权,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

权限提升

提权是指将普通用户的权限进行提升,也叫特权提升。在渗透测试中,通过利用各种漏洞提升webshell权限以夺得服务器权限。

系统内核漏洞提权

当目标系统存在已知的内核漏洞且没有更新安全补丁时,攻击者可以利用这些漏洞进行提权,从而获得系统级别的访问权限。

###

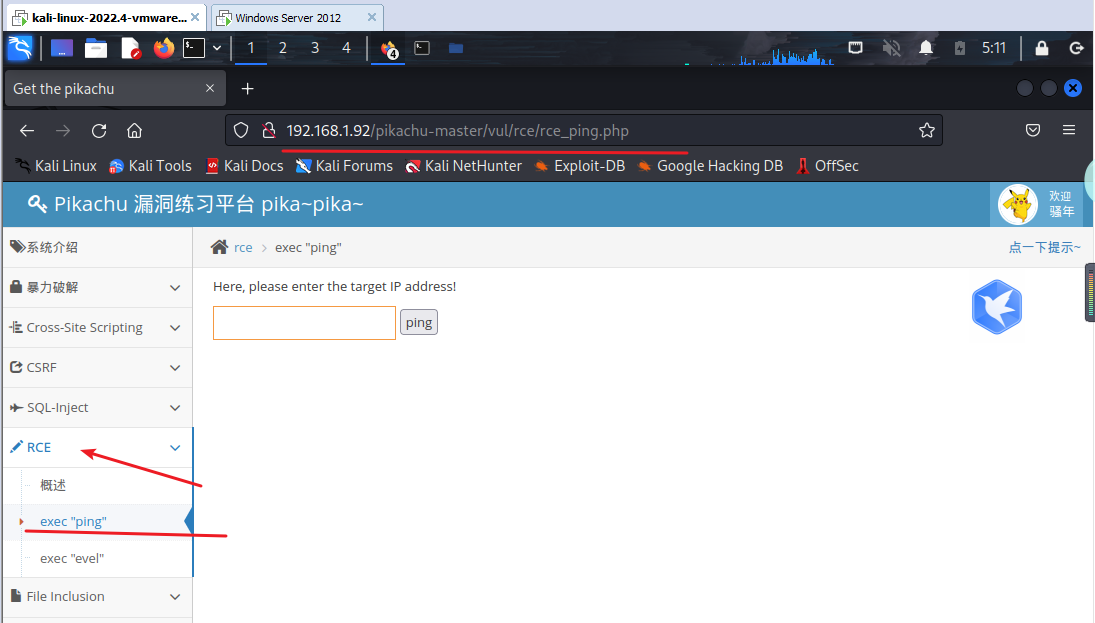

首先我们使用kali模拟攻击者来攻击我们上一篇文章搭建的Windows Server 2012中的靶场

获取webshell

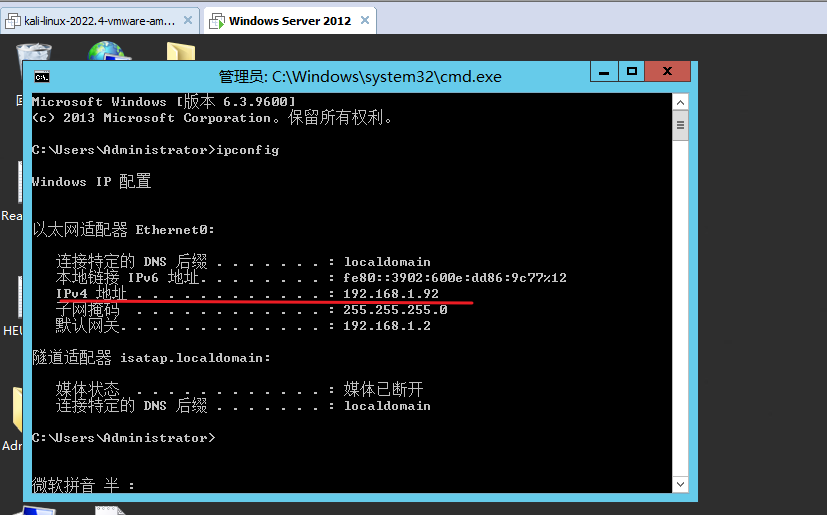

首先在靶场机中获取该主机的IP然后在kali中访问靶场

ipconfig

注意:Windows 靶场需要先关闭系统的防火墙,不然kali无法访问该靶场。

http://IP+/pikachu-master

攻击payload

利用靶场的命令执行写入一句话木马,最后使用蚁

这篇关于48-1 内网渗透 - 内核漏洞提权的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!