本文主要是介绍Metasploit 学习笔记,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

在Kali中使用Metasploit,需要先开启PostgreSQL数据库服务和Metasploit服务

然后就可以完整的利用 msf 数据库查询 exploit 和记录

service postgresql start

service metasploit start如果不想每次开机都这样,还可以配置随系统启动

update-rc.d postgresql enable

update-rc.d metasploit enableKali中msf的路径为/usr/share/metasploit-framework

一、Modules目录

1. Auxiliary:辅助模块,

2. encoders:供msfencode编码工具使用,具体可以使用 msfencode –l

3. exploits:攻击模块 每个介绍msf的文章都会提到那个ms08_067_netapi,它就在这个目录下。

4. nops:NOP (No Operation or Next Operation) sled,由于IDS/IPS会检查数据包中不规则的数据,所以在某些场合下(比如针对溢出攻击),某些特殊的滑行字符串(NOPS x90x90...)则会因为被拦截而导致攻击失效,所以此时需要修改exploit中的NOPs.nops文件夹下的东西会在payload生成时用到(后面会有介绍)。比如我们打开php的NOPS生成脚本,就会发现它只是返回了指定长度的空格而已。

5. payloads:这里面列出的是攻击载荷,也就是攻击成功后执行的代码。比如我们常设置的windows/meterpreter/reverse_tcp就在这个文件夹下。

6. Post:后渗透阶段模块,在获得meterpreter的shell之后可以使用的攻击代码。比如常用的hashdump、arp_scanner就在这里。二、data目录

这里存放的是metasploit的脚本引用文件

js下的detect存放的是metasploit探针文件

js下的memory中主要是一些堆喷射代码

script下的resource目录主要是一些批处理脚本程序

三、Msfpayload

用来生成payload或者shellcode。

在不知道payload名称又不想开msfconsole搜索的时候可以用msfpayload –l |grep “windows” 这样的命令查询

-o 选项可以列出payload所需的参数

四、msfencode

msf中的编码器,常用msfpayload与它编码exploit的坏字符串

使用命令“msfpayload -l”可以查看攻击载荷列表

五、msfconsole

开启metasploit的console,有个重要的参数 –r,加载resources脚本

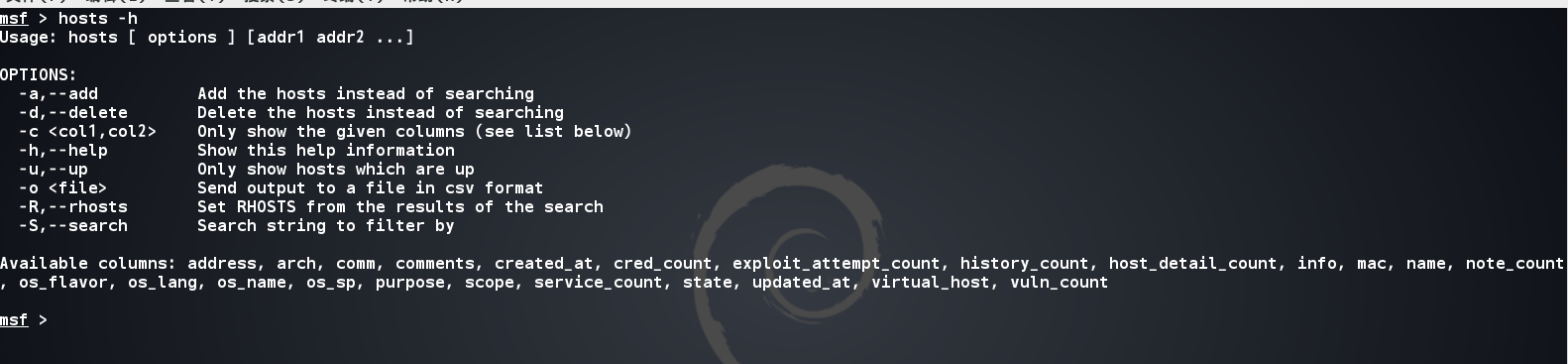

- hosts

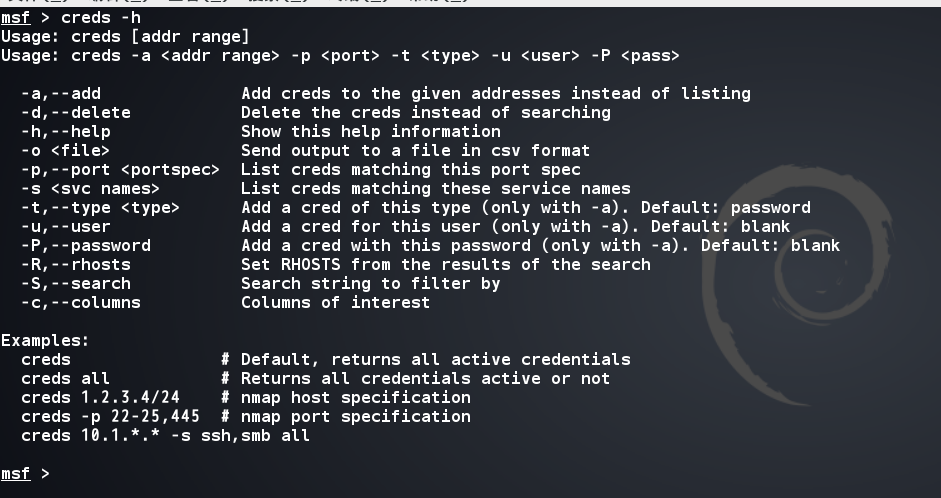

这里可以使用hosts查询指定字段的内容,可用的字段下面有列出。或者也可以使用hosts –S “keyword” 进行搜索 - creds

Creds命令可以列出成功获取到的信息,比如用户名密码,数据库密码,开放端口及服务等 - search

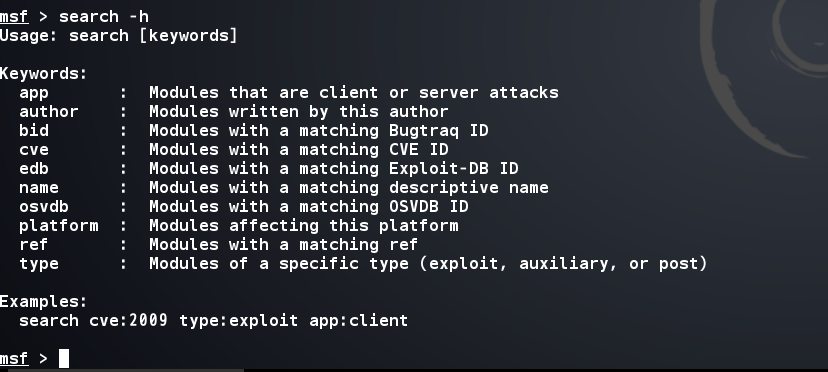

搜索一切可以use的模块,常用的方法是search 直接加关键词,比如search 08_067,但是我们也可以根据cve编号查找。通常用nessus扫到的漏洞都有cve信息 - spool

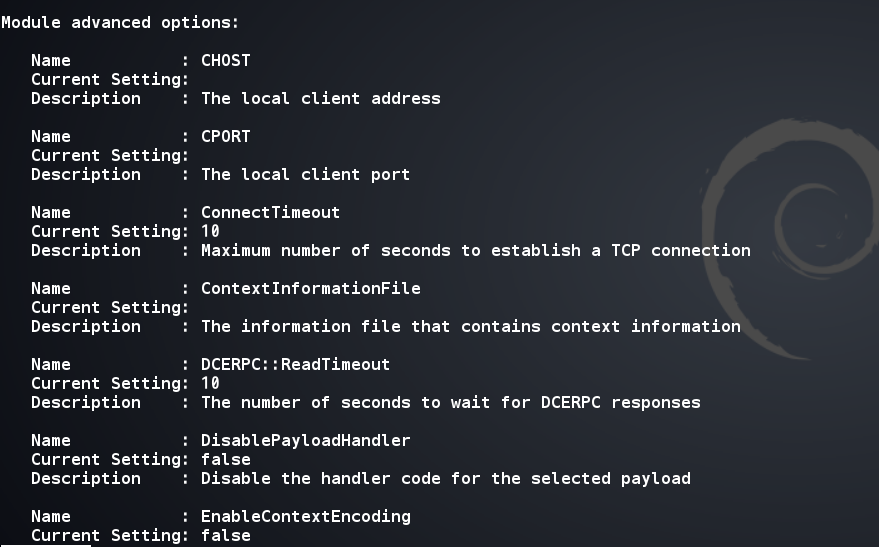

将屏幕输出重定向到某个文件中 - show advanced

在选定一个module(expl

这篇关于Metasploit 学习笔记的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!