本文主要是介绍漏洞复现-CVE-2022-1388命令执行F5 BIG-IP iControl REST,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

BIG-IP iControl REST

- 漏洞概述

- 漏洞验证

- banner

漏洞概述

2022年5月6日,F5官方发布了BIG-IP iControl REST的风险通告,

漏洞编号为CVE-2022-1388,漏洞等级为严重。

F5 BIG-IP是美国F5公司的一款集成了网络流量、应用程序安全管理、负载均衡等功能的应用交付平台。

iControl REST是iControl框架的演变,使用REpresentational State Transfer。这允许用户或脚本与设备之间进行轻量级、快速的交互。

组件:F5 BIG-IP iControl REST

漏洞类型:身份验证绕过

影响:命令执行

简述:该漏洞允许未经身份验证的攻击者通过管理口或自身ip地址对BIG-IP系统进行系统访问,以执行任 意系统命令,

创建或删除文件以及禁用BIG-IP上的服务。

漏洞验证

版本:BIGIP-13.1.3.3-0.0.6

需要到F5官方去进行账号注册后,要半天时间才能收到激活邮件,才能下载F5的镜像,然后需要用邮件中发送的激活码将F5激活。

参考安装

https://blog.csdn.net/weixin_37569048/article/details/100052755

我这里选择的是低版本,

系统用户账号密码:root/default,web密码:admin/admin。

高版本激活比较复杂,还需要更改系统密码,web密码也有更改,在网上没找到。

F5官网:F5官网

https://www.f5.com.cn/trials

F5下载地址:下载

https://login.f5.com/resource/login.jsp?ctx=719748

banner

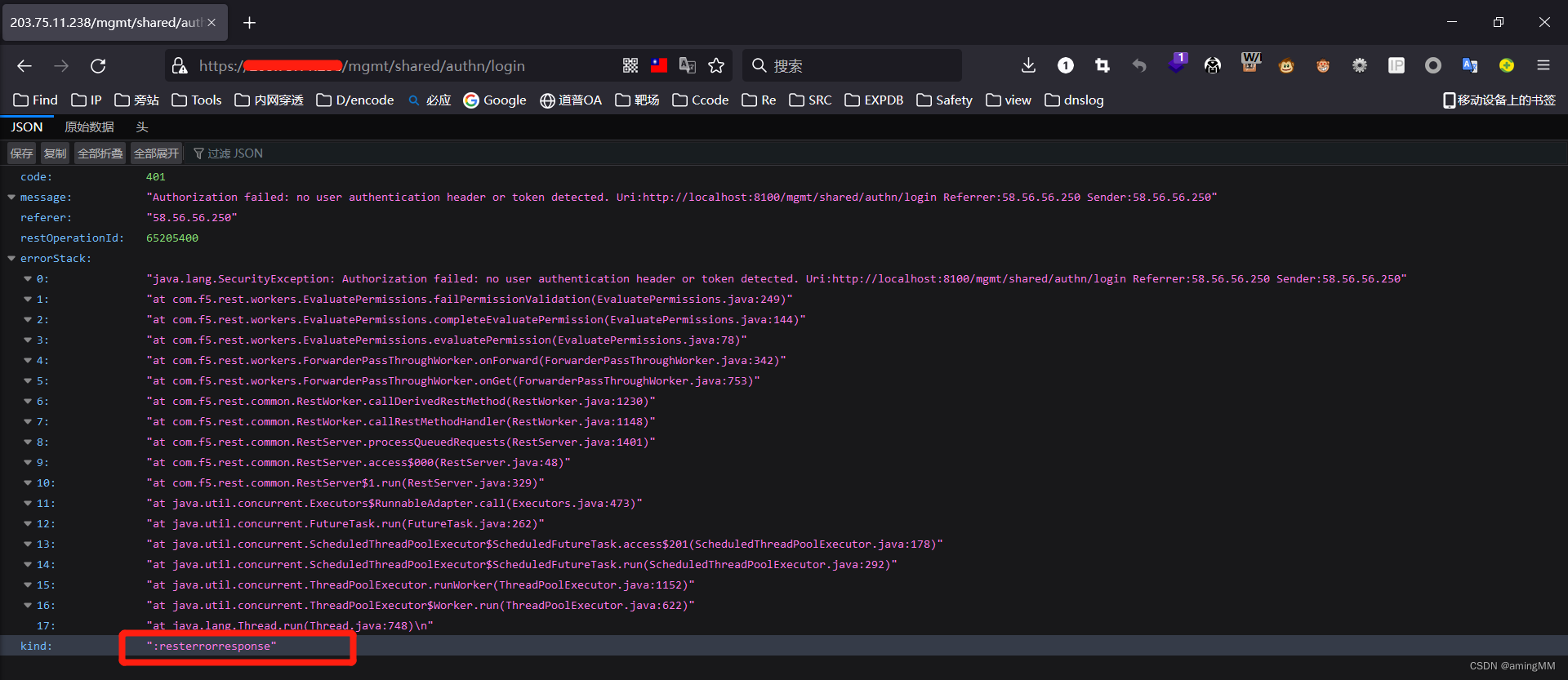

访问 地址ip+/mgmt/shared/authn/login,如果返回中存在 resterrorresponse,则说明存在漏洞。

这篇关于漏洞复现-CVE-2022-1388命令执行F5 BIG-IP iControl REST的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!