本文主要是介绍Linux: 工具: tshark 抓到了收方向的ESP明文包?,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

根据这个描述,看着是正常的,

抓到包之后,可以方便的分析问题,省去在wireshark里解码的问题。

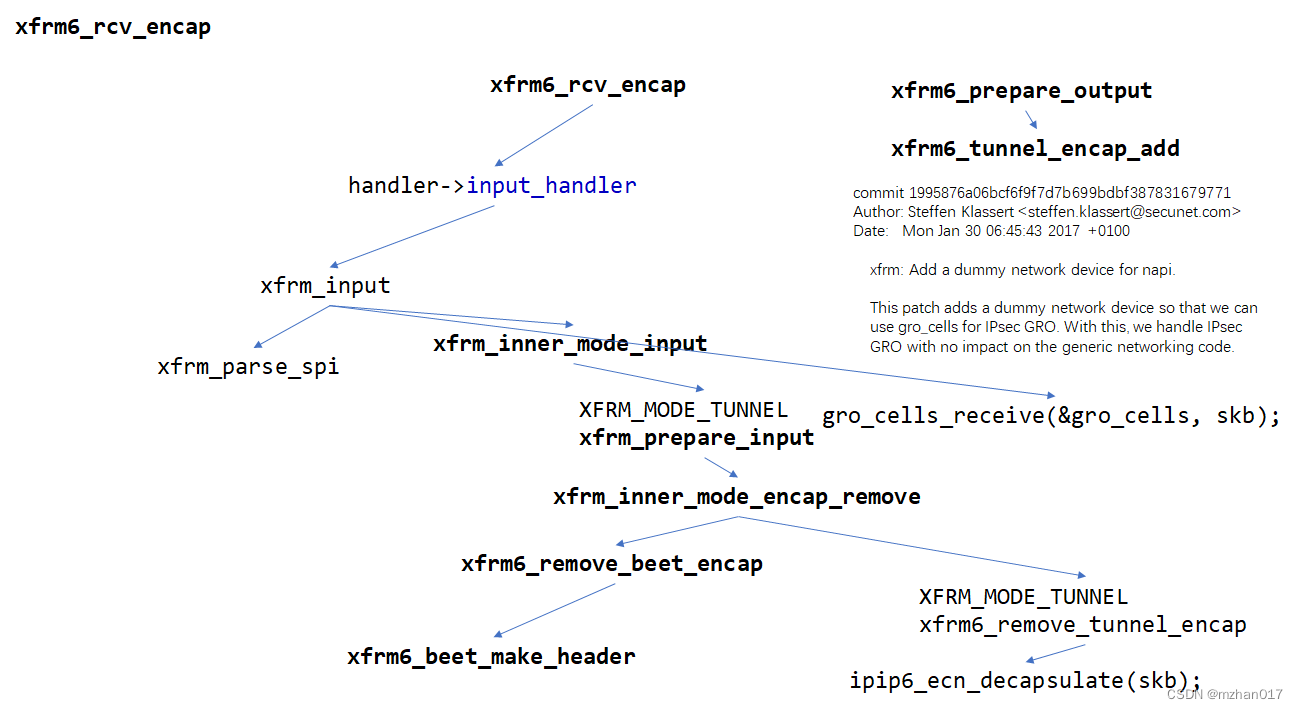

经过调查发现是内核将ESP解开之后,如果是tunnel模式,内核又重新将skb丢给了interface去做处理。这样tshark/tcpdump就可以抓住了

还开了wireshark的一个问题,自己解决:

https://ask.wireshark.org/questions/scope:all/sort:activity-desc/page:1/query:esp/

commit 1995876a06bcf6f9f7d7b699bdbf387831679771

Author: Steffen Klassert <steffen.klassert@secunet.com>

Date: Mon Jan 30 06:45:43 2017 +0100xfrm: Add a dummy network device for napi.This patch adds a dummy network device so that we canuse gro_cells for IPsec GRO. With this, we handle IPsecGRO with no impact on the generic networking code.

这篇关于Linux: 工具: tshark 抓到了收方向的ESP明文包?的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!