抓到专题

Linux: 工具: tshark 抓到了收方向的ESP明文包?

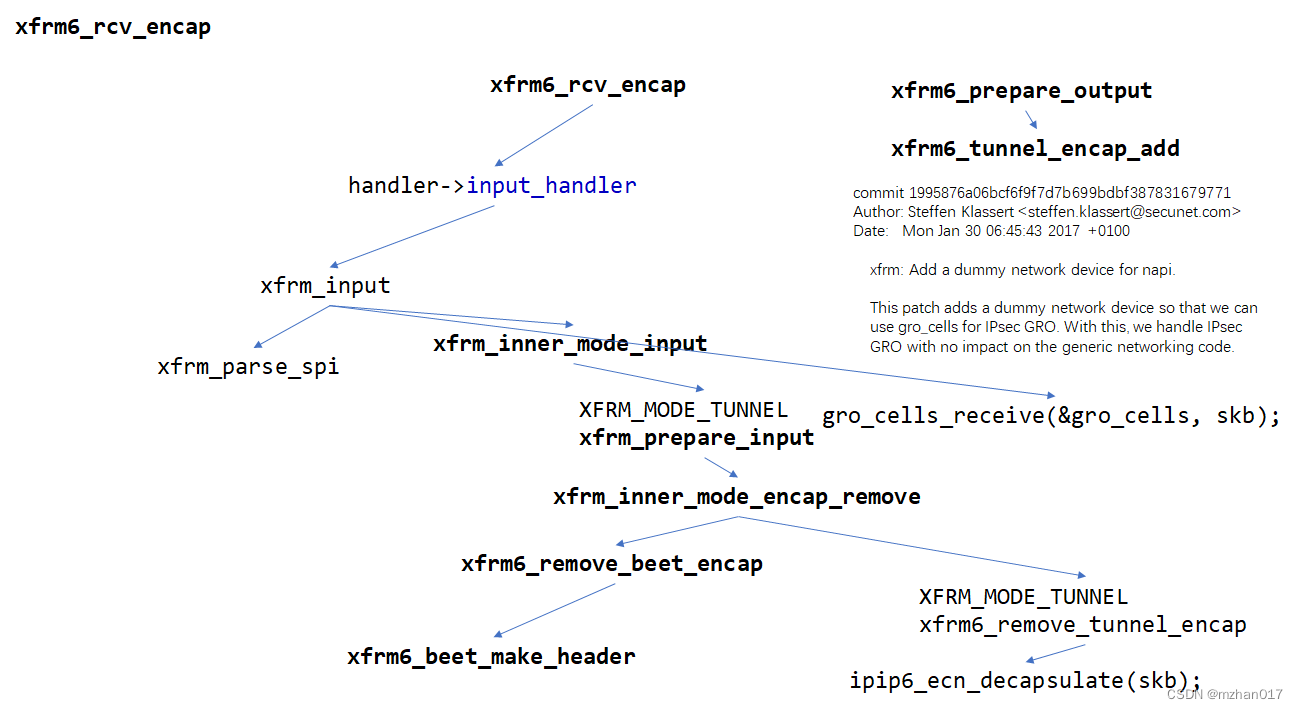

根据这个描述,看着是正常的, 抓到包之后,可以方便的分析问题,省去在wireshark里解码的问题。 经过调查发现是内核将ESP解开之后,如果是tunnel模式,内核又重新将skb丢给了interface去做处理。这样tshark/tcpdump就可以抓住了 还开了wireshark的一个问题,自己解决: https://ask.wireshark.org/questions/scope:all/

CTF数据分析题-抓到你了

实验链接:http://www.shiyanbar.com/ctf/1813数据包样本:http://ctf5.shiyanbar.com/misc/zhua 题目:Hint:入侵者通过 ping 工具对局域网内一主机进行存活性扫描, flag 为入侵所 发送的 16 字节的数据包内容。 分析:根据题目来看,ping,这句话告诉我们,一定要关注icmp包。因为ping发出的是icmp包-

捅娄子了,写个bug被国家信息安全漏洞共享平台抓到了?

除注明转载/出处外,皆为作者原创,欢迎转载,但未经作者同意必须保留此段声明,且在文章页面明显位置给出原文链接,否则保留追究法律责任的权利。 摸不了鱼了 2019 年 11 月 26 日,本来应该是无比平静的一天,开开会,改改bug,摸摸鱼之后等着下班。刷着新闻的间隙,手机的消息提示音响了起来,收到了一条邮件,平时收到邮件我都会选择稍后处理模式继续摸鱼,但是看到邮件标题后,我感觉摸鱼是

通过gdb core抓到JVM crash的幕后黑手

原文:http://blog.csdn.net/cpzhong/article/details/7191811 最近几天线上jboss服务器经常莫名地突然停止运行,导致半夜都被报警短信吵醒,元旦几天也基本就在收报警,然后重启系统。查看jboss控制台错误日志,发现只有下面一行: /opt/.../jboss/bin/run.sh: line 181: 26430 段错误