本文主要是介绍春秋云镜 CVE-2022-30887,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

春秋云镜 CVE-2022-30887 多语言药房管理系统 (MPMS)

靶场介绍

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

漏洞分析

上传漏洞,

要么是系统存在未授权认证授权可任意上传文件

或者是文件类型未校验可以任意上传执行文件获取服务器权限

登录界面

地址信息:http://eci-2zebvsitkv94jtuej391.cloudeci1.ichunqiu.com/login.php

如何获取邮箱和密码此处绕过,具体讲解下登录后的操作

此处使用了社工学,通过代码得到作者一些信息 根据个人信息推测用户名和密码

email:mayuri.infospace@gmail.com

passwd:mayurik

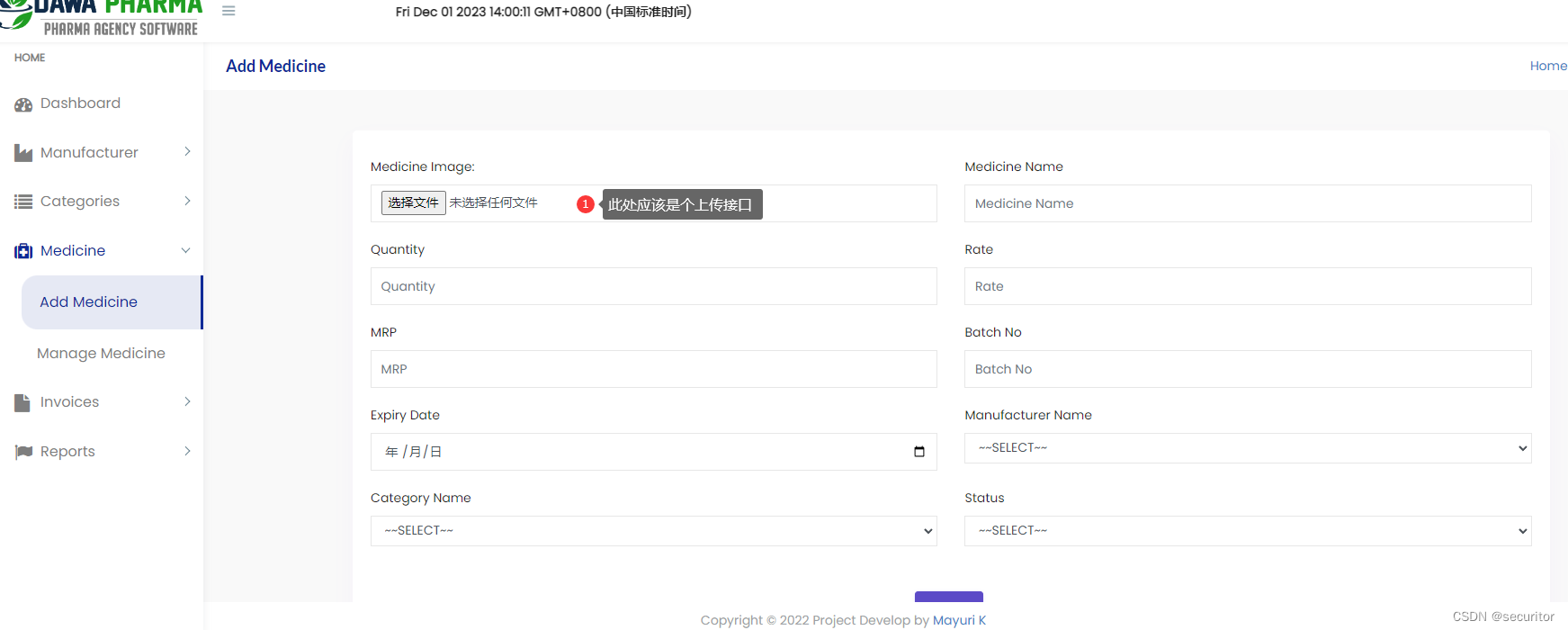

登录成功后点击界面既然是医药系统就有发布消息,查找上传接口

上传制作一句话木马

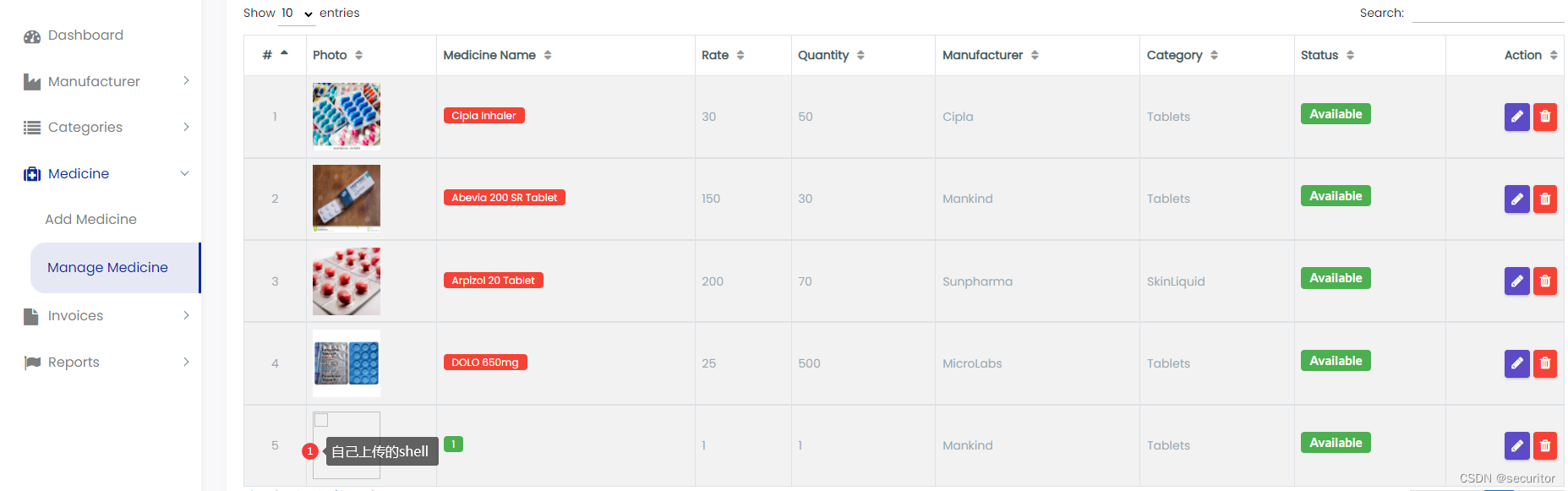

查找路径

地址http://eci-2zebvsitkv94jtuej391.cloudeci1.ichunqiu.com/assets/myimages/tab1.jpg(已发布信息内容回显路径)

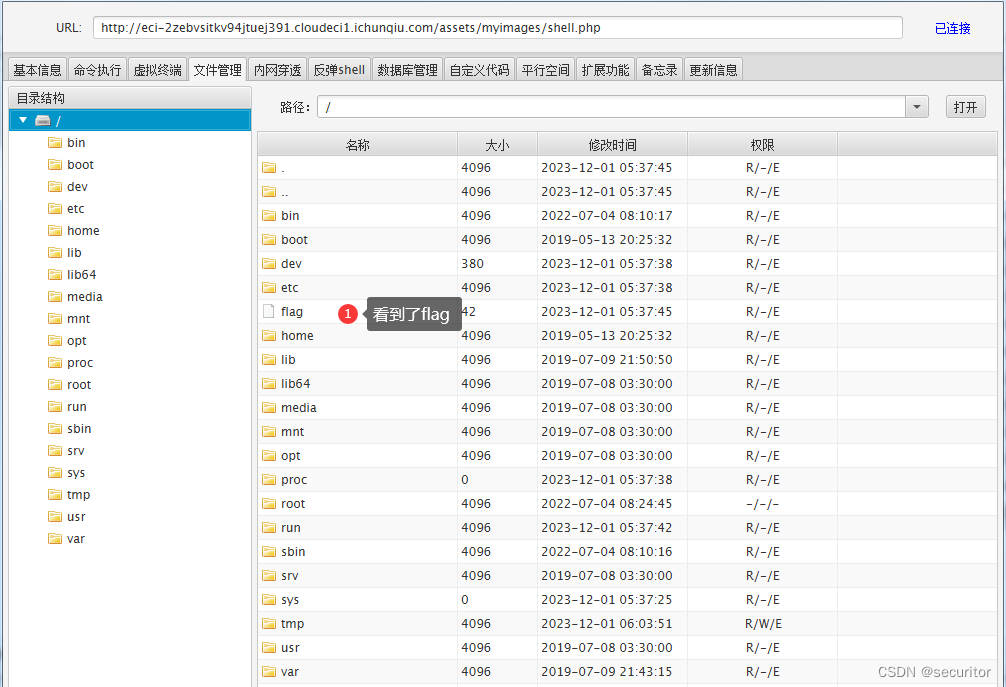

这个是shell的路径信息 http://eci-2zebvsitkv94jtuej391.cloudeci1.ichunqiu.com/assets/myimages/shell.php

使用冰蝎实现是否可以连接成功,发现连接OK

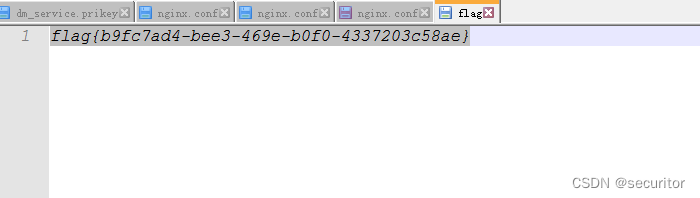

下载flag至本地查看内容

提交即可flag{b9fc7ad4-bee3-469e-b0f0-4337203c58ae}

这篇关于春秋云镜 CVE-2022-30887的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!