pikachu专题

pikachu文件包含漏洞靶场通关攻略

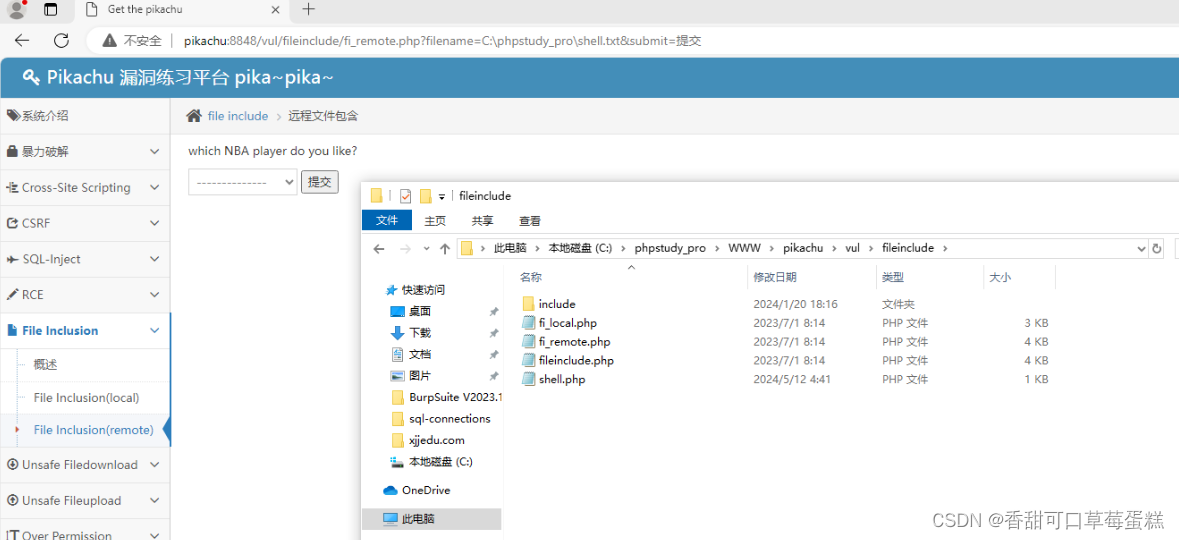

本地文件包含 先上传一个jpg文件,内容写上<?php phpinfo();?> 上传成功并且知晓了文件的路径 返回本地上传,并../返回上级目录 可以看到我们的php语句已经生效 远程文件包含 在云服务器上创建一个php文件 然后打开pikachu的远程文件包含靶场,随便选一个提交 在filename处修改为云服务器的目标地址 127.0.0.1/pik

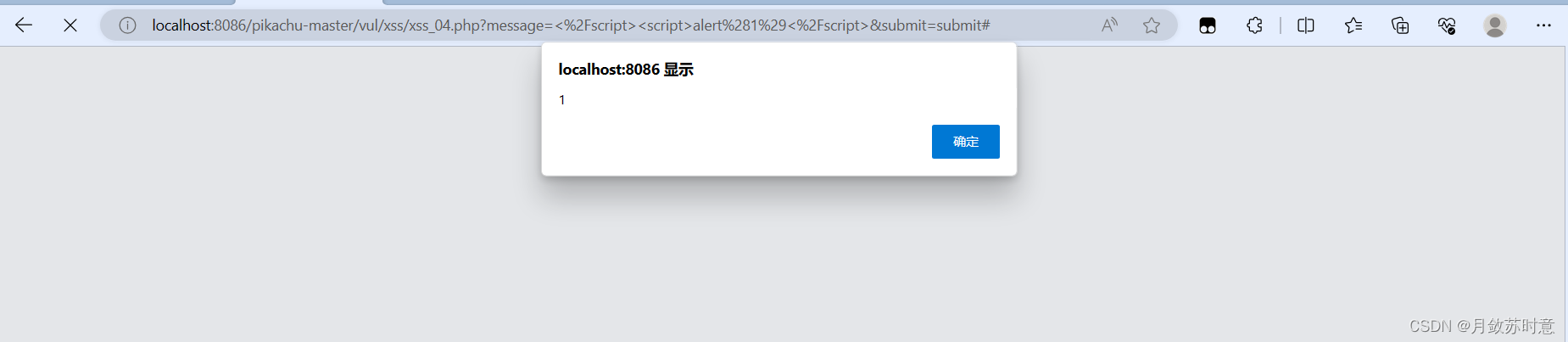

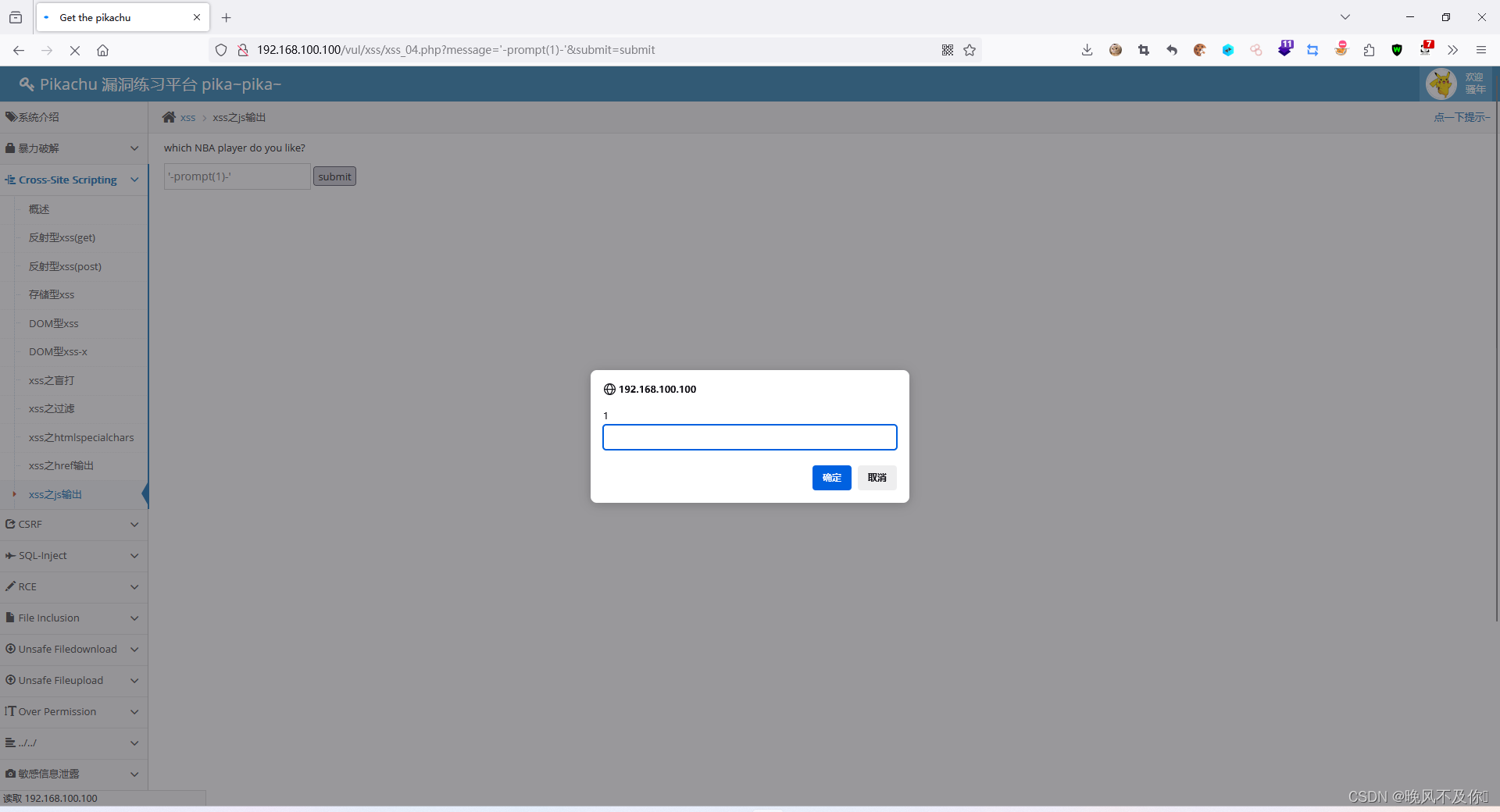

pikachu靶场通关攻略(XSS)(1~10关)

反射型xss(get) 步骤一,我们先打开网站(第一关) 步骤二,首先来到第一关我们先随便输入一个数字1,下边显示谁是1,我不在乎! 步骤三,输入代码:<script>alert(1)</script>我们发现输入不完整,点击快捷键F12调出引导菜单根据箭头指示我们来进行操作下面有一个最多输入20我们改的大一点改成50 步骤四,在尝试输入<script>alert(1)</scri

pikachu靶场----ssrf实现

目录 ssrf简介 SSRF(curl) 1.后端代码分析 2.http协议连接本地文件 3.file协议读取C盘中的文件。 4.dict协议扫描内网其他主机的端口开放情况 5.使用burp扫描内网其他主机的端口开放情况 ssrf简介 SSRF(Server-Side Request Forgery:服务器端请求伪造) 其形成的原因大都是由于服务端提供了从其他服务器

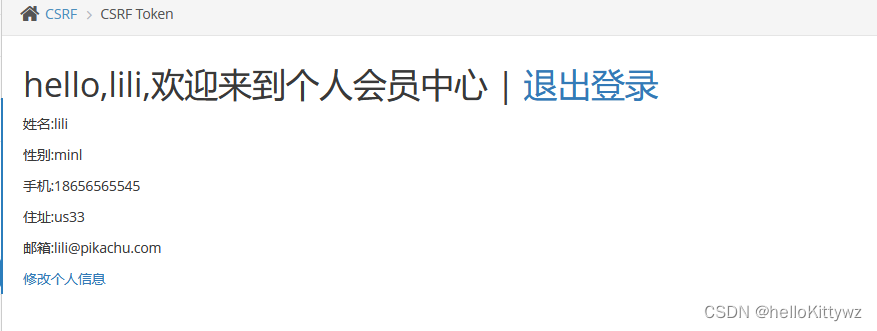

Pikachu靶场--CRSF

借鉴参考 CSRF跨站请求伪造(CTF教程,Web安全渗透入门)_bilibili pikachu靶场CSRF之TOKEN绕过_csrf token绕过的原理-CSDN博客 CSRF(get) 发现需要登录 查看提示,获取username和password 选择一个用户进行登录 选择修改个人信息 修改信息的过程中利用BP抓包 抓包成功-->相关工具--

Pikachu靶场--文件包含

参考借鉴 Pikachu靶场之文件包含漏洞详解_pikachu文件包含-CSDN博客 文件包含(CTF教程,Web安全渗透入门)__bilibili File Inclusion(local) 查找废弃隐藏文件 随机选一个然后提交查询 URL中出现filename=file2.php filename是file2.php,其他文件名可能是filex.php(x是数字)

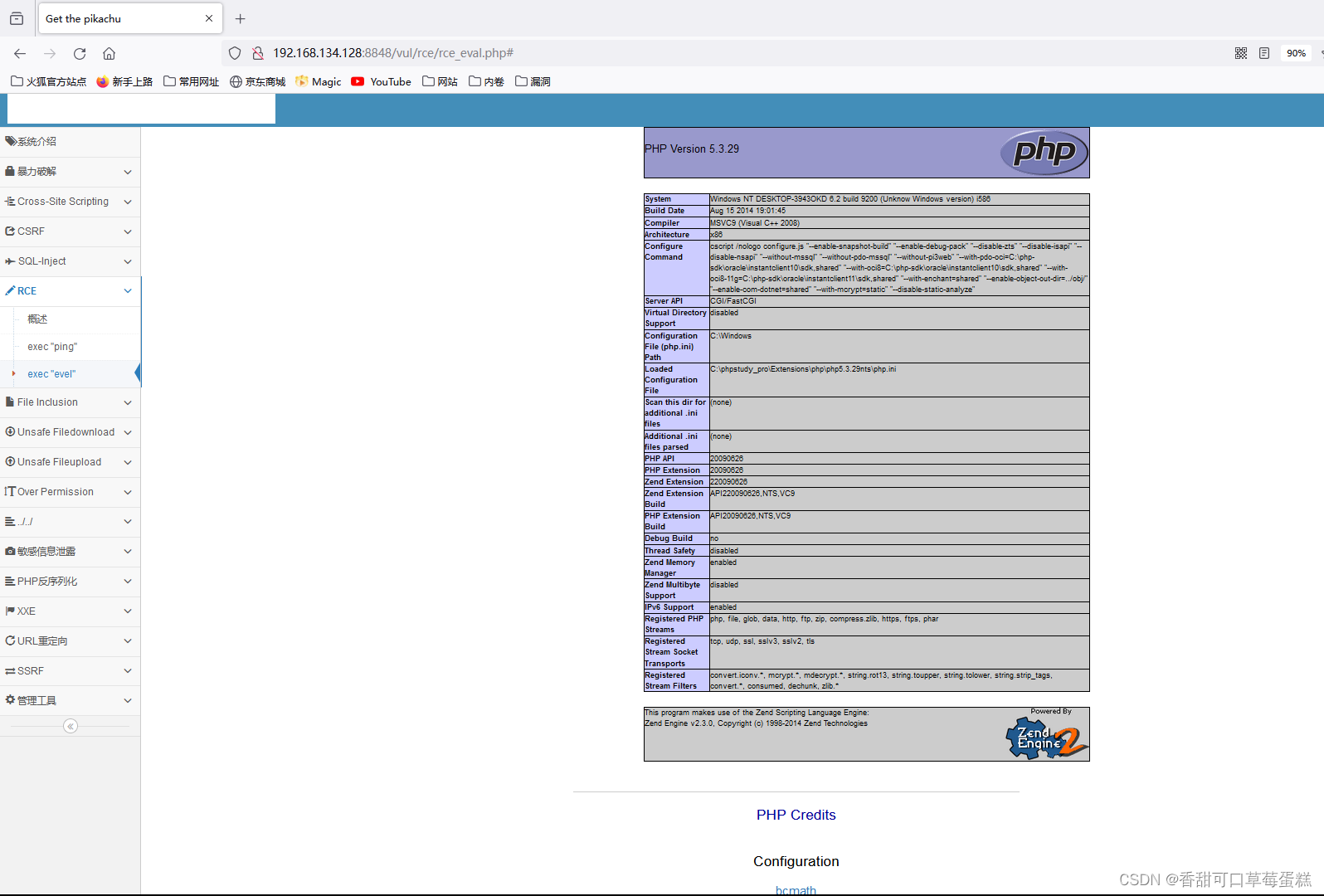

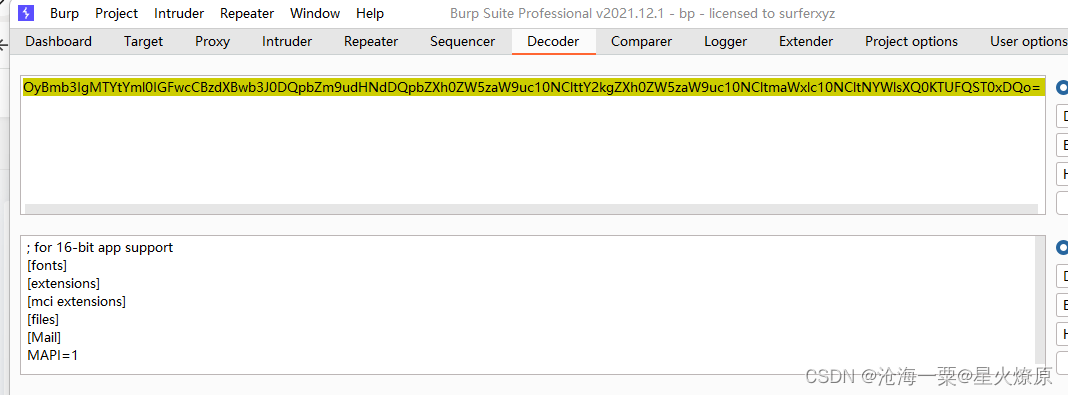

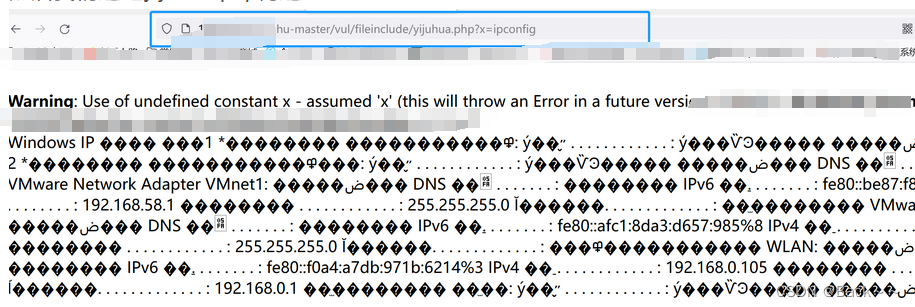

Pikachu靶场--RCE

exec"ping" 输入IP地址查看页面反应 可以在IP地址的后面拼接我们想要执行的命令 127.0.0.1 & ipconfig 127.0.0.1 && type C:\Windows\win.ini 127.0.0.1 | systeminfo 127.0.0.1 && net user 命令连接符 &命令1和命令2正确都能执行; 当命令

Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff

目录 一、CSRF CSRF(get) login CSRF(post) CSRF Token 二、CSRF的相关知识点 (1)什么是CSRF? (2)工作原理 (3)CSRF漏洞形成的条件 1、用户要在登录状态(即浏览器保存了该用户的cookie) 2、用户要访问攻击者发的恶意url链接才行 (4)与XSS的区别 (5)CSRF的防御 三、NSSCTF上的题 在

csrf与xss差别 别在弄乱了 直接靶场实操pikachu的csrf题 token绕过可以吗???

我们现在来说说这2个之间的关系,因为昨天的我也没有弄清楚这2者的关系,总感觉迷迷糊糊的。 xss这个漏洞是大家并不怎么陌生,导致xss漏洞的产生是服务器没有对用户提交数据过滤不严格,导致浏览器把用户输入的当作js代码返回客户端进行执行,这样就导致了攻击。 xss(跨站脚本攻击)可以说简单一点前端js代码可以干什么我们就可以干什么,我们可以获取到用户的cookie,获取键盘记录,钓鱼等等的操作

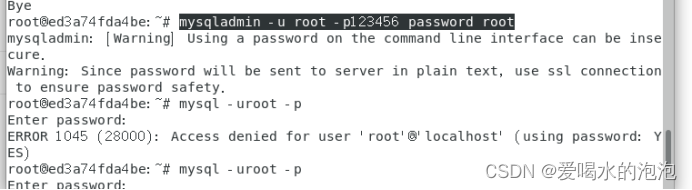

使用pikachu Xss后台出现的问题

在进行xss-x漏洞实验的时候,一直出现上述错误,查找了很多,终于找到问题所在 pikachu使用的数据库为同一个数据库,千万别被pkxss误导,以为pikachu还有一个数据库为pkxss,所以在配置的时候写下如下图的

文件上传漏洞:pikachu靶场中的文件上传漏洞通关

目录 1、文件上传漏洞介绍 2、pikachu-client check 3、pikachu-MIME type 4、pikachu-getimagesize 最近在学习文件上传漏洞,这里使用pikachu靶场来对文件上传漏洞进行一个复习+练习 废话不多说,开整 1、文件上传漏洞介绍 pikachu靶场是这样介绍文件上传漏洞的: 文件上传功能在web应用系统很常见,比

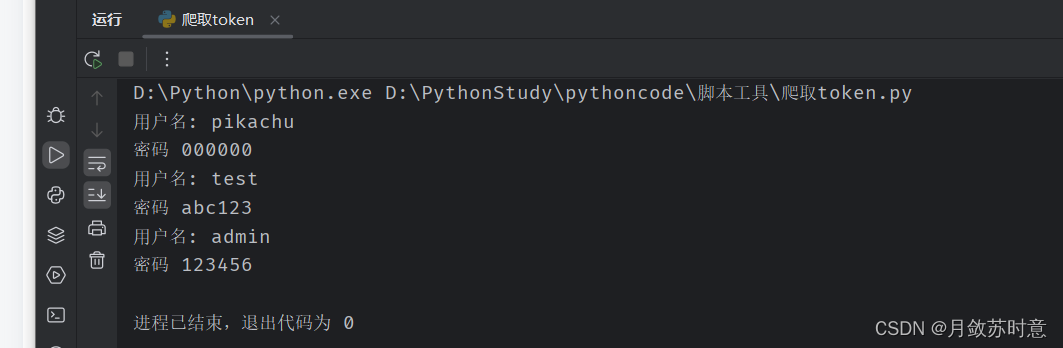

pikachu靶场通关之暴力破解token防爆破

这里写pikachu靶场token防爆破的第二种解法 用python脚本跑,下面是代码 import requestsfrom bs4 import BeautifulSoup# url填自己的urlurl = 'http://localhost:8086/pikachu-master/vul/burteforce/bf_token.php'# 取出账号字典里的值,1.txt就是账号字典

pikachu靶场通关之csrf漏洞通关教程

目录 CSRF(get型) 1.打开网站,点击右上角提示 2.登录之后,点击修改个人信息 3.修改上述内容,打开抓包工具 4.抓到修改用户信息的数据包 5.构造虚假url,诱导用户点击 6.弹到修改后的界面 编辑 7.返回原来页面刷新,可以看到用户信息已经被改变 CSRF(post型) 1.打开网站 2.还是同样,修改信息,抓包 3.在抓到的包处,右键选择Engage

Pikachu 靶场 RCE 通关解析

前言 Pikachu靶场是一种常见的网络安全训练平台,用于模拟真实世界中的网络攻击和防御场景。它提供了一系列的实验室环境,供安全专业人士、学生和爱好者练习和测试他们的技能。 Pikachu靶场的目的是帮助用户了解和掌握网络攻击的原理和技术,同时提供实践机会来开发和改进网络防御策略。靶场内的网络环境是虚拟的,用户可以通过远程访问来完成各种任务。这些任务可能包括渗透测试、漏洞利用、密码破解、网络侦

pikachu靶场(xss通关教程)

(注:若复制注入代码攻击无效,请手动输入注入语句,在英文输入法下) 反射型xss(get型) 1.打开网站 发现有个框,然后我们在框中输入一个“1”进行测试, 可以看到提交的数据在url处有显示,在页面中也显示了相应的结果。 2.在输入框中插入我们的攻击语句 <script>alert("xss")</script> 发现只能输入上面的字符,后面不能再输入了 此

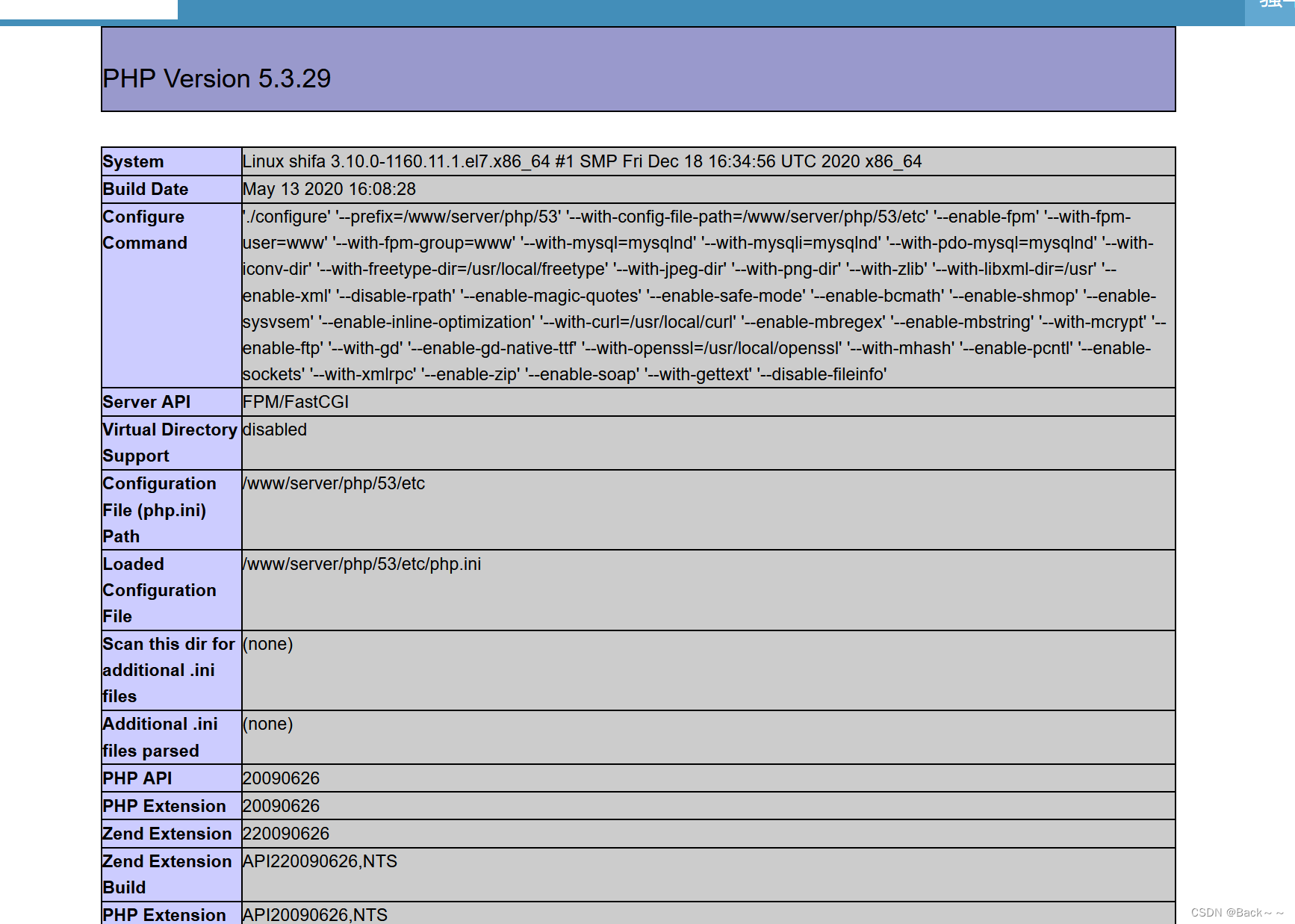

Pikachu 靶场 File Inclusion 通关解析

前言 Pikachu靶场是一种常见的网络安全训练平台,用于模拟真实世界中的网络攻击和防御场景。它提供了一系列的实验室环境,供安全专业人士、学生和爱好者练习和测试他们的技能。 Pikachu靶场的目的是帮助用户了解和掌握网络攻击的原理和技术,同时提供实践机会来开发和改进网络防御策略。靶场内的网络环境是虚拟的,用户可以通过远程访问来完成各种任务。这些任务可能包括渗透测试、漏洞利用、密码破解、网络侦

pikachu靶场搭建(保姆级,手把手教学)

(phpstudy安装+pikachu配置) 1.下载phpstudy(以Windows系统为例) 下载地址:https://www.xp.cn/download.html 1.打开网址 2.点击立即下载 3.选择适合自己的版本 查看自己电脑版本: 打开设置找到系统点击关于 4.下载之后解压然后双击后缀名为.exe的文件进行安装 5.点击右下角的自定义选项,然后点击浏

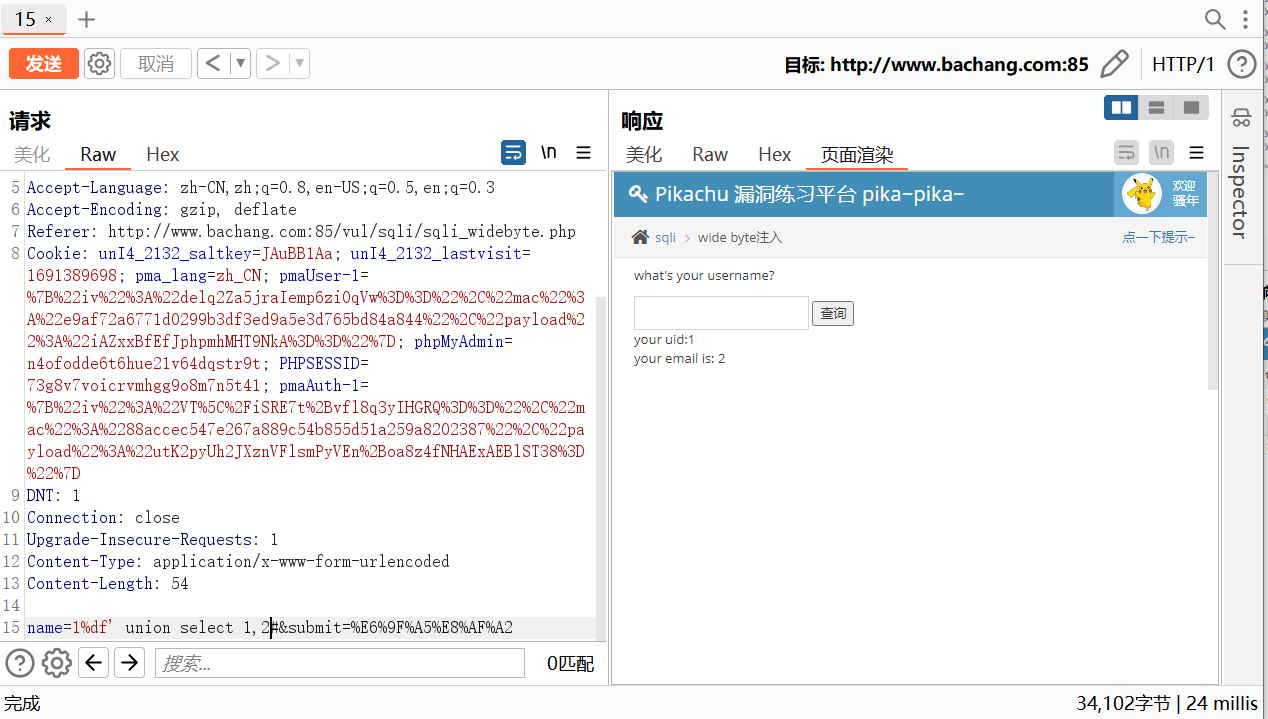

SQL注入-Pikachu靶场通关

SQL注入-Pikachu靶场通关 目录 SQL注入-Pikachu靶场通关概述数字型注入(post)字符型注入(get)搜索型注入xx型注入insert/update注入delete注入http头部注入基于boolian的盲注基于时间的盲注wide byte注入(宽字节注入) 概述 在owasp发布的top10排行榜里,注入漏洞一直是危害排名第一的漏洞,其中注入漏洞里面首

XXE漏洞原理和pikachu靶场实验

★★免责声明★★ 文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与学习之用,读者将信息做其他用途,由Ta承担全部法律及连带责任,文章作者不承担任何法律及连带责任。 1、XXE漏洞原理 XXE全称:XML External Entity Injection,XML外部实体注入。XXE漏洞主要是由于危险的外部实体引用和未对外部实体进行敏感字符的过滤,从而造成命令执行、目录遍历等。攻击者

pikachu验证XXE漏洞

先随便输入一个内容查看 服务器有回显 接下来用bp抓包看下参数 有个xml参数,而且Content-Type: application/x-www-form-urlencoded,我们传入url编码后的xml内容试一下 <?xml version="1.0" encoding="UTF-8"?><!DOCTYPE foo [<!ENTITY xxe "你好吗?" >]><fo

SSRF 基于pikachu

一,SSRF服务器端请求伪造 SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造恶意数据,形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统,正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统 SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标

【pikachu csrf】

cxrf 个人理解getPOST 个人理解 当被攻击用户登陆访问网站时,在保持登陆状态时点击小黑子(黑客)搭建的恶意链接而导致用户受到攻击。 举个例子 我去攻击网站,但是我找不到漏洞,这个时候我注册一个账号,发现存在cxrf漏洞,我进入登录页面获取信息然后构造一个链接,此链接的功能是修改密码。我将此链接发送给目标,当目标在登陆网页时,并保持登陆状态,点开了我的链接此时他的密码就已

【靶场实战】Pikachu靶场XSS跨站脚本关卡详解

Nx01 系统介绍 Pikachu是一个带有漏洞的Web应用系统,在这里包含了常见的web安全漏洞。 如果你是一个Web渗透测试学习人员且正发愁没有合适的靶场进行练习,那么Pikachu可能正合你意。 Nx02 XSS跨站脚本概述 Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可

如何正确使用docker搭建靶场--pikachu

在Linux中搭建靶场——pikachu 1.开启docker systemctl start docker 2.查看docker状态 systemctl status docker 3.查看docker存在那些镜像 docker images 4.拉取镜像,这里是以pikachu为例因此需要一个php5的版本 (1)打开代理,输入docker hub (2)进入

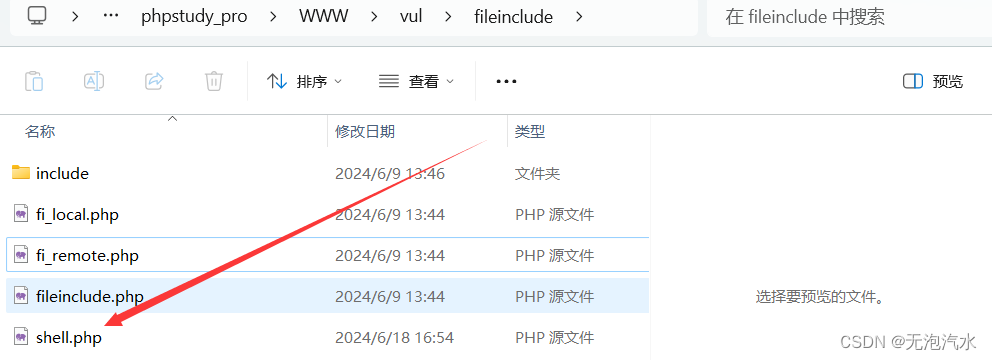

File Inclusion(Pikachu)

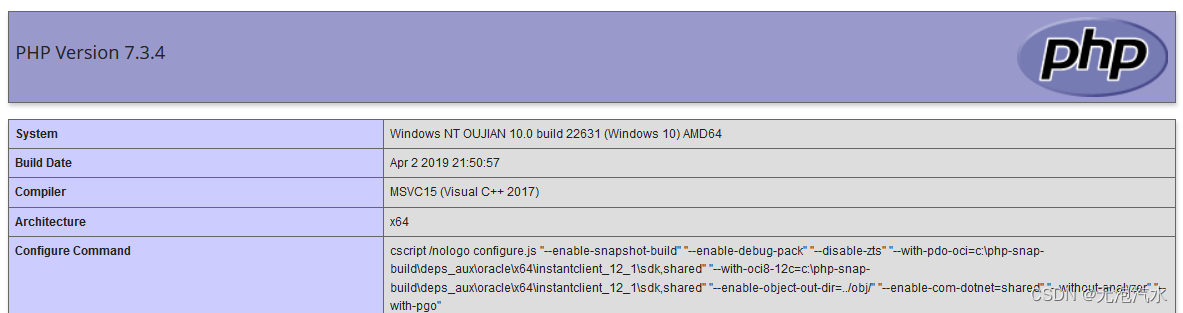

File Inclusion(local) 这里随便点击一个提交 观察url,显示是一个文件file1.php 可以直接通过url修改这个文件 找到自己的文件(本地文件)shell.php的路径写上去 就可以看到 File Inclusion(remote) 提交的是一个目标文件的路径,我们可以改成一个远端的路径,读取远程文件 这里随便写一个 看到信息没有 原因:这个后台系统是没有的

RCE(Pikachu)

exec“ping” ping 靶场的ip & 系统命令(ipconfig、whoami。。。。。) exec“evel” eval函数可以把字符串当成 PHP 代码来执行

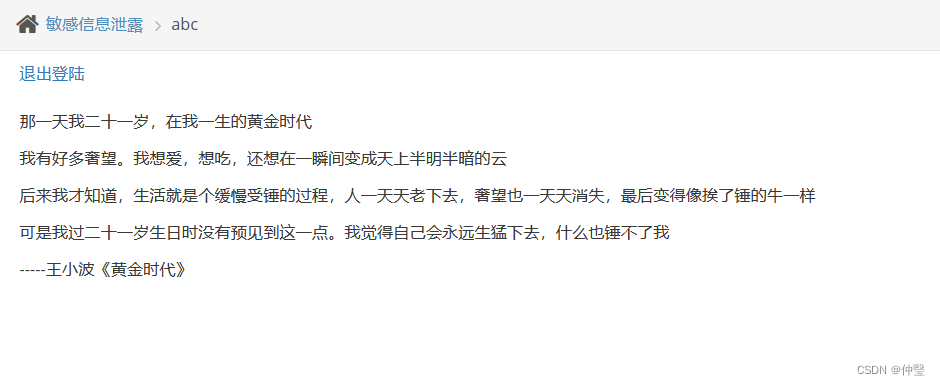

Pikachu 敏感信息泄露概述

概论 由于后台人员的疏忽或者不当的设计,导致不应该被前端用户看到的数据被轻易的访问到。 比如: ---通过访问url下的目录,可以直接列出目录下的文件列表; ---输入错误的url参数后报错信息里面包含操作系统、中间件、开发语言的版本或其他信息; ---前端的源码(html,css,js)里面包含了敏感信息,比如后台登录地址、内网接口信息、甚至账号密码等; 类似以上这些情况,我们成为敏感信息泄

![Pikachu上的CSRF以及NSSCTF上的[NISACTF 2022]bingdundun~、 [SWPUCTF 2022 新生赛]xff](https://img-blog.csdnimg.cn/direct/5f9028f3eeca4c8095c7a348143dd77e.png)