本文主要是介绍Pikachu 靶场 RCE 通关解析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

Pikachu靶场是一种常见的网络安全训练平台,用于模拟真实世界中的网络攻击和防御场景。它提供了一系列的实验室环境,供安全专业人士、学生和爱好者练习和测试他们的技能。

Pikachu靶场的目的是帮助用户了解和掌握网络攻击的原理和技术,同时提供实践机会来开发和改进网络防御策略。靶场内的网络环境是虚拟的,用户可以通过远程访问来完成各种任务。这些任务可能包括渗透测试、漏洞利用、密码破解、网络侦查、恶意软件分析等。

Pikachu靶场提供了多个不同的实验室环境,以满足不同的训练需求。每个实验室环境都有不同的难度级别和目标,用户可以选择适合自己技能水平的实验室来进行训练。平台还提供了一系列的学习材料和指导,以帮助用户理解每个实验室的背景知识和解决方案。

通过在Pikachu靶场进行训练,用户可以提高自己的网络安全技能,了解常见的攻击技术和漏洞,并学习如何防御和保护网络。这对于网络管理员、渗透测试人员和安全研究人员来说都是非常有价值的。

总而言之,Pikachu靶场是一个提供实践机会的网络安全训练平台,旨在帮助用户提高网络安全技能和知识。它是一个非常有用的资源,可以帮助用户更好地应对日益增长的网络安全威胁。

介绍

RCE(Remote Code Execution)漏洞是一种常见的网络安全漏洞,它允许攻击者在远程执行恶意代码或指令的情况下控制受感染的系统。

RCE漏洞通常存在于软件应用程序中,攻击者可以通过利用该漏洞来执行任意的系统命令、读取、修改或删除敏感数据,甚至获得对整个系统的完全控制权限。攻击者可以通过发送恶意请求、注入恶意代码或利用应用程序的错误处理机制等方式来利用RCE漏洞。

RCE漏洞的严重性高,因为攻击者可以利用漏洞来执行任意的恶意代码,这可能导致以下潜在风险:

1. 数据泄露:攻击者可以访问受感染系统中的敏感数据,如用户凭证、个人信息等。

2. 远程操作:攻击者可以通过执行命令来远程操作受感染系统,包括上传/下载文件、远程控制等。

3. 劫持系统:攻击者可以完全接管受感染系统,获取系统的完全控制权限。

为了防止RCE漏洞的利用,开发者和系统管理员应采取以下措施:

1. 及时更新和升级软件:应用程序和操作系统的更新和升级通常会修复已知的漏洞,因此及时更新和升级是防止RCE漏洞的关键。

2. 输入验证和过滤:应用程序应对所有输入进行验证和过滤,以防止攻击者注入恶意代码。

3. 最小权限原则:系统管理员应为应用程序和用户分配最小权限,以减少潜在攻击者的影响范围。

4. 安全编码实践:开发人员应遵循安全编码实践,包括避免使用已知的不安全函数、验证用户输入、实施访问控制等。

总之,RCE漏洞是一种严重的安全威胁,可以导致攻击者完全控制受感染系统。为了防止RCE漏洞的利用,开发者和系统管理员应采取相应的安全措施来保护系统的安全性。

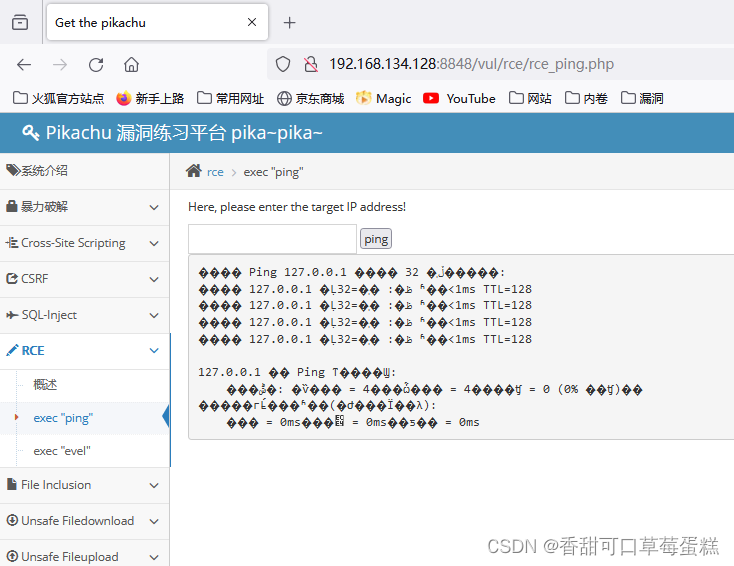

一、exec "ping"

打开靶场输入 127.0.0.1

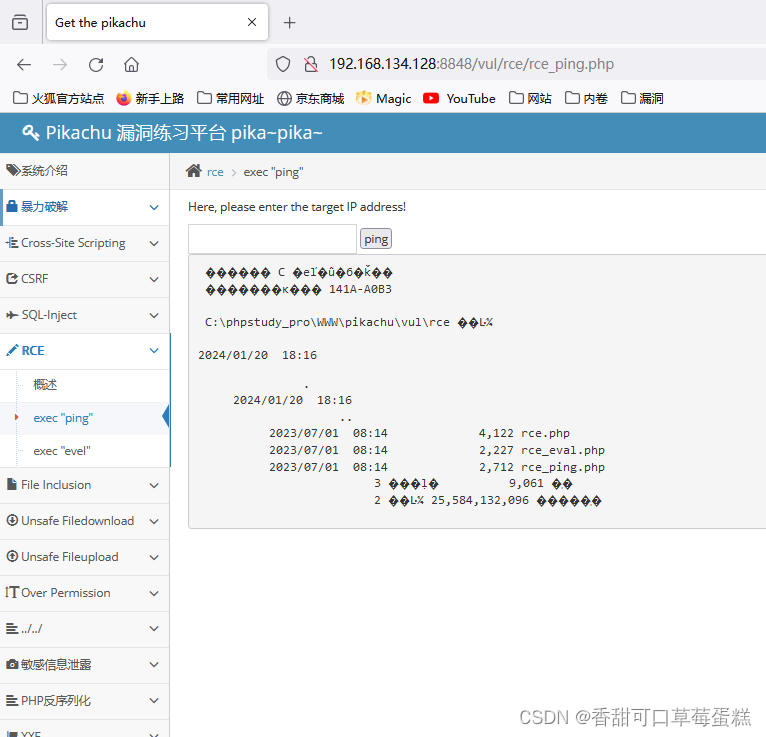

使用 | 符号跳过 Ping 执行咱们想执行的命令

127.0.0.1 | dir

当然,如果两个都想执行可以利用 & 连接

127.0.0.1 & dir

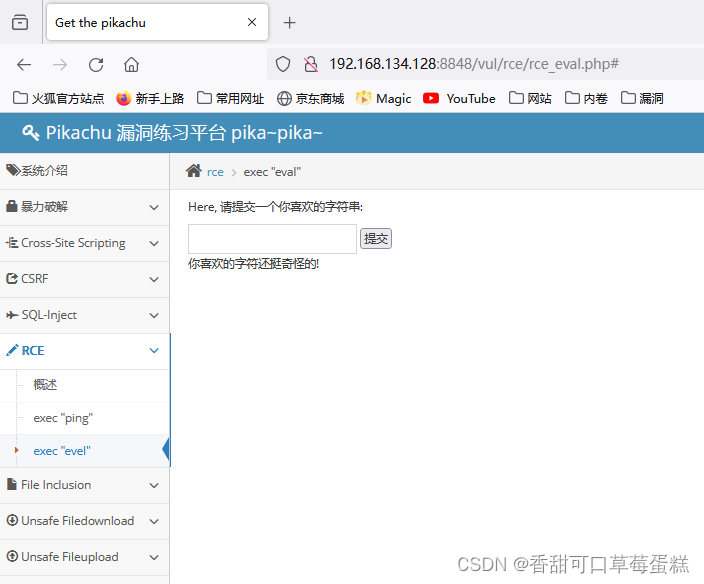

二、exec "evel"

打开靶场,这里输入什么字符都是一个回复

后台把用户的输入作为代码的一部分进行执行,造成了远程代码执行漏洞

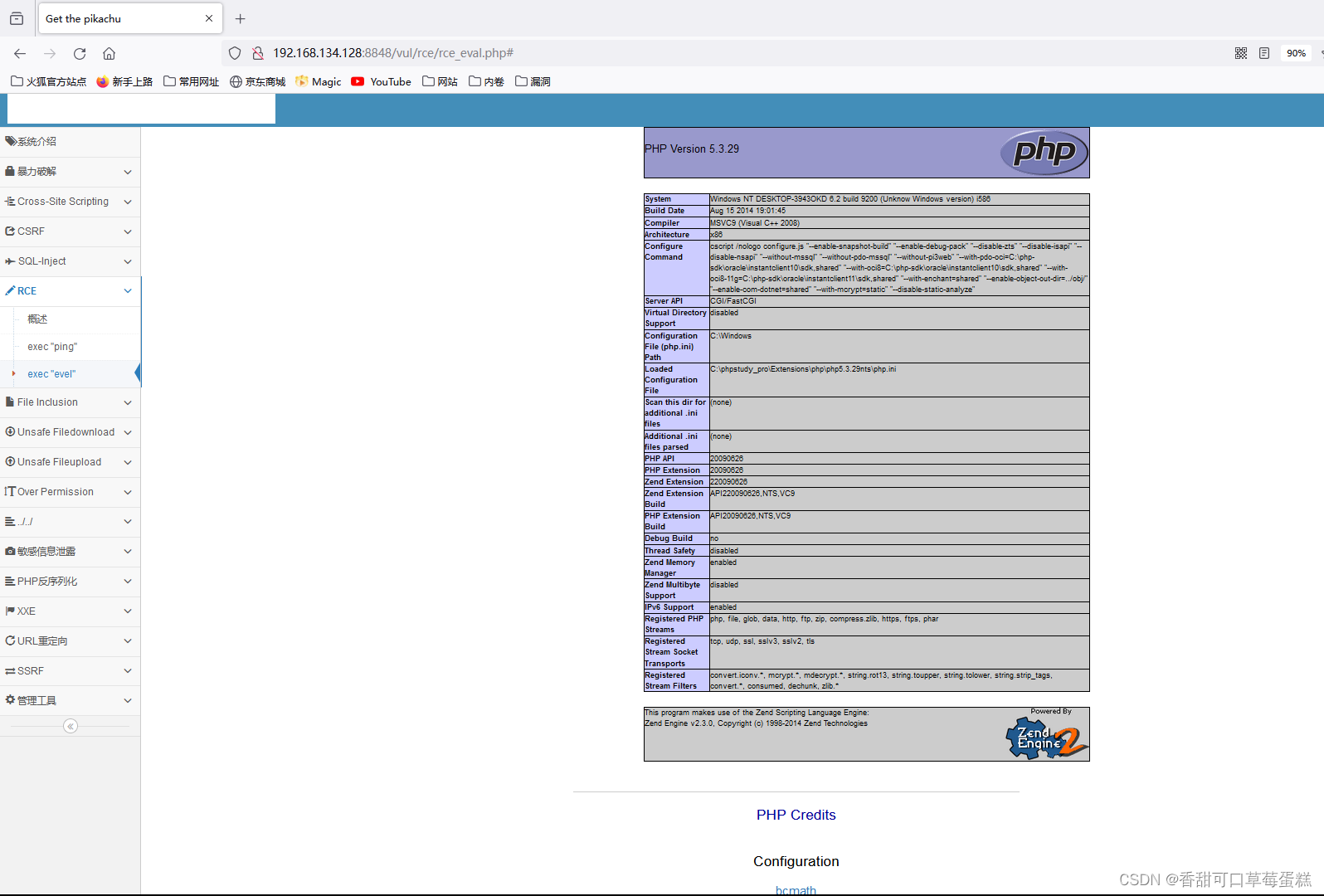

phpinfo();

这篇关于Pikachu 靶场 RCE 通关解析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!