相关文章

【vulhub】thinkphp5 2-rce 5.0.23-rce 5-rce 漏洞复现

2-rec 1.启动环境 cd /.../vulhub/thinkphp/2-rce # cd进入2-rce靶场文件环境下docker-compose up -d # docker-compose启动靶场docker ps -a # 查看开启的靶场信息 2.访问192.168.146.136:8080网页 3.构造payload http

pikachu文件包含漏洞靶场通关攻略

本地文件包含 先上传一个jpg文件,内容写上<?php phpinfo();?> 上传成功并且知晓了文件的路径 返回本地上传,并../返回上级目录 可以看到我们的php语句已经生效 远程文件包含 在云服务器上创建一个php文件 然后打开pikachu的远程文件包含靶场,随便选一个提交 在filename处修改为云服务器的目标地址 127.0.0.1/pik

【网络安全】ASP.NET网站中的文件上传RCE

未经许可,不得转载。 文章目录 正文 正文 目标:subdomain.REDACTED.vn 有一个端点允许将文档上传到服务器,由于这个门户网站使用了ASP.NET框架,我尝试上传了一个随机的aspx文件。 请求包如下: POST /api/Upload?dirName=<value>&typeData=files&acceptExtensions=[%22.pd

浪潮GS企业管理软件 UploadListFile 文件上传致RCE漏洞复现

0x01 产品简介 浪潮GS企业管理软件产品是一款面向大中型集团企业的全面解决方案,它基于Microsoft.NET技术路线和SOA(面向服务的架构),采用SOA架构和先进开放的GSP应用中间件开发,支持Web服务和Xml进行远程通信及数据交换。旨在帮助大中型集团企业实现资源整合、流程优化和智能决策,提升管理水平和竞争力。 0x02 漏洞概述 浪潮GS企业管理软件 UploadListFil

[Meachines] [Insane] Bankrobber XSS-MDOG+SQLI+XSRF+Local-RCE+Bankv2转账模拟应用缓冲区溢出

信息收集 IP AddressOpening Ports10.10.10.154TCP:80,443,445,3306 $ nmap -p- 10.10.10.154 --min-rate 1000 -sC -sV -Pn PORT STATE SERVICE VERSION 80

pikachu靶场通关攻略(XSS)(1~10关)

反射型xss(get) 步骤一,我们先打开网站(第一关) 步骤二,首先来到第一关我们先随便输入一个数字1,下边显示谁是1,我不在乎! 步骤三,输入代码:<script>alert(1)</script>我们发现输入不完整,点击快捷键F12调出引导菜单根据箭头指示我们来进行操作下面有一个最多输入20我们改的大一点改成50 步骤四,在尝试输入<script>alert(1)</scri

[Meachines] [Medium] Bastard Drupal 7 Module Services-RCE+MS15-051权限提升

信息收集 IP AddressOpening Ports10.10.10.9TCP:80,135,49154 $ nmap -p- 10.10.10.9 --min-rate 1000 -sC -sV PORT STATE SERVICE VERSION80/tcp open http Microsoft IIS httpd 7.5| http-methods:

electron rce

https://www.blackhat.com/docs/us-17/thursday/us-17-Carettoni-Electronegativity-A-Study-Of-Electron-Security-wp.pdf Electron框架XSS TO RCE简析_漏洞_美创科技_InfoQ写作社区

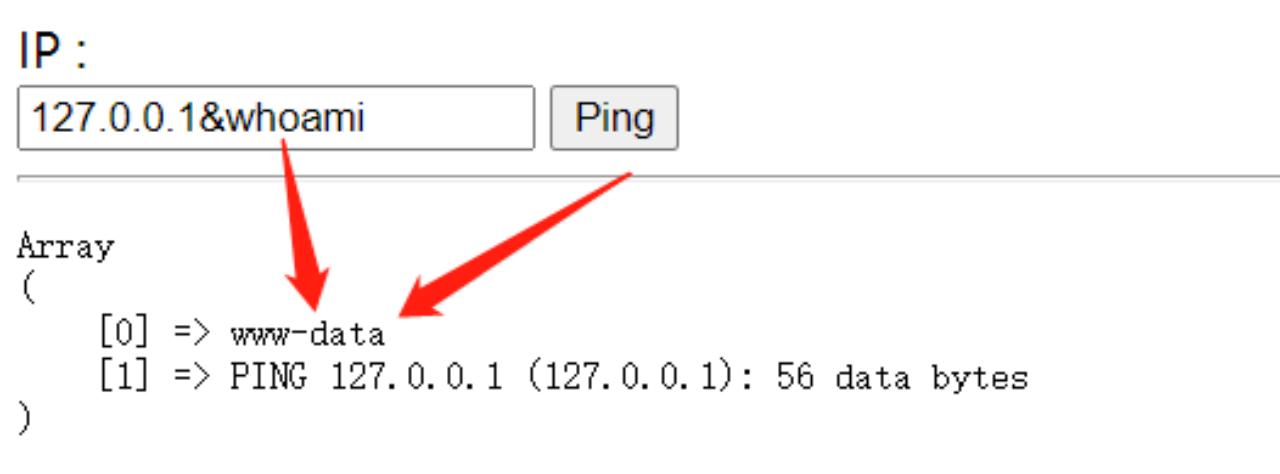

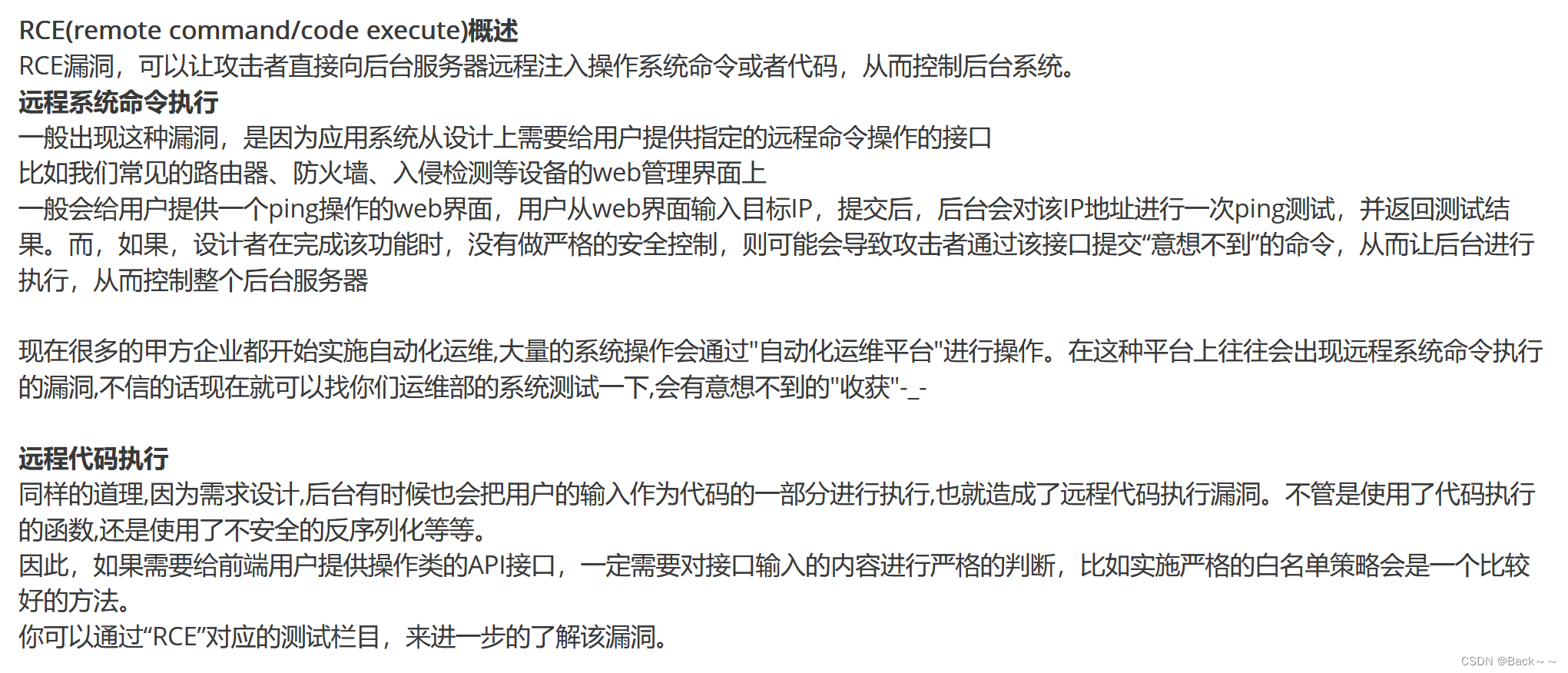

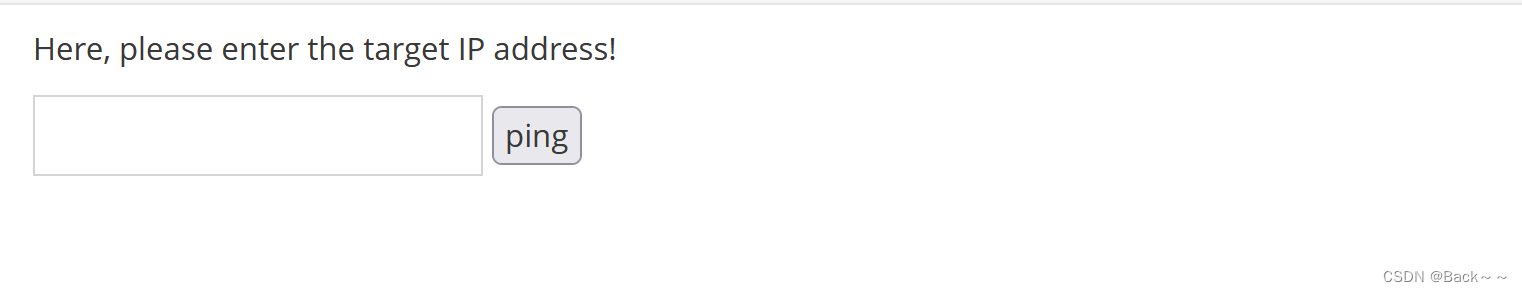

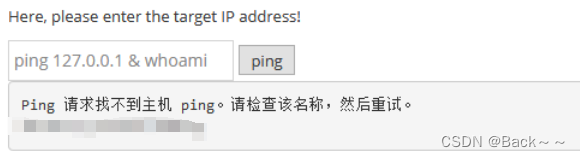

命令执行漏洞-rce

《网安面试指南》http://mp.weixin.qq.com/s?__biz=MzkwNjY1Mzc0Nw==&mid=2247484339&idx=1&sn=356300f169de74e7a778b04bfbbbd0ab&chksm=c0e47aeff793f3f9a5f7abcfa57695e8944e52bca2de2c7a3eb1aecb3c1e6b9cb6abe509d51f&sc

Chrome 渲染器中的对象转换到 RCE

在本文中,我将利用CVE-2024-5830,这是 Chrome 的 JavaScript 引擎 v8 中的一个类型混淆错误,我于 2024 年 5 月将其报告为错误 342456991。该错误已在版本126.0.6478.56/57中修复。此错误允许通过一次访问恶意网站在 Chrome 的渲染器沙箱中执行远程代码执行 (RCE)。 V8 中的对象映射和映射转换 本节包含理解该漏洞所需

![[Meachines] [Insane] Bankrobber XSS-MDOG+SQLI+XSRF+Local-RCE+Bankv2转账模拟应用缓冲区溢出](https://img-blog.csdnimg.cn/img_convert/21bf917bfdb878e22b164fedc3d8bb33.jpeg)

![[Meachines] [Medium] Bastard Drupal 7 Module Services-RCE+MS15-051权限提升](https://img-blog.csdnimg.cn/img_convert/ad569e11c20a5a0aa54bfc4c6a13ebb0.jpeg)